Сведения о ключе доступности для ключа клиента

Ключ доступности — это корневой ключ, который автоматически создается и подготавливается при создании политики шифрования данных. Microsoft 365 сохраняет и защищает ключ доступности. Ключ доступности функционально похож на два корневых ключа, которые вы предоставляете для ключа клиента. Ключ доступности заключает ключи на один уровень ниже в иерархии ключей. В отличие от ключей, которые вы предоставляете и управляете в Azure Key Vault, вы не можете напрямую получить доступ к ключу доступности. Автоматизированные службы Microsoft 365 управляют ключом доступности программным способом. Эти службы инициируют автоматические операции, которые никогда не связаны с прямым доступом к ключу доступности.

Основная цель ключа доступности — обеспечить возможность восстановления после непредвиденных потерь корневых ключей, которыми вы управляете. Потеря может быть результатом бесхозяйственности или вредоносных действий. Если вы потеряете контроль над корневыми ключами, обратитесь к служба поддержки Майкрософт, чтобы получить помощь в процессе восстановления с помощью ключа доступности. Используйте ключ доступности для перехода на новую политику шифрования данных с новыми корневыми ключами, которые вы подготавливаете.

Хранение и управление ключом доступности намеренно отличаются от ключей azure Key Vault по трем причинам:

- Ключ доступности предоставляет возможность восстановления, "пробного" при потере контроля над обоими ключами Azure Key Vault.

- Разделение логических элементов управления и безопасных расположений хранилища обеспечивает глубинную защиту и защищает от потери всех ключей и данных от одной атаки или точки сбоя.

- Ключ доступности предоставляет возможность высокого уровня доступности, если службам Microsoft 365 не удается связаться с ключами, размещенными в Azure Key Vault из-за временных ошибок. Это правило применяется только к шифрованию службы Exchange. Microsoft SharePoint и OneDrive никогда не используют ключ доступности, если вы явно не проинструктируете корпорацию Майкрософт о запуске процесса восстановления.

Совместное использование ответственности за защиту данных с помощью различных средств защиты и процессов управления ключами в конечном итоге снижает риск потери или уничтожения всех ключей (и, следовательно, ваших данных). Корпорация Майкрософт предоставляет вам исключительное право на отключение или уничтожение ключа доступности при выходе из службы. По замыслу никто в корпорации Майкрософт не имеет доступа к ключу доступности: он доступен только с помощью кода службы Microsoft 365.

Дополнительные сведения о защите ключей см. в Центре управления безопасностью Майкрософт.

Совет

Если вы не являетесь клиентом E5, используйте 90-дневную пробную версию решений Microsoft Purview, чтобы узнать, как дополнительные возможности Purview могут помочь вашей организации управлять безопасностью данных и соответствием требованиям. Начните сейчас, перейдя в центр пробных версий на портале соответствия требованиям Microsoft Purview. Сведения о регистрации и условиях пробной версии.

Windows 365 поддержка ключа клиента Microsoft Purview доступна в общедоступной предварительной версии и может быть изменена.

Использование ключа доступности

Ключ доступности предоставляет возможность восстановления для сценариев, в которых внешний злоумышленник или злоумышленник украдет управление хранилищем ключей или когда случайное неправильное управление приводит к потере корневых ключей. Эта возможность восстановления применяется ко всем службам Microsoft 365, совместимым с ключом клиента. Отдельные службы используют ключ доступности по-разному. Microsoft 365 использует ключ доступности только способами, описанными в следующих разделах.

Exchange

В дополнение к возможности восстановления Exchange использует ключ доступности для обеспечения доступности данных во время временных или периодических операционных проблем, связанных с доступом службы к корневым ключам. Если служба не может связаться с ключами клиента в Azure Key Vault из-за временных ошибок, служба автоматически использует ключ доступности. Служба НИКОГДА не переходит непосредственно к ключу доступности.

Автоматизированные системы в Exchange могут использовать ключ доступности во время временных ошибок. Использование ключа доступности поддерживает автоматизированные серверные службы, такие как антивирусная программа, электронное обнаружение, Защита от потери данных Microsoft Purview, перемещение почтовых ящиков и индексирование данных.

SharePoint и OneDrive

Для SharePoint amd OneDrive ключ доступности никогда не используется за пределами возможности восстановления. Необходимо явно указать корпорации Майкрософт использовать ключ доступности во время сценария восстановления. Автоматизированные операции службы зависят только от ключей клиента в Хранилище ключей Azure. Подробные сведения о том, как иерархия ключей работает для этих служб, см. в статье Использование ключа доступности в SharePoint и OneDrive.

Безопасность ключа доступности

Корпорация Майкрософт разделяет ответственность за защиту данных с вами, создав экземпляр ключа доступности и принимая обширные меры для его защиты. Корпорация Майкрософт не предоставляет клиентам прямой контроль над ключом доступности. Например, можно свернуть (сменить) только те ключи, которые у вас есть в Azure Key Vault. Дополнительные сведения см. в статье Смена ключа клиента или ключа доступности.

Хранилища секретов ключей доступности

Корпорация Майкрософт защищает ключи доступности в управляемых доступом внутренних хранилищах секретов, таких как клиентские Key Vault Azure. Мы реализуем элементы управления доступом, чтобы запретить администраторам Майкрософт прямой доступ к секретам, содержащимся в ней. Операции хранилища секретов, включая смену и удаление ключей, выполняются с помощью автоматических команд, которые никогда не связаны с прямым доступом к ключу доступности. Операции управления хранилищем секретов ограничены конкретными инженерами и требуют повышения привилегий с помощью внутреннего средства Lockbox. Для повышения привилегий требуется утверждение и обоснование руководителем перед предоставлением. Блокировка гарантирует, что доступ привязан к времени с автоматическим отзывом доступа по истечении времени или выходом инженера.

Ключи доступности Exchange хранятся в хранилище секретов Exchange Active Directory. Ключи доступности безопасно хранятся в контейнерах конкретного клиента в контроллере домен Active Directory. Это безопасное хранилище отделяется и изолировано от хранилища секретов SharePoint и OneDrive.

Ключи доступности SharePoint и OneDrive хранятся во внутреннем хранилище секретов, управляемом командой обслуживания. Эта защищенная служба хранилища секретов имеет интерфейсные серверы с конечными точками приложений и База данных SQL в качестве серверной части. Ключи доступности хранятся в База данных SQL. Ключи шифрования хранилища секретов обертывают (шифруют) ключи доступности. Ключи хранилища секретов используют сочетание AES-256 и HMAC для шифрования неактивных ключей доступности. Ключи шифрования хранилища секретов хранятся в логически изолированном компоненте той же База данных SQL и дополнительно шифруются с помощью ключей RSA-2048, содержащихся в сертификатах, управляемых центром сертификации (ЦС) Майкрософт. Эти сертификаты хранятся на внешних серверах хранилища секретов, выполняющих операции с базой данных.

Глубинная защита

Корпорация Майкрософт использует стратегию глубокой защиты, чтобы предотвратить влияние злоумышленников на конфиденциальность, целостность или доступность данных клиентов, хранящихся в Microsoft Cloud. Для защиты секретного хранилища и ключа доступности в рамках главного стратегии безопасности реализованы специальные средства профилактического и детективного контроля.

Microsoft 365 предназначен для предотвращения неправильного использования ключа доступности. Уровень приложений является единственным методом, с помощью которого ключи, включая ключ доступности, можно использовать для шифрования и расшифровки данных. Только код службы Microsoft 365 может интерпретировать и просматривать иерархию ключей для действий шифрования и расшифровки. Логическая изоляция существует между расположениями хранения ключей клиентов, ключей доступности, других иерархических ключей и данных клиента. Такая изоляция снижает риск раскрытия данных в случае компрометации одного или нескольких расположений. Каждый слой в иерархии имеет встроенные возможности обнаружения вторжений 24x7 для защиты хранящихся данных и секретов.

Элементы управления доступом реализованы для предотвращения несанкционированного доступа к внутренним системам, включая хранилища секретов ключей доступности. Инженеры Майкрософт не имеют прямого доступа к хранилищам секретов ключей доступности. Дополнительные сведения об элементах управления доступом см. в статье Административные элементы управления доступом в Microsoft 365.

Технические средства управления не позволяют сотрудникам Майкрософт входить в учетные записи служб с высоким уровнем привилегий, которые в противном случае могут использоваться злоумышленниками для олицетворения служб Майкрософт. Например, эти элементы управления предотвращают интерактивный вход.

Средства ведения журнала и мониторинга безопасности — это еще одна реализованная защита, которая снижает риск для служб Майкрософт и ваших данных. Команды служб Майкрософт развертывают активные решения для мониторинга, которые создают оповещения и журналы аудита. Все группы обслуживания отправляют свои журналы в центральный репозиторий, где журналы агрегируются и обрабатываются. Внутренние средства автоматически проверяют записи, чтобы убедиться, что службы работают в оптимальном, устойчивом и безопасном состоянии. Необычное действие помечается для дальнейшего просмотра.

Любое событие журнала, указывающее на потенциальное нарушение Политики безопасности Майкрософт, немедленно доводится до сведения групп безопасности Майкрософт. Система безопасности Microsoft 365 настроила оповещения для обнаружения попыток доступа к хранилищам секретов ключей доступности. Оповещения также создаются, если сотрудники Корпорации Майкрософт пытаются выполнить интерактивный вход в учетные записи служб, что запрещено и защищено средствами управления доступом. Система безопасности Microsoft 365 также обнаруживает и оповещает об отклонениях службы Microsoft 365 от обычных базовых операций. Злоумышленники, пытающиеся злоупотреблять службами Microsoft 365, активируют оповещения, что приводит к вытеснению правонарушителя из облачной среды Майкрософт.

Использование ключа доступности для восстановления после потери ключа

Если вы потеряете контроль над ключами клиента, ключ доступности предоставляет возможность восстановления и повторного шифрования данных.

Процедура восстановления для Exchange

Если вы потеряете контроль над ключами клиента, ключ доступности дает возможность восстановить данные и вернуть затронутые ресурсы Microsoft 365 в интернет. Ключ доступности продолжает защищать данные во время восстановления. Чтобы полностью восстановиться после потери ключа, создайте новый DEP и переместите затронутые ресурсы в новую политику.

Чтобы зашифровать данные с помощью новых клиентских ключей, создайте новые ключи в Azure Key Vault, создайте новый DEP с помощью новых ключей клиента, а затем назначьте новый DEP почтовым ящикам, зашифрованным с помощью предыдущего DEP, для которых ключи потеряны или скомпрометированы.

Этот процесс повторного шифрования может занять до 72 часов и является стандартной длительностью при изменении DEP.

Процедура восстановления для SharePoint и OneDrive

Для SharePoint и OneDrive ключ доступности никогда не используется за пределами возможности восстановления. Необходимо явным образом указать корпорации Майкрософт начать использование ключа доступности во время сценария восстановления. Чтобы инициировать процесс восстановления, обратитесь в корпорацию Майкрософт, чтобы активировать ключ доступности. После активации ключ доступности автоматически используется для расшифровки данных, что позволяет шифровать данные с помощью созданного DEP, связанного с новыми ключами клиента.

Эта операция пропорциональна количеству сайтов в организации. После вызова корпорации Майкрософт для использования ключа доступности вы должны быть полностью подключены в течение четырех часов.

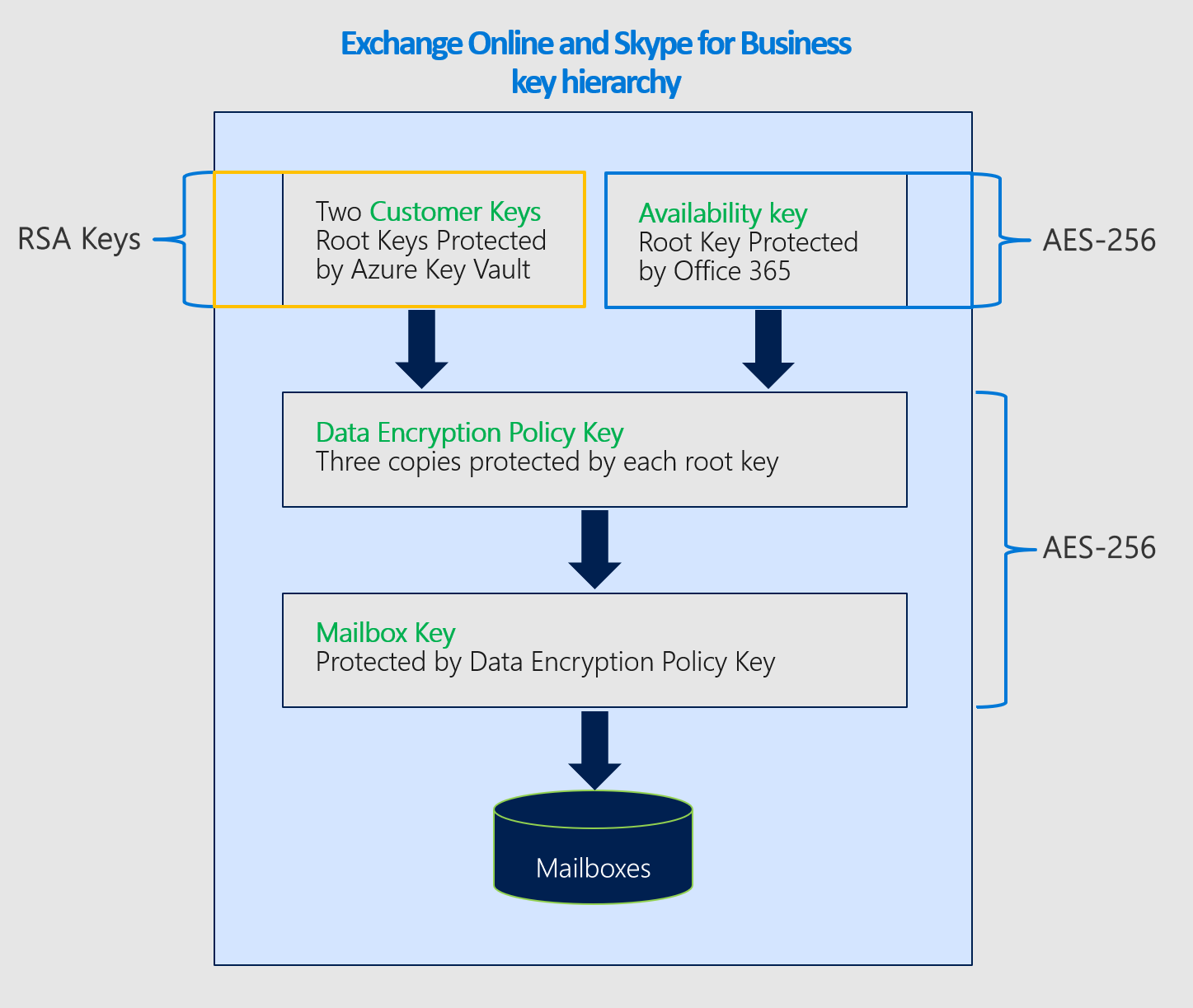

Использование ключа доступности в Exchange

При создании DEP с ключом клиента Microsoft 365 создает ключ политики шифрования данных (ключ DEP), связанный с этим DEP. Служба шифрует ключ DEP три раза: один раз с каждым ключом клиента и один раз с ключом доступности. Сохраняются только зашифрованные версии ключа DEP, а ключ DEP можно расшифровать только с помощью ключей клиента или ключа доступности. Затем ключ DEP используется для шифрования ключей почтовых ящиков, которые шифруют отдельные почтовые ящики.

Microsoft 365 следует этому процессу для расшифровки и предоставления данных, когда клиенты используют эту службу:

Расшифровка ключа DEP с помощью ключа клиента.

Расшифровка ключа DEP используется для расшифровки ключа почтового ящика.

Используйте расшифрованный ключ почтового ящика для расшифровки самого почтового ящика, что позволяет получить доступ к данным в почтовом ящике.

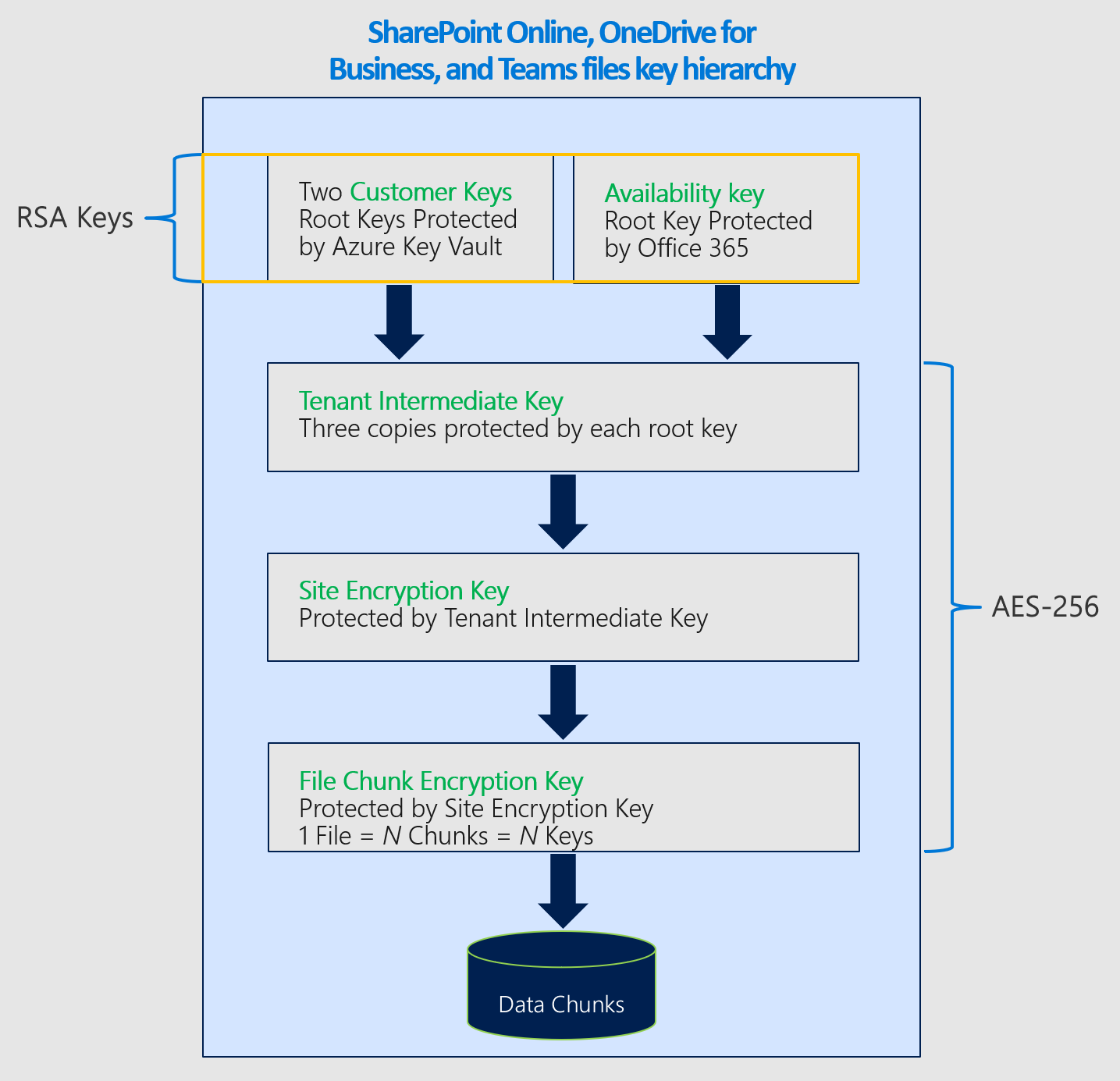

Использование ключа доступности в SharePoint и OneDrive

Архитектура и реализация ключа клиента и ключа доступности SharePoint и OneDrive отличаются от Exchange.

Когда организация переходит на ключи, управляемые клиентом, Microsoft 365 создает промежуточный ключ организации (TIK). Microsoft 365 шифрует ТИК дважды, по одному разу с каждым из ключей клиента, и сохраняет две зашифрованные версии TIK. Хранятся только зашифрованные версии ТИК, а ТИК можно расшифровать только с помощью ключей клиента. Затем ТИК используется для шифрования ключей сайта, которые затем используются для шифрования ключей BLOB-объектов (также называемых ключами блоков файлов). В зависимости от размера файла служба может разделить файл на несколько блоков файлов, каждый из которых имеет уникальный ключ. Сами большие двоичные объекты (блоки файлов) шифруются с помощью ключей BLOB-объектов и хранятся в службе хранилища BLOB-объектов Microsoft Azure.

Microsoft 365 следует этому процессу для расшифровки и предоставления файлов клиентов, когда клиенты используют службу:

Расшифровка ТИК с помощью ключа клиента.

Расшифровка ключа сайта с помощью расшифровки TIK.

Используйте расшифрованный ключ сайта для расшифровки ключа BLOB-объекта.

Расшифровка большого двоичного объекта используется для расшифровки большого двоичного объекта.

Microsoft 365 расшифровывает ТИК, отправляя два запроса на расшифровку в Azure Key Vault с небольшим смещением. Первый, который будет завершен, предоставляет результат, отменяя другой запрос.

Если вы потеряете доступ к ключам, Microsoft 365 также шифрует ТИК с помощью ключа доступности и сохраняет эту информацию вместе с тиками, зашифрованными с каждым ключом клиента. ТИК, зашифрованный с ключом доступности, используется только в том случае, если вы вызываете корпорацию Майкрософт, чтобы включить путь восстановления, если вы теряете доступ к ключам, злонамеренно или случайно.

В целях доступности и масштабирования расшифрованные пакеты TIK кэшируются в кэше ограниченной по времени памяти. За два часа до истечения срока действия кэша TIK Microsoft 365 пытается расшифровать каждый ТИК. Расшифровка пакетов TIK продлевает время существования кэша. Если расшифровка ТИК завершается сбоем в течение значительного количества времени, Microsoft 365 создает оповещение для уведомления инженеров до истечения срока действия кэша. Microsoft 365 инициирует операцию восстановления только при вызове, который включает расшифровку TIK с помощью ключа доступности, хранящегося в хранилище секретов Майкрософт, и повторное подключение клиента с помощью расшифровки TIK и нового набора ключей Azure Key Vault.

На сегодняшний день ключ клиента участвует в цепочке шифрования и расшифровки файловых данных SharePoint, хранящихся в хранилище BLOB-объектов Azure, но не элементов списка Или метаданных SharePoint, хранящихся в База данных SQL. Microsoft 365 не использует ключ доступности для Exchange, SharePoint и OneDrive, кроме описанного случая, который инициируется клиентом. Доступ человека к данным клиента защищен с помощью клиентского хранилища.

Триггеры ключа доступности

Microsoft 365 активирует ключ доступности только при определенных обстоятельствах. Эти обстоятельства различаются в разных службах.

Триггеры для Exchange

Microsoft 365 считывает DEP, которому назначен почтовый ящик, чтобы определить расположение двух ключей клиента в Azure Key Vault.

Microsoft 365 случайным образом выбирает один из двух ключей клиента из DEP и отправляет запрос в Azure Key Vault для распаковки ключа DEP с помощью ключа клиента.

Если запрос на распаковку ключа DEP с помощью ключа клиента завершается ошибкой, Microsoft 365 отправляет второй запрос на Key Vault Azure, на этот раз предписывая ему использовать альтернативный (второй) ключ клиента.

Если второй запрос на распаковку ключа DEP с помощью ключа клиента завершается ошибкой, Microsoft 365 проверяет результаты обоих запросов.

Если проверка определяет, что запросы не смогли вернуть системную ОШИБКУ:

Microsoft 365 активирует ключ доступности для расшифровки ключа DEP.

Затем Microsoft 365 использует ключ DEP для расшифровки ключа почтового ящика и выполнения запроса пользователя.

В этом случае Key Vault Azure не может ответить или недоступна из-за временной ошибки.

Если проверка установит, что запросы не вернули access DENIED, выполните следующие действия:

Это означает, что были предприняты преднамеренные, непреднамеренные или вредоносные действия, чтобы сделать ключи клиента недоступными (например, во время процесса очистки данных в рамках выхода из службы).

В этом случае ключ доступности предназначен только для системных действий, а не для действий пользователя, запрос пользователя завершается ошибкой, и пользователь получает сообщение об ошибке.

Важно!

Код службы Microsoft 365 всегда имеет действительный маркер входа для обоснования данных клиента для предоставления дополнительных облачных служб. Таким образом, до удаления ключа доступности его можно использовать в качестве резервного варианта для действий, инициированных или внутренних для Exchange, таких как создание индекса поиска или перемещение почтовых ящиков. Это относится как к временным ошибкам, так и к запросам ACCESS DENIED к Azure Key Vault.

Триггеры для SharePoint и OneDrive

Для SharePoint amd OneDrive ключ доступности никогда не используется за пределами возможности восстановления, и клиенты должны явно указать корпорации Майкрософт начать использование ключа доступности во время сценария восстановления.

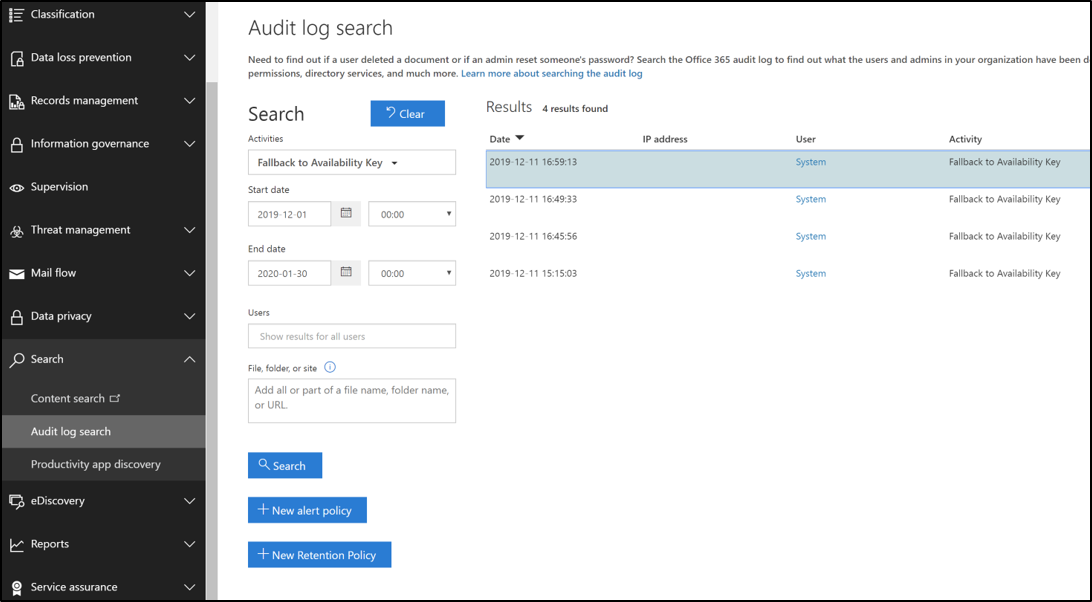

Журналы аудита и ключ доступности

Автоматизированные системы в Microsoft 365 обрабатывают все данные по мере их прохождения через систему для предоставления облачных служб, например для защиты от вирусов, электронного обнаружения, защиты от потери данных и индексирования данных. Microsoft 365 не создает журналы, видимые для клиентов, для этого действия. Кроме того, сотрудники Майкрософт не получают доступ к вашим данным в рамках этих обычных системных операций.

Ведение журнала ключа доступности Exchange

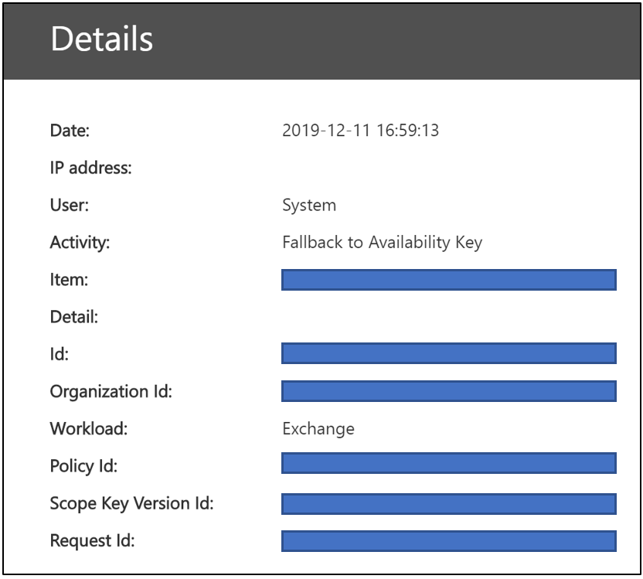

Когда Exchange обращается к ключу доступности для предоставления службы, Microsoft 365 публикует журналы, видимые для клиентов, доступные на портале безопасности и соответствия требованиям. Запись журнала аудита для операции с ключом доступности создается каждый раз, когда служба использует ключ доступности. Новый тип записи с именем "Шифрование службы ключей клиента" с типом действия "Откат к ключу доступности" позволяет администраторам фильтровать результаты поиска в едином журнале аудита для просмотра записей ключей доступности.

Записи журнала включают такие атрибуты, как дата, время, действие, идентификатор организации и идентификатор политики шифрования данных. Запись доступна как часть унифицированных журналов аудита и доступна на вкладке Портал соответствия требованиям Microsoft Purview поиск в журнале аудита.

В записях ключа доступности Exchange используется общая схема действия управления Microsoft 365 с добавленными настраиваемыми параметрами: идентификатор политики, идентификатор версии ключа области и идентификатор запроса.

Ведение журнала ключей доступности SharePoint и OneDrive

Ведение журнала ключей доступности пока недоступно для этих служб. Для SharePoint и OneDrive корпорация Майкрософт активирует ключ доступности только в целях восстановления по инструкциям. В результате вы уже знаете все события, в которых для этих служб используется ключ доступности.

Ключ доступности в иерархии ключей клиента

Microsoft 365 использует ключ доступности для упаковки уровня ключей ниже в иерархии ключей, установленной для шифрования службы ключей клиента. Между службами существуют различные иерархии ключей. Алгоритмы ключей также различаются между ключами доступности и другими ключами в иерархии каждой соответствующей службы. Ниже перечислены алгоритмы ключей доступности, используемые различными службами.

Ключи доступности Exchange используют AES-256.

Ключи доступности SharePoint и OneDrive используют RSA-2048.

Шифры шифрования, используемые для шифрования ключей для Exchange

Шифры шифрования, используемые для шифрования ключей для SharePoint