Управление ключом клиента

После настройки ключа клиента создайте и назначьте одну или несколько политик шифрования данных (DEP). После назначения deps управляйте ключами, как описано в этой статье. Дополнительные сведения о ключе клиента см. в связанных статьях.

Совет

Если вы не являетесь клиентом E5, используйте 90-дневную пробную версию решений Microsoft Purview, чтобы узнать, как дополнительные возможности Purview могут помочь вашей организации управлять безопасностью данных и соответствием требованиям. Начните сейчас, перейдя в центр пробных версий на портале соответствия требованиям Microsoft Purview. Сведения о регистрации и условиях пробной версии.

Windows 365 поддержка ключа клиента Microsoft Purview доступна в общедоступной предварительной версии и может быть изменена. Дополнительные сведения см. в разделе Ключ клиента Microsoft Purview для Windows 365 облачных компьютеров.

Перед началом работы убедитесь, что вы выполнили задачи, необходимые для настройки ключа клиента. Дополнительные сведения см. в разделе Настройка ключа клиента. Чтобы создать DEP, вам потребуется Key Vault URI, полученные во время установки. Дополнительные сведения см. в разделе Получение URI для каждого ключа Key Vault Azure.

Чтобы создать DEP с несколькими рабочими нагрузками, выполните следующие действия.

На локальном компьютере, используя рабочую или учебную учетную запись с разрешениями глобального администратора или администратора соответствия требованиям в вашей организации, подключитесь к Exchange Online PowerShell.

Чтобы создать DEP, используйте командлет New-M365DataAtRestEncryptionPolicy.

New-M365DataAtRestEncryptionPolicy -Name <PolicyName> -AzureKeyIDs <KeyVaultURI1, KeyVaultURI2> [-Description <String>]Где:

PolicyName — это имя, которое вы хотите использовать для политики. Имена не могут содержать пробелы. Например, Contoso_Global.

KeyVaultURI1 — это универсальный код ресурса (URI) для первого ключа в политике. Например,

"https://contosoWestUSvault1.vault.azure.net/keys/Key_01".KeyVaultURI2 — это универсальный код ресурса (URI) для второго ключа в политике. Например,

"https://contosoCentralUSvault1.vault.azure.net/keys/Key_02". Разделите два URI с помощью запятой и пробела."Описание политики" — это понятное описание политики, которое помогает запомнить, для чего она используется. В описание можно включить пробелы. Например, "Корневая политика для нескольких рабочих нагрузок для всех пользователей в клиенте".

Пример:

New-M365DataAtRestEncryptionPolicy -Name "Contoso_Global" -AzureKeyIDs "https://contosoWestUSvault1.vault.azure.net/keys/Key_01","https://contosoCentralUSvault1.vault.azure.net/keys/Key_02" -Description "Policy for multiple workloads for all users in the tenant."

Назначьте DEP с помощью командлета Set-M365DataAtRestEncryptionPolicyAssignment. После назначения политики Microsoft 365 шифрует данные с помощью ключа, определенного в DEP.

Set-M365DataAtRestEncryptionPolicyAssignment -DataEncryptionPolicy <PolicyName or ID>

Где PolicyName — это имя политики, например Contoso_Global.

Пример:

Set-M365DataAtRestEncryptionPolicyAssignment -DataEncryptionPolicy "Contoso_Global"

В течение Windows 365 в течение 3–4 часов после завершения этого шага центр администрирования Intune обновляется. Выполните действия в Центре администрирования, чтобы зашифровать существующие облачные компьютеры. Дополнительные сведения см. в статье Настройка клиентских ключей для облачных компьютеров Windows 365.

Перед началом работы убедитесь, что вы выполнили задачи, необходимые для настройки Azure Key Vault. Дополнительные сведения см. в разделе Настройка ключа клиента. Выполните эти действия в Exchange Online PowerShell.

DEP связан с набором ключей, хранящихся в Azure Key Vault. Вы назначаете DEP почтовому ящику в Microsoft 365. Microsoft 365 использует ключи, определенные в политике, для шифрования почтового ящика. Чтобы создать DEP, вам потребуется Key Vault URI, полученные во время установки. Дополнительные сведения см. в разделе Получение URI для каждого ключа Key Vault Azure.

Помните! При создании DEP вы указываете два ключа в двух разных хранилищах ключей Azure. Чтобы избежать геоизбыточности, создайте эти ключи в двух отдельных регионах Azure.

Чтобы создать DEP для использования с почтовым ящиком, выполните следующие действия:

На локальном компьютере, используя рабочую или учебную учетную запись с правами глобального администратора или Exchange Online администратора в вашей организации, подключитесь к Exchange Online PowerShell.

Чтобы создать DEP, используйте командлет New-DataEncryptionPolicy, введя следующую команду.

New-DataEncryptionPolicy -Name <PolicyName> -Description "Policy Description" -AzureKeyIDs <KeyVaultURI1>, <KeyVaultURI2>Где:

PolicyName — это имя, которое вы хотите использовать для политики. Имена не могут содержать пробелы. Например, США_mailboxes.

Описание политики — это понятное описание политики, которое помогает запомнить, для чего она предназначена. В описание можно включить пробелы. Например, "Корневой ключ для почтовых ящиков в США и его территориях".

KeyVaultURI1 — это универсальный код ресурса (URI) для первого ключа в политике. Например,

https://contoso_EastUSvault01.vault.azure.net/keys/USA_key_01.KeyVaultURI2 — это универсальный код ресурса (URI) для второго ключа в политике. Например,

https://contoso_EastUS2vault01.vault.azure.net/keys/USA_Key_02. Разделите два URI с помощью запятой и пробела.

Пример:

New-DataEncryptionPolicy -Name USA_mailboxes -Description "Root key for mailboxes in USA and its territories" -AzureKeyIDs https://contoso_EastUSvault02.vault.azure.net/keys/USA_key_01, https://contoso_CentralUSvault02.vault.azure.net/keys/USA_Key_02

Подробные сведения о синтаксисе и параметрах см. в разделе New-DataEncryptionPolicy.

Назначьте DEP почтовому ящику с помощью командлета Set-Mailbox. После назначения политики Microsoft 365 может зашифровать почтовый ящик с помощью ключа, определенного в DEP.

Set-Mailbox -Identity <MailboxIdParameter> -DataEncryptionPolicy <PolicyName>

Где MailboxIdParameter указывает почтовый ящик пользователя. Сведения о командлете Set-Mailbox см. в разделе Set-Mailbox.

В гибридных средах можно назначить DEP локальным данным почтового ящика, синхронизированным с клиентом Exchange Online. Чтобы назначить dep этим синхронизированным данным почтового ящика, используйте командлет Set-MailUser. Дополнительные сведения о данных почтовых ящиков в гибридной среде см. в статье Локальные почтовые ящики, использующие Outlook для iOS и Android с гибридной современной проверкой подлинности.

Set-MailUser -Identity <MailUserIdParameter> -DataEncryptionPolicy <PolicyName>

Где MailUserIdParameter указывает пользователя почты (также известного как пользователь с поддержкой почты). Дополнительные сведения о командлете Set-MailUser см. в разделе Set-MailUser.

Перед началом работы убедитесь, что вы выполнили задачи, необходимые для настройки Azure Key Vault. Дополнительные сведения см. в разделе Настройка ключа клиента.

Чтобы настроить ключ клиента для SharePoint и OneDrive, выполните следующие действия в SharePoint PowerShell.

Вы связываете DEP с набором ключей, хранящихся в Azure Key Vault. DeP применяется ко всем данным в одном географическом расположении, также называемом географическим. Если вы используете функцию Microsoft 365 с несколькими регионами, вы можете создать один DEP для каждого региона с возможностью использовать разные ключи для каждого региона. Если вы не используете несколько регионов, вы можете создать один DEP в своей организации для использования с SharePoint и OneDrive. Microsoft 365 использует ключи, определенные в DEP, для шифрования данных в этом регионе. Чтобы создать DEP, вам потребуется Key Vault URI, полученные во время установки. Дополнительные сведения см. в разделе Получение URI для каждого ключа Key Vault Azure.

Помните! При создании DEP вы указываете два ключа в двух разных хранилищах ключей Azure. Чтобы избежать геоизбыточности, создайте эти ключи в двух отдельных регионах Azure.

Чтобы создать DEP, необходимо использовать SharePoint PowerShell.

На локальном компьютере, используя рабочую или учебную учетную запись с разрешениями глобального администратора в вашей организации, подключитесь к SharePoint PowerShell.

В командной консоли Microsoft SharePoint выполните командлет Register-SPODataEncryptionPolicy следующим образом:

Register-SPODataEncryptionPolicy -PrimaryKeyVaultName <PrimaryKeyVaultName> -PrimaryKeyName <PrimaryKeyName> -PrimaryKeyVersion <PrimaryKeyVersion> -SecondaryKeyVaultName <SecondaryKeyVaultName> -SecondaryKeyName <SecondaryKeyName> -SecondaryKeyVersion <SecondaryKeyVersion>Пример:

Register-SPODataEncryptionPolicy -PrimaryKeyVaultName 'stageRG3vault' -PrimaryKeyName 'SPKey3' -PrimaryKeyVersion 'f635a23bd4a44b9996ff6aadd88d42ba' -SecondaryKeyVaultName 'stageRG5vault' -SecondaryKeyName 'SPKey5' -SecondaryKeyVersion '2b3e8f1d754f438dacdec1f0945f251a'При регистрации DEP начинается шифрование данных в географическом регионе. Шифрование может занять некоторое время. Дополнительные сведения об использовании этого параметра см. в разделе Register-SPODataEncryptionPolicy.

Чтобы просмотреть список всех deps, созданных для почтовых ящиков, используйте командлет PowerShell Get-DataEncryptionPolicy.

С помощью рабочей или учебной учетной записи с разрешениями глобального администратора в вашей организации подключитесь к Exchange Online PowerShell.

Чтобы вернуть все DEP в организации, выполните командлет Get-DataEncryptionPolicy без параметров.

Get-DataEncryptionPolicyДополнительные сведения о командлете Get-DataEncryptionPolicy см. в разделе Get-DataEncryptionPolicy.

При назначении DEP Microsoft 365 шифрует содержимое почтового ящика с помощью назначенного DEP во время миграции. Этот процесс более эффективен, чем перенос почтового ящика, назначение DEP и ожидание шифрования, что может занять несколько часов или, возможно, дней.

Чтобы назначить dep почтовому ящику перед его переносом в Microsoft 365, выполните командлет Set-MailUser в Exchange Online PowerShell:

С помощью рабочей или учебной учетной записи с разрешениями глобального администратора в вашей организации подключитесь к Exchange Online PowerShell.

Запустите командлет Set-MailUser.

Set-MailUser -Identity <GeneralMailboxOrMailUserIdParameter> -DataEncryptionPolicy <DataEncryptionPolicyIdParameter>Где GeneralMailboxOrMailUserIdParameter указывает почтовый ящик, а DataEncryptionPolicyIdParameter — идентификатор DEP. Дополнительные сведения о командлете Set-MailUser см. в разделе Set-MailUser.

Чтобы определить dep, назначенный почтовому ящику, используйте командлет Get-MailboxStatistics. Командлет возвращает уникальный идентификатор (GUID).

С помощью рабочей или учебной учетной записи с разрешениями глобального администратора в вашей организации подключитесь к Exchange Online PowerShell.

Get-MailboxStatistics -Identity <GeneralMailboxOrMailUserIdParameter> | fl DataEncryptionPolicyIDГде GeneralMailboxOrMailUserIdParameter задает почтовый ящик, а DataEncryptionPolicyID возвращает GUID DEP. Дополнительные сведения о командлете Get-MailboxStatistics см. в разделе Get-MailboxStatistics.

Выполните командлет Get-DataEncryptionPolicy, чтобы узнать понятное имя DEP, которому назначен почтовый ящик.

Get-DataEncryptionPolicy <GUID>Где GUID — это GUID, возвращенный командлетом Get-MailboxStatistics на предыдущем шаге.

Независимо от того, выполнили ли вы свертывку ключа клиента, назначили новый DEP или перенесли почтовый ящик, выполните действия, описанные в этом разделе, чтобы обеспечить завершение шифрования.

Шифрование почтового ящика может занять некоторое время. При первом шифровании почтовый ящик также должен полностью перемещаться из одной базы данных в другую, прежде чем служба сможет зашифровать почтовый ящик.

Используйте командлет Get-MailboxStatistics, чтобы определить, зашифрован ли почтовый ящик.

Get-MailboxStatistics -Identity <GeneralMailboxOrMailUserIdParameter> | fl IsEncrypted

Свойство IsEncrypted возвращает значение true , если почтовый ящик зашифрован, и значение false , если почтовый ящик не зашифрован. Время завершения перемещения почтовых ящиков зависит от количества почтовых ящиков, которым вы назначаете DEP в первый раз, и от размера почтовых ящиков. Если почтовые ящики не шифруются через неделю с момента назначения DEP, обратитесь в корпорацию Майкрософт.

Командлет New-MoveRequest больше недоступен для перемещения локальных почтовых ящиков. Дополнительные сведения см. в этом объявлении.

Проверьте состояние шифрования, запустив командлет Get-SPODataEncryptionPolicy следующим образом:

Get-SPODataEncryptionPolicy <SPOAdminSiteUrl>

Выходные данные этого командлета включают:

Универсальный код ресурса (URI) первичного ключа.

Универсальный код ресурса (URI) вторичного ключа.

Состояние шифрования для геообъекта. Возможные состояния:

Незарегистрированных: Шифрование ключа клиента не применяется.

Регистрации: Шифрование ключа клиента применяется, и ваши файлы находятся в процессе шифрования. Если ключ для георегистрации регистрируется, отображается информация о том, какой процент сайтов в географическом регионе заполнен, чтобы можно было отслеживать ход шифрования.

Зарегистрированных: Применяется шифрование ключа клиента, а все файлы на всех сайтах шифруются.

Прокатки: Выполняется сводка ключей. Если ключ для геообъекта является скользящим, отображается информация о том, какой процент сайтов завершен, чтобы можно было отслеживать ход выполнения.

Выходные данные включают процент подключенных сайтов.

Чтобы получить сведения обо всех dep, созданных для использования с несколькими рабочими нагрузками, выполните следующие действия:

На локальном компьютере, используя рабочую или учебную учетную запись с разрешениями глобального администратора или администратора соответствия требованиям в вашей организации, подключитесь к Exchange Online PowerShell.

Чтобы вернуть список всех deps с несколькими рабочими нагрузками в организации, выполните следующую команду.

Get-M365DataAtRestEncryptionPolicyЧтобы вернуть сведения о конкретном DEP, выполните следующую команду. В этом примере возвращаются подробные сведения для DEP с именем "Contoso_Global".

Get-M365DataAtRestEncryptionPolicy -Identity "Contoso_Global"

Чтобы узнать, какой DEP в настоящее время назначен вашему клиенту, выполните следующие действия.

На локальном компьютере, используя рабочую или учебную учетную запись с разрешениями глобального администратора или администратора соответствия требованиям в вашей организации, подключитесь к Exchange Online PowerShell.

Введите эту команду.

Get-M365DataAtRestEncryptionPolicyAssignment

Перед отключением DEP с несколькими рабочими нагрузками отмените назначение DEP из рабочих нагрузок в клиенте. Чтобы отключить DEP, используемый с несколькими рабочими нагрузками, выполните следующие действия.

На локальном компьютере, используя рабочую или учебную учетную запись с разрешениями глобального администратора или администратора соответствия требованиям в вашей организации, подключитесь к Exchange Online PowerShell.

Запустите командлет Set-M365DataAtRestEncryptionPolicy.

Set-M365DataAtRestEncryptionPolicy -[Identity] "PolicyName" -Enabled $false

Где PolicyName — это имя или уникальный идентификатор политики. Например, Contoso_Global.

Пример:

Set-M365DataAtRestEncryptionPolicy -Identity "Contoso_Global" -Enabled $false

Перед восстановлением используйте возможности восстановления, предоставляемые обратимым удалением. Для всех ключей, используемых с ключом клиента, необходимо включить обратимое удаление. Обратимое удаление действует как корзина и обеспечивает восстановление в течение 90 дней без необходимости восстановления. Восстановление должно требоваться только в экстремальных или необычных обстоятельствах, например в случае потери ключа или хранилища ключей. Если необходимо восстановить ключ для использования с ключом клиента, в Azure PowerShell выполните командлет Restore-AzureKeyVaultKey следующим образом:

Restore-AzKeyVaultKey -VaultName <vault name> -InputFile <filename>

Например:

Restore-AzKeyVaultKey -VaultName Contoso-O365EX-NA-VaultA1 -InputFile Contoso-O365EX-NA-VaultA1-Key001-Backup-20170802.backup

Если хранилище ключей уже содержит ключ с тем же именем, операция восстановления завершается ошибкой. Restore-AzKeyVaultKey восстанавливает все версии ключей и все метаданные ключа, включая имя ключа.

Доступно несколько командлетов, которые позволяют просматривать и при необходимости удалять разрешения хранилища ключей. Вам может потребоваться удалить разрешения, например, когда сотрудник покидает команду. Для каждой из этих задач используйте Azure PowerShell. Сведения о Azure PowerShell см. в статье Обзор Azure PowerShell.

Чтобы просмотреть разрешения хранилища ключей, выполните командлет Get-AzKeyVault.

Get-AzKeyVault -VaultName <vault name>

Например:

Get-AzKeyVault -VaultName Contoso-O365EX-NA-VaultA1

Чтобы удалить разрешения администратора, выполните командлет Remove-AzKeyVaultAccessPolicy:

Remove-AzKeyVaultAccessPolicy -VaultName <vault name> -UserPrincipalName <UPN of user>

Например:

Remove-AzKeyVaultAccessPolicy -VaultName Contoso-O365EX-NA-VaultA1 -UserPrincipalName alice@contoso.com

Если вам нужно отменить изменения к ключам, управляемым Корпорацией Майкрософт, это можно сделать. При откате данные повторно шифруются с помощью шифрования по умолчанию, поддерживаемого каждой отдельной рабочей нагрузкой. Например, Exchange Online и облачные компьютеры Windows 365 поддерживают шифрование по умолчанию с помощью ключей, управляемых Корпорацией Майкрософт.

Важно!

Откат не совпадает с очисткой данных. Очистка данных безвозвратно удаляет данные вашей организации из Microsoft 365, а откат — нет. Невозможно выполнить очистку данных для политики нескольких рабочих нагрузок.

Если вы решили больше не использовать ключ клиента для назначения dep с несколькими рабочими нагрузками, отправьте запрос в службу поддержки по адресу служба поддержки Майкрософт и укажите следующие сведения в запросе:

- Полное доменное имя клиента

- Контакт клиента для запроса на откат

- Причина ухода

- Включить инцидент #

Вы по-прежнему должны хранить свои ключи akv и ключи шифрования с соответствующими разрешениями для повторной записи данных с помощью ключей, управляемых Корпорацией Майкрософт.

Если вы больше не хотите шифровать отдельные почтовые ящики с помощью DEP на уровне почтового ящика, вы можете отменить назначение DEP уровня почтовых ящиков из всех почтовых ящиков.

Чтобы отменить назначение dep почтовых ящиков, используйте командлет PowerShell Set-Mailbox.

С помощью рабочей или учебной учетной записи с разрешениями глобального администратора в вашей организации подключитесь к Exchange Online PowerShell.

Запустите командлет Set-Mailbox.

Set-Mailbox -Identity <mailbox> -DataEncryptionPolicy $null

Выполнение этого командлета отменяет назначение назначенного в настоящее время DEP и повторно шифрует почтовый ящик с помощью DEP, связанного с ключами, управляемыми Майкрософт по умолчанию. Вы не можете отменить назначение DEP, используемого ключами, управляемыми Корпорацией Майкрософт. Если вы не хотите использовать ключи, управляемые Корпорацией Майкрософт, вы можете назначить почтовому ящику другой dep ключа клиента.

Откат с ключа клиента на ключи, управляемые Корпорацией Майкрософт, не поддерживается в SharePoint и OneDrive.

Вы управляете отзывом всех корневых ключей, включая ключ доступности. Ключ клиента позволяет управлять аспектом планирования выхода в соответствии с нормативными требованиями. Если вы решили отозвать ключи, чтобы очистить данные и выйти из службы, служба удаляет ключ доступности после завершения процесса очистки данных. Эта функция поддерживается для клиентских ключей DEP, назначенных отдельным почтовым ящикам.

Microsoft 365 выполняет аудит и проверяет путь очистки данных. Дополнительные сведения см. в отчете SSAE 18 SOC 2, доступном на портале Service Trust Portal. Кроме того, корпорация Майкрософт рекомендует следующие документы:

Очистка DEP с несколькими рабочими нагрузками не поддерживается для ключа клиента. DEP для нескольких рабочих нагрузок используется для шифрования данных в нескольких рабочих нагрузках для всех пользователей клиента. Очистка этого DEP приведет к тому, что данные из нескольких рабочих нагрузок становятся недоступными. Если вы решили полностью выйти из служб Microsoft 365, узнайте, как удалить клиент в Microsoft Entra ID.

При запуске пути очистки данных для Exchange Online вы задаете постоянный запрос на очистку данных в DEP. Это безвозвратно удаляет зашифрованные данные в почтовых ящиках, которым назначен этот DEP.

Так как командлет PowerShell можно запустить только для одного DEP за раз, рассмотрите возможность переназначения одного DEP всем почтовым ящикам, прежде чем инициировать путь очистки данных.

Предупреждение

Не используйте путь очистки данных для удаления подмножества почтовых ящиков. Этот процесс предназначен только для клиентов, которые выходят из службы.

Чтобы инициировать путь очистки данных, выполните следующие действия:

Удалите разрешения на перенос и распаковку для "Exchange Online O365" из Azure Key Vault.

С помощью рабочей или учебной учетной записи с правами глобального администратора в вашей организации подключитесь к Exchange Online PowerShell.

Для каждого DEP, содержащего почтовые ящики, которые требуется удалить, выполните командлет Set-DataEncryptionPolicy следующим образом.

Set-DataEncryptionPolicy <Policy ID> -PermanentDataPurgeRequested -PermanentDataPurgeReason <Reason> -PermanentDataPurgeContact <ContactName>Если команда завершается ошибкой, обязательно удалите разрешения Exchange Online из обоих ключей в Azure Key Vault, как указано ранее в этой задаче. После установки параметра PermanentDataPurgeRequested с помощью командлета Set-DataEncryptionPolicy назначение этого DEP почтовым ящикам больше не поддерживается.

Обратитесь в службу поддержки Майкрософт и запросите электронный документ data Purge.

По вашему запросу корпорация Майкрософт отправляет вам юридический документ, чтобы подтвердить и разрешить удаление данных. Сотрудник вашей организации, зарегистрировавшийся в качестве утверждающего в предложении FastTrack во время подключения, должен подписать этот документ. Как правило, этот человек является руководителем или другим назначенным лицом в вашей компании, который по закону имеет право подписывать документы от имени вашей организации.

После того как ваш представитель подписывает юридический документ, верните его в корпорацию Майкрософт (как правило, с помощью подписи eDoc).

После получения юридического документа корпорация Майкрософт запускает командлеты для запуска очистки данных, которая сначала удаляет политику, помечает почтовые ящики для окончательного удаления, а затем удаляет ключ доступности. После завершения процесса очистки данных данные очищаются, недоступны для Exchange Online и не восстанавливаются.

Очистка sharePoint и OneDrive DEP не поддерживается в ключе клиента. Если вы решите полностью выйти из служб Microsoft 365, вы можете продолжить путь удаления клиента в рамках задокументированного процесса. Узнайте, как удалить клиент в Microsoft Entra ID.

Если вы подключены к ключу клиента с помощью метода политики устаревшего доступа, следуйте инструкциям по миграции всех хранилищ ключей Azure для использования метода RBAC. Чтобы сравнить различия и понять, почему корпорация Майкрософт рекомендует управление доступом на основе ролей Azure, см. статью Управление доступом на основе ролей Azure (Azure RBAC) и политики доступа (устаревшие версии).

Чтобы удалить существующие политики доступа из key Vault, используйте командлет Remove-AzKeyVaultAccessPolicy.

Чтобы удалить разрешения, войдите в подписку Azure с помощью Azure PowerShell. Инструкции см. в статье Вход с помощью Azure PowerShell.

Выполните командлет Remove-AzKeyVaultAccessPolicy , используя следующий синтаксис, чтобы удалить разрешение для субъекта-службы Microsoft 365 :

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName c066d759-24ae-40e7-a56f-027002b5d3e4Выполните командлет Remove-AzKeyVaultAccessPolicy, используя следующий синтаксис, чтобы удалить разрешение на Exchange Online Principal:

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName 00000002-0000-0ff1-ce00-000000000000Выполните командлет Remove-AzKeyVaultAccessPolicy , используя следующий синтаксис, чтобы удалить разрешение на SharePoint и OneDrive для субъекта-службы для работы или учебного заведения :

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName 00000003-0000-0ff1-ce00-000000000000

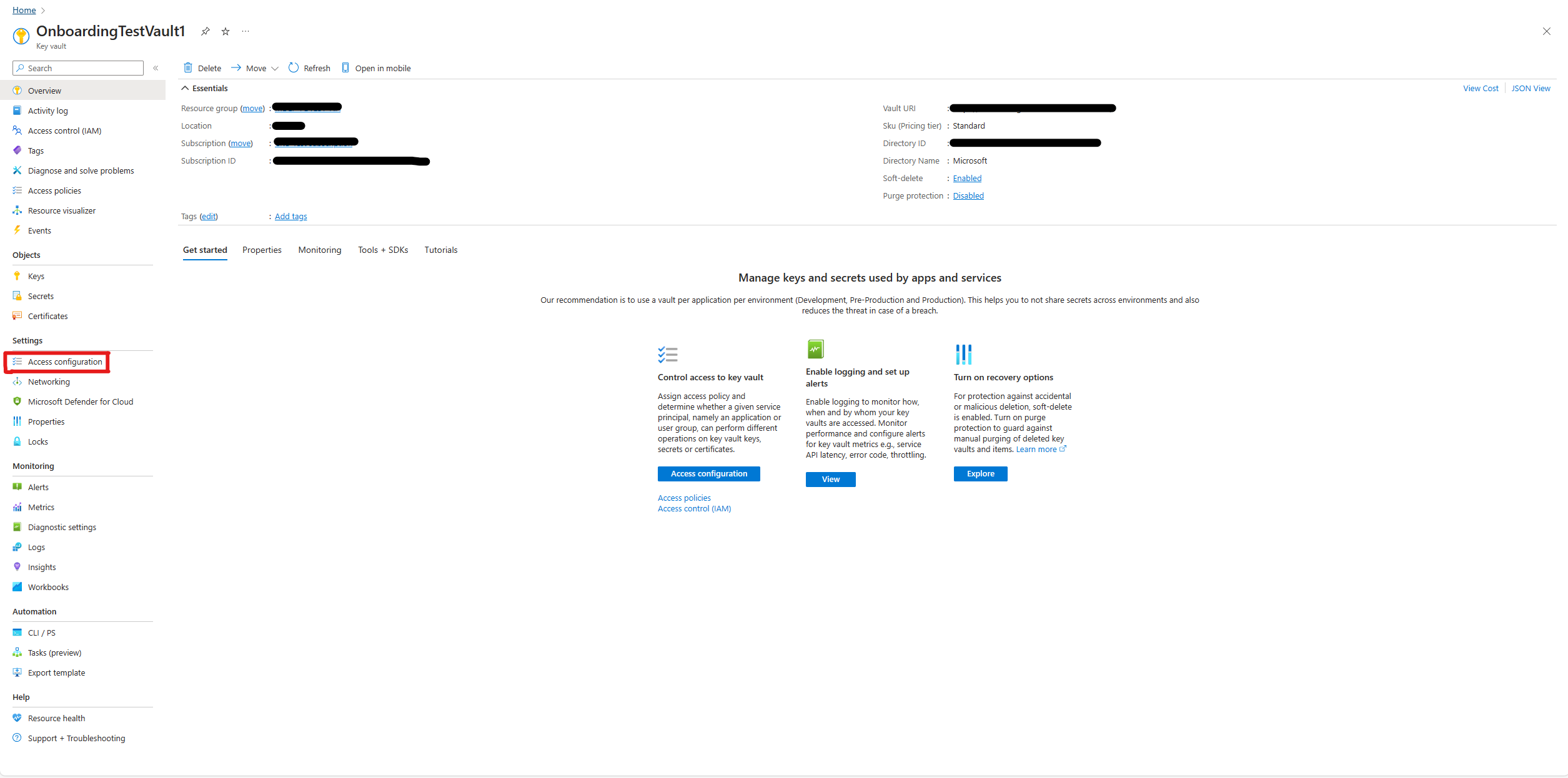

После удаления существующих политик доступа к хранилищу перейдите к хранилищу ключей в портал Azure. В каждом хранилище перейдите на вкладку "Конфигурация доступа" в левой части в раскрывающемся списке "Параметры".

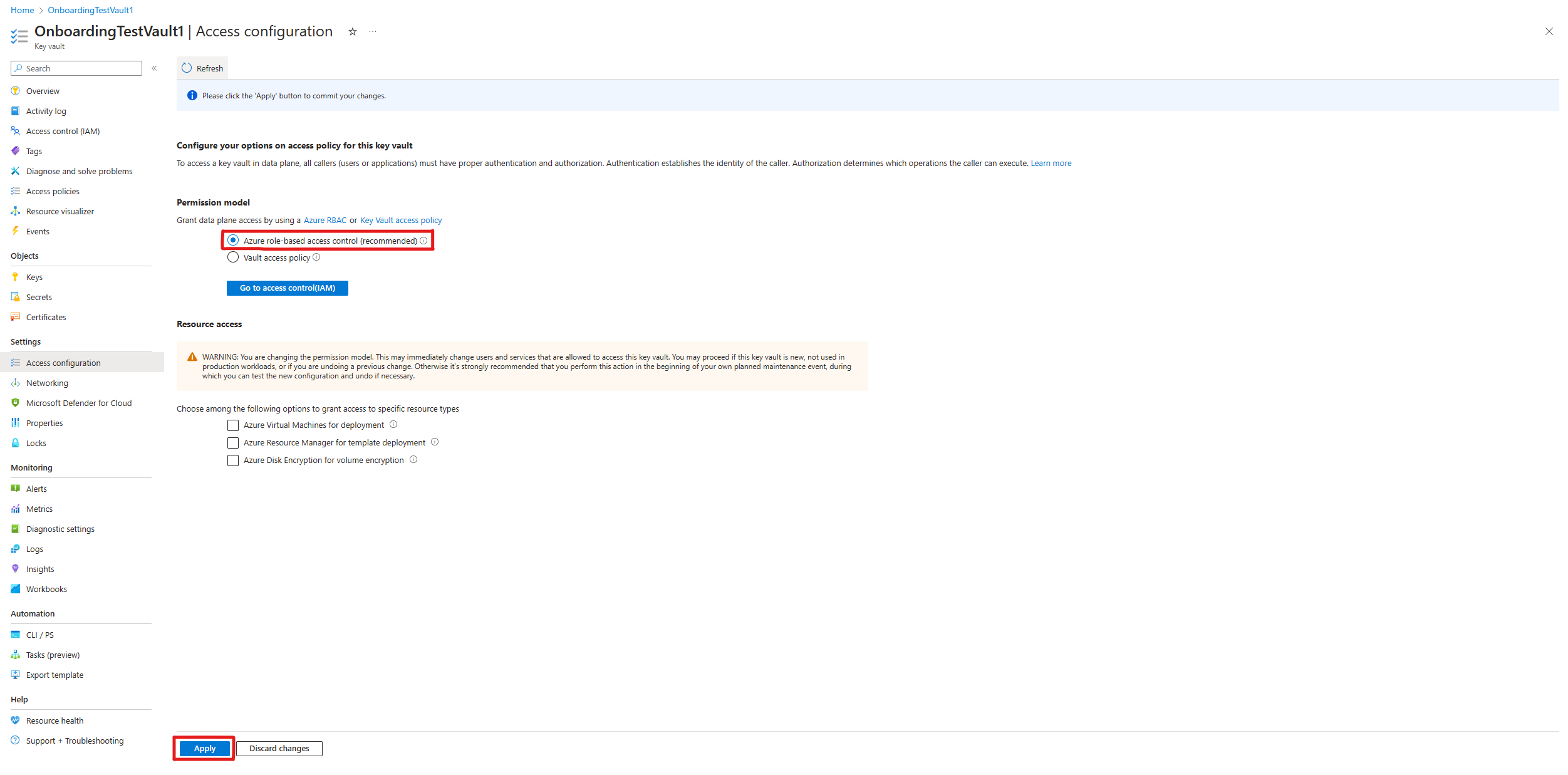

В разделе "Модель разрешений" выберите "Управление доступом на основе ролей Azure", а затем выберите "Применить" в нижней части экрана.

Наконец, сведения о назначении разрешений RBAC для Azure Key Vault см. в статье Назначение разрешений для каждой Key Vault.