Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Руководство по лицензированию Microsoft 365 для обеспечения безопасности и соответствия требованиям.

Примечание.

Если вам нужны сведения о метках конфиденциальности, которые вы видите и можете выбрать в приложениях Office, проверка их документацию. Например, применить метки конфиденциальности к файлам.

Сведения на этой странице предназначены для ИТ-администраторов, которые могут создавать и настраивать эти метки с помощью решения управления Microsoft Purview.

Чтобы выполнить свою работу, люди в вашей организации сотрудничают с другими пользователями как внутри, так и за ее пределами. Это означает, что содержимое больше не находится за брандмауэром— оно может перемещаться везде, на устройствах, в приложениях и службах. И когда он перемещается, вы хотите, чтобы он делал это безопасным, защищенным способом, который соответствует бизнес-политикам и политикам соответствия требованиям вашей организации.

Метки конфиденциальности из средств защиты информации Microsoft Purview позволяют классифицировать и защищать данные вашей организации, при этом следя за тем, чтобы не пострадали производительность пользователей и их способность к взаимодействию.

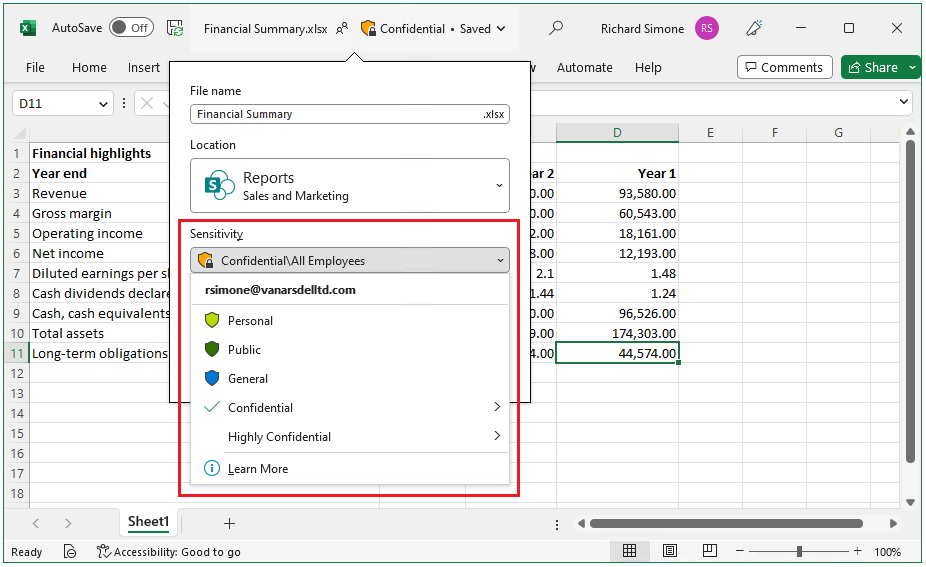

В следующем примере из Excel показано, как пользователи могут видеть примененную метку конфиденциальности на панели окна и как легко изменить метку с помощью панели конфиденциальности , доступной в последних версиях Office. Метки также доступны с помощью кнопки Конфиденциальность на вкладке Главная на ленте.

Чтобы применить метки конфиденциальности, пользователи должны войти с помощью своей рабочей или учебной учетной записи Microsoft 365.

Примечание.

В клиентах государственных организаций США метки конфиденциальности поддерживаются на всех платформах.

Если вы используете клиент и сканер Защита информации Microsoft Purview, см. Azure Information Protection описание службы "Премиум" для государственных организаций.

Вы можете использовать метки конфиденциальности для указанных ниже целей.

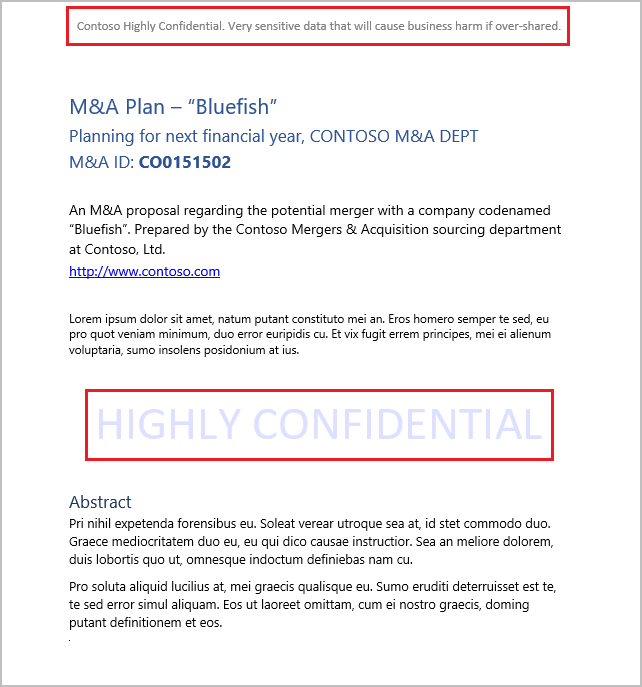

Предоставление параметров защиты, включающих шифрование и применение меток к содержимому. Например, при применении метки "Конфиденциально" к документу или сообщению электронной почты производится шифрование содержимого и добавляется водяной знак "Конфиденциально". Маркировка содержимого включает верхние и нижние колонтитулы, а также водяные знаки, а шифрование также может ограничить действия, которые указанные люди могут выполнять с содержимым.

Расширьте защиту SharePoint при скачивании файлов при настройке метки конфиденциальности по умолчанию для библиотек документов SharePoint и выберите параметр для расширения защиты незашифрованных файлов. Затем при скачивании этих файлов текущие разрешения SharePoint передаются вместе с помеченным файлом.

Защита контента в приложениях Office на различных платформах и устройствах. Поддерживается Word, Excel, PowerPoint и Outlook в классических приложениях Office и Office для Интернета. Поддерживается в Windows, macOS, iOS и Android. Для других приложений проверка их документацию.

Защита содержимого в сторонних приложениях и службах с помощью Microsoft Defender for Cloud Apps. С помощью Defender for Cloud Apps вы можете обнаруживать, классифицировать, помечать и защищать содержимое в сторонних приложениях и службах, таких как SalesForce, Box или DropBox, даже если стороннее приложение или служба не считывает и не поддерживает метки конфиденциальности.

Определите содержимое для случаев обнаружения электронных данных. Построитель условий для создания поисковых запросов в eDiscovery поддерживает метки конфиденциальности, применяемые к содержимому. Например, в рамках дела об обнаружении электронных данных ограничьте содержимое файлами и электронными письмами с меткой конфиденциальности "Строго конфиденциальный". Или, наоборот, исключите содержимое в файлы и сообщения электронной почты с меткой конфиденциальности "Public".

Защита контейнеров, включающих Teams, Группы Microsoft 365, сайты SharePoint и рабочие области Loop. Например, задайте параметры конфиденциальности, доступ к внешним пользователям и внешний общий доступ, доступ с неуправляемых устройств и управление способами совместного использования каналов с другими командами.

Защита собраний и чата путем присвоения меток (и, при необходимости, шифрования) приглашений на собрания и любых ответов, а также принудительное применение параметров для собрания и чата в Teams.

Расширение сферы действия меток конфиденциальности на Power BI: при включении этой возможности можно применять и просматривать метки в Power BI, а также защищать данные при их сохранении вне этой службы.

Расширение применения меток конфиденциальности на ресурсы в Microsoft Purview Data Map: при включении этой возможности (в настоящее время в предварительной версии) вы можете применять метки конфиденциальности к файлам и ресурсам со схематизированными данными в Microsoft Purview Data Map. К схематизированным ресурсам данных относятся SQL, Azure SQL, Azure Synapse, Azure Cosmos DB и AWS RDS.

Расширение применения меток конфиденциальности для сторонних приложений и служб. С помощью пакета SDK Microsoft Information Protection сторонние приложения могут считывать метки конфиденциальности и применять параметры защиты.

Пометка содержимого без использования параметров защиты. Вы также можете просто применить метку в результате определения конфиденциальности данных. Это действие предоставляет пользователям визуальное сопоставление конфиденциальности данных вашей организации, а метки могут создавать отчеты об использовании и данные о действиях для данных с различным уровнем конфиденциальности. На основе этих сведений вы всегда сможете впоследствии применить необходимые параметры защиты.

Защита данных при использовании Microsoft 365 Copilot. Copilot и агенты распознают и интегрируют метки конфиденциальности в взаимодействие с пользователем, чтобы обеспечить защиту данных с метками. Дополнительные сведения см. в следующем разделе Метки конфиденциальности для Microsoft 365 Copilot и Microsoft 365 Copilot Chat.

Во всех этих случаях метки конфиденциальности Microsoft Purview помогут вам обращаться с соответствующим типом содержимого так, как он того требует. С помощью меток конфиденциальности можно определить конфиденциальность данных в организации, а метка может применять параметры защиты, соответствующие конфиденциальности этих данных. Затем эта защита сохраняется вместе с содержимым.

Дополнительные сведения об этих и других сценариях, поддерживаемых метками конфиденциальности, см. в статье Распространенные сценарии для меток конфиденциальности. Чтобы узнать, как используются метки конфиденциальности, просмотрите отчеты на портале Microsoft Purview.

Постоянно разрабатываются новые возможности, поддерживаемые метками конфиденциальности, поэтому целесообразно просматривать Дорожную карту Microsoft 365.

Что такое метка конфиденциальности

Метка конфиденциальности, назначенная содержимому, похожа на поставленную печать со следующими свойствами.

Поддерживает настройку. Для конфиденциального содержимого различных уровней в организации можно создавать категории, предназначенные для удовлетворения конкретных потребностей организации и ее бизнеса. Например, "Личное", "Общедоступное", "Общее", "Конфиденциальное" и "Строго конфиденциальное".

Обычный текст. Так как метка сохранена в метаданных файлов и сообщений электронной почты в виде обычного текста, сторонние приложения и службы могут считывать ее и при необходимости применять собственные защитные действия.

Постоянство. Так как метка сохранена в метаданных файлов и сообщений электронной почты, она остается с содержимым, куда бы оно ни записывалось и где бы ни хранилось. Идентификация меток, уникальная для вашей организации, становится основой для применения и применения настраиваемых политик.

При просмотре пользователями в вашей организации примененная метка конфиденциальности отображается как тег в приложениях и может быть легко интегрирована в существующие рабочие процессы. Метки конфиденциальности не отображаются в приложениях для пользователей из других организаций или гостей.

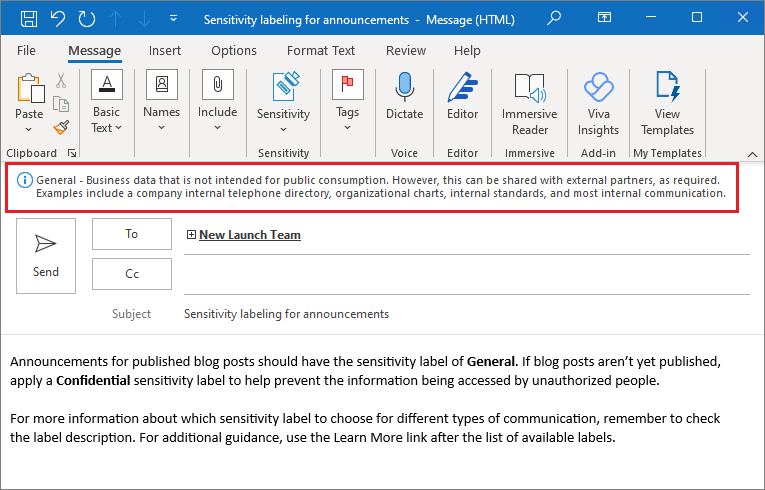

В следующем примере показано открытое сообщение электронной почты, в котором другой пользователь применил метку конфиденциальности с именем Общие, которая не применяет шифрование. В описании метки, предоставленном администратором, отображаются дополнительные сведения для пользователей о категории данных, определенных этой меткой конфиденциальности.

Примечание.

Не путайте метки конфиденциальности со встроенными уровнями конфиденциальности Outlook, которые указывают на намерение отправителя, но не могут обеспечить безопасность данных.

Каждый элемент, поддерживающий метки конфиденциальности, может иметь одну метку конфиденциальности, применяемую к ней из вашей организации. К документам и сообщениям электронной почты можно применить как метку конфиденциальности, так и метку хранения.

Возможности меток конфиденциальности

После применения метки конфиденциальности к содержимому, например в сообщении электронной почты, приглашении на собрание, документе или Loop странице, все настроенные параметры защиты для этой метки применяются к содержимому. Метки конфиденциальности можно настроить для выполнения следующих действий.

Управление доступом к содержимому с помощью шифрования сообщений электронной почты, приглашений на собрания и документов, чтобы предотвратить доступ к этим данным несанкционированным пользователям. Дополнительно можно выбрать, какие пользователи или группы обладают разрешением на выполнение определенных действий и на какой срок. Например, можно позволить всем пользователям в вашей организации изменять документ, а некоторой группе в другой организации — только просматривать его. Кроме того, вместо разрешений, определяемых администратором, вы можете позволить пользователям назначать разрешения контенту, когда они применяют метку.

Дополнительные сведения о параметрах управления доступом на основе шифрования при создании или изменении метки конфиденциальности см. в разделе Ограничение доступа к содержимому с помощью шифрования в метках конфиденциальности.

Пометьте содержимое при использовании приложений Office, добавляя водяные знаки, колонтитулы в сообщения электронной почты, приглашения на собрания или в документы, к которым применена метка. Подложки можно применять к документам и Loop компонентам и страницам, но не к сообщениям электронной почты или приглашениям на собрания. Для других приложений проверка их документацию. Пример заголовка и подложки:

Маркировка содержимого также поддерживает переменные. Например, вставьте имя метки или документа в верхний колонтитул, нижний колонтитул или на водяной знак. Дополнительные сведения см. в разделе Маркировка содержимого переменными.

Необходимо проверять, когда применяются маркировки содержимого? См. Когда приложения Office применяют маркировку содержимого и шифрование.

Если у вас есть шаблоны или рабочие процессы, основанные на определенных документах, протестируйте эти документы с помощью выбранных пометок содержимого, прежде чем сделать метку доступной для пользователей. Некоторые ограничения длины строки, о которые следует помнить:

Длина водяных знаков не должна превышать 255 символов. Колонтитулы ограничиваются 1024 знаками за исключением приложения Excel. В Excel общее ограничение для колонтитулов составляет 255 знаков, но оно включает невидимые знаки, например коды форматирования. Если это ограничение достигнуто, введенная строка не отображается в Excel.

Защищайте содержимое в контейнерах, таких как сайты и группы, включив использование меток конфиденциальности с Microsoft Teams, группами Microsoft 365 и сайтами SharePoint.

Если не включить эту функцию, настройки параметров защиты для групп и сайтов будут недоступны. Такая конфигурация меток не приводит к автоматической маркировке документов или сообщений электронной почты, а защищает содержимое, управляя доступом к контейнеру, в котором оно хранится. Эти параметры включают параметры конфиденциальности, доступ к внешним пользователям и внешний общий доступ, доступ с неуправляемых устройств, возможность обнаружения частных команд и элементы управления общим доступом для каналов.

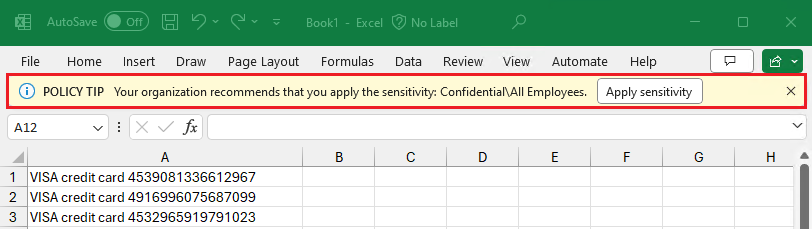

Автоматически примените метку к файлам и сообщениям электронной почты или порекомендуйте метку. Выберите способ определения конфиденциальной информации, которую вы хотите пометить, и метку можно применить автоматически, или вы можете предложить пользователям применить метку, которую вы рекомендуете, с помощью подсказки политики. Если вы порекомендуете метку, вы можете настроить запрос, но в следующем примере отображается автоматически созданный текст:

Дополнительные сведения о параметрах автоматического применения меток для файлов и сообщений электронной почты при создании или изменении метки конфиденциальности см. в разделах Автоматическое применение метки конфиденциальности к данным Microsoft 365 для приложений Office и Метка в Схема данных Microsoft Purview.

Установите тип ссылки для общего доступа по умолчанию для сайтов SharePoint и отдельных документов. Чтобы предотвратить предоставление излишнего общего доступа со стороны пользователей, установите стандартную область и разрешения для случаев, когда пользователи делятся документами из SharePoint и OneDrive.

Дополнительные конфигурации меток см. в статье Управление метками конфиденциальности для приложений Office.

Области меток

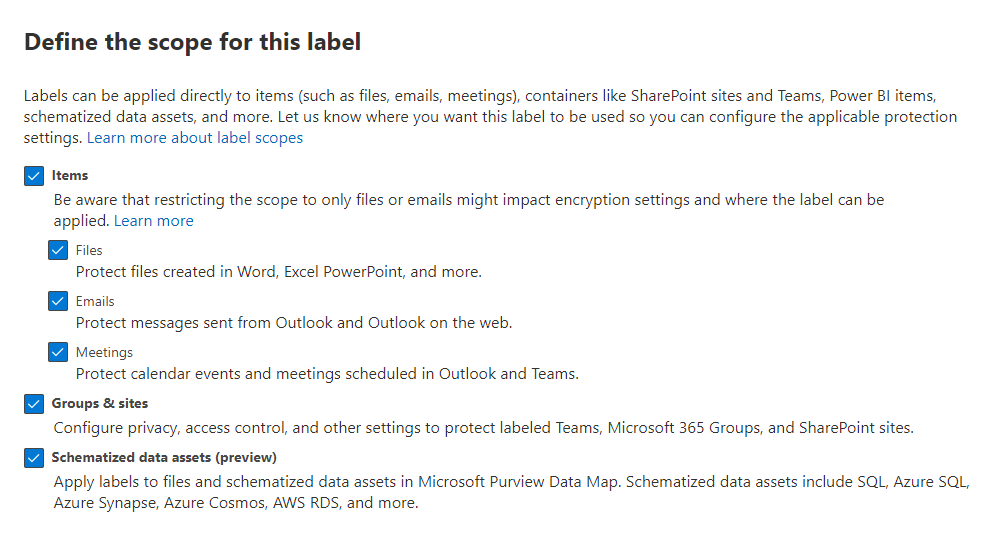

При создании метки конфиденциальности вам будет предложено настроить область метки, которая определяет две вещи:

- Параметры меток, которые можно будет настроить для этой метки

- Доступность метки для приложений и служб, которая включает в себя, могут ли пользователи просматривать и выбирать метку.

Эта область конфигурация позволяет иметь метки конфиденциальности, которые предназначены только для таких элементов, как файлы, сообщения электронной почты и собрания, и не могут быть выбраны для групп и сайтов. Аналогичным образом, метки конфиденциальности, которые предназначены только для групп и сайтов и не могут быть выбраны для элементов.

По умолчанию для новой метки всегда выбирается область файлы & других ресурсов данных. Помимо файлов для Office, Loop и Power BI, он включает элементы из Microsoft Fabric и ресурсы данных для Схема данных Microsoft Purview при расширении меток конфиденциальности за пределы Microsoft 365. Дополнительные сведения о том, какие элементы поддерживают метки конфиденциальности:

- Для файлов Office: поддерживаемые типы файлов Office

- Для Microsoft Loop: метки конфиденциальности для защиты компонентов и страниц Loop

- Для Power BI: поддерживаемые пути экспорта

- Для Microsoft Fabric: защита информации в Microsoft Fabric

- Для карты данных: источники данных, которые подключаются к схеме данных

Для других приложений проверка их документацию. Поддержка меток конфиденциальности постоянно расширяется.

Обычно вы выбираете область Сообщения электронной почты вместе с Файлами & других ресурсов данных, так как сообщения электронной почты часто включают файлы в виде вложений и имеют одинаковую конфиденциальность. Многие функции маркировки требуют выбора обоих вариантов, но иногда требуется, чтобы новая метка была доступна только для сообщений электронной почты. Дополнительные сведения см. в разделе Область меток только для файлов или сообщений электронной почты.

Область для собраний включает события календаря, параметры собраний Teams и командный чат. Кроме того, для этого параметра необходимо выбрать область файлы & других ресурсов данных область и Сообщения электронной почты. Дополнительные сведения об этом сценарии применения меток см. в статье Использование меток конфиденциальности для защиты элементов календаря, собраний Teams и чата.

Группы & сайтов область становятся доступными и выбираются по умолчанию при включении меток конфиденциальности для контейнеров и синхронизации меток. Этот параметр позволяет защитить содержимое на сайтах SharePoint, сайтах Teams и Loop рабочих областях, помечая эти контейнеры, но не помечают элементы в них.

Примечание.

Элементы, которые ранее были в область область schematized data assets, теперь включаются в файлы & других ресурсов данных.

Если одна или несколько областей не выбраны, вы увидите первую страницу параметров конфигурации для этих областей, но не можете настроить параметры. Для этих страниц с недоступными параметрами нажмите кнопку Далее, чтобы продолжить настройку параметров для следующего область. Или нажмите Назад, чтобы изменить область метки.

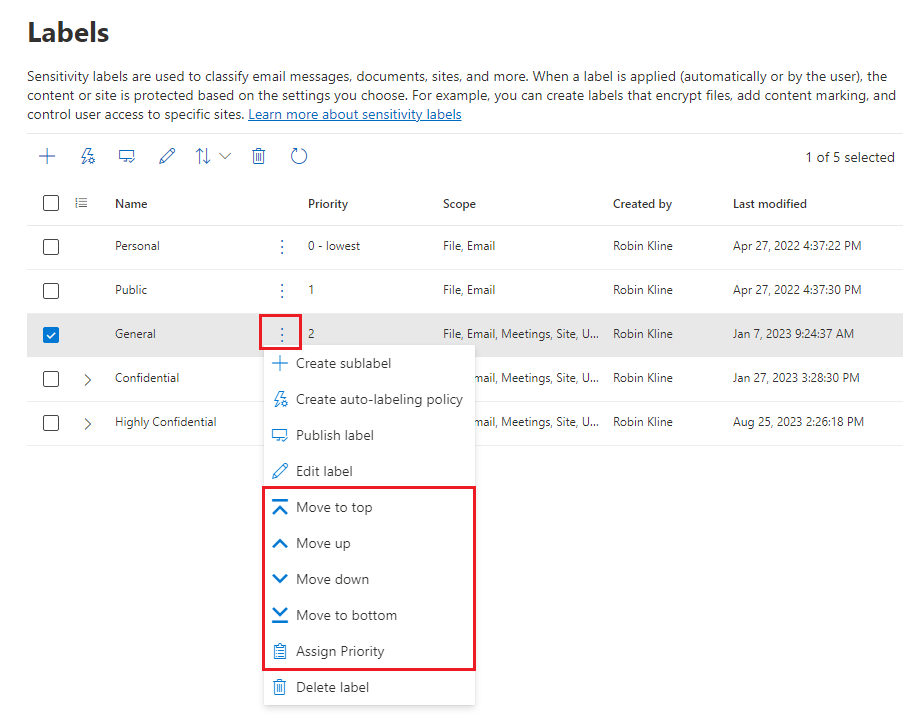

Приоритет метки (важен порядок)

При создании меток конфиденциальности на портале Microsoft Purview они отображаются в списке на странице Метки из Information Protection. В этом списке порядок меток важен, так как он задает их приоритет. Вы хотите, чтобы самая ограниченная метка конфиденциальности, например строго конфиденциальность, отображалась в нижней части списка, а наименьшая метка конфиденциальности, например Личная или Общедоступная, — в верхней части.

К элементу, такому как документ, сообщение электронной почты или контейнер, можно применить только одну метку конфиденциальности. Если вы используете параметр, требующий от пользователей предоставления обоснования для изменения метки на более низкую конфиденциальность для файлов, сообщений электронной почты и собраний, порядок этого списка определяет меньшую чувствительность. Однако этот параметр не применяется к вложенным меткам, которые совместно используют приоритет родительской метки, и не применяется к ресурсам данных или меткам, защищающим контейнеры.

Примечание.

Если вы используете современную схему меток , которая заменяет родительские метки группами меток, вложенные метки в той же группе меток также не поддерживают параметр обоснования.

Однако приоритет вложенных меток используется с автоматической маркировкой. При настройке политик автоматической маркировки несколько совпадений могут привести к нескольким метким. Затем выбирается последняя конфиденциальная метка, а затем, если применимо, последняя вложенная метка. При настройке параметра метки автоматической маркировки (а не политик автоматической маркировки) для самих вложенных меток поведение немного отличается, если эти метки совместно используют одну и ту же родительскую метку или группу меток. Например, вложенная метка, настроенная для автоматической маркировки, предпочтительнее, чем вложенная метка, настроенная для рекомендуемой маркировки. Для получения дополнительной информации см. Оценка нескольких условий для нескольких меток.

Приоритет вложенных меток также используется при наследовании меток из вложений электронной почты.

При выборе метки конфиденциальности можно изменить ее приоритет с помощью параметров, чтобы переместить ее в верхнюю или нижнюю часть списка, если она не является вложенной меткой, переместить ее вверх или вниз на одну метку или напрямую назначить номер приоритета. Например, вы можете:

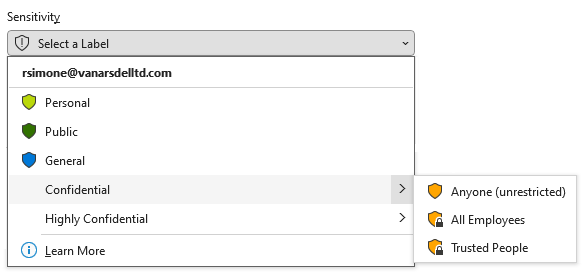

Вложенные метки, использующие родительские метки или группы меток

Часто может потребоваться логически группировать метки конфиденциальности в двухуровневой иерархии, чтобы обозначить общий уровень конфиденциальности, но предоставить метки с разными параметрами. В качестве примера из меток конфиденциальности по умолчанию:

Конфиденциально

- Любой пользователь (без ограничений)

- Все сотрудники

- Доверенные Люди

В приложениях пользователи сначала видят конфиденциальность , а затем должны выбрать одну из других меток конфиденциальности, например Все сотрудники. Затем применяется метка конфиденциальности \ Все сотрудники.

Второй уровень меток конфиденциальности не наследует никакие параметры от метки первого уровня, кроме цвета метки. В нашем примере метка Конфиденциально является просто текстовой меткой без параметров защиты и не может быть применена к содержимому.

В начальной реализации для группирования меток в этой двухуровневой иерархии использовались родительские метки и вложенные метки. Конфигурация родительских меток выглядела так же, как и конфигурация вложенных меток, но вела себя по-разному при публикации вложенных меток для пользователей.

Чтобы уменьшить эту сложность, группы меток теперь заменяют родительские метки. Группы меток выглядят и ведут себя одинаково для пользователей, но имеют параметры конфигурации только для параметров, которые они поддерживают: имя метки, описания, цвет и приоритет. Вы не можете публиковать сами группы меток, только метки в группах.

Если вы по-прежнему используете родительские метки с вложенными метками: не выбирайте родительскую метку в качестве метки по умолчанию или не настраивайте родительскую метку для автоматического применения (или рекомендуется). В этом случае родительскую метку нельзя применить.

Пример отображения подчиненных меток для пользователей:

При необходимости можно вручную преобразовать родительские метки в группы меток. Дополнительные сведения см. в разделе Перенос родительских меток конфиденциальности в группы меток.

Изменение и удаление метки конфиденциальности

Если удалить метку конфиденциальности на портале Microsoft Purview, она не будет автоматически удалена из содержимого, и все параметры защиты по-прежнему применяются к содержимому, к которому применена эта метка.

Если вы изменяете метку конфиденциальности, к контенту применяется та версия метки, которая была ему присвоена.

Подробные сведения о том, что происходит при удалении метки конфиденциальности и чем это отличается от удаления из политики меток конфиденциальности, см. в разделе Удаление меток.

Возможности политик меток

После создания меток конфиденциальности вам нужно опубликовать их, чтобы сделать их доступными для пользователей и служб в организации. Метки конфиденциальности можно применять к документам Office и сообщениям электронной почты, а также другим элементам, поддерживающим метки конфиденциальности.

В отличие от меток хранения, которые публикуются для расположений, таких как все почтовые ящики Exchange, метки конфиденциальности публикуются для пользователей или групп. Приложения, поддерживающие метки конфиденциальности, могут отображать их для этих пользователей и групп в виде меток, которые они могут применять.

Хотя по умолчанию используется публикация меток для всех пользователей в организации, несколько политик меток позволяют публиковать разные метки конфиденциальности для разных пользователей, если это необходимо. Например, все пользователи видят метки, которые они могут применять для общедоступных, общих и конфиденциальных, но только пользователи в юридическом отделе также видят метку с высоким уровнем конфиденциальности, которую они могут применить.

Все пользователи в одной организации могут видеть имя метки конфиденциальности, применяемой к содержимому, даже если эта метка не опубликована для них. Они не будут видеть метки конфиденциальности из других организаций.

При настройке политики меток публикации вы можете:

Выбирать, какие пользователи и группы видят метки. Метки могут быть опубликованы для любого конкретного пользователя или группы безопасности с поддержкой электронной почты, группы рассылки или группы Microsoft 365 (которая может иметь динамическое членство) в Microsoft Entra ID.

Укажите метку по умолчанию для документов без меток и Loop компонентов и страниц, сообщений электронной почты и приглашений на собрания, новых контейнеров (если вы включили метки конфиденциальности для Microsoft Teams, групп Microsoft 365 и сайтов SharePoint), а также метку по умолчанию для содержимого Power BI. Вы можете указать одну метку для всех пяти типов элементов или разные метки. Пользователи могут изменить примененную по умолчанию метку конфиденциальности, чтобы лучше соответствовать конфиденциальности своего контента или контейнера.

Рекомендуется применять стандартную метку, чтобы установить базовый уровень параметров защиты, которые нужно применять ко всему содержимому. Но без обучения пользователей и других элементов управления этот параметр также может приводить к неправильному применению метки. Обычно в качестве стандартной метки для документов не рекомендуется выбирать метку, применяющую шифрование. Например, многим организациям требуется отправлять документы и делиться ими с внешними пользователям, у которых могут отсутствовать приложения, поддерживающие шифрование, или учетная запись с возможностью авторизации. Дополнительные сведения об этом сценарии см. в разделе Совместное использование зашифрованных документов с внешними пользователями.

Важно!

Если у вас есть подчиненные метки, не настраивайте родительскую метку в качестве метки по умолчанию.

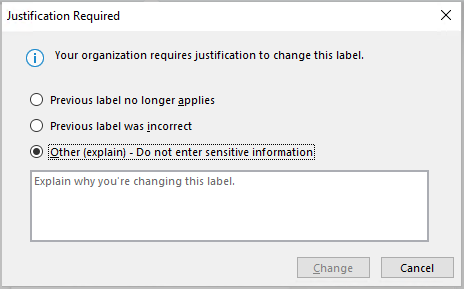

Требовать обоснования для изменения метки. Для файлов, сообщений электронной почты и собраний, но не для групп и сайтов (используемых Teams и SharePoint), если пользователь пытается удалить метку или заменить ее меткой с более низким приоритетом, по умолчанию пользователь должен предоставить обоснование для выполнения этого действия. Например, пользователь открывает документ с пометкой «Конфиденциально» (номер заказа 3) и заменяет этот ярлык на документ с именем «Публичный» (номер заказа 1). Для приложений Office этот запрос на обоснование запускается один раз за сеанс приложения. При использовании клиента Защита информации Microsoft Purview для каждого файла активируется запрос. Администраторы могут ознакомиться с обоснованием и изменением метки в обозревателе действий.

Требовать от пользователей применения метки для различных типов элементов и контейнеров, поддерживающих метки конфиденциальности. Также известные как обязательные метки, эти параметры гарантируют, что метка должна быть применена, прежде чем пользователи смогут сохранять файлы и отправлять сообщения электронной почты или приглашения на собрания, создавать новые группы или сайты, а также использовать немаркированное содержимое для Power BI.

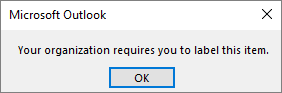

Метка может присваиваться вручную пользователем, автоматически в результате применения настроенного условия или назначаться по умолчанию (вариант применения метки по умолчанию, описанный ранее). Пример запроса, когда пользователю требуется назначить метку:

Дополнительные сведения об обязательном применении меток см. в разделе Требование применения пользователями метки к их электронной почте и документам.

Назначать метку контейнерам необходимо при создании группы или сайта.

Дополнительные сведения об обязательном применении меток для Power BI, см. статью Обязательная политика меток для Power BI.

Рекомендуется использовать этот параметр, чтобы расширить применение меток. Но без обучения пользователей эти параметры могут приводить к неправильному применению метки. Кроме того, если не настроена соответствующая метка по умолчанию, обязательное применение меток может раздражать пользователей частыми запросами.

Предоставить справочную ссылку на специальную страницу справки. Если пользователи не уверены, что означают ваши метки конфиденциальности и как их следует использовать, вы можете указать URL-адрес Подробнее, который отображается после списка доступных меток конфиденциальности в приложениях Office. Например, вы можете:

Дополнительные конфигурации политики меток см. в статье Управление метками конфиденциальности для приложений Office.

После создания политики меток публикации, которая назначает пользователям и группам новые метки конфиденциальности, пользователи начинают видеть эти метки в своих приложениях Office. Репликация последних изменений в организации может занять до 24 часов.

Количество меток конфиденциальности, которые можно создать и опубликовать, не ограничено. За одним исключением: если метка применяет шифрование, указывающее пользователей и разрешения, в этой конфигурации поддерживается не более 500 меток на клиент. Но чтобы снизить административную нагрузку и сложность для пользователей, рекомендуется свести число меток к минимуму.

Совет

Доказано значительное снижение эффективности реальных развертываний, если пользователи применяют более пяти основных меток или более пяти подчиненных меток для каждой основной метки. Вы также можете обнаружить, что некоторые приложения не могут отображать все ваши метки, если слишком много опубликовано для одного и того же пользователя.

Приоритет политики меток (важен порядок)

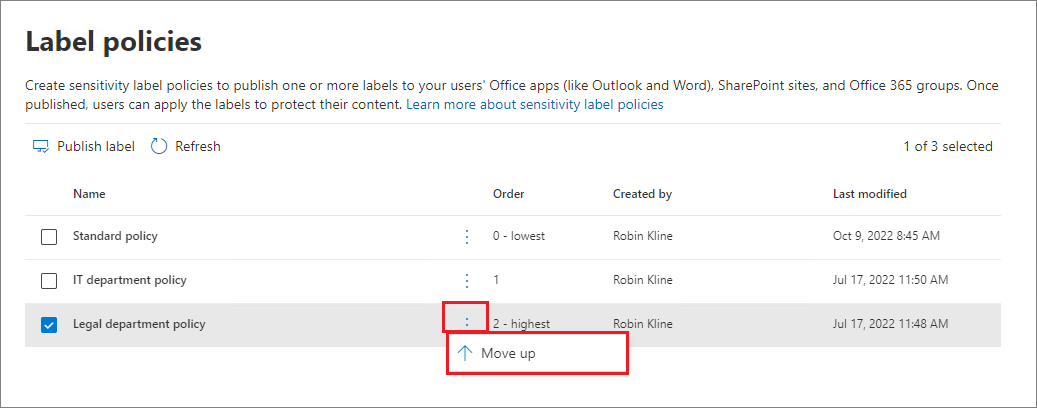

Чтобы сделать метки конфиденциальности доступными для пользователей, нужно опубликовать их в политике меток конфиденциальности, которая отображается в списке на странице Политики меток. Как и для меток конфиденциальности (см.раздел Приоритет меток (важен порядок)), порядок политик меток конфиденциальности важен, поскольку он отражает их приоритет: политика меток с самым низким приоритетом отображается в верхней части списка с самым низким порядковым номером, а политика меток с наивысшим приоритетом отображается внизу списка с наибольшим порядковым номером.

Политика меток состоит из следующих элементов:

- Набор меток.

- Пользователи и группы, которым будет назначена политика с метками.

- Область политики и параметры политики для этой области (например, метка по умолчанию для файлов и сообщений электронной почты).

Можно включить одного пользователя в несколько политик меток. Этот пользователь получит все метки конфиденциальности и параметры этих политик. Если в параметрах из нескольких политик возникает конфликт, применяются параметры политики с наивысшим приоритетом (номером заказа). Другими словами, для всех параметров работает наивысший приоритет.

Если вы не видите ожидаемого в соответствии с настройками поведения политики меток для пользователя или группы, проверьте порядок политик меток конфиденциальности. Возможно, потребуется переместить политику вниз. Чтобы изменить порядок политик меток, выберите политику > меток конфиденциальности, нажмите кнопку Действия с многоточием для этой записи >Переместить вниз или Вверх. Например, вы можете:

На нашем примере снимка экрана, на котором показаны три политики меток, всем пользователям назначается стандартная политика меток, поэтому она имеет наименьший приоритет (наименьшее число порядка 0). Вторая политика, имеющая порядковый номер 1, назначается только пользователям ИТ-отдела. Для этих пользователей, при наличии каких-либо конфликтов параметров их политики и стандартной политики, параметрам их политики отдается предпочтение, поскольку она имеет более высокий порядковый номер.

Аналогично в отношении пользователей в юридическом отделе, которым назначена третья политика с совсем другими настройками. Скорее всего, эти пользователи будут иметь более строгие параметры, поэтому их политика имеет самый высокий номер заказа. Маловероятно, что пользователь из юридического отдела будет находиться в группе, которая также назначена политике ДЛЯ ИТ-отдела. Но если это так, то номер заказа 2 (самый высокий номер заказа) гарантирует, что параметры юридического отдела всегда имеют приоритет в случае конфликта.

Примечание.

Помните, что при конфликте параметров для пользователя, которому назначено несколько политик, применяются настройки политики с более высоким порядковым номером.

Метки конфиденциальности для Microsoft 365 Copilot и Microsoft 365 Copilot Chat

Метки конфиденциальности, используемые для защиты данных организации, распознаются и используются агентами Microsoft 365 Copilot, Microsoft 365 Copilot Chat и Copilot, чтобы обеспечить дополнительный уровень защиты. Например, в Microsoft 365 Copilot Chat беседах, которые могут ссылаться на данные из различных типов элементов, пользователи видят метку конфиденциальности с наивысшим приоритетом (как правило, наиболее ограничивающую метку). Аналогичным образом, если наследование меток конфиденциальности поддерживается Copilot и агентами, выбирается метка конфиденциальности с наивысшим приоритетом.

Если метки применили шифрование из Защита информации Microsoft Purview, Copilot и агенты проверка права на использование для пользователя. Только если пользователю предоставлены разрешения на копирование (право на использование EXTRACT) из элемента, данные из этого элемента возвращаются Copilot или агентами.

Дополнительные сведения о том, как метки конфиденциальности помогают защитить данные при использовании Copilot и других приложений ИИ, см. в следующих статьях:

- Меры защиты данных и соответствия требованиям Microsoft Purview для приложений генеративного ИИ

- Использование Microsoft Purview для управления безопасностью данных & соответствием требованиям для Microsoft 365 Copilot & Microsoft 365 Copilot Chat

- Рекомендации по управлению Microsoft 365 Copilot для обеспечения безопасности и соответствия требованиям

Метки конфиденциальной информации и Azure Information Protection

Старый клиент маркировки, клиент Azure Information Protection унифицированных меток, теперь заменен клиентом Защита информации Microsoft Purview для расширения маркировки в Windows до проводник, PowerShell, локальный сканер и предоставление средства просмотра зашифрованных файлов.

Приложения Office поддерживают метки конфиденциальности в версиях Office по подписке, таких как Приложения Microsoft 365 для предприятий.

Метки конфиденциальности и SDK Microsoft Information Protection

Так как метка конфиденциальности сохранена в метаданных документа, сторонние приложения и службы могут считывать ее оттуда и записывать туда, чтобы дополнять реализованные в вашей среде метки. Кроме того, разработчики программного обеспечения могут использовать пакет SDK защиты информации (Майкрософт), чтобы полностью поддерживать возможности меток и шифрования на разных платформах. Дополнительные сведения см. в объявлении об общедоступности в блоге Tech Community.

Вы также можете ознакомиться с решениями партнеров с интегрированной службой защиты информации Microsoft Purview.

Инструкции по развертыванию

Руководство по планированию развертывания, включающее сведения о лицензировании, разрешения, стратегию развертывания, список поддерживаемых сценариев и документацию конечного пользователя, см. в статье Начало работы с метками конфиденциальности.

Сведения о том, как использовать метки конфиденциальности в соответствии с требованиями к конфиденциальности данных, см. в разделе Развертывание защиты информации в соответствии с требованиями к конфиденциальности данных в Microsoft 365.