Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

![]()

Традиционные корпоративные сети предназначены для предоставления пользователям доступа к приложениям и данным, размещенным в центрах обработки данных, управляемых компанией, с надежной защитой периметра. Но на современных рабочих местах все чаще используются службы и данные за пределами корпоративного брандмауэра. Приложения и службы перемещаются в облако, и у пользователей должна быть возможность доступа к ним с различных рабочих и персональных устройств.

Сетевые решения являются важной составляющей модели "Никому не доверяй". Они проверяют, является ли входящий и исходящий трафик на границе сети допустимым, и определяют наличие вредоносного содержимого. Они поддерживают наименее привилегированный доступ и принцип "предполагать нарушение", позволяя организациям сегментировать сети и подключать пользователей только к сегменту сети, к которой им нужен доступ.

Руководство по интеграции нулевого доверия с сетями

Партнеры, являющиеся независимыми поставщиками программного обеспечения, интегрируют свои решения с сетевыми решениями от Майкрософт и используют свой опыт в области безопасности для улучшения продуктов.

В этой статье мы обсудим наших партнеров по интеграции сети, чтобы клиенты могли использовать знакомые, лучшие в породе, сторонние предложения безопасности как услуги (SECaaS) для защиты доступа к Интернету для своих пользователей. Дополнительные сведения о том, как стать партнером по isV, см. в партнерская программа для поставщиков сетевых устройств и служб Microsoft 365.

Gateway Load Balancer

Подсистема балансировки нагрузки шлюза — это SKU портфеля Azure Load Balancer, предназначенный обеспечить высокую производительность и высокую доступность при работе со сторонними сетевыми виртуальными устройствами (NVA). Это позволяет легко развертывать, масштабировать и управлять NVAs.

Виртуальная глобальная сеть

Виртуальная глобальная сеть — это сетевая служба, которая объединяет разные возможности сетевого взаимодействия, обеспечения безопасности и маршрутизации в единый рабочий интерфейс. Он предоставляет центральной и периферийной архитектуре масштабируемую и производительность, встроенную для ветвей (устройства VPN/SD-WAN), пользователей (клиенты Azure VPN/OpenVPN/IKEv2), каналы ExpressRoute и виртуальные сети. Это позволяет реализовать архитектуру глобальной транзитной сети, где центр, размещенный в облаке, обеспечивает транзитное подключение между конечными точками, которые могут быть распределены между периферийными сегментами разных типов.

Брандмауэр веб-приложения Azure

Azure Брандмауэр веб-приложений (WAF) обеспечивает централизованную защиту веб-приложений от распространенных эксплойтов и уязвимостей. Брандмауэр веб-приложения можно развернуть на основе служб корпорации Майкрософт: Шлюз приложений Azure, Azure Front Door или Azure CDN (сеть доставки содержимого). WAF в Azure CDN сейчас предоставляется в общедоступной предварительной версии.

Защита от атак DDoS

Защита от атак DDoS Azure в сочетании с рекомендациями по проектированию приложений предоставляет расширенные функции защиты от атак DDoS. Она автоматически настраивается для помощи в защите конкретных ресурсов Azure в виртуальной сети. Защита проста в использовании для любой новой или имеющейся виртуальной сети и не требует изменений приложений или ресурсов.

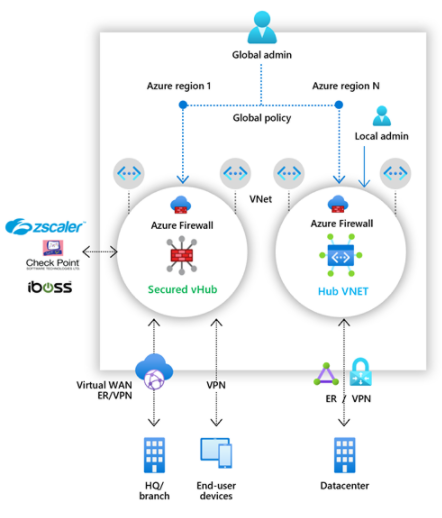

Диспетчер брандмауэра Azure

Диспетчер брандмауэра Azure — это служба, обеспечивающая централизованное управление маршрутизацией и политиками защиты для облачных периметров безопасности.

Поставщики партнера по безопасности интегрированы с Диспетчером брандмауэра Azure, чтобы клиенты могли использовать привычные и лучшие в своем классе решения SECaaS (безопасность как услуга) от сторонних поставщиков для защиты доступа своих пользователей к Интернету. Клиенты могут защитить концентратор с помощью поддерживаемого партнерского решения по безопасности, а также перенаправлять и фильтровать Интернет-трафик из виртуальных сетей или расположений филиалов в регионе. Концентраторы можно развернуть в разных регионах Azure, чтобы обеспечить защиту и возможность подключения из любой точки, используя предложения партнера по безопасности для трафика приложений Интернета или SaaS, а также Брандмауэр Azure для частного трафика в защищенных концентраторах.

Поддерживаемые партнеры по безопасности — Zscaler, Check Point и iboss.

Если решение будет подключаться к Microsoft 365, воспользуйтесь рекомендациями из партнерской программы Microsoft 365 по реализации сетевого подключения, чтобы обеспечить соответствие решения принципам сетевого подключения к Microsoft 365. Эта программа призвана упростить работу пользователей с Microsoft 365 благодаря возможности простого поиска проверенных партнерских решений, которые неизменно соответствуют основным принципам для оптимального подключения Microsoft 365 в клиентских развертываниях.