Контрольный список RaMP — явным образом проверяет доверие для всех запросов на доступ

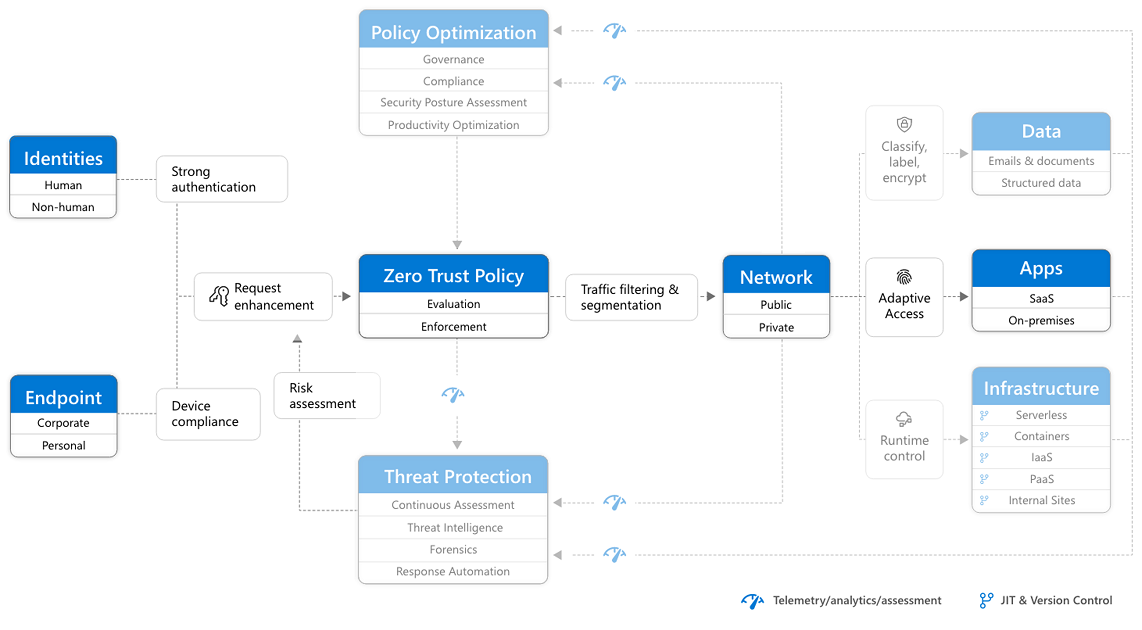

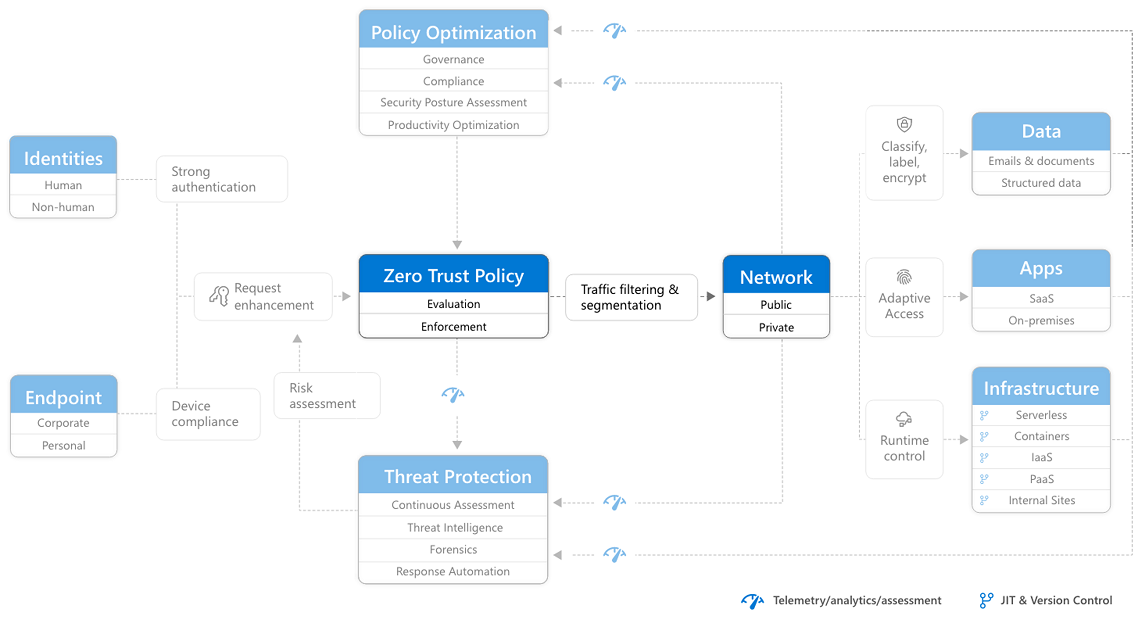

Этот план быстрой модернизации (RaMP) проверка list помогает установить периметр безопасности для облачных приложений и мобильных устройств, которые используют удостоверение в качестве уровня управления и явно проверяет доверие учетных записей пользователей и устройств перед разрешением доступа как для общедоступных, так и для частных сетей.

Чтобы быть продуктивным, сотрудники (пользователи) должны иметь возможность использовать следующее:

- Учетные данные учетной записи для проверки удостоверения.

- Конечная точка (устройство), например компьютер, планшет или телефон.

- Предоставленные им приложения для выполнения своих заданий.

- Сеть, через которую выполняется трафик между устройствами и приложениями, независимо от того, находятся ли они в локальной среде или в облаке.

Каждый из этих элементов является мишенью злоумышленников и должен быть защищен с помощью "никогда не доверяй, всегда проверяй" центральный принцип нулевого доверия.

Этот список проверка включает использование нулевого доверия для явной проверки доверия для всех запросов доступа:

Завершив эту работу, вы создайте эту часть архитектуры нулевого доверия.

Удостоверения

Проверьте и защитите каждое удостоверение с надежной проверкой подлинности в вашем цифровом пространстве с помощью идентификатора Microsoft Entra ID, полного решения по управлению удостоверениями и доступом с интегрированной безопасностью, которая подключает сотни миллионов людей к своим приложениям, устройствам и данным каждый месяц.

Области ответственности участников программ и проектов

В этой таблице описывается общая защита учетных записей пользователей с точки зрения иерархии управления спонсорами, программами или проектами для определения и обеспечения результатов.

| Интерес | Ответственный | Отчетность |

|---|---|---|

| CISO, CIO или директор по безопасности удостоверений | Поддержка руководства | |

| Руководство по программе от архитектора безопасности удостоверений или удостоверений | Достижение результатов и совместная работа между командами | |

| Архитектор систем безопасности | Рекомендации по конфигурации и стандартам | |

| Безопасность удостоверений или архитектор удостоверений | Реализация изменений конфигурации | |

| Удостоверение Администратор | Обновление стандартов и документов политики | |

| Управление безопасностью или удостоверением Администратор | Мониторинг для обеспечения соответствия | |

| Команда по обучению пользователей | Контроль корректировки рекомендаций для пользователей с учетом обновлений политики |

Цели развертывания

Выполните эти задачи развертывания для защиты привилегированных удостоверений с помощью нулевого доверия.

| Выполнено | Цель развертывания | Ответственный | Документация |

|---|---|---|---|

| 1. Разверните защищенный привилегированный доступ для защиты учетных записей администраторов. | ИТ-реализация | Защита привилегированного доступа для гибридных и облачных развертываний в идентификаторе Microsoft Entra | |

| 2. Развертывание Microsoft Entra управление привилегированными пользователями (PIM) для ограниченного времени процесса утверждения для использования привилегированных учетных записей пользователей. | ИТ-реализация | Планирование развертывания управление привилегированными пользователями |

Выполните эти задачи развертывания для защиты удостоверений пользователей с помощью нулевого доверия.

| Выполнено | Цель развертывания | Ответственный | Документация |

|---|---|---|---|

| 1. Включение самостоятельного сброса пароля (SSPR), что обеспечивает возможности сброса учетных данных. | ИТ-реализация | Планирование развертывания самостоятельного сброса пароля Microsoft Entra | |

| 2. Включение многофакторной проверки подлинности (MFA) и выбор подходящих методов для MFA | ИТ-реализация | Планирование развертывания многофакторной проверки подлинности Microsoft Entra | |

| 3. Включите объединенную регистрацию пользователей для каталога, чтобы пользователи могли регистрироваться для SSPR и MFA на одном шаге. | ИТ-реализация | Включение объединенной регистрации сведений о безопасности в идентификаторе Microsoft Entra | |

| 4. Настройте политику условного доступа для обязательной регистрации MFA. | ИТ-реализация | Практическое руководство. Настройка политики регистрации многофакторной проверки подлинности Microsoft Entra | |

| 5. Включите политики на основе рисков пользователя и входа для защиты доступа пользователей к ресурсам. | ИТ-реализация | Настройка и включение политик рисков | |

| 6. Обнаружение и блокировка известных слабых паролей и их вариантов и блокировка дополнительных слабых условий, относящихся к вашей организации. | ИТ-реализация | Устранение неправильных паролей с помощью защиты паролей Microsoft Entra | |

| 7. Развертывание Microsoft Defender для удостоверений и проверка и устранение открытых оповещений (параллельно с операциями безопасности). | Команда операций безопасности | Microsoft Defender для удостоверений | |

| 8. Развертывание учетных данных без пароля. | ИТ-реализация | Планирование развертывания проверки подлинности без пароля в идентификаторе Microsoft Entra |

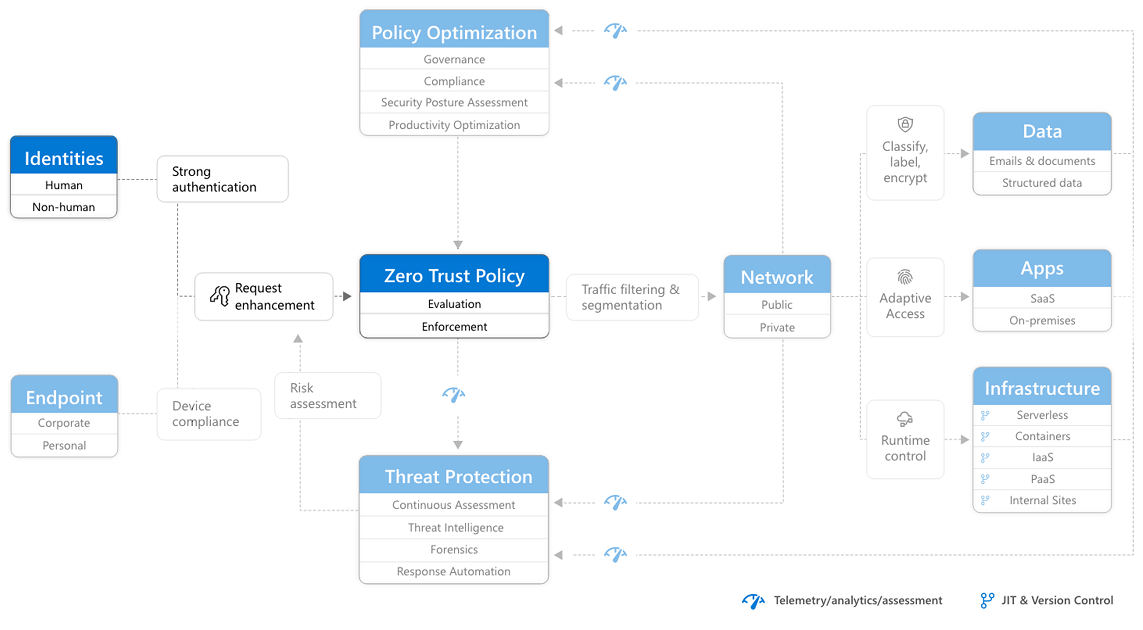

Теперь вы создали раздел удостоверений архитектуры нулевого доверия.

Конечные точки

Перед предоставлением доступа к конечным точкам (устройствам) и получите представление о том, как они обращаются к сети.

Области ответственности участников программ и проектов

В этой таблице описывается общая защита конечных точек с точки зрения спонсорской или программной иерархии управления и управления проектами для определения и обеспечения результатов.

| Интерес | Ответственный | Отчетность |

|---|---|---|

| CISO, CIO или директор по безопасности удостоверений | Поддержка руководства | |

| Руководитель программы от безопасности удостоверений или архитектора удостоверений | Достижение результатов и совместная работа между командами | |

| Архитектор систем безопасности | Рекомендации по конфигурации и стандартам | |

| Безопасность удостоверений или архитектор безопасности инфраструктуры | Реализация изменений конфигурации | |

| Управление мобильными устройствами (MDM) Администратор | Обновление стандартов и документов политики | |

| Управление безопасностью или Администратор MDM | Мониторинг для обеспечения соответствия | |

| Команда по обучению пользователей | Контроль корректировки рекомендаций для пользователей с учетом обновлений политики |

Цели развертывания

Выполните эти задачи развертывания для защиты конечных точек (устройств) с помощью нулевого доверия.

| Выполнено | Цель развертывания | Ответственный | Документация |

|---|---|---|---|

| 1. Регистрация устройств с помощью идентификатора Microsoft Entra. | АДМИНИСТРАТОР MDM | Удостоверения устройств | |

| 2. Регистрация устройств и создание профилей конфигурации. | АДМИНИСТРАТОР MDM | Общие сведения об управлении устройствами | |

| 3. Подключение Defender для конечной точки в Intune (параллельно с операциями безопасности). | Безопасность удостоверений Администратор | Настройка Microsoft Defender для конечной точки в Intune | |

| 4. Отслеживайте соответствие устройств и риск условного доступа. | Безопасность удостоверений Администратор | Использование политик соответствия, позволяющих установить правила для устройств, управляемых с помощью Intune | |

| 5. Реализуйте решение защиты информации Майкрософт и интегрируйте с политиками условного доступа. | Безопасность удостоверений Администратор | Использование меток конфиденциальности для защиты содержимого |

Теперь вы создали раздел "Конечные точки" архитектуры нулевого доверия.

Приложения

Так как приложения используются вредоносными пользователями для инфильтрации вашей организации, необходимо убедиться, что ваши приложения используют службы, такие как Идентификатор Microsoft Entra и Intune, обеспечивающие защиту от нулевого доверия или защищенные от атак.

Области ответственности участников программ и проектов

В этой таблице описывается реализация нулевого доверия для приложений с точки зрения иерархии управления спонсорами, программами или проектами для определения и обеспечения результатов.

| Интерес | Ответственный | Отчетность |

|---|---|---|

| CISO, CIO или директор по безопасности приложений | Поддержка руководства | |

| Руководство по программе управления приложениями | Достижение результатов и совместная работа между командами | |

| Архитектор удостоверений | Советы по настройке Microsoft Entra для приложений Обновление стандартов проверки подлинности для локальных приложений |

|

| Архитектор разработчика | Рекомендации по настройке и стандартам для локальных и облачных приложений | |

| Сетевой архитектор | Реализация изменений конфигурации VPN | |

| Архитектор облачных сетей | Развертывание прокси приложения Microsoft Entra | |

| Управление безопасностью | Мониторинг для обеспечения соответствия |

Цели развертывания

Выполните эти задачи развертывания, чтобы обеспечить защиту нулевого доверия для облачных приложений Майкрософт, сторонних приложений SaaS, пользовательских приложений PaaS и локальных приложений.

| Выполнено | Тип использования приложения или приложения | Цели развертывания | Ответственный | Документация |

|---|---|---|---|---|

| Сторонние приложения SaaS и пользовательские приложения PaaS, зарегистрированные в идентификаторе Microsoft Entra | Регистрация приложений Microsoft Entra использует политики проверки подлинности, сертификации и согласия приложений Microsoft Entra. Используйте политики условного доступа Microsoft Entra и политики MAM Intune и политики защиты приложений (APP), чтобы разрешить использование приложений. |

Архитектор удостоверений | Управление приложениями в идентификаторе Microsoft Entra | |

| Облачные приложения с поддержкой OAuth и зарегистрированные в Идентификаторе Microsoft Entra, Google и Salesforce | Используйте управление приложениями в Microsoft Defender для облака Приложения для видимости поведения приложений, управления с применением политик и обнаружением и исправлением атак на основе приложений. | Инженер систем безопасности | Обзор | |

| Сторонние приложения SaaS и пользовательские приложения PaaS, которые НЕ зарегистрированы с идентификатором Microsoft Entra | Зарегистрируйте их с помощью идентификатора Microsoft Entra для проверки подлинности, сертификации и политик согласия приложений. Используйте политики условного доступа Microsoft Entra и политики MAM Intune и APP. |

Архитектор приложений | Интеграция всех приложений с идентификатором Microsoft Entra | |

| Локальные пользователи, обращающиеся к локальным приложениям, включая приложения, работающие как на локальных, так и на серверах IaaS | Убедитесь, что приложения поддерживают современные протоколы проверки подлинности, такие как OAuth/OIDC и SAML. Обратитесь к поставщику приложений за обновлениями, чтобы защитить вход пользователя. | Архитектор удостоверений | См. документацию по поставщику | |

| Удаленные пользователи, обращающиеся к локальным приложениям через VPN-подключение | Настройте vpn-(модуль) таким образом, чтобы он использовал идентификатор Microsoft Entra в качестве поставщика удостоверений | Сетевой архитектор | См. документацию по поставщику | |

| Удаленные пользователи, обращающиеся к локальным веб-приложениям через VPN-подключение | Публикация приложений с помощью прокси приложения Microsoft Entra. Удаленные пользователи должны получить доступ только к отдельному опубликованному приложению, который направляется на локальный веб-сервер через соединитель прокси приложения. Подключение ions используют надежную проверку подлинности Microsoft Entra и ограничивает пользователей и их устройства для доступа к одному приложению одновременно. Напротив, область типичного VPN удаленного доступа — это все расположения, протоколы и порты всей локальной сети. |

Архитектор облачных сетей | Удаленный доступ к локальным приложениям с помощью прокси приложения Microsoft Entra |

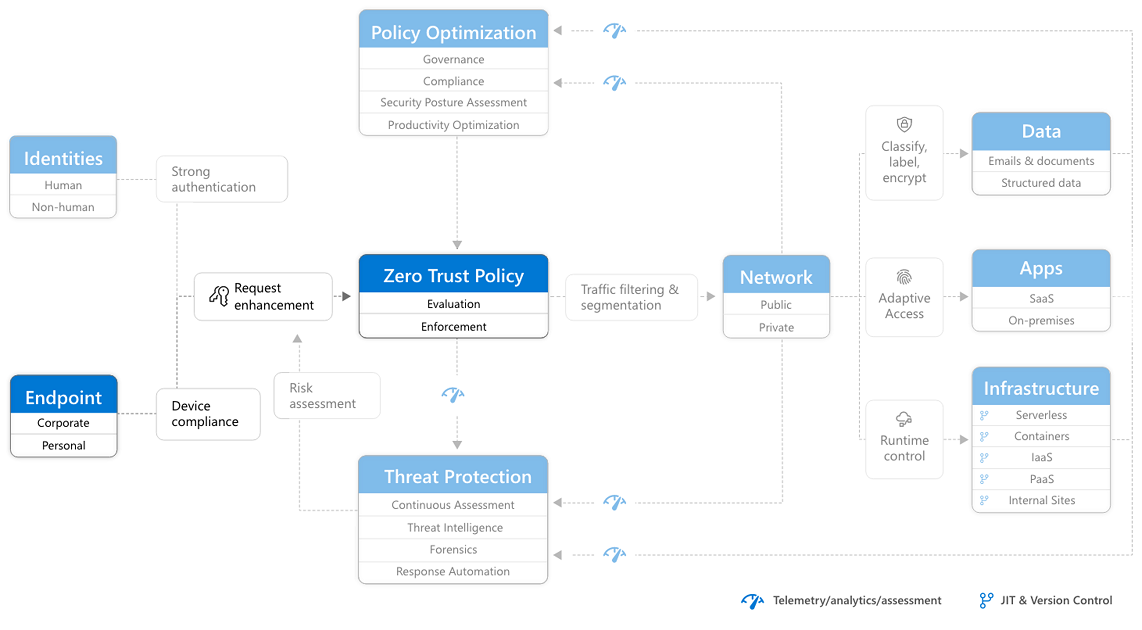

После выполнения этих целей развертывания вы создайте раздел "Приложения" архитектуры "Нулевое доверие".

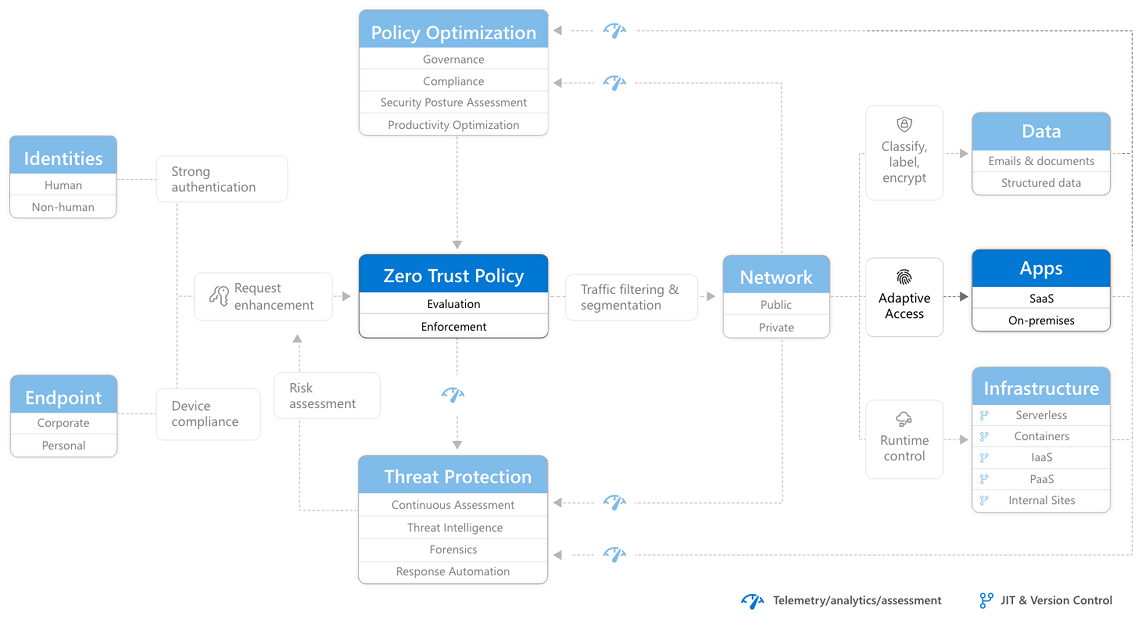

Network

Модель нулевого доверия предполагает нарушение и проверяет каждый запрос, как если бы он исходил из неконтролируемой сети. Хотя это распространенная практика для общедоступных сетей, она также применяется к внутренним сетям вашей организации, которые обычно брандмауэры из общедоступного Интернета.

Чтобы придерживаться нулевого доверия, ваша организация должна устранять уязвимости безопасности как в общедоступных, так и в частных сетях, локальной или в облаке, а также проверять явно, использовать минимальный доступ к привилегиям и предполагать нарушение. Устройства, пользователи и приложения не должны быть по сути доверенными, так как они находятся в частных сетях.

Области ответственности участников программ и проектов

В этой таблице описывается реализация нулевого доверия для общедоступных и частных сетей с точки зрения иерархии управления спонсорами, программами или проектами для определения и обеспечения результатов.

| Интерес | Ответственный | Отчетность |

|---|---|---|

| CISO, CIO или директор по сетевой безопасности | Поддержка руководства | |

| Руководство по программе от сетевого руководства | Достижение результатов и совместная работа между командами | |

| Архитектор систем безопасности | Рекомендации по настройке и стандартам политики шифрования и доступа | |

| Сетевой архитектор | Рекомендации по фильтрации трафика и изменению сетевой архитектуры | |

| Инженеры сети | Изменения конфигурации сегментации разработки | |

| Средства реализации сети | Изменение конфигурации сетевого оборудования и обновления документов конфигурации | |

| Управление сетями | Мониторинг для обеспечения соответствия |

Цели развертывания

Выполните эти задачи развертывания, чтобы обеспечить защиту нулевого доверия для общедоступных и частных сетей как для локального, так и облачного трафика. Эти цели можно выполнять параллельно.

| Выполнено | Цель развертывания | Ответственный | Документация |

|---|---|---|---|

| Требуется шифрование для всех подключений к трафику, включая между компонентами IaaS и между локальными пользователями и приложениями. | Архитектор систем безопасности | Компоненты IaaS Azure IPsec для локальных устройств Windows |

|

| Ограничение доступа к критически важным данным и приложениям по политикам (удостоверение пользователя или устройства) или фильтрации трафика. | Архитектор безопасности или архитектор сети | Политики доступа для управления приложениями условного доступа Defender для облака Брандмауэр Windows для устройств Windows |

|

| Развертывание сегментации локальной сети с помощью входящего трафика и управления исходящим трафиком с помощью микро-периметров и микро-сегментации. | Сетевой архитектор или инженер сети | Ознакомьтесь с документацией по локальной сети и пограничным устройствам. | |

| Используйте обнаружение угроз в режиме реального времени для локального трафика. | Аналитики SecOps | Защита от угроз Windows Microsoft Defender для конечной точки |

|

| Развертывание сегментации облачной сети с помощью входящего трафика и управления исходящим трафиком с помощью микро-периметров и микросегрегации. | Сетевой архитектор или инженер сети | Рекомендации для сети и подключения | |

| Используйте обнаружение угроз в режиме реального времени для облачного трафика. | Сетевой архитектор или инженер сети | фильтрация на основе аналитики угроз Брандмауэр Azure Брандмауэр Azure система обнаружения и предотвращения сетевых вторжений класса Premium (IDPS) |

После выполнения этих целей развертывания вы создайте раздел "Сеть" архитектуры "Нулевое доверие".

Следующий шаг

Продолжайте инициативу по доступу пользователей и повышению производительности с помощью данных, соответствия требованиям и управления.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по