Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Surface Hub и Surface Hub 2S обеспечивают заблокированный (модуль) интерфейс с пользовательским встроенным ПО платформы, работающим с операционной системой Windows 10 для совместной работы. Полученное устройство принимает традиционную, "одноразовую" безопасную модель киоска, "запустить только то, что вам нужно" и обеспечивает современный подход к нему. Разработанный для поддержки широкого взаимодействия пользователей, Surface Hub защищен от постоянно развивающихся угроз безопасности.

Основанный на Windows 10, Surface Hub обеспечивает современную защиту корпоративного уровня, позволяя ИТ-администраторам обеспечивать защиту данных с помощью BitLocker, Trusted Platform Module 2.0 (TPM), а также облачную защиту с помощью Защитника Windows (также известного как Microsoft Defender).

Совет

Сведения о Surface Hub 3 см. в статье Рекомендации по безопасности для Surface Hub под управлением Комнаты Microsoft Teams в Windows.

Защита в глубине

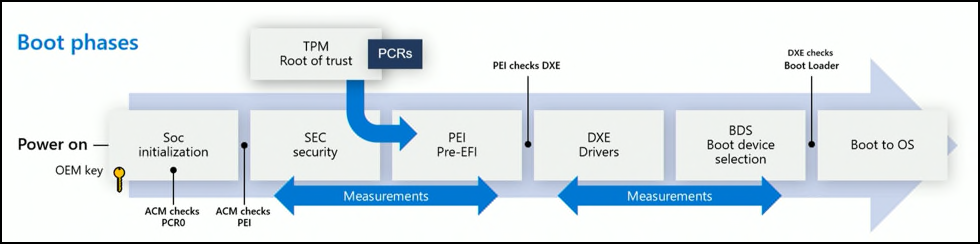

Протоколы безопасности начинаются, как только Surface Hub включен. Начиная с уровня встроенного программного обеспечения, Surface Hub загружает операционную систему и ее компоненты только в ответ на многочисленные проверки безопасности. Surface Hub использует стратегию "Защита в глубине", которая включает наслоение независимых оборонительных подкомпонентов для защиты всей системы в случае частичного сбоя. Эта отраслевая практика оказалась весьма эффективной в устранении потенциальных односторонних эксплойтов и недостатков в подкомпонентах.

Современный единый расширяемый интерфейс встроенного ПО (UEFI) статически и безопасно настроен корпорацией Майкрософт для загрузки только проверенной операционной системы Windows 10 для совместной работы из внутреннего хранилища. Каждая строка кода, выполняемая на Surface Hub, проверяет свою сигнатуру перед выполнением. Только приложения, подписанные Microsoft, либо как часть операционной системы, либо установленные через Microsoft Store, могут работать на Surface Hub. Код или приложения, не соответствующие этим требованиям, блокируются.

Системы безопасности Surface Hub включают следующие функции:

- Защита при загрузке. Загружает только доверенные компоненты операционной системы Surface Hub.

- Защита операционной системы. Защищает от выполнения непреднамеренного или вредоносного программного обеспечения или кода.

- Защита интерфейса пользователя. Предоставляет пользовательский интерфейс, безопасный для конечных пользователей, предотвращая доступ к потенциально опасным действиям, таким как запуск исполняемых файлов из командной строки.

Защита при загрузке

SoC имеет процессор безопасности, который отделен от любого другого ядра. При первом запуске Surface Hub запускается процессор безопасности, прежде чем можно будет загрузить что-либо еще.

Безопасная загрузка

Безопасная загрузка используется для проверки того, что компоненты процесса загрузки, в том числе драйверы и операционная система, проверены по базе данных действительных и известных сигнатур. В Surface Hub сначала необходимо проверить подпись для конкретной платформы, прежде чем можно будет загрузить авторизованную операционную систему Windows Team. Это помогает предотвратить атаки со стороны клонированных или измененных систем, выполняющих вредоносный код, скрытый в обычном пользовательском интерфейсе. Дополнительные сведения см. в статье общие сведения о безопасной загрузке.

Защита операционной системы

Как только операционная система подтверждена как исходящая от Microsoft, и Surface Hub успешно завершает процесс загрузки, устройство анализирует исполняемый код. Наш подход к защите операционной системы включает идентификацию подписи кода всех исполняемых файлов, позволяя загружать в среду выполнения только те из них, которые соответствуют нашим ограничениям. Этот метод подписывания кода позволяет операционной системе проверить автора и убедиться, что код не был изменен перед запуском на устройстве.

Surface Hub использует функцию подписи кода, известную как целостность кода пользовательского режима (UMCI) в Windows Application Control (ранее известная как Device Guard). Параметры политики настроены так, чтобы разрешать только приложения, удовлетворяющие одному из следующих требований:

- Приложения универсальной платформы Windows (Microsoft Store), которые официально сертифицированы.

- Приложения подписаны с помощью уникального корневого центра сертификации Microsoft (CA), который может быть подписан только сотрудниками Microsoft с авторизованным доступом к этим сертификатам.

- Приложения подписаны с использованием уникального Microsoft Surface Hub Root C.

Файл конфигурации подписан с использованием Microsoft Production Root CA, разработанного для предотвращения удаления или изменения ограничений третьей стороной. Все остальные исполняемые файлы на этом этапе блокируются на уровне среды выполнения операционной системы и не могут получить доступ к вычислительной мощности. Это уменьшение поверхности атаки обеспечивает следующие меры защиты:

- Нет устаревших режимов документов

- Нет устаревших скриптовых движков

- Нет языка векторной разметки

- Нет объектов помощника браузера

- Нет элементов управления ActiveX

Помимо блокировки неподписанного или неправильно подписанного кода с помощью UMCI, Surface Hub использует Windows Application Control для блокировки компонентов Windows, таких как командная строка, PowerShell и диспетчер задач. Эти меры безопасности отражают ключевую конструктивную особенность Surface Hub как защищенного вычислительного устройства. Для получения дополнительных сведений см. следующие ресурсы.

Защита интерфейса пользователя

Хотя средства защиты во время загрузки и меры защиты операционной системы обеспечивают базовую безопасность, пользовательский интерфейс предоставляет дополнительный уровень, предназначенный для дальнейшего снижения риска. Чтобы предотвратить попадание вредоносного кода на устройство через драйверы, Surface Hub не скачивает расширенные драйверы для устройств plug and play (PnP). Устройства, использующие базовые драйверы, такие как USB-устройства флэш-памяти или сертифицированные периферийные устройства Surface Hub (динамики, микрофоны, камеры), работают должным образом, но расширенные системы, такие как принтеры, не будут работать.

Защита пользовательского интерфейса также упрощает пользовательский интерфейс, дополнительно предотвращая выполнение вредоносного программного обеспечения или кода. Следующие элементы пользовательского интерфейса Surface Hub обеспечивают безопасность ядра, обеспечиваемую подписью кода:

Проводник. Surface Hub имеет настраиваемую проводник, которая обеспечивает быстрый доступ к папкам "Музыка", "Видео", "Документы", "Изображения" и "Загрузки" без предоставления пользователям доступа к системным или программным файлам. Другие расположения на локальном жестком диске недоступны через проводник. Кроме того, многие типы запущенных файлов, например .exe и .msi установочных файлов, не могут выполняться, что обеспечивает еще один уровень безопасности от потенциально вредоносных исполняемых файлов.

Пуск и все приложения. Компоненты "Пуск" и "Все приложения" Surface Hub не предоставляют доступ к командной строке, PowerShell или другим компонентам Windows, заблокированным с помощью управления приложениями. Кроме того, функция запуска Windows, обычно доступная на ПК из поля поиска, отключена для Surface Hub.

Улучшения безопасности в Surface Hub 2S

Хотя Surface Hub и Surface Hub 2S используют одно и то же программное обеспечение операционной системы, некоторые функции, уникальные для Surface Hub 2S, предоставляют дополнительные возможности управления и безопасности, позволяя ИТ-администраторам выполнять следующие задачи:

- Управление настройками UEFI с помощью SEMM

- Восстановите концентратор с загрузочным USB

- Укрепить учетную запись устройства с ротацией пароля

Управление настройками UEFI с помощью SEMM

UEFI - это интерфейс между базовыми компонентами аппаратной платформы и операционной системой. В Surface Hub пользовательская реализация UEFI обеспечивает детальный контроль над этими параметрами и не позволяет любой сущности, не являющейся корпорацией Майкрософт, изменять параметры UEFI устройства или загружаться на съемный диск для изменения или изменения операционной системы.

На высоком уровне, в процессе подготовки к работе на заводе-изготовителе Surface Hub UEFI предварительно настроен для включения безопасной загрузки и настроен на загрузку только с внутреннего твердотельного накопителя (SSD), при этом доступ к меню UEFI заблокирован, а ярлыки удалены. Это закрывает доступ к UEFI и гарантирует, что устройство может загружаться только в операционной системе Windows Team, установленной на Surface Hub.

При управлении через Microsoft Surface Enterprise Management Mode (SEMM) ИТ-администраторы могут развертывать параметры UEFI на устройствах-концентраторах в организации. Это включает в себя возможность включать или отключать встроенные компоненты оборудования, защищать настройки UEFI от несанкционированного изменения пользователями и настраивать параметры загрузки.

Администраторы могут внедрять SEMM и зарегистрированные устройства Surface Hub 2S, используя загружаемый конфигуратор Microsoft Surface UEFI. Дополнительные сведения см. в статье Защита Surface Hub и управление ими с помощью SEMM.

Восстановите концентратор с загрузочным USB

Surface Hub 2S позволяет администраторам переустанавливать устройство до заводских настроек, используя образ для восстановления всего за 20 минут. Как правило, вам нужно будет это сделать, только если ваш Surface Hub больше не работает. Восстановление также полезно, если вы потеряли ключ BitLocker или больше не имеете учетных данных администратора для приложения "Параметры".

Укрепить учетную запись устройства с ротацией пароля

Surface Hub использует учетную запись устройства, также известную как "учетная запись комнаты", для проверки подлинности в Exchange, Microsoft Teams и других службах. При включении смены паролей Центр 2S автоматически создает новый пароль каждые семь дней, состоящий из 15–32 символов с сочетанием прописных и строчных букв, цифр и специальных символов. Так как никто не знает пароль, смена пароля учетной записи устройства эффективно снижает риски, связанные с человеческими ошибками и потенциальными атаками социальной инженерии.

Защита корпоративного уровня

Помимо конфигураций и функций Surface Hub, описанных в этом документе, Surface Hub также использует стандартные функции безопасности Windows, включая следующие функции:

- BitLocker. Surface Hub SSD оснащен BitLocker для защиты данных на устройстве. Его конфигурация соответствует отраслевым стандартам. Для получения дополнительной информации см. Обзор BitLocker.

- Защитник Windows. Механизм защиты от вредоносных программ Защитника Windows постоянно работает на Surface Hub и автоматически устраняет угрозы, обнаруженные на Surface Hub. Механизм Защитника Windows автоматически получает обновления и управляется с помощью инструментов удаленного управления для ИТ-администраторов. Подсистема Защитника Windows является прекрасным примером нашего подхода к глубокой защите: если вредоносные программы могут найти способ обойти наше основное решение безопасности на основе кодов, оно попадает здесь. Дополнительные сведения см. в разделе управление приложениями в Защитнике Windows и защита целостности кода на основе виртуализации.

- Драйверы Plug and Play. Чтобы предотвратить попадание вредоносного кода на устройство через драйверы, Surface Hub не скачивает дополнительные драйверы для устройств PnP. Это позволяет устройствам с базовыми драйверами, такими как USB-устройства флэш-памяти, работать должным образом, блокируя более сложные системы, такие как принтеры.

- Модуль доверенной платформы 2.0. Surface Hub оснащен стандартным дискретным модулем Trusted Platform Module (dTPM) для генерации и хранения криптографических ключей и хэшей. Модуль dTPM защищает ключи, используемые для проверки фаз загрузки, мастер-ключ BitLocker, ключ входа без пароля и многое другое. DTPM соответствует стандарту FIPS 140-2 Level 2, государственному стандарту компьютерной безопасности США, и соответствует сертификации Общие критерии, используемой во всем мире.

Беспроводная безопасность для Surface Hub

Surface Hub использует технологию Wi-Fi Direct / Miracast и соответствующие стандарты 802.11, Wi-Fi Protected Access (WPA2) и Wireless Protected Setup (WPS). Поскольку данное устройство поддерживает только WPS (в отличие от предварительного ключа (PSK) WPA2 или WPA2 Enterprise), проблемы, традиционно связываемые с шифрованием 802.11, намеренно упрощены.

Surface Hub работает на одном уровне с приемниками Miracast. Таким образом, он уязвим для аналогичного набора эксплойтов, как и все беспроводные сетевые устройства на основе WPS. Но в реализации WPS Surface Hub есть дополнительные меры предосторожности. Кроме того, его внутренняя архитектура помогает предотвратить перемещение злоумышленника, который скомпрометировал уровень Wi-Fi Direct/Miracast, через сетевой интерфейс в другие области атак и подключенные корпоративные сети.

Miracast является частью стандарта Wi-Fi Display, который в свою очередь поддерживается протоколом Wi-Fi Direct. Эти стандарты поддерживаются в современных мобильных устройствах для совместного использования экрана и совместной работы. Wi-Fi Direct или Wi-Fi "одноранговый узел" (P2P) — это стандарт, выпущенный Wi-Fi Alliance для сетей Ad Hoc. Он позволяет поддерживаемым устройствам взаимодействовать напрямую и создавать группы сетей без необходимости в подключении к традиционным точкам доступа Wi-Fi или к Интернету.

Безопасность для Wi-Fi Direct обеспечивается технологией WPA2 с помощью стандарта WPS. Устройства могут быть аутентифицированы с использованием цифрового контакта, физической или виртуальной кнопки или внеполосного сообщения с использованием связи ближнего поля. По умолчанию Surface Hub поддерживает как кнопки, так и методы PIN.

Как Surface Hub устраняет уязвимости Wi-Fi direct

Уязвимости и атаки в процессе приглашения, трансляции и обнаружения Wi-Fi Direct: Wi-Fi атаки Direct/Miracast могут быть направлены на слабые места в процессе создания группы, обнаружения одноранговых узлов, трансляции устройств или приглашений.

| Уязвимость Wi-Fi Direct | Устранение рисков Surface Hub |

|---|---|

| Процесс обнаружения может оставаться активным в течение длительного периода времени, что может позволить устанавливать приглашения и подключения без согласия владельца устройства. | Surface Hub работает только в качестве владельца группы, который не выполняет процессы обнаружения клиента или согласования GO. Вы можете полностью отключить беспроводную проекцию, чтобы отключить широковещательную передачу. |

| Приглашение и обнаружение через PBC позволяют злоумышленнику без проверки подлинности выполнять повторные попытки подключения, или подключения без проверки подлинности автоматически принимаются. | Требуя безопасности ПИН-кода WPS, администраторы могут снизить вероятность таких несанкционированных подключений или "бомб приглашения", при которых приглашения отправляются повторно, пока пользователь по ошибке не примет их. |

Подключение к push-кнопке wi-Fi (WPS) и запись ПИН-кода: Открытые недостатки были продемонстрированы в проектировании и реализации метода WPS-PIN. WPS-PBC имеет другие уязвимости, которые могут привести к активным атакам на протокол, предназначенный для одноразового использования.

| Уязвимость Wi-Fi Direct | Устранение рисков Surface Hub |

|---|---|

| WPS-PBC уязвим для активных атак злоумышленников. Спецификация WPS гласит: "Метод PBC имеет ноль бит энтропии и защищает только от атак пассивного перехвата. PBC защищает от перехвата атак и принимает меры, чтобы предотвратить присоединение устройства к сети, которая не была выбрана владельцем устройства. Однако отсутствие проверки подлинности означает, что PBC не защищает от активной атаки". Злоумышленники могут использовать выборочные беспроводные помехи или другие методы отказа в обслуживании для активации непреднамеренного Wi-Fi Direct GO или подключения. Кроме того, активный злоумышленник, который просто имеет физическое расположение, может многократно удалять любую группу Wi-Fi Direct и пытаться атаковать до тех пор, пока она не будет успешной. | Включите безопасность WPS-PIN в конфигурации Surface Hub. В спецификации WPS Wi-Fi говорится: "Метод PBC следует использовать только в том случае, если регистратор с поддержкой ПИН-кода недоступен и пользователь WLAN готов принять риски, связанные с PBC". |

| Реализации WPS-PIN могут подвергаться атакам методом подбора, направленным на уязвимость в стандарте WPS. Разработка проверки разделенных ПИН-кодов привела к многочисленным уязвимостям реализации за последние несколько лет в ряде Wi-Fi производителей оборудования. В 2011 году исследователи Стефан Viehböck и Крейг Хеффнер опубликовали информацию об этой уязвимости и такие инструменты, как "Reaver" в качестве доказательства концепции. | Реализация WPS майкрософт в Surface Hub изменяет ПИН-код каждые 30 секунд. Чтобы взломать ПИН-код, злоумышленник должен завершить весь эксплойт менее чем за 30 секунд. Учитывая текущее состояние инструментов и исследований в этой области, атака методом подбора ПИН-кода через WPS вряд ли удастся. |

| WPS-PIN-код может быть взломана автономной атакой из-за слабой энтропии начального ключа (E-S1, E-S2). В 2014 году Доминик Бонгард описал атаку Pixie Dust, в которой низкая начальная случайность для генератора псевдослучайных чисел (PRNG) на беспроводном устройстве позволяла автономной атаке методом подбора. | Реализация WPS майкрософт в Surface Hub не подвержена этой атаке методом подбора ПИН-кода в автономном режиме. Для каждого подключения назначается произвольный WPS-PIN-код. |

Непреднамеренное воздействие сетевых служб: Сетевые управляющие программы, предназначенные для служб Ethernet или WLAN, могут быть случайно предоставлены из-за неправильной настройки (например, привязка к интерфейсам "all"/0.0.0.0). Другие возможные причины включают плохо настроенный брандмауэр устройства или отсутствующие правила брандмауэра.

| Уязвимость Wi-Fi Direct | Устранение рисков Surface Hub |

|---|---|

| Неправильная конфигурация привязывает уязвимую или непроверенную сетевую службу ко "всем" интерфейсам, включая интерфейс Wi-Fi Direct. Это может предоставлять службы, которые не должны быть доступны для Wi-Fi клиентов Direct, которые могут быть слабо или автоматически прошли проверку подлинности. | В Surface Hub правила брандмауэра по умолчанию разрешают только необходимые сетевые порты TCP и UDP и по умолчанию запрещают все входящие подключения. Настройте строговую проверку подлинности, включив режим WPS-PIN. |

Мост Wi-Fi direct и других проводных или беспроводных сетей: Мост между сетями WLAN или Ethernet является нарушением спецификации Wi-Fi Direct. Такая конфигурация моста или неправильной настройки может эффективно снизить или удалить элементы управления беспроводным доступом для внутренней корпоративной сети.

| Уязвимость Wi-Fi Direct | Устранение рисков Surface Hub |

|---|---|

| Устройства Wi-Fi Direct могут разрешить непроверенный или слабо проверенный доступ к подключениям типа мост. Это может позволить Wi-Fi прямым сетям направлять трафик во внутреннюю локальную сеть Ethernet или другую инфраструктуру или в корпоративные сети WLAN в нарушение существующих протоколов ит-безопасности. | Surface Hub нельзя настроить для моста между беспроводными интерфейсами или разрешить маршрутизацию между разрозненными сетями. По умолчанию правила брандмауэра добавляют высокий уровень защиты ко всем таким маршрутизированным подключениям или подключениям типа "мост". |

Использование режима Wi-Fi direct "legacy": При работе в "устаревшем" режиме может произойти воздействие непреднамеренных сетей или устройств. Если метод WPS-PIN не включен, может произойти подмена устройств или нежелательные подключения.

| Уязвимость Wi-Fi Direct | Устранение рисков Surface Hub |

|---|---|

| Поддерживая клиенты инфраструктуры Wi-Fi Direct и 802.11, система работает в режиме поддержки "устаревший". Это может предоставлять фазу установки подключения неограниченное время, что позволяет присоединяться к группам или устройствам, приглашенным для подключения, после завершения предполагаемого этапа установки. | Surface Hub не поддерживает устаревшие клиенты Wi-Fi Direct. К Surface Hub можно установить только подключения Wi-Fi Direct, даже если включен режим WPS-PIN. |

Wi-Fi Direct согласование GO во время настройки подключения. Владелец группы в Wi-Fi Direct аналогит "точке доступа" в обычной беспроводной сети 802.11. Вредоносное устройство может обойти такое согласование.

| Уязвимость Wi-Fi Direct | Устранение рисков Surface Hub |

|---|---|

| Если группы устанавливаются динамически или для присоединения к новым группам можно использовать устройство Wi-Fi Direct, то в согласовании владельцев группы может выиграть вредоносное устройство, которое всегда указывает максимальное значение "намерение" владельца группы 15. (Но подключение завершается ошибкой, если устройство настроено на то, чтобы всегда быть владельцем группы.) | Surface Hub использует преимущества Wi-Fi direct "автономный режим", который пропускает этап согласования GO при настройке подключения. И Surface Hub всегда является владельцем группы. |

Непреднамеренная или вредоносная Wi-Fi деаутентикация: Wi-Fi деаутентика — это старая атака, при которой локальный злоумышленник может ускорить утечку информации в процессе установки подключения, активировать новые четырехсторонние подтверждения, нацелиться Wi-Fi direct WPS-PBC для активных атак или создать атаки типа "отказ в обслуживании".

| Уязвимость Wi-Fi Direct | Устранение рисков Surface Hub |

|---|---|

| Пакеты deauthentication могут быть отправлены злоумышленником, не прошедшим проверку подлинности, чтобы заставить станцию повторно пройти проверку подлинности, а затем обнюхать полученное подтверждение. Попытка атак шифрования или подбора может выполняться на полученное подтверждение. Устранение этих атак включает применение политик длины и сложности для предварительно общих ключей, настройку точки доступа (если применимо) для обнаружения вредоносных уровней пакетов деаутентации и использование WPS для автоматического создания надежных ключей. В режиме PBC пользователь взаимодействует с физической или виртуальной кнопкой, чтобы разрешить произвольное сопоставление устройств. Этот процесс должен происходить только при настройке в течение короткого периода. После автоматического нажатия кнопки устройство будет принимать любую станцию, связанную с помощью канонического значения ПИН-кода (все нули). Отмена проверки подлинности может принудительно повторять процесс установки. | Surface Hub использует WPS в режиме ПИН-кода или PBC. Настройка PSK не разрешена. Этот метод помогает принудительно создавать надежные ключи. Лучше всего включить безопасность WPS-PIN для Surface Hub. |

| Помимо атак типа "отказ в обслуживании", пакеты деаутентики можно использовать для активации повторного подключения, что открывает окно возможностей для активных атак на WPS-PBC. | Включите безопасность WPS-PIN в конфигурации Surface Hub. |

Основные сведения о беспроводной сети: Беспроводные сети 802.11 или иным образом по своей сути подвергаются риску раскрытия информации. Хотя эти сведения в основном являются метаданными подключения или устройства, эта проблема остается известной опасностью для любого сетевого администратора 802.11. Wi-Fi Direct с проверкой подлинности устройства через WPS-PIN эффективно открывает те же сведения, что и PSK или корпоративная сеть 802.11.

| Уязвимость Wi-Fi Direct | Устранение рисков Surface Hub |

|---|---|

| Во время трансляции, настройки подключения или даже нормальной работы уже зашифрованных подключений базовая информация об устройствах и размерах пакетов передается по беспроводной сети. На базовом уровне локальный злоумышленник, находящегося в беспроводном диапазоне, может изучить соответствующие информационные элементы 802.11, чтобы определить имена беспроводных устройств, MAC-адреса оборудования для связи и, возможно, другие сведения, такие как версия стека беспроводной сети, размеры пакетов, настроенные параметры владельца точки доступа или группы. | Сеть Wi-Fi Direct, которую использует Surface Hub, не может быть дополнительно защищена от утечек метаданных, как и для беспроводных сетей 802.11 Enterprise или PSK. Физическая безопасность и устранение потенциальных угроз от беспроводного взаимодействия могут помочь уменьшить потенциальные утечки информации. |

Беспроводные атаки злобного двойника или спуфингов: Подделывание имени беспроводной сети — это простой, хорошо известный эксплойт, который локальный злоумышленник может использовать, чтобы заманить подозревающих или ошибочных пользователей для подключения.

| Уязвимость Wi-Fi Direct | Устранение рисков Surface Hub |

|---|---|

| Подделав или клонируя беспроводное имя или "SSID" целевой сети, злоумышленник может заставить пользователя подключиться к поддельной вредоносной сети. Поддерживая неуверенную проверку подлинности, автоматическое присоединение к Miracast, злоумышленник может захватить предполагаемые материалы для отображения или начать сетевые атаки на подключающееся устройство. | Хотя нет конкретных мер защиты от присоединения к поддельному Surface Hub, эта уязвимость частично устраняется двумя способами. Во-первых, все потенциальные атаки должны физически находиться в зоне действия сети Wi-Fi. Во-вторых, эта атака возможна только при первом подключении. Последующие подключения используют постоянную группу Wi-Fi Direct, и Windows будет запоминать и определять приоритеты этого предыдущего подключения во время использования концентратора в будущем. (Примечание. Подделывание MAC-адреса, Wi-Fi канала и SSID одновременно для этого отчета не рассматривалось и может привести к несогласованности Wi-Fi поведения.) В целом эта слабость является основной проблемой для любой беспроводной сети 802.11, в которой отсутствуют корпоративные протоколы WPA2, такие как EAP-TLS или EAP-PWD, которые Wi-Fi Direct не поддерживает. |

Рекомендации по усилению защиты Surface Hub

Surface Hub предназначен для упрощения совместной работы и предоставления пользователям возможности быстро и эффективно начать обсуждение или присоединиться к собраниям. Параметры по умолчанию Wi-Fi Direct для Surface Hub оптимизированы для этого сценария.

Для дополнительной безопасности беспроводного интерфейса пользователи Surface Hub должны включить параметр безопасности WPS-PIN. Этот параметр отключает режим WPS-PBC и предлагает проверку подлинности клиента. Он обеспечивает самый высокий уровень защиты, предотвращая несанкционированное подключение к Surface Hub.

Если у вас по-прежнему есть проблемы с проверкой подлинности и авторизацией для Surface Hub, рекомендуется подключить устройство к отдельной сети. Можно использовать Wi-Fi (например, гостевую Wi-Fi сеть) или отдельную сеть Ethernet, желательно совершенно другую физическую сеть. Но виртуальная локальная сеть также может обеспечить дополнительную безопасность. Конечно, такой подход может препятствовать подключению к внутренним сетевым ресурсам или службам и может потребовать дополнительной настройки сети для восстановления доступа.

Также рекомендуется выполнить следующие действия.

- Установка регулярных обновлений системы

- Обновите параметры Miracast, чтобы отключить режим автоматического представления

Подробнее

- Обзор безопасной загрузки

- Обзор BitLocker

- Обзор контроля приложения

- Защита и администрирование Surface Hub 2S с помощью SEMM и UEFI

- Как Surface Hub решает проблемы безопасности Wi-Fi Direct

- Управление приложениями в Защитнике Windows и защита целостности кода на основе виртуализации

- Поверхностные инструменты для ИТ

- FIPS 140-2 Уровень 2

- Сертификация по общим критериям