Рекомендации по обеспечению безопасности для Surface Hub под управлением Комнаты Microsoft Teams в Windows

Область применения

Эта статья относится к новым устройствам Surface Hub 3, устройствам Surface Hub 2S, обновленным с помощью вычислительного картриджа Surface Hub 3 и устройствам Surface Hub 2S, перенесенным на Комнаты Teams на платформе Windows.

Введение

В зависимости от состояния безопасности вашей организации может потребоваться принять другие меры безопасности, как описано в этой статье. Как минимум, мы рекомендовали следующие меры:

- Изменение пароля локального администратора по умолчанию

- Установка пароля UEFI

- Физически защищенный Surface Hub 3

Совет

Прежде чем начать, ознакомьтесь с руководством по безопасности Комнаты Microsoft Teams, которое в первую очередь посвящено безопасности для настольных конференц-устройств: Комнаты Teams сертифицированных систем. Операционная система Windows 11 IoT Enterprise предоставляет ИТ-администраторам ряд централизованных параметров конфигурации и управления.

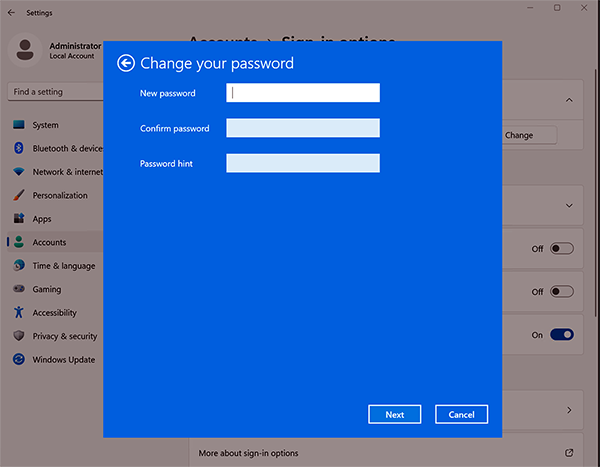

Изменение пароля локального администратора по умолчанию

Учетная запись локального администратора по умолчанию является хорошо известной точкой входа для злоумышленников. Если пароль администратора по умолчанию остается неизменным после первой настройки, устройство может быть уязвимо для нарушений безопасности данных, манипуляций с системой или другого несанкционированного доступа.

Изменение пароля локального администратора на Surface Hub

- Войдите с учетными данными администратора и перейдите в раздел Параметры > Учетные > записи Параметры входа Изменение > пароля>.

- Введите текущий пароль по умолчанию:sfb.

- Создайте новый пароль, подтвердите его и добавьте подсказку. Дополнительные сведения см. в статье Изменение или сброс пароля Windows.

Совет

При присоединении к Microsoft Entra ID (Azure AD) можно использовать Windows LAPS (решение для паролей локального администратора). Хотя LAPS не удаляет учетные записи локального администратора, она автоматически управляет паролями локального администратора, обеспечивая их случайное и безопасное хранение в AD. Это снижает риск, связанный с устаревшими или широко известными паролями администратора. Дополнительные сведения см. в Microsoft Intune поддержке Windows LAPS.

Установка пароля UEFI

Единый расширяемый интерфейс встроенного ПО (UEFI) — это расширенный интерфейс встроенного ПО, предназначенный для замены традиционной BIOS (базовая система ввода-вывода), предоставляющий расширенные функции, такие как повышение безопасности, более быстрое время загрузки и поддержка более крупных жестких дисков в современных операционных системах Windows. Задав пароль UEFI, вы добавляете дополнительный уровень безопасности, предотвращая изменение настроек встроенного ПО устройства неавторизованными пользователями. Задайте надежный пароль UEFI и сохраните его в безопасном расположении.

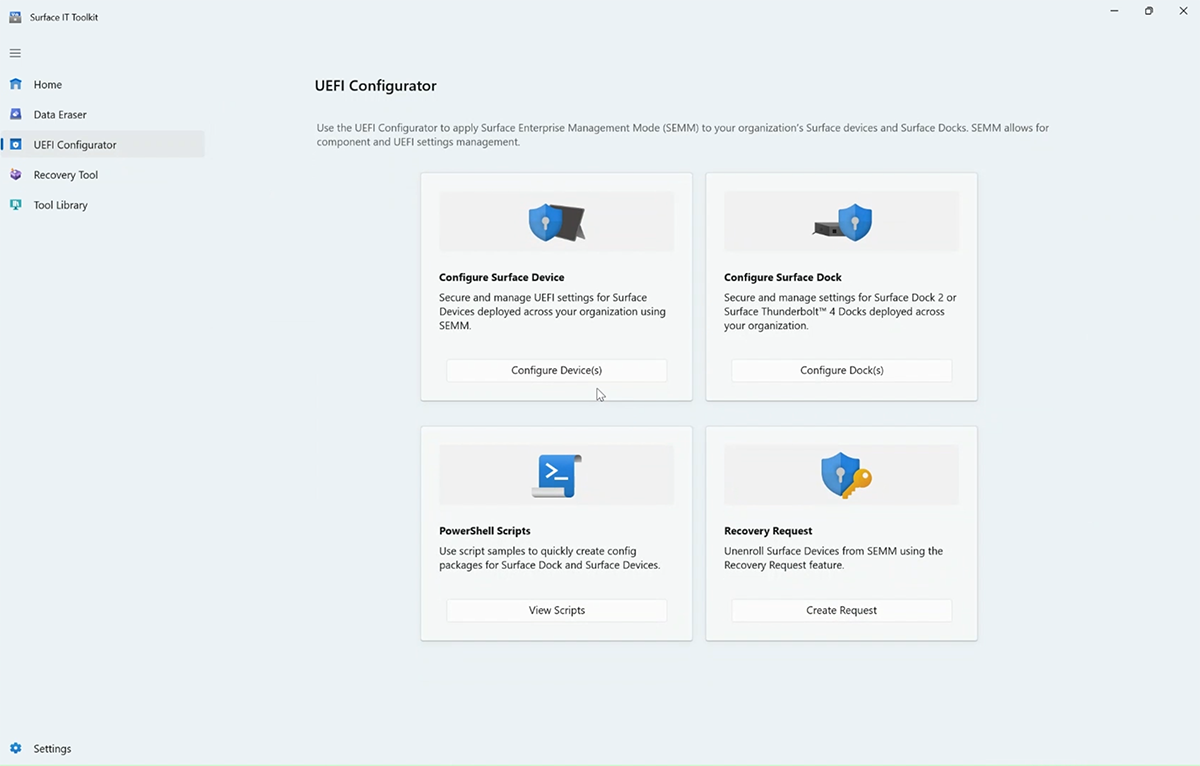

Используйте surface IT Toolkit, чтобы задать пароль UEFI в режиме управления Surface Enterprise (SEMM).

Регистрация Surface Hub в SEMM

Вам потребуется выделенный USB-накопитель с объемом памяти не менее 50 МБ.

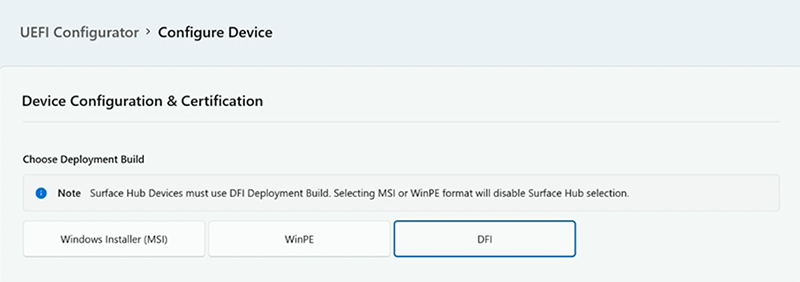

Откройте набор средств ИТ, выберите UEFI Configurator>Configure devices (Настройка устройств).

В разделе Выбор сборки развертывания выберите DFI.

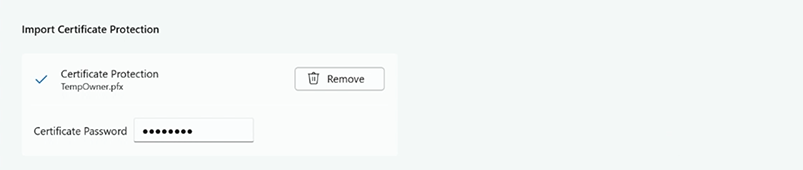

В разделе Защита сертификатов импорта добавьте сертификат PFE организации.

Примечание.

В этой статье предполагается, что вы либо получаете сертификаты от стороннего поставщика, либо уже имеете опыт работы со службами сертификатов PKI и знаете, как создать собственные. Дополнительные сведения см. в документации по требованиям к сертификатам SEMM и архитектуре служб сертификатов .

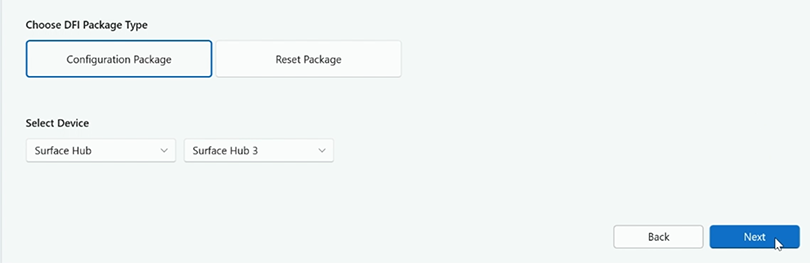

В разделе Тип пакета DFI выберите Пакет конфигурации. В поле Устройство выберите Surface Hub>Surface Hub 3 и нажмите кнопку Далее.

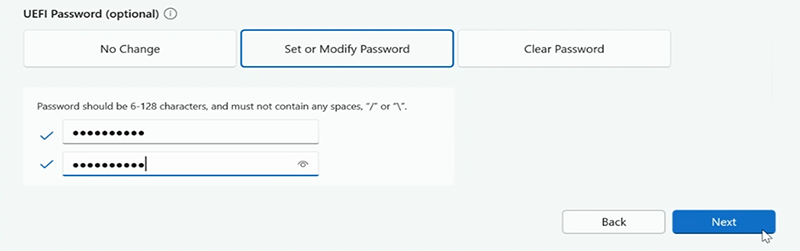

В разделе Пароль UEFI выберите Задать или Изменить пароль , а затем введите и подтвердите пароль. Выберите Далее.

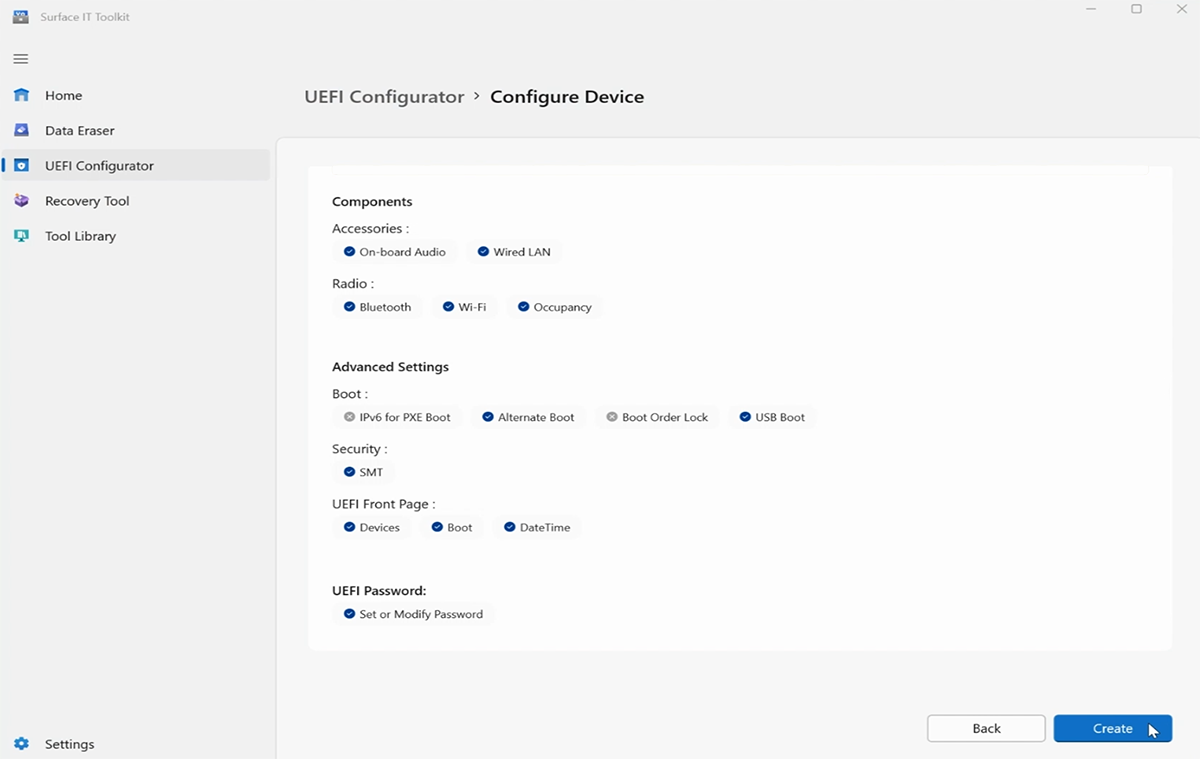

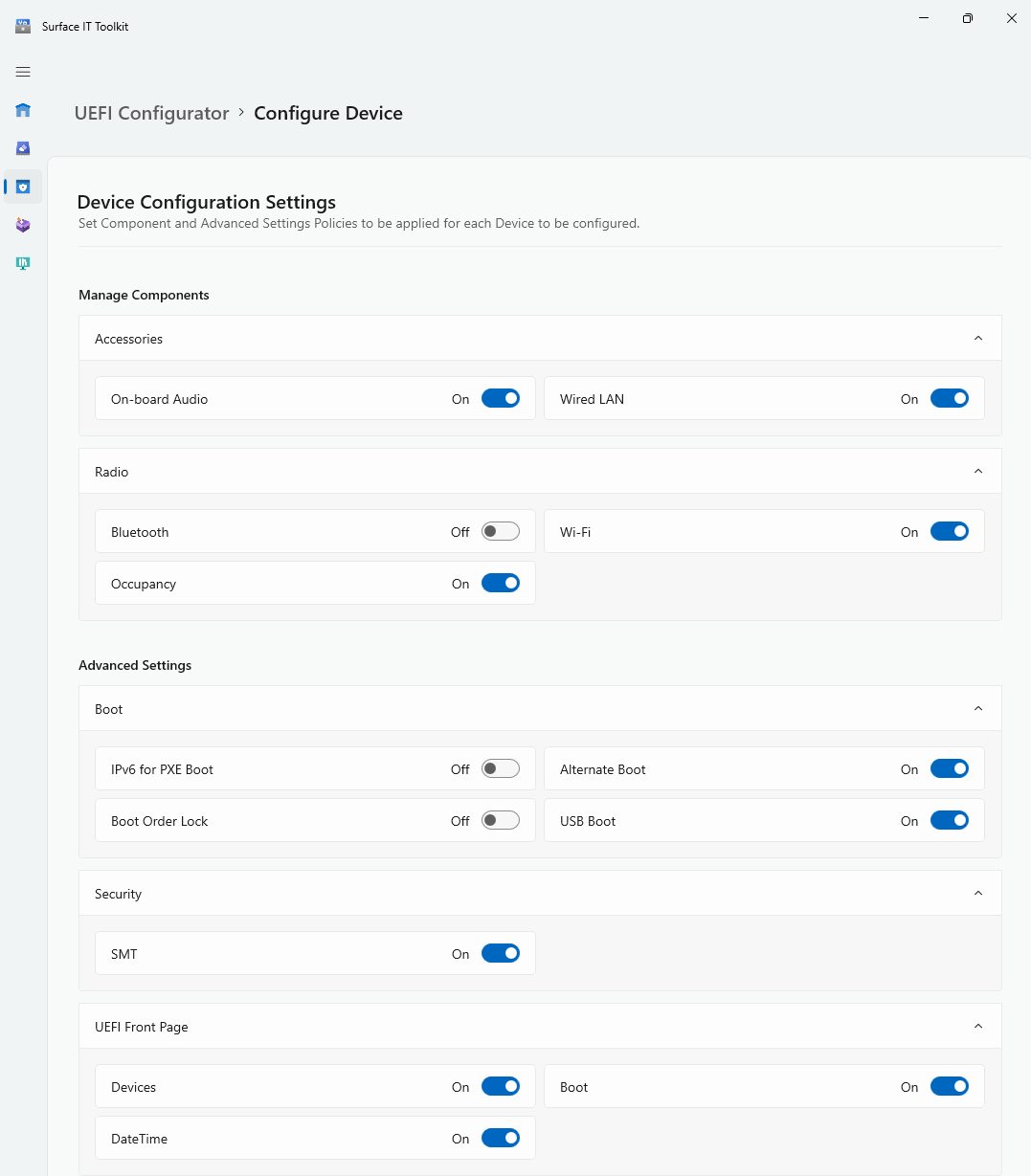

При необходимости можно настроить компоненты и дополнительные параметры, как описано в разделе Управление параметрами UEFI с помощью SEMM на этой странице. В противном случае нажмите кнопку Далее.

Выберите USB-накопитель и нажмите кнопку Создать.

После успешного создания пакета в конфигураторе отображаются последние два символа отпечатка сертификата. Эти символы потребуются при импорте конфигурации в Surface Hub.

Физическая защита Surface Hub

Физическая безопасность является столь же важным инструментом, как и цифровая безопасность. Такие устройства, как Surface Hub в общедоступных конференц-залах, могут быть подвержены физическому повреждению или незаконному воздействию. Чтобы защитить Surface Hub, выполните следующие действия.

- Несанкционированные уплотнения: Используйте на устройстве уплотнения с явным изменением. Если кто-то пытается открыть устройство, печать отображает признаки незаконного изменения.

- Кабели и замки безопасности: Используйте кабели безопасности и замки, чтобы защитить устройство к тяжелому или недвижимому объекту, что делает его трудным для кого-то уйти с ним.

- Надзор: В зависимости от рабочей среды вы можете установить камеры наблюдения в конференц-зале. Само присутствие камер может отпугть потенциальных проступков.

Различия с Windows 10 для совместной работы в Surface Hub & Surface Hub 2S

Следующие функции безопасности больше не включены по умолчанию в Surface Hub под управлением Комнаты Teams в Windows:

BitLocker

BitLocker можно включить через Intune при присоединении к Microsoft Entra ID (Azure AD). Дополнительные сведения см. в статье Шифрование устройств Windows с помощью BitLocker в Intune.

Включение BitLocker в автономном Surface Hub под управлением Комнаты Teams в Windows

Войдите в Surface Hub с учетными данными администратора.

Нажмите кнопку Пуск, введите **Control и откройте панель управления.

Выберите Системный & Безопасность>BitLocker Шифрование> дискаВключить BitLocker.

Целостность кода пользовательского режима (UMCI)

UMCI обеспечивает применение политик целостности кода и гарантирует, что в пользовательском режиме выполняется только доверенный код, что помогает предотвратить выполнение вредоносного или ненадежного кода. UMCI можно настроить с помощью групповая политика при присоединении концентратора 3 к домену Microsoft Entra или с помощью командлетов PowerShell. UMCI является частью набора функций, которыми можно управлять с помощью управления приложениями в Защитнике Windows (WDAC), который также включает настраиваемые политики целостности кода. Дополнительные сведения см. в статье Общие сведения о правилах политики и файлах управления приложениями в Защитнике Windows (WDAC).

Управление Комнаты Microsoft Teams Pro

Настоятельно рекомендуется использовать лицензию портала управления Комнаты Microsoft Teams Pro. Эта облачная платформа управления предназначена для повышения возможностей конференц-зала, предлагая упреждающий мониторинг и обновления для Комнаты Microsoft Teams устройств и их периферийных устройств. Эта служба предназначена для организаций, стремящихся оптимизировать среду собраний, обеспечивает контроль и управление Комнаты Microsoft Teams устройствами в режиме реального времени, включая Surface Hub. Приняв это решение, организации могут значительно повысить удобство использования и надежность для конечных пользователей, обеспечивая беспроблемное взаимодействие с собраниями.

- Интеллектуальные операции. Использует программное обеспечение и машинное обучение для автоматизации обновлений, обнаружения проблем и устранения проблем с Комнаты Microsoft Teams.

- Своевременное обновление системы безопасности. Автоматическое управление обновлениями обеспечивает быстрое применение исправлений системы безопасности по мере их доступности, минимизируя период уязвимостей и защищая устройства от известных угроз безопасности.

- Управление обновлениями. Автоматизирует оркестрацию приложений для собраний и обновлений Windows на основе настраиваемых клиентом кругов развертывания.

Дополнительные сведения см. в разделе Управление Комнаты Microsoft Teams Pro.

Корпоративное управление Surface Hub под управлением Комнаты Teams в Windows

Мы рекомендуем присоединить Surface Hub к Microsoft Entra ID (Azure AD) и управлять устройством с помощью Microsoft Intune или эквивалентного решения для управления мобильными устройствами (MDM). В следующей таблице описаны параметры управления конфигурацией для Intune.

| Функция | Описание | Подробнее |

|---|---|---|

| Профили конфигурации устройств | Используйте параметры защиты конечных точек Intune, чтобы настроить Защитник Windows, параметры брандмауэра и другие функции безопасности для защиты устройства от потенциальных угроз. | Создание профилей устройств в Microsoft Intune |

| Политики соответствия устройств | Убедитесь, что устройство соответствует стандартам безопасности вашей организации. Если устройство не соответствует требованиям (например, если необходимое обновление не установлено), можно настроить автоматические действия по исправлению или уведомления. | Создание политик соответствия устройств в Microsoft Intune |

| Управление обновлениями | Используйте параметры управления обновлениями по умолчанию для автоматической установки обновлений в течение ночного периода обслуживания. Intune предоставляет дополнительные параметры для настройки при необходимости. | клиентский компонент Центра обновления Windows параметрами, которыми можно управлять с помощью политик круга обновления Intune для устройств Windows 10/11. |

| Управление приложениями | Используйте Intune для управления приложениями, установленными на Surface Hub в Комнаты Teams в Windows. Убедитесь, что устанавливаются и регулярно обновляются только необходимые приложения, связанные с Комнаты Teams функциями. | Управление и защита приложений в Intune |

| Шифрование BitLocker | Убедитесь, что хранилище устройства зашифровано с помощью BitLocker. Это защищает данные от несанкционированного доступа или кражи устройства. В отличие от Surface Hub 2S, BitLocker не устанавливается по умолчанию. | Шифрование устройств Windows с помощью BitLocker в Intune |

| Решение windowsLocal Administrator Password | Windows LAPS автоматически управляет паролями локального администратора, обеспечивая их случайное и безопасное хранение в Microsoft Entra ID (Azure AD). Это снижает риск, связанный с устаревшими или широко известными паролями администратора. | Microsoft Intune поддержка Windows LAPS |

| Условный доступ | Настройте политики условного доступа, чтобы гарантировать, что устройство может получить доступ к корпоративным ресурсам только в том случае, если оно соответствует определенным условиям, таким как соответствие политикам безопасности. | Использование условного доступа с политиками соответствия требованиям Microsoft Intune |

| Сетевая безопасность | Убедитесь, что устройство подключено к безопасному сегменту сети. Используйте Intune для настройки параметров Wi-Fi, VPN или других сетевых конфигураций для защиты передаваемых данных. |

Создание профиля Wi-Fi для устройств в Microsoft Intune Конечные точки сети для Microsoft Intune |

| Удаленная очистка и блокировка | В случае инцидента безопасности убедитесь, что вы можете удаленно заблокировать или очистить устройство с помощью Intune. | Снятие с учета или очистка устройств с помощью Microsoft Intune |

| Аудит и мониторинг | Регулярно просматривайте журналы аудита и настраивайте оповещения о подозрительных действиях. Intune интегрируется с Microsoft Endpoint Manager и другими решениями майкрософт по обеспечению безопасности, предоставляя целостное представление о безопасности устройств. | Аудит изменений и событий в Microsoft Intune |

| Обучение пользователей | Обучить пользователей не оставлять на экране конфиденциальную информацию. Если в вашей организации есть Защита от потери данных Microsoft Purview (DLP), вы можете определить политики, которые запрещают пользователям делиться конфиденциальной информацией в канале Microsoft Teams или сеансе чата. |

Защита от потери данных и Microsoft Teams |

Управление параметрами групповая политика в сценариях, присоединенных к домену

При интеграции Комнаты Teams с доменом необходимо создать отдельное выделенное подразделение (OU) специально для Комнаты Teams. Такой подход позволяет применять исключения объектов групповая политика (GPO) непосредственно к этому подразделению, гарантируя, что только соответствующие политики влияют на Комнаты Teams объекты.

Отключите наследование объектов групповой политики. Очень важно отключить все наследование объектов групповой политики в этом подразделении, чтобы предотвратить применение неподдерживаемых или нерелевантных групповая политика параметров для Комнаты Teams.

Примените объекты групповой политики к подразделению перед присоединением к домену. Перед присоединением к домену убедитесь, что объекты компьютеров для Комнаты Teams создаются в этом конкретном подразделении. Этот шаг необходим, чтобы избежать непреднамеренного применения политик подразделения компьютера по умолчанию для Комнаты Teams и поддержания предполагаемой конфигурации и состояния безопасности.

Дополнительные сведения о настройке групповая политика в сценариях, присоединенных к домену, см. в следующих ресурсах:

Управление настройками UEFI с помощью SEMM

SEMM позволяет ИТ-администраторам блокировать функции на уровне встроенного ПО, которые вы можете реализовать в зависимости от состояния безопасности вашей среды. Откройте Конфигуратор UEFI Surface, как описано ранее, и перейдите к следующим экранам:

Описание параметров см. в справочнике по параметрам UEFI SEMM.

Одновременная многопотооковая (SMT)

Обычно известная как гиперпоточность в процессорах Intel, SMT позволяет одному физическому ядру ЦП одновременно выполнять несколько потоков. Это может повысить производительность в многопоточных приложениях. Однако существуют определенные сценарии, в которых может потребоваться управлять параметром SMT. Некоторые уязвимости, такие как спекулятивное выполнение атак по боковому каналу (например, ошибка терминала L1, уязвимости MDS), могут потенциально использовать SMT для доступа к конфиденциальным данным. Отключение SMT может снизить риск, связанный с этими уязвимостями, хотя и за счет некоторой производительности. SMT включен по умолчанию.

IPv6 для загрузки PXE

Если ваша сетевая инфраструктура и средства управления безопасностью в основном разработаны на основе IPv4 и по-прежнему должны быть полностью оснащены для безопасной обработки трафика IPv6, включение IPv6 для загрузки PXE может привести к уязвимостям. Это связано с тем, что протокол IPv6 может обойти некоторые из существующих элементов управления безопасностью для IPv4.

Хотя включение IPv6 для загрузки PXE согласуется с более широкой отраслью внедрения IPv6, важно обеспечить, чтобы сетевая инфраструктура, средства управления безопасностью и операционные методики были оснащены для безопасной обработки IPv6. В противном случае может быть безопаснее хранить IPv6 для загрузки PXE до тех пор, пока не будут приняты эти меры.

Альтернативная загрузка & usb-загрузки

Возможность загрузки из другого источника, например USB-устройства или устройства Ethernet, обеспечивает гибкость для восстановления системы, но также может привести к уязвимостям:

- Несанкционированные операционные системы. Если включена альтернативная загрузка, злоумышленник с физическим доступом к устройству может загрузить систему с помощью несанкционированной операционной системы с USB-диска. Это может обойти элементы управления безопасностью основной ОС.

- Извлечение данных. Злоумышленник может загрузиться с внешнего устройства в систему, которая обеспечивает прямой доступ к внутреннему хранилищу, потенциально извлекая конфиденциальные данные.

- Установка вредоносных программ. Загрузка из ненадежного источника может привести к созданию вредоносных программ, rootkit или других вредоносных программ на уровне системы.

Учитывая эти последствия, организации в высокозащищенных рабочих средах могут отключить альтернативную загрузку и usb-загрузку, чтобы снизить риск несанкционированного доступа или незаконного изменения.

Блокировка порядка загрузки

Включение блокировки порядка загрузки повышает уровень безопасности, обеспечивая загрузку только из авторизованных источников. Блокировка порядка загрузки отключена по умолчанию.