Узнайте, как шифруются неактивные данные Microsoft 365

Все неактивное содержимое клиента в Microsoft 365 защищено одной или несколькими формами шифрования. BitLocker используется на дисках на уровне тома, обеспечивая шифрование всех неактивных данных. Шифрование BitLocker — это встроенная в Windows функция защиты данных, которая интегрируется с операционной системой и снижает угрозу кражи или раскрытия данных в результате потери, похищения или неправильного вывода компьютеров из эксплуатации. Помимо использования BitLocker для шифрования на уровне тома, службы Microsoft 365 интегрируют другой уровень шифрования на уровне приложения для дальнейшей защиты данных клиентов.

Шифрование на уровне тома BitLocker

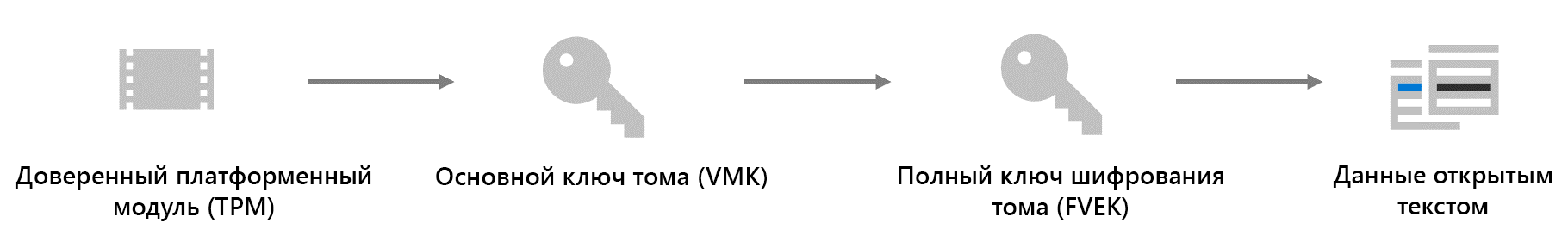

BitLocker разворачивается с использованием 256-разрядного шифрования AES на дисках, содержащих данные клиента. Секторы диска шифруются с помощью полного ключа шифрования тома (FVEK), который сам шифруется с использованием основного ключа тома (VMK), привязанного к доверенному платформенному модулю (TPM) на сервере. Так как VMK непосредственно защищает FVEK, защита VMK с помощью TPM крайне важна для предотвращения несанкционированного доступа к FVEK. BitLocker использует совместимые с FIPS алгоритмы, чтобы ключи шифрования не хранились или не отправлялись по проводу в формате cleartext. Реализация в Microsoft 365 защиты неактивных данных клиента не отклоняется от реализации BitLocker по умолчанию.

BitLocker поддерживает ключи, которые соответствуют двум категориям управления:

- Ключи, управляемые BitLocker, которые обычно кратковременны и привязаны к жизненному сроку экземпляра операционной системы, установленного на сервере или определенном диске. Эти ключи удаляются и сбрасываются во время переустановки сервера или форматирования диска.

- Ключи восстановления BitLocker, управляемые за пределами BitLocker, используются для расшифровки диска. BitLocker использует ключи восстановления для сценария, в котором выполняется переустановка операционной системы, а диски с зашифрованными данными уже существуют. Ключи восстановления также используются пробами мониторинга управляемой доступности в Exchange Online, где отвечающей стороне может потребоваться разблокировать диск.

Управление ключами BitLocker защищает ключи восстановления, используемые для разблокировки и восстановления зашифрованных дисков в центре обработки данных Майкрософт. Microsoft 365 хранит основные ключи в защищенной общей папке, доступной только тем лицам, которые проверены и утверждены. Учетные данные для ключей хранятся в защищенном репозитории для данных управления доступом (называется "хранилищем секретов"), который требует высокого уровня утверждений на повышение прав и управление для доступа с помощью средства повышения прав доступа JIT.

Шифрование уровня обслуживания

Exchange Online, Microsoft Teams, SharePoint Online и OneDrive для бизнеса используют шифрование на уровне служб, чтобы обеспечить дополнительный уровень безопасности для неактивных данных клиентов.

Exchange Online использует BitLocker для шифрования всех данных почтовых ящиков, включая данные, созданные Skype для бизнеса пользователем, на уровне почтового ящика. Файлы клиентов в SharePoint Online защищены уникальными ключами для каждого файла, которые всегда являются эксклюзивными для одного клиента. Во время отправки каждый файл (включая каждый обновленный файл) разбивается на блоки и по отдельности шифруется с помощью собственного уникального 256-разрядного ключа AES. Затем блоки хранятся в хранилище Azure в виде больших двоичных объектов, случайно распределенных между различными контейнерами BLOB-объектов. Блоки, ключи и карта, используемые для восстановления файлов после скачивания, хранятся в отдельных местах. Служба хранилища Azure не имеет доступа к зашифрованным данным. Несколько рабочих нагрузок Microsoft 365, включая Microsoft Teams и OneDrive для бизнеса, используют SharePoint Online для хранения данных клиентов.

У клиентов есть два варианта управления ключами шифрования уровня обслуживания:

- Ключи, управляемые Майкрософт. В стандартной реализации для клиентов, не использующих ключ клиента, корпорация Майкрософт управляет всеми криптографическими ключами, используемыми для шифрования службы. Этот вариант в настоящее время включен по умолчанию в Exchange Online, SharePoint Online и OneDrive для бизнеса. Ключи, управляемые Майкрософт, обеспечивают шифрование службы по умолчанию, если клиент не использует ключ клиента.

- Ключ клиента. Этот параметр позволяет клиентам использовать собственные корневые ключи для шифрования данных клиента. Ключи клиентов загружаются или создаются в Azure Key Vault, что позволяет клиентам управлять возможностью служб Майкрософт по расшифровке и обработке данных клиента. Этот вариант в настоящее время доступен в Exchange Online, SharePoint Online и OneDrive для бизнеса.

Независимо от выбранного варианта управления ключами корневые ключи используются для защиты иерархий ключей, используемых шифрованием службы. Все ключи, используемые для шифрования службы, надежно хранятся в частных репозиториях, таких как Azure Key Vault, где они могут использоваться автоматическим кодом службы без прямого доступа персонала Майкрософт. Шифрование службы включает регулярную смену ключей для обеспечения безопасности ключей. Смена ключей выполняется с помощью автоматического кода службы по внутреннему расписанию на основе типа ключа. Клиенты, которые используют ключ клиента, отвечают за смену корневых ключей клиента на основе собственных требований безопасности и обеспечения соответствия. В следующих двух уроках более подробно рассматриваются оба этих варианта.