Безопасность

Медицинские учреждения хранят персональные и потенциально конфиденциальные данные клиентов. Финансовые учреждения хранят номера счетов, балансы и журналы транзакций. Розничные продавцы хранят историю покупок, сведения о счетах и демографические данные клиентов. Инцидент безопасности может оставить незащищенными эти конфиденциальные данные, что может привести к личному дискомфорту или финансовому ущербу. Как обеспечить целостность данных клиента и обеспечить безопасность ваших систем?

В этом уроке вы узнаете о важных элементах компонента безопасности.

Что такое безопасность?

По сути, под безопасностью понимается защита данных, которые ваша организация использует, хранит и передает. Данные, хранящиеся или обрабатываемые в вашей организации, — основной из защищаемых активов. Эти данные могут быть конфиденциальными сведениями о клиентах, финансовой информацией об организации или важными бизнес-данными, поддерживающими вашу организацию. Также критически важно обеспечить безопасность инфраструктуры, в которой существуют данные, и удостоверений, которые используются для доступа к ним.

Ваши данные могут быть более строгими юридическими и нормативными требованиями. Эти дополнительные требования зависят от расположения, типа данных, которые вы храните, или отрасли, в которой работает ваше приложение.

Например, в области здравоохранения в США — это закон, который называется актом о передаче и защите данных учреждений здравоохранения граждан (HIPAA). В финансовой отрасли за обработку данных кредитных карт отвечает стандарт PCI DSS (стандарт безопасности данных индустрии платежных карт). Организациям, в которых хранятся данные, к которым применяются эти законы и стандарты, необходимо обеспечить защиту этих данных определенными средствами защиты. В Европе в общем регламенте по защите данных излагаются правила защиты личных данных и определяются права отдельных лиц, связанных с хранением данных. В некоторых странах или регионах требуется, чтобы определенные типы данных не покидали границы.

При возникновении нарушения безопасности может быть существенное влияние на финансы и репутацию как организаций, так и клиентов. Нарушение безопасности разбивает доверие, которое клиенты готовы привить вашей организации, и может повлиять на долгосрочное здоровье организации.

Глубинная защита

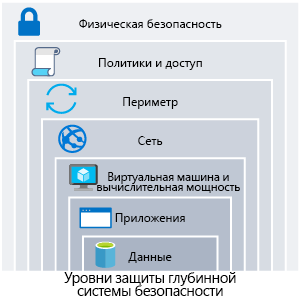

Многоуровневый подход к защите среды повышает уровень безопасности. Так называемую глубинную защиту можно разбить на следующие уровни.

- Данные

- Приложения

- виртуальная машина и вычислительные ресурсы;

- Сеть

- периметр;

- политики и доступ;

- Физическая безопасность

Каждый слой фокусируется на другой области, в которой могут произойти атаки, и создает глубину защиты, если один слой завершается сбоем или злоумышленник проходит его. Если бы мы просто сосредоточились на одном слое, то, пройдя его, злоумышленник мог бы получить свободный доступ к вашей среде.

Обеспечение безопасности на разных слоях увеличивает количество работы, которую должен проделать злоумышленник, чтобы получить доступ к вашим системам и данным. Каждый слой имеет различные средства управления безопасностью, технологии и возможности, которые применяются. При определении мер защиты, которые нужно внедрить, стоимость часто будет вызывать беспокойство. Необходимо сбалансировать затраты с бизнес-требованиями и общим риском для бизнеса.

Ни одна система безопасности, управление или технология полностью не защищает архитектуру. Безопасность — это больше, чем просто технологии. Она также затрагивает пользователей и процессы. Создание среды, которая выглядит целостно в безопасности и делает его обязательным по умолчанию, помогает обеспечить, чтобы ваша организация была максимально безопасной.

Защита от распространенных атак

На каждом уровне существуют некоторые распространенные атаки, от которых требуется защититься. Представленный ниже список не является исчерпывающим, но он может дать вам представление о том, как каждый слой может быть атакован и какие типы защиты вам могут потребоваться.

Уровень данных. Предоставление ключа шифрования или использование слабого шифрования может оставить данные уязвимыми при несанкционированном доступе.

Уровень приложения. Внедрение вредоносного кода и его выполнение являются отличительными чертами атак на уровне приложения. Распространенные атаки включают внедрение кода SQL и межсайтовые сценарии (XSS).

Уровень виртуальной машины или вычислительных ресурсов. Вредоносные программы являются распространенным методом атаки на среду, который включает в себя выполнение вредоносного кода для компрометации системы. После того как вредоносные программы присутствуют в системе, дальнейшие атаки могут возникать, что приводит к воздействию учетных данных и боковому перемещению во всей среде.

Сетевой уровень. Использование ненужных открытых портов в Интернете является общим методом атаки. Открытые порты также могут включать выход из SSH или протоколов RDP на виртуальные машины. Если эти протоколы открыты, злоумышленник, который пытается получить доступ, может выполнить атаку методом подбора в ваших системах.

Уровень периметра: атаки типа "отказ в обслуживании" (DoS) часто происходят на этом уровне. Во время этих атак выполняется попытка перегрузки сетевых ресурсов. При этом они могут перейти в автономный режим или не в состоянии отвечать на допустимые запросы.

Политики и уровень доступа. Этот уровень — это место, где выполняется проверка подлинности для приложения. Он может включать современные протоколы проверки подлинности, такие как OpenID Connect, OAuth или проверка подлинности на основе Kerberos, например Active Directory. Раскрытие учетных данных является риском на этом уровне, поэтому важно ограничить число разрешений для удостоверений. Нам также требуются средства мониторинга для поиска возможных скомпрометированных учетных записей с такими признаками, как попытки входа в систему, поступающие из необычных мест.

Физический уровень. На этом уровне можно встретить такие методы несанкционированного доступа к объектам, как проскакивание в дверь вслед за сотрудником и кража электронных пропусков.

Общая ответственность за безопасность

Повторив модель общей ответственности, мы можем изменить эту модель в контексте безопасности. В зависимости от выбранного типа службы некоторые средства защиты безопасности встроены в службу, а другие остаются вашими обязанностями. Тщательная оценка выбранных служб и технологий необходима, чтобы убедиться, что вы предоставляете надлежащие элементы управления безопасностью для вашей архитектуры.