Совместная работа с помощью гостевых учетных записей и Microsoft Entra B2B

Вы хотите наладить удобную и безопасную совместную работу сторонней группы и ваших разработчиков. С помощью Microsoft Entra business to business (B2B) вы можете добавлять пользователей из других компаний в клиент Microsoft Entra в качестве гостевых пользователей.

Если у вашей организации несколько клиентов Microsoft Entra, вы также можете использовать Microsoft Entra B2B, чтобы предоставить пользователю в клиенте A доступ к ресурсам в клиенте B. Каждый клиент Microsoft Entra отличается от других клиентов Microsoft Entra и имеет собственное представление удостоверений и регистраций приложений.

Доступ гостевого пользователя в Microsoft Entra B2B

В любом сценарии, где сторонним пользователям требуется временный или ограниченный доступ к ресурсам организации, предоставьте им гостевой доступ. Вы можете предоставить гостевым пользователям доступ с соответствующими ограничениями, а затем удалить доступ после завершения работы.

На портале Azure вы можете приглашать пользователей B2B к совместной работе. Пригласите гостевых пользователей в организацию, группу или приложение Microsoft Entra. После приглашения пользователя их учетная запись добавляется в идентификатор Microsoft Entra в качестве гостевой учетной записи.

Гость может получить приглашение по электронной почте или предоставить общий доступ к приглашению приложению с помощью прямой ссылки. Затем для доступа к ресурсам гостевой пользователь активирует приглашение.

По умолчанию пользователи и администраторы в идентификаторе Microsoft Entra могут приглашать гостевых пользователей, но глобальный Администратор istrator может ограничить или отключить эту возможность.

Совместная работа с любым партнером с помощью его удостоверений

Если ваша организация должна управлять удостоверениями каждого внешнего гостевого пользователя, который принадлежит данной партнерской организации, она сталкивается с повышенными обязанностями, так как она должна защитить эти удостоверения. Управление этими удостоверениями стало бы лишней рабочей нагрузкой. Кроме того, необходимо синхронизировать учетные записи, управлять жизненным циклом каждой учетной записи и отслеживать каждую отдельную внешнюю учетную запись в соответствии с вашими обязательствами. Ваша организация должна следовать этой процедуре для каждой партнерской организации, с которой она хочет сотрудничать. Кроме того, если что-то произойдет с этими учетными записями, ответственность за это несет ваша организация.

При использовании Microsoft Entra B2B вам не нужно управлять удостоверениями внешних пользователей. Партнер сам управляет своими удостоверениями. Сторонние пользователи продолжают использовать свои текущие удостоверения для совместной работы с вашей организацией.

Например, предположим, что вы работаете со сторонним партнером Анной Каравановой из Proseware. Ее организация управляет ее удостоверением как gcarvalho@proseware.com. Это удостоверение используется для гостевой учетной записи в идентификаторе Microsoft Entra вашей организации. Когда Анна активирует приглашение в гостевую учетную запись, она использует то же удостоверение (имя и пароль) для гостевой учетной записи, что и для своей рабочей учетной записи в собственной организации.

Почему вместо федерации используется Microsoft Entra B2B?

При использовании Microsoft Entra B2B вы не несете ответственность за управление учетными данными и удостоверениями партнеров. Ваши партнеры могут сотрудничать с вами, даже если у них нет ИТ-отдела. Например, вы можете сотрудничать с подрядчиком, у которого есть только личный или рабочий адрес электронной почты и нет решения для управления удостоверениями, которое обслуживает ИТ-отдел.

Предоставлять доступ сторонним пользователям гораздо проще, чем в федерации. Для создания учетных записей сторонних пользователей и управления ими не требуется администратор AD. Любой полномочный пользователь может пригласить других пользователей. Непосредственный руководитель может, например, пригласить сторонних пользователей для совместной работы с командой. Если совместная работа больше не нужна, вы можете легко удалить этих внешних пользователей.

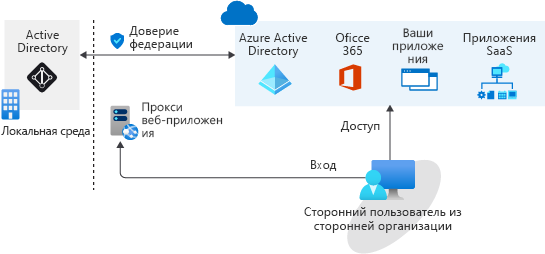

Федерация является более сложной. В федерации существует отношение доверия с другой организацией или коллекцией доменов для общего доступа к набору ресурсов. Вы можете использовать локальный поставщик удостоверений и службу авторизации, например службы федерации Active Directory (AD FS) (AD FS), которая имеет установленное доверие с идентификатором Microsoft Entra. Чтобы получить доступ к ресурсам, все пользователи должны предоставить свои учетные данные и успешно пройти проверку подлинности на сервере AD FS. Если пользователь пытается пройти проверку подлинности вне внутренней сети, необходимо настроить прокси веб-приложения. Архитектура может выглядеть примерно так, как на схеме ниже.

Локальная федерация с идентификатором Microsoft Entra может быть хорошей, если ваша организация хочет, чтобы все проверки подлинности в ресурсах Azure выполнялись в локальной среде. Администратор istrator может реализовать более строгие уровни контроля доступа, но это означает, что если локальная среда отключена, пользователи не могут получить доступ к ресурсам и службам Azure, которым они нужны.

Благодаря совместной работе B2B сторонние группы получают необходимый доступ к ресурсам и службам Azure с соответствующими разрешениями. Не нужно устанавливать федерацию и доверие, а проверка подлинности не зависит от локального сервера. Проверка подлинности выполняется с помощью Azure. Совместная работа становится проще, и вам не нужно беспокоиться о ситуациях, когда пользователи не могут войти в систему, потому что локальный каталог недоступен.