Настройка сетевых параметров виртуальной машины Azure

Мы установили пользовательское программное обеспечение, настроили FTP-сервер и саму виртуальную машину, чтобы она получала наши видеофайлы. Но если мы попытаемся подключиться к нашему общедоступному IP-адресу с помощью FTP, он окажется заблокирован.

Внесение изменений в конфигурацию сервера — это обычная операция для оборудования в вашей локальной среде. В этом смысле можно считать виртуальные машины Azure продолжением этой среды. Вы можете изменять конфигурацию, управлять сетями, открывать и блокировать трафик и выполнять другие действия с помощью портала Azure, Azure CLI или Azure PowerShell.

Вы уже видели некоторые основные сведения и параметры управления виртуальной машины на панели Обзор. Давайте подробнее рассмотрим конфигурацию сети.

Открытие портов в виртуальных машинах Azure

Новые виртуальные машины заблокированы по умолчанию.

Приложения могут выполнять исходящие запросы, но разрешен только входящий трафик из виртуальной сети (например, другие ресурсы в той же локальной сети) и Azure Load Balancer (проверка проб).

Чтобы настроить конфигурацию для поддержки FTP, нужно выполнить два шага. При создании виртуальной машины вы можете открыть несколько распространенных портов (RDP, HTTP, HTTPS и SSH). Однако если вам потребуется внести другие изменения в брандмауэр, вам потребуется сделать их самостоятельно.

Эта процедура состоит из двух этапов:

- Создайте группу безопасности сети.

- Создайте правило входящего трафика, разрешающее трафик через порт 20 и 21 для активной поддержки FTP.

Что такое группа безопасности сети?

Виртуальные сети являются основой сетевой модели Azure и обеспечивают защиту и изоляцию. Группы безопасности сети — это основной инструмент, предназначенный для применения и контроля правил сетевого трафика на уровне сети. Группы безопасности сети — это дополнительный уровень безопасности, выступающий в качестве программного брандмауэра, который фильтрует входящий и исходящий трафик в виртуальной сети.

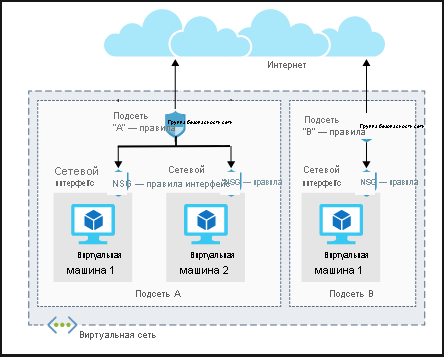

Группы безопасности можно связать с сетевым интерфейсом (для правил отдельных узлов), подсетью в виртуальной сети (для применения к нескольким ресурсам) или с обоими уровнями.

Правила группы безопасности

В группах безопасности сети используются правила, чтобы разрешать или запрещать трафик по сети. Каждое правило определяет исходный и конечный адрес (или диапазон), протокол, порт (или диапазон), направление (входящее или исходящее), числовой приоритет и разрешение или запрет трафика, который соответствует правилу. Ниже показаны правила NSG (группы безопасности сети), применяемые на уровнях интерфейса сетью и подсетью.

Каждая группа безопасности имеет набор правил безопасности по умолчанию для применения правил сети по умолчанию, описанных в предыдущем фрагменте. Вы не можете изменить эти правила по умолчанию, но их можно переопределить.

Как Azure использует правила сети

Для входящего трафика Azure обрабатывает группу безопасности, связанную с подсетью, а затем группу безопасности, применяемую к сетевому интерфейсу. Исходящий трафик обрабатывается в обратном порядке (сначала сетевой интерфейс, затем подсеть).

Предупреждение

Имейте в виду, что на обоих уровнях группы безопасности являются необязательными. Если группа безопасности не применяется, Azure разрешает весь трафик. Если виртуальная машина имеет общедоступный IP-адрес, это может представлять серьезную угрозу, особенно если операционная система не предоставляет брандмауэр.

Правила оцениваются в порядке приоритета, начиная с правила с самым низким приоритетном. Запрещающее правило всегда останавливает оценку. Например, если исходящий запрос заблокирован правилом сетевого интерфейса, правила для подсети не проверяются. Чтобы прохождение трафика через группу безопасности было разрешено, он должен проходить через все применимые группы.

Последнее правило — это всегда правило Запретить все. Это правило по умолчанию, добавленное в каждую группу безопасности для входящего и исходящего трафика с приоритетом 65500. Это означает, что трафик проходит через группу безопасности, необходимо иметь правило разрешения или окончательное правило по умолчанию блокирует его. Дополнительные сведения о правилах безопасности.

Примечание.

SMTP (порт 25) является особым случаем. В зависимости от уровня подписки и времени создания учетной записи исходящий SMTP-трафик может быть заблокирован. Вы можете сделать запрос на удаление этого ограничения, указав коммерческое обоснование.