Получение рекомендаций по безопасности сети с помощью Microsoft Defender для облака

Для сетевой безопасности используется множество различных технологий, устройств и процессов. Она предоставляет набор правил и конфигураций, предназначенных для защиты целостности, конфиденциальности и доступности компьютерных сетей и данных. Для каждой организации (независимо от размера, отрасли или инфраструктуры) требуется ряд решений по обеспечению безопасности сети для защиты от постоянно растущих угроз атак.

Для Microsoft Azure обеспечение безопасности и предоставление возможности защищать различные ресурсы, например микрослужбы, виртуальные машины, данные, имеет первостепенное значение. Для этого в Microsoft Azure используется распределенный виртуальный брандмауэр.

Виртуальная сеть в Microsoft Azure изолирована от других сетей и обменивается данными с помощью частных IP-адресов.

Сетевая безопасность

Безопасность сети охватывает элементы управления для защиты сетей Azure, включая защиту виртуальных сетей, установку частных подключений, предотвращение и устранение внешних атак, а также защиту DNS. Полное описание элементов управления можно найти в элементе управления безопасностью версии 3: сетевая безопасность на Документация Майкрософт.

NS-1: установка границы сегментации сети

Принцип безопасности. Убедитесь, что развернутая виртуальная сеть соответствует стратегии сегментации предприятия, определенной в действиях по контролю безопасностью GS-2. Любую рабочую нагрузку, которая может создавать высокий риск для организации, следует изолировать в виртуальных сетях. Примерами рабочих нагрузок с высоким риском могут служить:

- приложения, хранящие или обрабатывающие данные с данные высокого уровня конфиденциальности;

- приложение, к которому можно подключаться из внешней сети и доступное пользователям за пределами организации;

- приложение с небезопасной архитектурой или с уязвимостями, которые непросто исправить.

Чтобы улучшить стратегию сегментации предприятия, ограничьте или отслеживайте трафик между внутренними ресурсами с помощью средств управления сетью. К некоторым четко определенным приложениям, например к трехуровневому приложению, может применяться подход, обеспечивающий высокий уровень безопасности по принципу "отказывать по умолчанию, разрешать в порядке исключения" путем ограничения портов, протоколов, исходных и конечных IP-адресов в сетевом трафике. Если большое число приложений и конечных точек взаимодействуют друг с другом, блокировка трафика может не масштабироваться надлежащим образом и вам может быть доступен только мониторинг трафика.

Руководство по Azure. Создайте виртуальную сеть в рамках основного подхода сегментации в своей сети Azure, чтобы такие ресурсы, как виртуальные машины, можно было развертывать в виртуальной сети в пределах сетевых границ. В целях дальнейшего сегментирования для небольших подсетей можно создавать подсети внутри виртуальной сети.

Используйте группы безопасности сети (NSG) в качестве средства управления уровня сети, чтобы ограничивать или отслеживать трафик по порту, протоколу, IP-адресу источника или назначения.

Чтобы упростить сложную конфигурацию можно также использовать группы безопасности приложений. Группы безопасности приложений позволяют настроить сетевую безопасность как естественное расширение в структуре приложения, вместо того чтобы определять политику на основе явных IP-адресов для групп безопасности сети. Это позволяет группировать виртуальные машины и определять политики безопасности сети на основе таких групп.

NS-2: защита облачных служб с помощью элементов управления сетью

Принцип безопасности. Обеспечьте безопасность облачных служб, создав частную точку доступа к ресурсам. По возможности следует отключать или ограничивать доступ из общедоступной сети.

Руководство по Azure. Разверните частные конечные точки для всех ресурсов Azure, которые поддерживают компонент "Приватный канал", чтобы создать частную точку доступа к ресурсам. Следует также запретить или ограничить общий доступ к службам, если это возможно.

Вы также можете развернуть интеграцию с виртуальной сетью для некоторых служб, когда возможно ограничить виртуальную сеть и создать частную точку доступа.

NS-3: развертывание брандмауэра на границе корпоративной сети

Принцип безопасности. Разверните брандмауэр, чтобы выполнять расширенную фильтрацию сетевого трафика, направляемого во внешние сети и из них. Брандмауэры можно использовать и между внутренними сегментами, поддерживая стратегию сегментации. При необходимости используйте настраиваемые маршруты для подсети, чтобы переопределить системный маршрут, если необходимо принудительно направлять сетевой трафик через сетевое устройство для управления безопасностью.

Следует, как минимум, блокировать известные неправильные IP-адреса и протоколы с высоким риском, такие как протоколы удаленного управления (например, RDP и SSH) и интрасети (например, SMB и Kerberos).

Руководство по Azure. Используйте Брандмауэр Azure, чтобы обеспечить ограничение трафика уровня приложения с полным отслеживанием состояния (например, фильтрацию URL-адресов) и/или централизованное управление большим количеством корпоративных сегментов или периферийных точек (в звездообразной топологии).

Если у вас используется сложная топология сети, например звездообразная, может потребоваться создать определяемые пользователем маршруты (UDR), чтобы трафик проходил по нужному маршруту. Например, определяемый пользователем маршрут можно использовать для перенаправления исходящего интернет-трафика через конкретный брандмауэр Azure или сетевой виртуальный модуль.

NS-4: развертывание систем обнаружения и предотвращения вторжений (IDS/IPS)

Принцип безопасности. Используйте системы обнаружения и предотвращения вторжения (IDS/IPS) в сети, чтобы проверить сетевой и полезный трафик, поступающий в рабочую нагрузку или из нее. Проследите, чтобы решение IDS/IPS всегда было настроено для предоставления высококачественных оповещений для решения SIEM.

Чтобы получить доступ к более детальным функциям обнаружения и предотвращения на уровне узлов, используйте решение IDS/IPS на основе узла или решение для обнаружения и нейтрализации атак на конечные точки (EDR) на основе узла в сочетании с сетевой системой IDS/IPS.

Руководство по Azure. Используйте функцию IDPS в Брандмауэре Azure, чтобы получать оповещения о трафике, который передается с известных IP-адресов и доменов и на них, и (или) запрещать его.

Чтобы получить доступ к более детальным функциям обнаружения и предотвращения на уровне узлов, разверните решение IDS/IPS на основе узла или решение для обнаружения и нейтрализации атак на конечные точки (EDR) на основе узла, такое как Microsoft Defender для конечной точки, на уровне виртуальных машин в сочетании с сетевой системой IDS/IPS.

NS-5: развертывание защиты от атак DDoS

Принцип безопасности. Разверните защиту от распределенных атак типа "отказ в обслуживании" (DDoS), чтобы защитить сеть и приложения от атак.

Руководство по Azure. Включение плана защиты сети DDoS в виртуальной сети для защиты ресурсов, предоставляемых общедоступным сетям.

NS-6: развертывание брандмауэра веб-приложения

Принцип безопасности. Разверните брандмауэр веб-приложения (WAF) и настройте соответствующие правила, чтобы защитить веб-приложения и интерфейсы API от атак, направленных на конкретное приложение.

Руководство по Azure. Используйте возможности брандмауэра веб-приложения (WAF) в Шлюзе приложений Azure, Azure Front Door и сети доставки содержимого Azure (CDN), чтобы защитить приложения, службы и интерфейсы API от атак на уровне приложения на границе сети. Настройте для WAF режим "обнаружения" или "предотвращения" в зависимости от потребностей и картины угроз. Выберите встроенный набор правил, например "10 основных уязвимостей OWASP", и настройте его для своего приложения.

NS-7: упрощение конфигурации безопасности сети

Принцип безопасности. При управлении сложной сетевой средой используйте средства для упрощения, централизации и улучшения управления безопасностью сети.

Руководство по Azure. Используйте следующие функции, чтобы упростить реализацию правил брандмауэра Azure и NSG и управление ими:

- Используйте Адаптивную защиту сети в Microsoft Defender для облака, чтобы рекомендовать правила усиления защиты NSG, которые дополнительно ограничивают порты, протоколы и исходные IP-адреса на основе анализа угроз и анализа трафика.

- Используйте Диспетчер брандмауэра Azure для централизации управления политиками брандмауэра и маршрутами в виртуальной сети. Чтобы упростить реализацию правил брандмауэра и групп безопасности сети, можно также воспользоваться шаблоном ARM (Azure Resource Manager) Диспетчера брандмауэра Azure.

NS-8: обнаружение и отключение небезопасных служб и протоколов

Принцип безопасности: Обнаруживайте и отключайте небезопасные службы и протоколы на уровне операционной системы, приложения или пакета программного обеспечения. Развертывайте компенсирующие элементы управления, когда отключение небезопасных служб и протоколов невозможно.

Руководство по Azure. Используйте встроенную книгу небезопасных протоколов Azure Sentinel для обнаружения использования небезопасных служб и протоколов, таких как SSL/TLSv1, SSHv1, SMBv1, LM/NTLMv1, wDigest, неподписанные привязки LDAP и ненадежные шифры в Kerberos. Отключите небезопасные службы и протоколы, которые не соответствуют надлежащему стандарту безопасности.

Примечание.

Если отключение небезопасных служб или протоколов невозможно, используйте компенсирующие элементы управления, такие как блокировка доступа к ресурсам через группу безопасности сети, Брандмауэр Azure или Azure Брандмауэр веб-приложений, чтобы уменьшить область атаки.

NS-9: подключение к локальной или облачной сети в частном режиме

Принцип безопасности. Используйте частные подключения для безопасного обмена данными между различными сетями, например центрами обработки данных поставщиков облачных служб и локальной инфраструктурой в среде совместного размещения.

Руководство по Azure. Используйте частные подключения для безопасного обмена данными между различными сетями, например центрами обработки данных поставщиков облачных служб и локальной инфраструктурой в среде совместного размещения.

Для упрощения подключений типа "сеть — сеть" или "точка — сеть" используйте виртуальную частную сеть (VPN) Azure, чтобы создать безопасное подключение локального сайта или устройства конечного пользователя к виртуальной сети Azure.

Для обеспечения высокопроизводительного подключения корпоративного уровня используйте Azure ExpressRoute (или Виртуальную глобальную сеть), чтобы подключать центры обработки данных Azure и локальную инфраструктуру в среде совместного размещения.

При подключении двух или более виртуальных сетей Azure друг к другу используйте пиринг между виртуальными сетями. Трафик между одноранговыми виртуальными сетями является частным и не выходит за пределы магистральной сети Azure.

NS-10: обеспечение безопасности системы доменных имен (DNS)

Принцип безопасности. Убедитесь, что конфигурация безопасности системы доменных имен (DNS) обеспечивает защиту от известных рисков:

- Используйте надежные полномочные и рекурсивные службы DNS в облачной среде, чтобы убедиться, что клиент (например, операционные системы и приложения) получает правильный результат разрешения.

- Разделите общедоступное и частное разрешение DNS, чтобы процесс разрешения DNS для частной сети можно было изолировать от общедоступной сети.

- Убедитесь в том, что стратегия безопасности DNS также включает в себя устранение распространенных атак, таких как "висячие" записи DNS, атаки с усилением DNS, спуфинг и подделка записей кэша DNS и т. п.

Руководство по Azure. Используйте рекурсивную DNS Azure или доверенный внешний DNS-сервер в рамках рекурсивной настройки DNS рабочей нагрузки, например в операционной системе виртуальной машины или в приложении.

Используйте Частную зону DNS для настройки частной зоны DNS, где процесс разрешения DNS не выходит за рамки виртуальной сети. Используйте настраиваемую DNS для ограничения разрешения DNS, чтобы обеспечить только доверенное разрешение для клиента.

Используйте Azure Defender для DNS для расширенной защиты от следующих угроз безопасности в рабочей нагрузке или службе DNS:

- кражу данных из ресурсов Azure с использованием туннелирования DNS;

- вредоносные программы, обменивающиеся данными с серверами контроля и управления;

- взаимодействия с вредоносными доменами, используемыми для фишинга и майнинга криптовалют;

- атаки DNS при обмене данными с вредоносными сопоставителями DNS;

Вы также можете использовать Azure Defender для службы приложений, чтобы обнаруживать "висячие" записи DNS, когда вывод веб-сайта службы приложений из эксплуатации выполняется без удаления личного домена из регистратора DNS.

Управление безопасностью в облаке Майкрософт

Корпорация Майкрософт обнаружила, что использование тестов системы безопасности способно помочь быстро защищать облачные развертывания. Комплексная платформа рекомендаций по обеспечению безопасности от поставщиков облачных служб может дать вам отправную точку для выбора определенных параметров конфигурации безопасности в облачной среде в нескольких поставщиках услуг и позволяет отслеживать эти конфигурации с помощью одной панели стекла.

Microsoft Cloud Security Benchmark (MCSB) включает в себя коллекцию рекомендаций по безопасности с высоким уровнем влияния, которые можно использовать для защиты облачных служб в одной или многооблачной среде. Рекомендации MCSB включают два ключевых аспекта:

- Элементы управления безопасностью: эти рекомендации обычно применимы для облачных рабочих нагрузок. К каждой рекомендации прилагается список заинтересованных лиц, которые обычно участвуют в планировании, утверждении или реализации тестирования.

- Базовые показатели служб: они применяют элементы управления к отдельным облачным службам, чтобы предоставить рекомендации по конфигурации безопасности конкретной службы. В настоящее время у нас есть базовые показатели служб, доступные только для Azure.

Реализация теста безопасности облака Майкрософт

- Запланируйте реализацию MCSB, проверив документацию по корпоративным элементам управления и базовым планам для конкретных служб, чтобы спланировать платформу управления и как она сопоставляется с рекомендациями, такими как Центр управления интернет-безопасностью (CIS), Национальным институтом стандартов и технологий (NIST), а также платформой pci-DSS.

- Следите за соответствием состояния MCSB (и других наборов элементов управления) с помощью Microsoft Defender для облака — панель мониторинга соответствия нормативным требованиям для вашей среды с несколькими облаками.

- Установите средства защиты для автоматизации безопасных конфигураций и обеспечения соответствия требованиям MCSB (и других требований в организации) с помощью таких функций, как Azure Blueprints, Политика Azure или эквивалентные технологии с других облачных платформ.

Терминология

Контроль терминов и базовые показатели часто используются в документации по microsoft cloud security benchmark, и важно понимать, как Azure использует эти термины.

| Термин | Description | Пример |

|---|---|---|

| Элемент управления | Элемент управления — это высокоуровневое описание интересующей функции или интересующего действия, которое не зависит от технологии или реализации. | Защита данных является одним из элементов управления безопасностью. И содержит конкретные действия, которые необходимо совершить, чтобы обеспечить защиту данных. |

| Базовые показатели | Базовым показателем является реализация элемента управления для отдельных служб Azure. Каждая организация диктует рекомендацию по эталону и соответствующие конфигурации необходимы в Azure. Примечание. Сегодня у нас есть базовые показатели служб, доступные только для Azure. | Компания Contoso ищет, чтобы включить функции безопасности SQL Azure, следуя конфигурации, рекомендуемой в базовой конфигурации безопасности SQL Azure. |

Использование Microsoft Defender для облака для обеспечения соответствия нормативным требованиям

Microsoft Defender for Cloud помогает упростить процесс обеспечения соответствия нормативным требованиям с помощью специальной панели мониторинга.

На панели мониторинга соответствия нормативным требованиям можно просмотреть состояние всех оценок в своей среде в контексте определенного стандарта или норматива. Выполняя рекомендации и уменьшая факторы риска в вашей среде, вы сможете улучшить уровень соответствия.

Панель мониторинга соответствия нормативным требованиям

На панели мониторинга отображаются общие сведения о состоянии соответствия с набором поддерживаемых нормативов соответствия. На ней можно увидеть общую оценку соответствия и число удачных и неудачных оценок, связанных с каждым стандартом.

Элементы управления соответствием

- Подписки, к которым применяется стандарт.

- Список всех элементов управления для этого стандарта.

- Просмотр сведений об удачных и неудачных оценках, связанных с этим элементом управления.

- Число затронутых ресурсов.

Некоторые элементы управления неактивны, поскольку не связаны с оценками в Microsoft Defender для облака. Проверьте их требования и оцените соответствие им в своей среде. Некоторые из них могут относиться к процессу и не быть техническими.

Изучение подробных сведений о совместимости с конкретным стандартом

Чтобы создать сводный отчет о текущем состоянии соответствия конкретному стандарту в формате PDF, выберите Скачать отчет.

В отчете представлена общая сводная информация о состоянии соответствия для выбранного стандарта на основе данных оценки Microsoft Defender для облака. Сведения в отчете упорядочены по директивам, предписываемым этим стандартом. Отчет можно предоставить релевантным участникам. Он может послужить свидетельством для внутренних и внешних аудиторов.

Оповещения в Microsoft Defender для облака

Microsoft Defender для облака автоматически собирает, анализирует и объединяет данные журналов, поступающие от ресурсов Azure, сети и подключенных решений партнеров, таких как брандмауэры и решения для защиты конечных точек, для выявления реальных угроз и сокращения ложных срабатываний. Список приоритетных оповещений системы безопасности отображается в Microsoft Defender для облака вместе со сведениями, необходимыми для быстрого изучения проблемы и действий, которые необходимо предпринять для устранения атаки.

Управление оповещениями системы безопасности

Страница обзора в Microsoft Defender для облака содержит элемент "Оповещения системы безопасности" в верхней части, а также в виде ссылки на боковой панели.

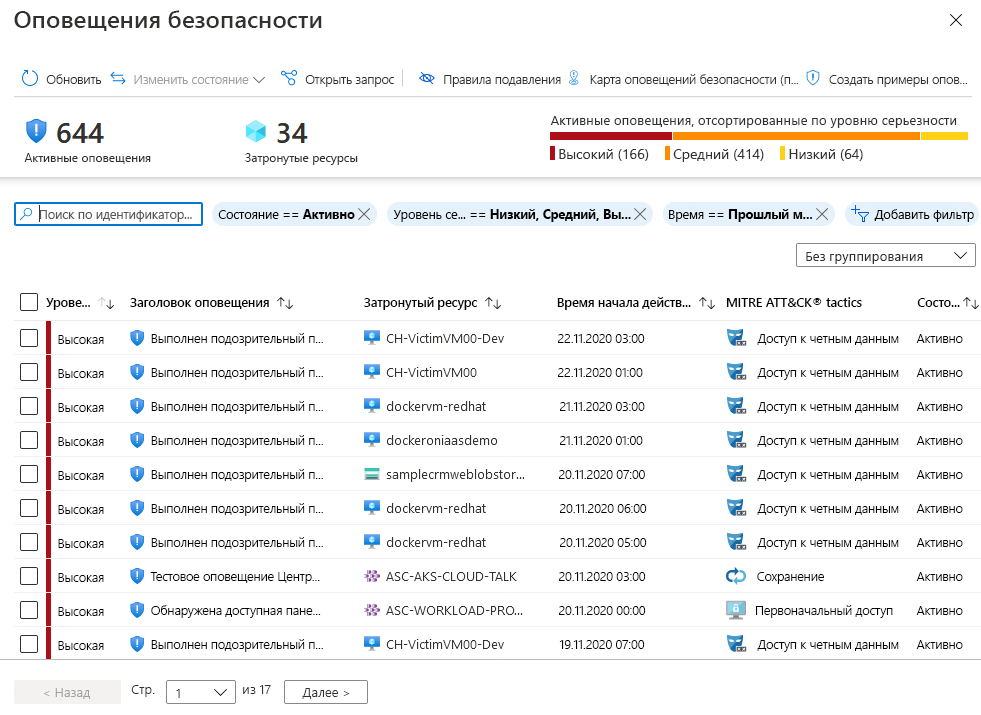

На странице оповещений системы безопасности отображаются активные оповещения. Список можно отсортировать по уровню серьезности, названию оповещения, затронутому ресурсу, времени начала действия. Тактика MITRE ATTACK и состояние.

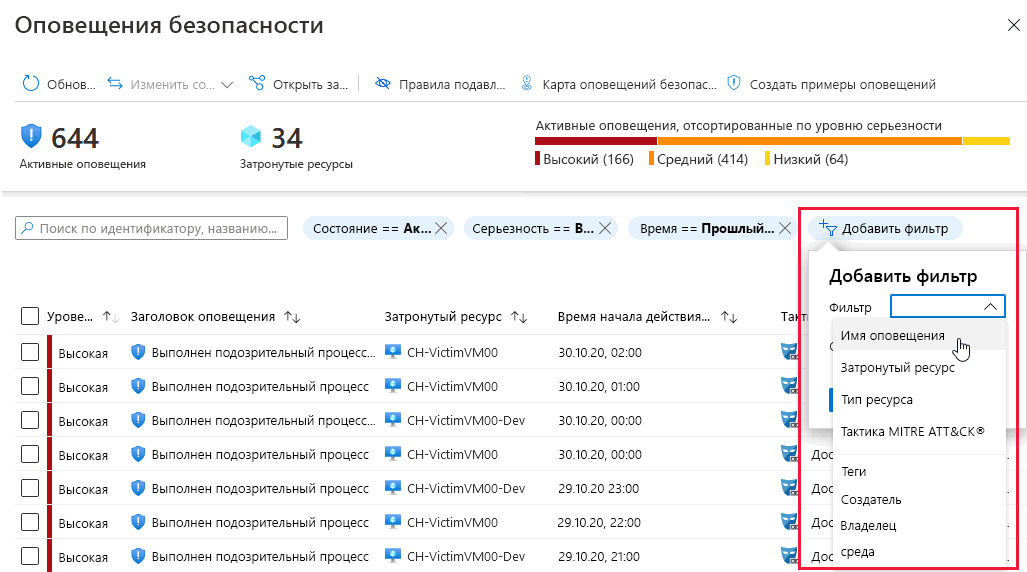

Чтобы отфильтровать список оповещений, выберите любой из соответствующих фильтров. Можно добавить дополнительные фильтры с помощью параметра "Добавить фильтр".

Список обновляется в соответствии с выбранными параметрами фильтрации. Это может быть очень полезно. Например, вам может потребоваться проверить оповещения безопасности, возникшие за последние 24 часа, так как вы исследуете потенциальное нарушение безопасности в системе.

Реагирование на оповещения системы безопасности

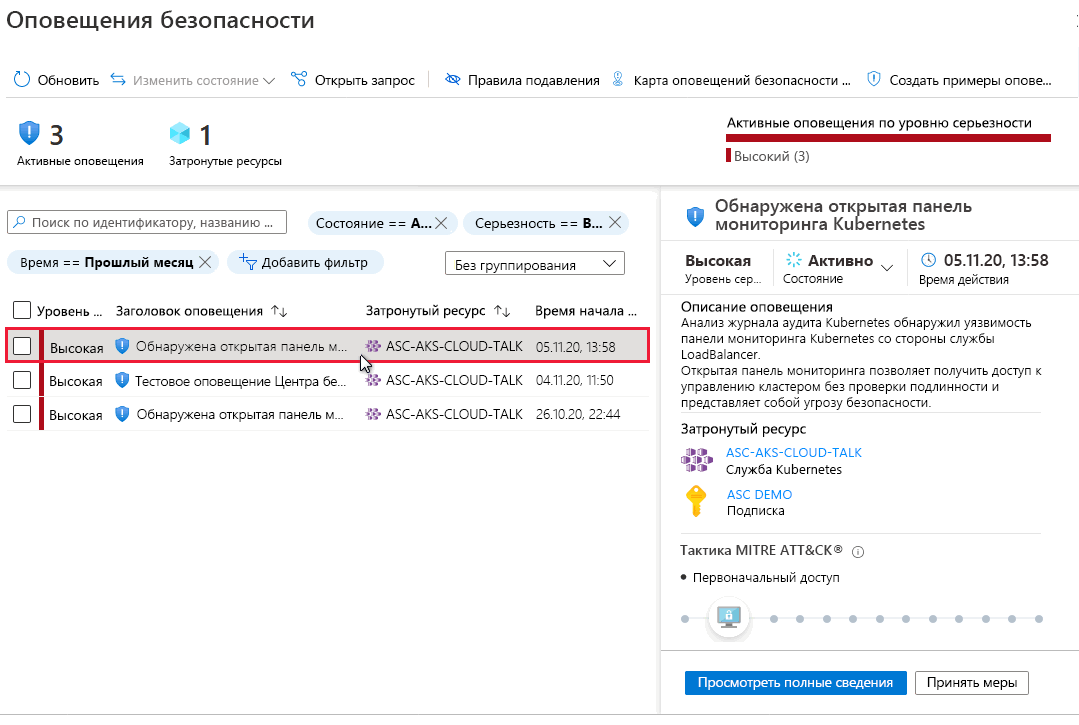

Выберите оповещение в списке Оповещения системы безопасности. Откроется боковая область с описанием предупреждения и всеми затронутыми ресурсами.

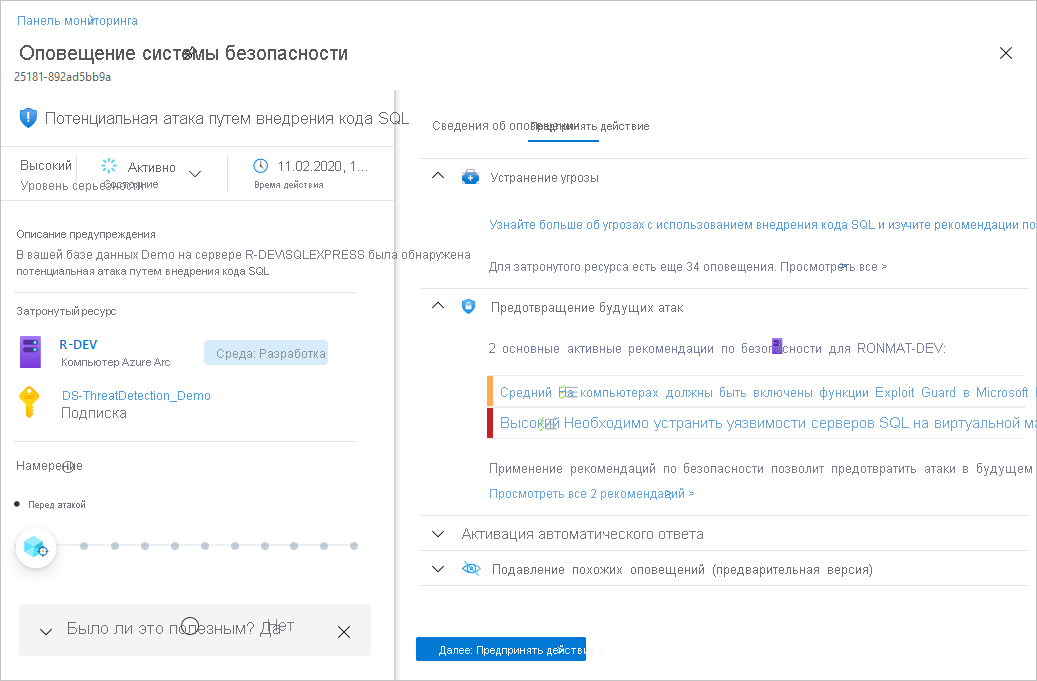

Полное представление сведений содержит дополнительные данные, как показано на следующем изображении:

На левой панели страницы оповещения системы безопасности отображаются сведения высокого уровня о предупреждении безопасности: заголовок, серьезность, состояние, время действия, описание подозрительного действия и затронутый ресурс. Наряду с затронутым ресурсом появляются теги Azure, относящиеся к ресурсу. Используйте их, чтобы вывести организационный контекст ресурса при исследовании предупреждения.

На правой панели есть вкладка Сведения об оповещении, содержащая дополнительные сведения об оповещении для анализа проблемы: IP-адреса, файлы, процессы и многое другое.

Также на правой панели находится вкладка Принять меры. Используйте эту вкладку, чтобы предпринять дальнейшие действия в отношении оповещения системы безопасности. Такие действия, как:

- Устранение угрозы. Предоставляет инструкции по исправлению вручную для этого оповещения системы безопасности.

- Предотвращение будущих атак. Предоставляет рекомендации по обеспечению безопасности, помогающие уменьшить область атак, повысить уровень безопасности и, таким образом, предотвратить будущие атаки.

- Активация автоматического ответа: предоставляет возможность активировать приложение логики в качестве ответа на это оповещение системы безопасности.

- Подавление аналогичных оповещений: предоставляет возможность подавления будущих оповещений с аналогичными характеристиками, если оповещение не относится к вашей организации.