Развертывание Защиты от атак DDoS с помощью портала Azure

Распределенная атака типа "отказ в обслуживании" (DDoS)

Атака типа "отказ в обслуживании" (DoS) — это атака с целью не допустить доступ к службам или системам. Если атака возникает из одного расположения, она называется DoS. Если атака возникает из нескольких сетей и систем, она называется распределенным отказом в обслуживании (DDoS).

Распределенные атаки типа "отказ в обслуживании" (DDoS) — это одна из самых значительных угроз доступности и безопасности, с которой сталкиваются клиенты, перемещающие свои приложения в облако. Целью DDoS-атаки является исчерпание ресурсов API или приложения, чтобы сделать их недоступными для обычных пользователей. Атаку DDoS можно направить на любую конечную точку, публично доступную через Интернет.

Реализация атак DDoS

Служба защиты от атак DDoS Azure обеспечит защиту от DDoS-атак, если соблюдаются рекомендации по проектированию приложений. Служба "Защита от атак DDoS Azure" предоставляет следующие уровни обслуживания:

Защита сети

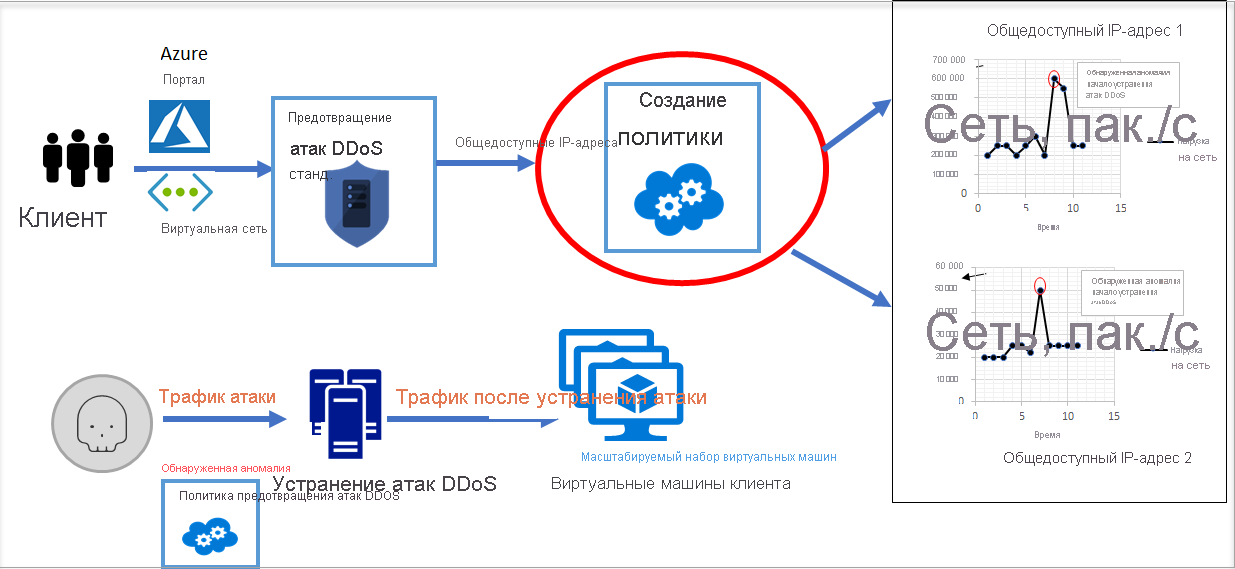

Предоставляет дополнительные возможности устранения рисков по сравнению с защитой инфраструктуры DDoS, которые настраиваются специально для ресурсов Azure виртуальная сеть. Защита от атак DDoS Azure проста для включения и не требует изменений приложений. Политики защиты корректируются на основе мониторинга выделенного трафика и алгоритмов машинного обучения. Политики применяются к общедоступным IP-адресам, связанным с ресурсами, развернутыми в виртуальных сетях, таких как Azure Load Balancer, Шлюз приложений Azure и экземпляры Azure Service Fabric, но эта защита не применяется к Среда службы приложений. Данные телеметрии доступны в представлениях Azure Monitor в режиме реального времени во время атаки и после ее окончания. Широкие возможности для анализа устранения рисков атак доступны с помощью параметров диагностики. Защиту уровня приложений можно добавить с помощью Шлюз приложений Azure Брандмауэр веб-приложений или путем установки стороннего брандмауэра из Azure Marketplace. Защита обеспечивается для общедоступных IP-адресов Azure IPv4 и IPv6.

Защита IP-адресов

Защита IP-адресов DDoS — это модель ip-адресов, защищенная за оплату. Защита IP-адресов DDoS содержит те же основные функции проектирования, что и защита сети DDoS, но будет отличаться в службах, таких как поддержка быстрого реагирования DDoS, защита затрат и скидки на WAF.

Защита от атак DDoS защищает ресурсы в виртуальной сети, включая общедоступные IP-адреса, связанные с виртуальными машинами, подсистемами балансировки нагрузки и шлюзами приложений. При использовании брандмауэра веб-приложения Шлюз приложений или брандмауэра сторонних веб-приложений, развернутого в виртуальной сети с общедоступным IP-адресом, защита от атак DDoS может обеспечить полный уровень 3 для устранения рисков уровня 7.

Каждое свойство в Azure защищено защитой инфраструктуры DDoS (базовый) Azure без дополнительных затрат. Защита от атак DDoS Azure — это платная служба, предназначенная для служб, развернутых в виртуальной сети.

Типы атак DDoS

Защита от атак DDoS может снизить следующие типы атак:

Объемные атаки.

Эти атаки потопили сетевой слой с существенным объемом, казалось бы, законным трафиком. К ним относятся UDP-флуд, заполнение с усилением и другие типы заполнения с использованием поддельных пакетов. Защита от атак DDoS устраняет эти потенциальные атаки с несколькими гигабайтами, поглощая и очищая их при автоматическом масштабировании глобальной сети Azure.

Протокольные атаки.

Они пытаются ухудшить доступность целевого объекта, используя уязвимости в стеке протоколов уровней 3 и 4. К ним относятся SYN-флуд, атаки отражения и другие атаки на протоколы. Защита от атак DDoS устраняет эти атаки, различая вредоносный и законный трафик, взаимодействуя с клиентом и блокируя вредоносный трафик.

Атаки уровня ресурсов (приложения)

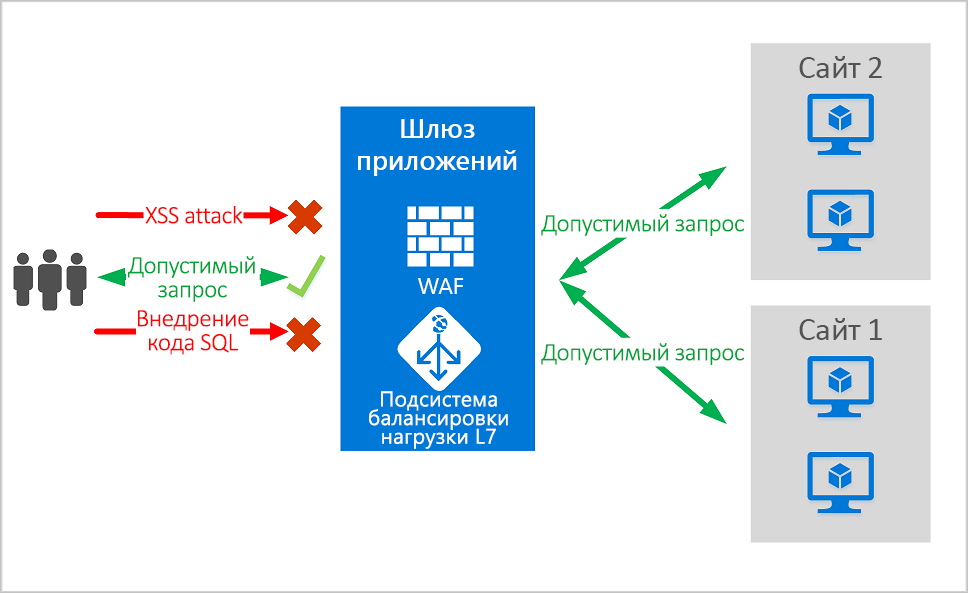

Эти атаки предназначены для пакетов веб-приложений, чтобы нарушить передачу данных между узлами. К ним относятся нарушения протокола HTTP, атаки путем внедрения кода SQL, межсайтовые сценарии и другие атаки уровня 7. Используйте Брандмауэр веб-приложений, например брандмауэр веб-приложения Шлюз приложений Azure и защиту от атак DDoS, чтобы обеспечить защиту от этих атак. На сайте Azure Marketplace доступны брандмауэры веб-приложения от сторонних производителей.

Функции Защиты от атак DDoS Azure

Ниже описаны некоторые функции Защиты от атак DDoS Azure.

- Интеграция с собственной платформой — встроена в Azure и настраивается с помощью портала.

- Защита "под ключ" — упрощенная конфигурация, которая сразу же обеспечивает защиту всех ресурсов.

- Постоянный мониторинг трафика: трафик вашего приложения круглосуточно и ежедневно проверяется на наличие признаков DDoS-атак.

- Адаптивная настройка — профилирование и корректировка в соответствии с трафиком службы.

- Аналитика атак: во время атаки вам будут отправляться подробные отчеты с пятиминутными интервалами, а по ее завершении вы получите полную сводку.

- Метрики и оповещения атак — сводные метрики для каждой атаки доступны через Azure Monitor. Вы можете настроить оповещения в начале, конце и на протяжении атаки, используя встроенные метрики атаки.

- Многоуровневая защита: при развертывании с брандмауэром веб-приложения (WAF), защита от атак DDoS защищает как на сетевом уровне (уровень 3 и 4, предлагаемый защитой от атак DDoS Azure), так и на уровне приложений (уровень 7, предлагаемый WAF).

Давайте подробнее рассмотрим некоторые из этих основных возможностей.

Постоянный мониторинг трафика

Защита от атак DDoS отслеживает фактическое использование трафика и постоянно сравнивает его с порогами, определенными в политике DDoS. При превышении порогового значения трафика атака DDoS автоматически устраняется. Когда объем трафика уменьшается ниже порогового значения, устранение атаки отключается.

В процессе устранения атаки служба защиты от атак DDoS перенаправляет весь трафик, нацеленный на защищаемый ресурс, и выполняет несколько таких проверок:

- Убедитесь, что пакеты соответствуют спецификациям Интернета и не являются неправильными.

- Взаимодействие с клиентом для определения того, является ли трафик поддельным пакетом (например, с помощью SYN Auth или SYN Cookie или путем отбрасывания пакета, чтобы источник направил его повторно).

- Ограничение частоты пакетов, если никакой другой метод применить нельзя.

Служба "Защита от атак DDoS" блокирует трафик атаки и направляет оставшийся трафик на целевую систему. В течение нескольких минут после обнаружения атаки вы будете уведомлены с помощью метрик Azure Monitor. Настроив ведение журнала в телеметрии защиты от атак DDoS, вы можете записать журналы в доступные параметры для дальнейшего анализа. Данные метрик в Azure Monitor для защиты от атак DDoS хранятся в течение 30 дней.

Адаптивная настройка в режиме реального времени

Служба "Защита от атак DDoS" Azure помогает защищать клиентов и предотвращать влияние на других клиентов. Например, если служба предоставляется для типичного объема допустимого входящего трафика, который меньше значений срабатывания триггеров общей политики службы "Защита от атак DDoS", атака DDoS на ресурсы этого клиента может остаться незамеченной. В более широком смысле сложность недавних атак (например, многовекторные атаки DDoS) и поведение арендаторов, связанное с конкретными приложениями, требуют настраиваемых политик для каждого клиента.

Служба выполняет эту настройку с помощью двух аналитических инструментов:

- Автоматическое изучение шаблонов трафика уровня 3 и 4 для каждого клиента (по каждому общедоступному IP-адресу).

- Минимизация ложных срабатываний, учитывая, что масштаб Azure позволяет поглощать значительный объем трафика.

Метрики, оповещения и журналы атак

Защита от атак DDoS предоставляет широкие возможности телеметрии с помощью средства Azure Monitor. Вы можете настроить получение оповещений для любой метрики Azure Monitor, которую использует защита от атак DDoS. Вы можете интегрировать ведение журналов со Splunk (Центрами событий Azure), журналами Azure Monitor и службой хранилища Azure для расширенного анализа через интерфейс диагностики Azure Monitor.

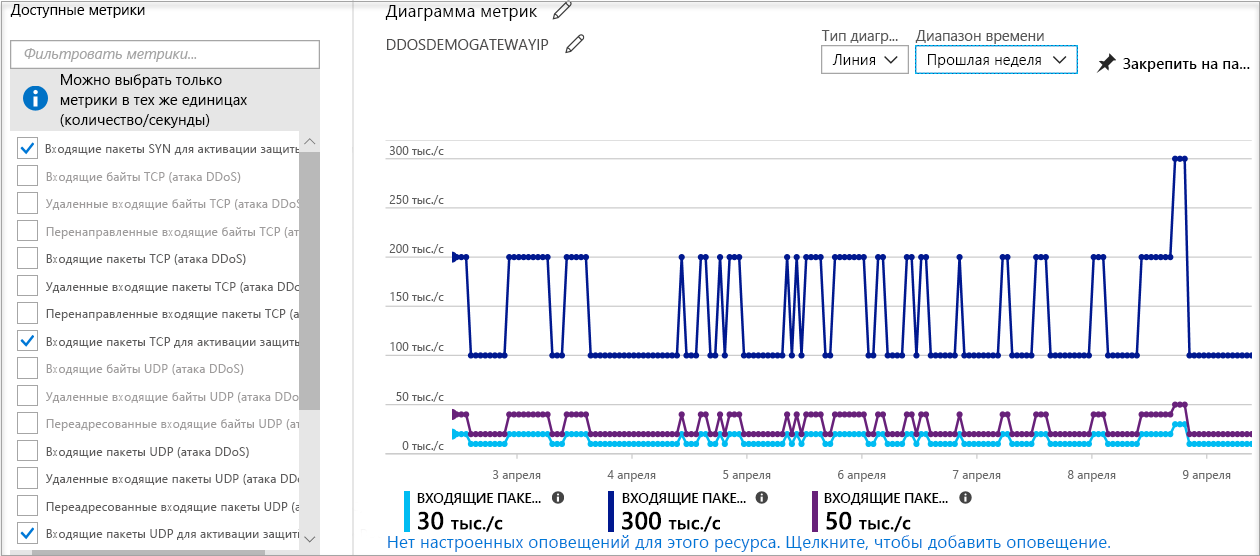

На портале Azure выберите Монитор > Метрики. На панели Метрики выберите группу ресурсов, выберите тип ресурса Общедоступный IP-адрес и свой общедоступный IP-адрес Azure. Метрики DDoS видны на панели Доступные метрики.

Защита от атак DDoS применяет три политики автоматического устранения рисков (SYN, TCP и UDP) для каждого общедоступного IP-адреса защищенного ресурса в виртуальной сети с включенным DDoS. Пороговые значения политики можно просмотреть, выбрав метрики Inbound [SYN/TCP/UDP] packets to trigger DDoS mitigation (Число входящих пакетов [SYN/TCP/UDP], при которых активируется защита от атак DDoS), как показано на снимке экрана ниже.

Пороговые значения политики настраиваются автоматически через профилирование сетевого трафика на основе машинного обучения. Устранение атак DDoS выполняется для атакованного IP-адреса, только если превышены пороговые значения политики.

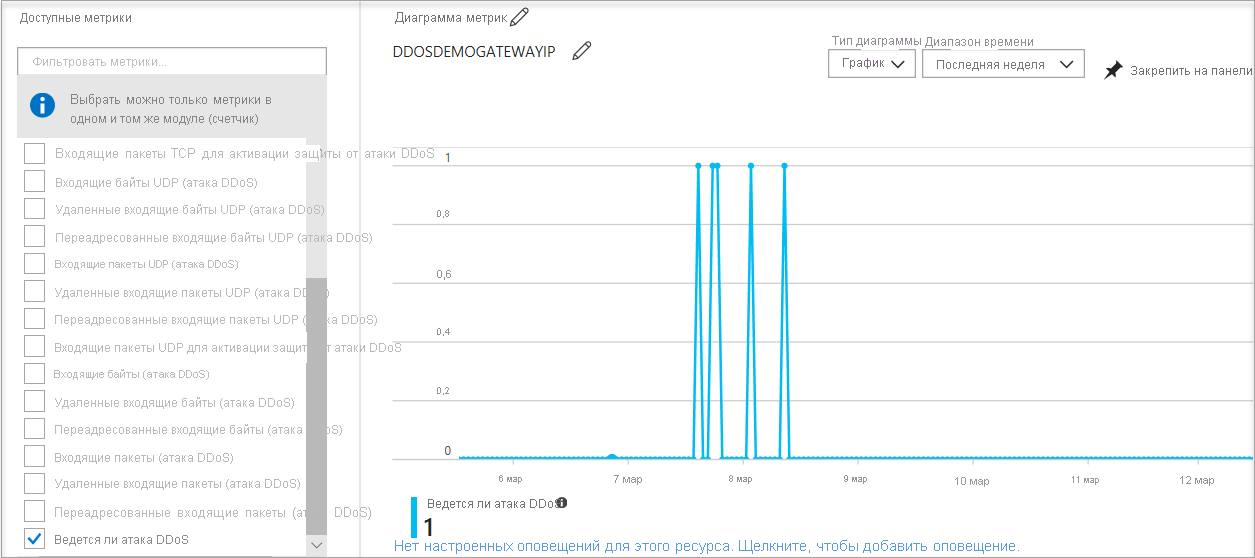

Если общедоступный IP-адрес находится под атакой, значение метрики Under DDoS attack or not (Ведется атака DDoS или нет) меняется на 1, так как служба "Защита от атак DDoS" обеспечивает защиту от трафика атаки.

Рекомендуется настроить оповещение об этой метрии, так как вы получите уведомление, если на общедоступном IP-адресе выполнена активная защита от атак DDoS.

Многоуровневая защита

При атаках конкретных ресурсов на уровне приложения вы должны настроить брандмауэр веб-приложения (WAF), чтобы защитить веб-приложения. WAF проверяет входящий веб-трафик, чтобы блокировать внедрения кода SQL, межсайтовые сценарии, атаки DDoS и другие атаки уровня 7. Azure предоставляет WAF как компонент Шлюза приложений для централизованной защиты веб-приложений от распространенных эксплойтов и уязвимостей. В Azure Marketplace можно найти разные предложения WAF от партнеров Azure, соответствующие вашим требованиям.

Даже брандмауэры веб-приложений подвержены объемным атакам. Поэтому рекомендуется обеспечить защиту от атак DDoS в виртуальной сети WAF, чтобы защититься от атак томов и протоколов.

Развертывание плана защиты от атак DDoS

Основные этапы развертывания плана защиты от атак DDoS приведены следующим образом:

- Создание или изменение группы ресурсов

- Создайте план защиты от атак DDoS.

- Включение защиты от атак DDoS в новой или существующей виртуальной сети или IP-адресе

- Настройте телеметрию атак DDoS.

- Настройка журналов диагностики DDoS

- Настройте оповещения об атаках DDoS.

- Выполните тестовую атаку DDoS и отслеживайте результаты.