Защита сетей с помощью Диспетчера брандмауэра Azure

Работа с Диспетчером брандмауэра Azure

Диспетчер брандмауэра Azure — это служба, обеспечивающая централизованное управление маршрутизацией и политиками защиты для облачных периметров безопасности.

Диспетчер брандмауэра Azure упрощает процесс централизованного определения правил на уровне сети и приложения для фильтрации трафика в нескольких экземплярах Брандмауэра Azure. Вы можете охватывать различные регионы и подписки Azure в звездообразных архитектурах для управления трафиком и защиты.

Если вы управляете несколькими брандмауэрами, то известно, что постоянно меняющиеся правила брандмауэра затрудняют их синхронизацию. Центральным ИТ-группам требуется способ определения базовых политик брандмауэра и их применения в нескольких подразделениях. В то же время группам DevOps нужно создать собственные локальные производные политики брандмауэра для реализации в организациях. Диспетчер брандмауэра Azure помогает решить эти проблемы.

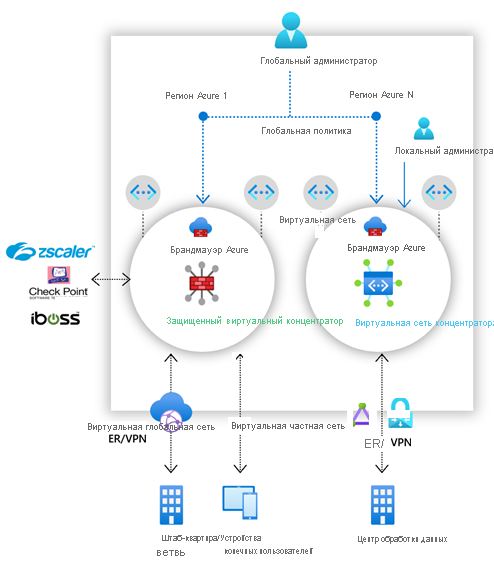

Диспетчер брандмауэра обеспечивает управление безопасностью для двух типов сетевой архитектуры.

- Защищенный виртуальный концентратор — такое имя присваивается любому концентратору Виртуальной глобальной сети Azure, если с ним связаны политики безопасности и маршрутизации. Концентратор Виртуальной глобальной сети Azure — это управляемый корпорацией Майкрософт ресурс, который позволяет легко создавать звездообразные архитектуры.

- Виртуальная сеть концентратора — так называется любая стандартная виртуальная сеть Azure, если с ней связаны политики безопасности. Стандартная виртуальная сеть Azure является ресурсом, который вы создаете и которым управляете самостоятельно. В настоящее время поддерживается только политика брандмауэра Azure. Можно также создать периферийные виртуальные сети, содержащие серверы рабочей нагрузки и службы. Вы также можете управлять брандмауэрами в автономных виртуальных сетях, не являющихся одноуровневыми для любого периферийного узла.

Возможности Диспетчера брандмауэра Azure

Ниже приведены основные возможности, предоставляемые Диспетчером брандмауэра Azure:

Центральное Брандмауэр Azure развертывания и настройки

Вы можете централизованно развертывать и настраивать несколько экземпляров Брандмауэра Azure, охватывающих разные регионы и подписки Azure.

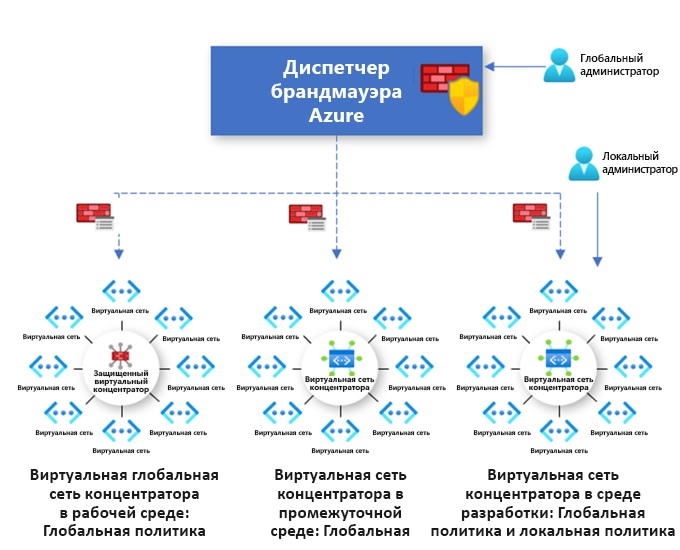

Иерархические политики (глобальные и локальные)

С помощью Диспетчера брандмауэра Azure можно централизованно управлять политиками Брандмауэра Azure в нескольких защищенных виртуальных концентраторах. Центральный ИТ-отдел может создавать глобальные политики брандмауэра, применяемые в масштабе всей организации. Локально создаваемые политики брандмауэра обеспечивают модель самообслуживания DevOps для повышения гибкости.

Интегрирована с сторонним обеспечением безопасности как услуга для расширенной безопасности

Помимо Брандмауэр Azure, вы можете интегрировать сторонних поставщиков безопасности как службы, чтобы обеспечить дополнительную защиту сети для виртуальных сетей и подключений к Интернету филиала. Эта возможность доступна только в средах защищенных виртуальных концентраторов (см. выше).

Централизованное управление маршрутами

Вы можете легко направлять трафик в защищенный концентратор для фильтрации и ведения журнала без необходимости вручную настроить определяемые пользователем маршруты (UDR) в периферийных виртуальных сетях. Эта возможность доступна только в средах защищенных виртуальных концентраторов (см. выше).

Доступность по регионам

Политики Брандмауэр Azure можно использовать в разных регионах. Например, вы можете создать политику в регионе "Западная часть США" и использовать ее в регионе "Восточная часть США".

План защиты от атак DDoS

Вы можете связать свои виртуальные сети с планом защиты от атак DDoS в Диспетчере брандмауэра Azure.

Управление политиками Брандмауэр веб-приложений

Вы можете централизованно создавать и связывать политики Брандмауэра веб-приложений (WAF) для платформ доставки приложений, включая Azure Front Door и Шлюз приложений Azure.

Политики Диспетчера брандмауэра Azure

Политика брандмауэра — это ресурс Azure, который содержит коллекции правил преобразования сетевых адресов (NAT), сети и приложений, а также параметры аналитики угроз. Это глобальный ресурс для множества экземпляров Брандмауэра Azure в защищенных виртуальных концентраторах и виртуальных сетях концентраторов. Новые политики могут быть созданы с нуля или унаследованы от существующих. Наследование позволяет DevOps создавать локальные политики брандмауэра поверх обязательных базовых политик организации. Политики работают в разных регионах и подписках.

Вы можете создать политику и связи брандмауэра с помощью Диспетчера брандмауэра Azure. Однако можно также создать политику и управлять ею с помощью REST API, шаблонов, Azure PowerShell и интерфейса командной строки Azure. После создания политики ее можно связать с брандмауэром в виртуальном концентраторе глобальной сети, сделав его защищенным виртуальным концентратором, и (или) связать с брандмауэром в стандартной виртуальной сети Azure, сделав ее виртуальной сетью концентратора.

Развертывание Диспетчера брандмауэра Azure для виртуальных сетей концентраторов

Рекомендуемый процесс развертывания Диспетчера брандмауэра Azure для виртуальных сетей концентраторов выглядит следующим образом:

Создание политики брандмауэра

Можно создать новую политику, получить базовую политику и настроить локальную политику или импортировать правила из существующего Брандмауэра Azure. Обязательно удалите правила NAT из политик, которые нужно применить к нескольким брандмауэрам.

Создание архитектуры концентратора и периферийной архитектуры

Это можно сделать, создав виртуальную сеть концентратора с помощью Диспетчера брандмауэра Azure и пиринга периферийных виртуальных сетей или создав виртуальную сеть и добавив в нее подключения к виртуальной сети и периферийные виртуальные сети, используя пиринг между виртуальными сетями.

Выбор поставщиков безопасности и связывание политики брандмауэра

Сейчас поддерживается только один поставщик: Брандмауэр Azure. Это можно сделать при создании виртуальной сети концентратора или путем преобразования существующей виртуальной сети в виртуальную сеть концентратора. Вы можете преобразовать и несколько виртуальных сетей.

Настройка определяемых пользователем маршрутов для маршрутизации трафика в центр виртуальная сеть firewall

Развертывание Диспетчера брандмауэра Azure для защищенных виртуальных концентраторов

Рекомендуемый процесс развертывания Диспетчера брандмауэра Azure для защищенных виртуальных концентраторов выглядит следующим образом:

Создание архитектуры концентратора и периферийной архитектуры

Это можно сделать, создав защищенный виртуальный концентратор с помощью Диспетчера брандмауэра Azure и добавив подключения к виртуальной сети или создав концентратор Виртуальной глобальной сети и добавив подключения к виртуальной сети.

Выбор поставщиков безопасности

Это можно сделать при создании защищенного виртуального концентратора или путем преобразования существующего концентратора Виртуальной глобальной сети в защищенный виртуальный концентратор.

Создайте политику брандмауэра и свяжите ее с центром

Применимо только при использовании Брандмауэра Azure. Политики сторонних поставщиков, работающих по модели "безопасность как услуга", настраиваются с помощью интерфейса управления партнерами.

Настройка параметров маршрута для маршрутизации трафика в защищенный виртуальный концентратор

Вы можете легко направить трафик в защищенный концентратор для фильтрации и ведения журнала без определяемых пользователем маршрутов (UDR) в периферийных виртуальных сетях с помощью страницы параметров маршрутов для защищенного виртуального концентратора.

В виртуальной глобальной сети для каждого региона может быть только один концентратор. Если нужно использовать несколько концентраторов, в регион можно добавить несколько виртуальных глобальных сетей.

Не допускается перекрытие диапазонов IP-адресов для концентраторов в виртуальной глобальной сети.

Подключения к концентратору виртуальной сети должны находиться в том же регионе, что и сам концентратор.