Изучение создания и управления запросами на поиск угроз

Microsoft Sentinel содержит эффективные инструменты для работы с запросами. Они помогают сотрудникам группы центра обеспечения безопасности находить и изолировать угрозы и нежелательные действия в среде Contoso.

Поиск с помощью встроенных запросов

С помощью средств поиска и роботы с запросами в Microsoft Sentinel вы можете находить угрозы безопасности и тактики в среде. Эти средства позволяют фильтровать большие объемы событий и источников данных безопасности для выявления потенциальных угроз или отслеживания известных или ожидаемых угроз.

На странице "Охота " в Microsoft Sentinel есть встроенные запросы, которые могут управлять процессом охоты и помочь вам выполнить соответствующие пути охоты для выявления проблем в вашей среде. Поисковые запросы могут обнаруживать проблемы, которые сами по себе не являются достаточно важными для создания предупреждения, но возникают достаточно часто для проведения расследования.

На странице Охота выводится список всех поисковых запросов. Запросы можно фильтровать и сортировать по имени, поставщику, источнику данных, результатам и тактике. Можно сохранить запрос, щелкнув значок избранного в форме звезды рядом с запросом в списке.

Совет

Если запрос выбран в качестве избранного, он запускается автоматически при каждом открытии страницы Охота.

Управление поисковыми запросами

При выборе запроса из списка сведения о запросе отображаются на новой панели, содержащей описание, код и другие сведения о запросе. К ним относятся связанные сущности и выявленная тактика. Можно запустить запрос в интерактивном режиме, нажав кнопку Выполнить запрос в области сведений.

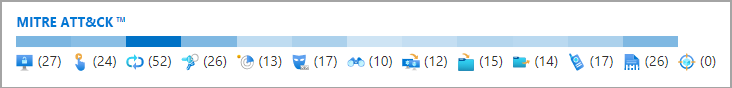

Поиск угроз с помощью платформы MITRE ATT&CK

Microsoft Sentinel использует платформу MITRE ATT&CK для классификации и упорядочивания запросов по тактике. ATT&CK — это база знаний с тактиками и методиками, которые используются и наблюдаются в глобальной среде угроз. MITRE ATT&CK можно использовать для разработки и информирования моделей и методов охоты на угрозы в Microsoft Sentinel. В охоте на угрозы в Microsoft Sentinel можно использовать платформу MITRE ATT&CK, чтобы категоризовать и выполнять запросы с помощью ленты тактик MITRE ATT&CK.

Примечание.

На странице Охота можно выбирать отдельные тактики MITRE ATT&CK на ленте.

Выбор любой тактики фильтрует доступные запросы по выбранной тактике. Следующая тактика охоты относится к матрицам ATT&CK Enterprise и ICS (промышленные системы управления):

- Разведка . Тактика, используемая злоумышленником для поиска информации, которую они могут использовать для планирования будущих операций.

- Разработка ресурсов. Тактика, используемая злоумышленником для установления ресурсов, которые они могут использовать для поддержки операций. Ресурсы включают инфраструктуру, учетные записи или возможности.

- Первый доступ. Тактика, используемая злоумышленниками для получения доступа к сети за счет уязвимостей или слабых мест конфигурации в общедоступных системах. Примером может служить целевой фишинг.

- Выполнение. Тактика, которая приводит к тому, что злоумышленник выполняет свой код в целевой системе. Например, злоумышленник может запустить скрипт PowerShell для скачивания дополнительных средств взлома и (или) сканирования других систем.

- Постоянство. Тактика, позволяющая злоумышленнику поддерживать доступ к целевой системе даже после перезагрузки и изменения учетных данных. Примером использования этого метода является злоумышленник, создающий запланированную задачу, которая выполняет код в определенное время или при перезагрузке.

- Повышение привилегий. Тактика, используемая злоумышленниками для получения в системе привилегий более высокого уровня, например прав локального администратора или привилегированного пользователя.

- Уход от защиты. Тактика, используемая злоумышленниками для предотвращения обнаружения. Тактика ухода включает в себя скрытие вредоносного кода в надежных процессах и папках, шифрование или маскировку кода злоумышленника или отключение защитного программного обеспечения.

- Доступ к учетным данным. Тактика, используемая в системах и сетях для кражи имен пользователей и учетных данных для повторного использования.

- Обнаружение. Тактика, используемая злоумышленниками для получения сведений о системах и сетях, которые они хотят использовать в тактических целях.

- Боковое смещение. Тактика, позволяющая злоумышленнику в рамках сети переходить с одной системы на другую. К распространенным методам относятся методы Pass-The-Hash для прохождения проверки подлинности пользователей и взлома протокола удаленного рабочего стола.

- Сбор. Тактика, используемая злоумышленниками для сбора и консолидации информации, на которую они нацелены.

- Командный центр. Тактика, используемая злоумышленниками для обмена данными с системой под их контролем. Одним из примеров является ситуация, когда злоумышленник взаимодействует с системой через нестандартный порт или порт с большим номером, чтобы избежать обнаружения устройствами безопасности или прокси-серверами.

- Извлечение. Тактика, используемая для перемещения данных из скомпрометированной сети в систему или сеть, находящуюся под полным контролем злоумышленника.

- Влияние. Тактика, используемая злоумышленниками для воздействия на доступность систем, сетей и данных. Методы в этой категории включают атаки типа "отказ в обслуживании" и программное обеспечение для удаления данных или очистки диска.

- Управление процессом опустим. Тактика, используемая злоумышленником для управления, отключения или повреждения процессов физического контроля.

- Запретить функцию ответа. Тактика, используемая злоумышленником, чтобы предотвратить безопасность, защиту, обеспечение качества и функции вмешательства оператора от реагирования на сбой, опасность или небезопасное состояние.

- Нет.

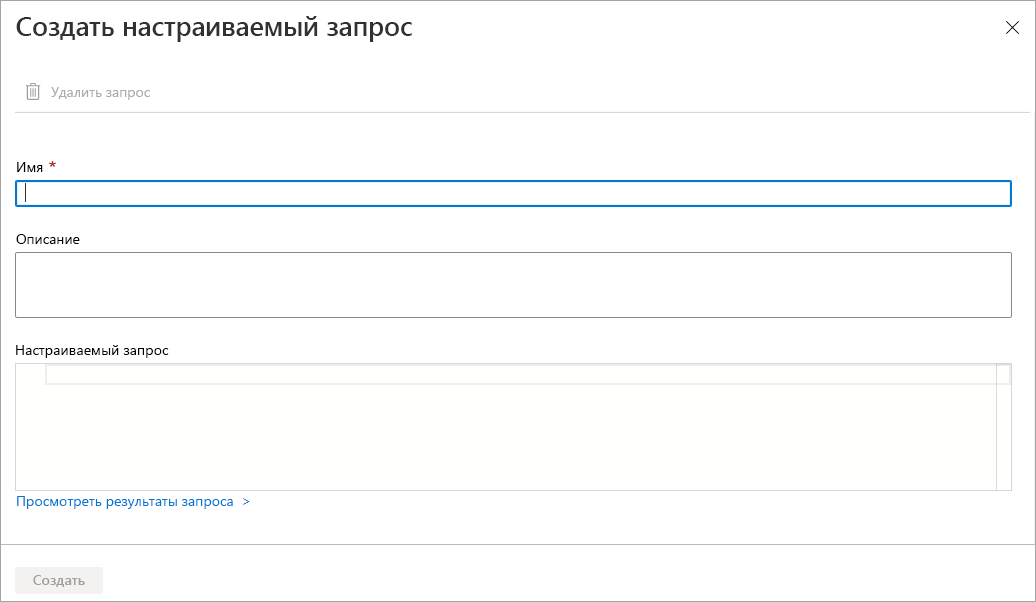

Создание настраиваемых запросов для уточнения поиска угроз

Все запросы охоты Microsoft Sentinel используют синтаксис языка запросов Kusto Query Language (KQL) в Log Analytics. Можно изменить запрос в области сведений и выполнить новый запрос. Запрос также можно сохранить как новый и снова использовать в рабочей области Microsoft Sentinel.

Кроме того, можно создавать собственные настраиваемые запросы для поиска угроз с помощью языка KQL.

Пользовательские запросы позволяют определить следующее:

| Параметр запроса | Description |

|---|---|

| Имя. | Укажите имя для пользовательского запроса. |

| Description | Укажите описание функциональности запроса. |

| Настраиваемый запрос | Запрос на поиск KQL. |

| Сопоставление сущностей | Сопоставьте типы сущностей со столбцами результата запроса, чтобы заполнить результаты запроса более полезной информацией. Сущности также можно сопоставлять с помощью кода в запросе KQL. |

| Тактика и методы | Укажите тактику, которую должен обнаруживать запрос. |

Настраиваемые запросы располагаются вместе со встроенными запросами для управления.

Изучение Microsoft Sentinel на GitHub

Репозиторий Microsoft Sentinel содержит встроенные обнаружения, поисковые запросы, поисковые запросы, поисковые запросы, книги, сборники схем и многое другое, чтобы обеспечить безопасность среды и охотиться на угрозы. Корпорация Майкрософт и сообщество Microsoft Sentinel пополняют этот репозиторий.

Здесь содержатся папки с предоставленным содержимым для различных функциональных возможностей Microsoft Sentinel, в том числе запросы для охоты на угрозы. Вы можете использовать код из этих запросов для создания настраиваемых запросов в рабочей области Microsoft Sentinel.

Выберите лучший ответ для следующего вопроса, а затем нажмите кнопку "Проверить свои ответы".