Основные функции идентификатора Microsoft Entra

Ваша компания хочет улучшить предоставление услуг врачам и совместную работу с внешними организациями здравоохранения. Вам будет предложено изучить, какие другие возможности и службы Microsoft Entra ID могут предоставить для организации.

Здесь мы рассмотрим некоторые важные функции идентификатора Microsoft Entra и их использование. В частности, мы рассмотрим Microsoft Entra B2B, Azure AD B2C, доменные службы Microsoft Entra (AD DS) и Защита идентификации Microsoft Entra. Функции, которые можно использовать для улучшения управления приложениями в идентификаторе Microsoft Entra.

Microsoft Entra B2B

Используйте идентификатор Microsoft Entra, чтобы пригласить внешних пользователей в клиент. Затем ваша организация может сотрудничать с сотрудниками внешних партнеров здравоохранения с помощью Microsoft Entra Совместная работа B2B.

Например, ваша компания работает с внешними партнерами в области здравоохранения. Вы можете пригласить этих партнеров в качестве гостевых пользователей в клиент. После завершения работы вы можете отозвать доступ для этих внешних партнеров, пока они не понадобятся ему снова.

Ниже описан процесс Совместной работы B2B.

- Внешний пользователь получает приглашение по электронной почте, которое содержит ссылку для активации, либо получает прямую ссылку.

- Пользователь переходит по ссылке для активации, чтобы получить доступ к приложениям, для работы с которыми он приглашен.

- Если настроена многофакторная проверка подлинности, пользователь получает код проверки на телефоне.

- Пользователь предоставляет полученный код.

- Пользователь получает доступ к локальному или облачному приложению.

Эта функция доступна для всех уровней лицензирования в идентификаторе Microsoft Entra.

Azure AD B2C

Вы также можете использовать Azure AD B2C для управления удостоверениями и доступом клиентов. Вы хотите предоставить учетным записям врачей защищенный доступ к ресурсам и службам. Azure AD B2C можно использовать для безопасной проверки подлинности врачей с помощью предпочтительных поставщиков удостоверений.

AD B2C также помогает отслеживать угрозы, такие как атаки подбора и атаки типа "отказ в обслуживании" на учетных записях пользователей врачей. Чтобы использовать Azure AD B2C, сначала зарегистрируйте свои приложения. Затем вы настроите потоки пользователей, чтобы настроить путь пользователя для доступа к приложению.

Например, процесс входа может выглядеть следующим образом.

- В браузере или на мобильном телефоне пользователь переходит к приложению, доступ к которому требуется получить.

- Пользователю предлагается заполнить обязательную форму для входа.

- Если учетные данные проверяются и включена многофакторная проверка подлинности, пользователь получает код проверки на телефоне.

- Пользователь предоставляет полученный код.

- Пользователю предоставляется доступ к приложению.

Эта функция доступна с оплаты оплатой по мере использования.

Доменные службы Microsoft Entra

Доменные службы Microsoft Entra позволяют добавлять виртуальные машины в домен без необходимости контроллеров домена. Ваши внутренние сотрудники могут получить доступ к виртуальным машинам с помощью учетных данных Microsoft Entra компании.

Эта служба используется для упрощения переноса локальных приложений в Azure. Организация также может использовать доменные службы Microsoft Entra для обработки своей инфраструктуры, если она запускает приложения как локально, так и в облаке. Процесс может выглядеть следующим образом.

- Организация развертывает свои приложения и серверы в виртуальной сети Azure.

- Microsoft Entra Подключение Sync синхронизирует сведения об удостоверениях между экземпляром локальная служба Active Directory и клиентом организации в идентификаторе Microsoft Entra.

- Компания включает доменные службы Microsoft Entra в клиенте Microsoft Entra.

- Приложения и серверы в Azure могут использовать такие функции, как присоединение к домену и проверка подлинности Kerberos.

Эта функция доступна для оплаты по мере использования на основе общего количества объектов в домене, управляемого доменными службами Microsoft Entra. К объектам относятся пользователи, группы и компьютеры, присоединенные к домену.

Управление приложениями

Ваша компания может предоставлять множество приложений, которыми пользуются внутренние и внешние пользователи. Пользователям может требоваться доступ к этим приложениям с различных устройств и из разных расположений. Идентификатор Microsoft Entra можно использовать в качестве облачного решения для управления доступом пользователей для всех этих приложений.

Вы можете управлять различными категориями приложений в идентификаторе Microsoft Entra ID:

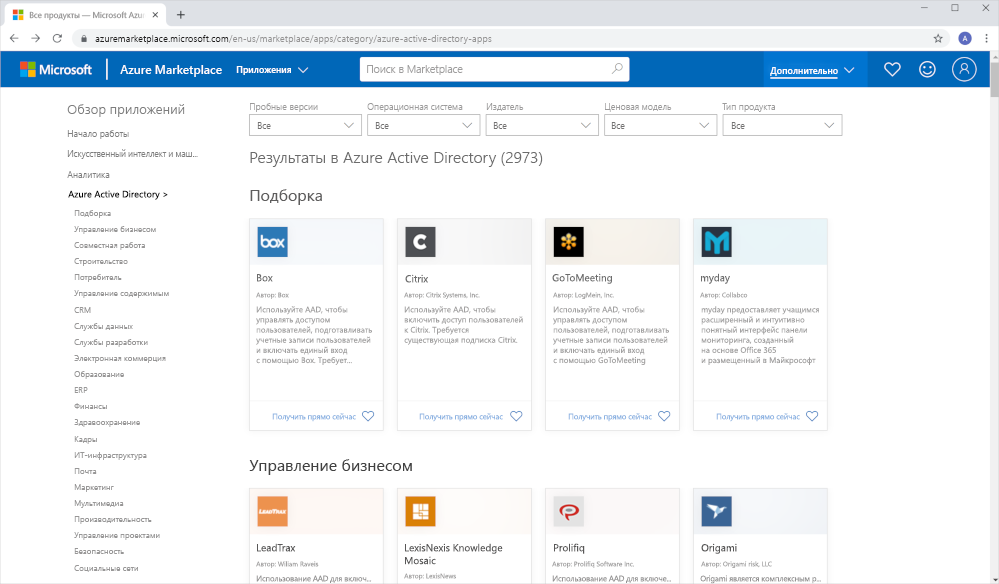

Приложения коллекции приложений Microsoft Entra. Тысячи приложений SaaS интегрированы с идентификатором Microsoft Entra. Эти приложения можно найти в Azure Marketplace.

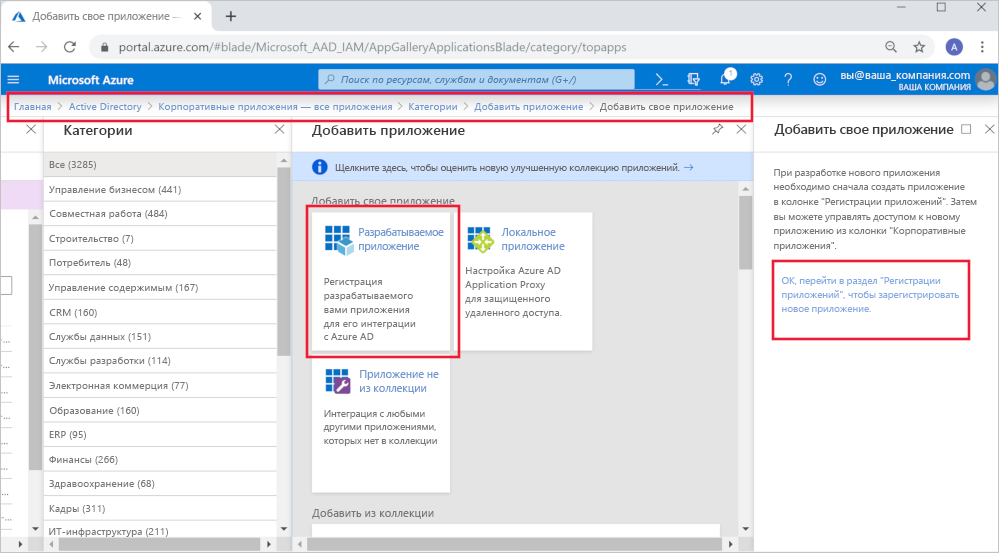

Пользовательские приложения. Вы можете зарегистрировать приложения, созданные компанией, с помощью идентификатора Microsoft Entra. Затем можно будет управлять проверкой подлинности для этих приложений и отслеживать ее.

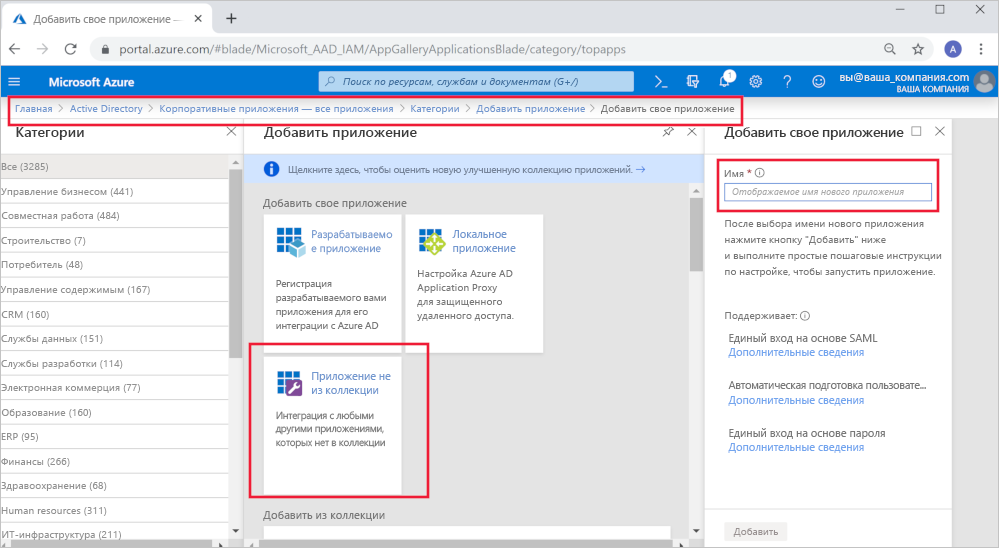

Приложение не из коллекции. Если в коллекции отсутствуют какие-либо приложения, вы можете добавить их вручную.

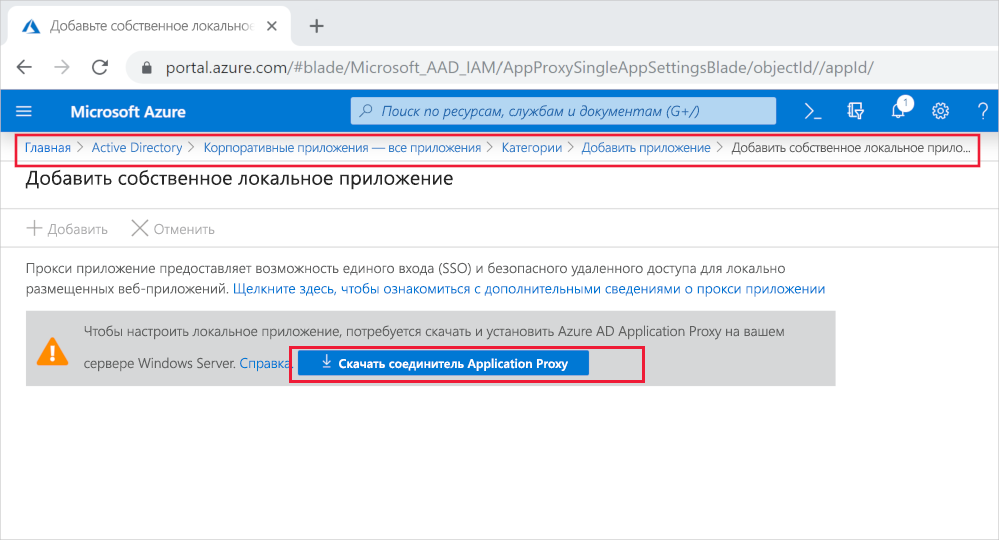

Локальные приложения. Вы можете добавить локальные приложения, настроив прокси приложения Microsoft Entra. Этот процесс обеспечит безопасный удаленный доступ к приложениям в локальной среде. Чтобы подключить их, скачайте и установите соединитель прокси приложения в локальной среде.

В следующих разделах вы узнаете о других функциях Microsoft Entra, которые можно использовать для преимуществ приложений.

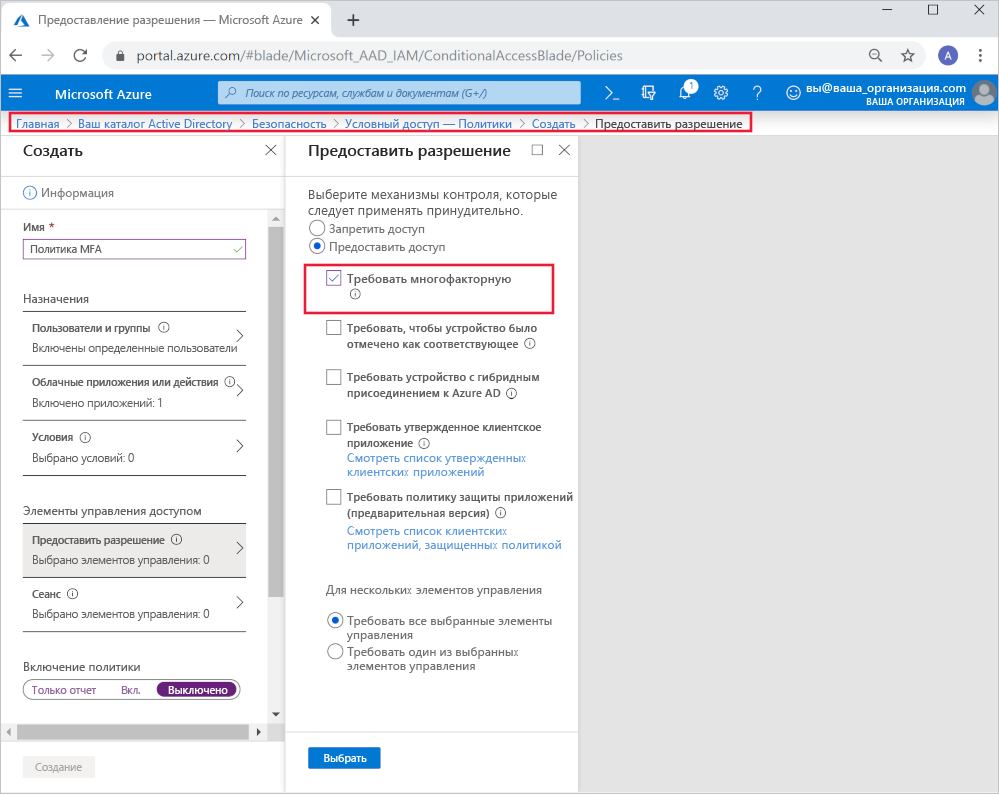

Защита приложений с помощью политик условного доступа

Политики условного доступа можно использовать для предоставления пользователям дополнительных проблем проверки подлинности перед доступом к приложению. Например, можно настроить политику условного доступа, чтобы пользователи могли выполнить многофакторную проверку подлинности после проверки учетных данных и перед доступом к приложению.

Политики условного доступа доступны для уровней лицензирования Premium P1 и Premium P2.

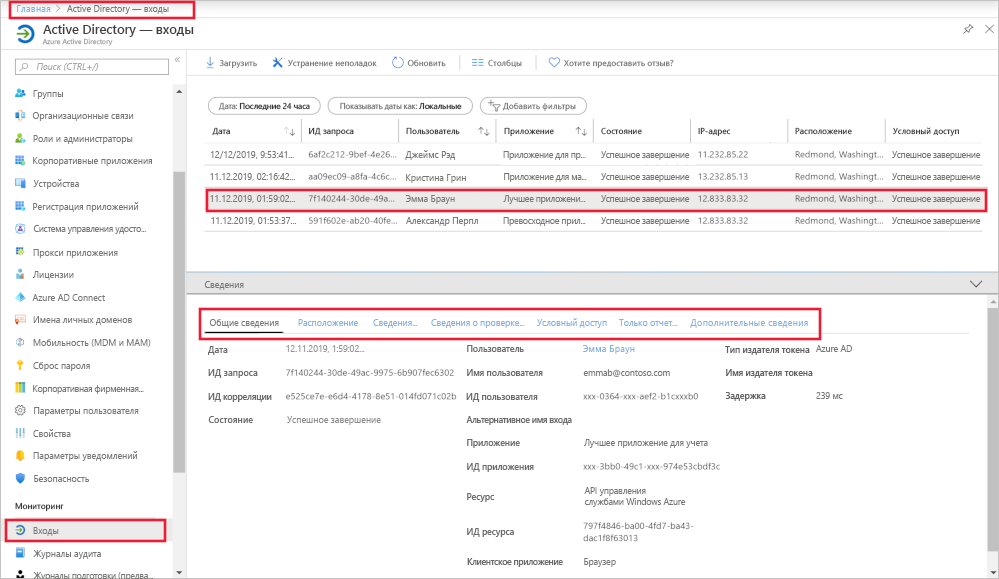

Мониторинг доступа к приложениям

Идентификатор Microsoft Entra может помочь отслеживать входы в приложение, создавая отчеты, охватывающие даты входа, сведения о пользователе, приложениях, использующих, обнаружение рисков, расположение и многое другое. Доступ к этим отчетам можно получить на портале Azure или через определенные интерфейсы API для программного использования.

Отчеты доступны для всех уровней лицензирования.

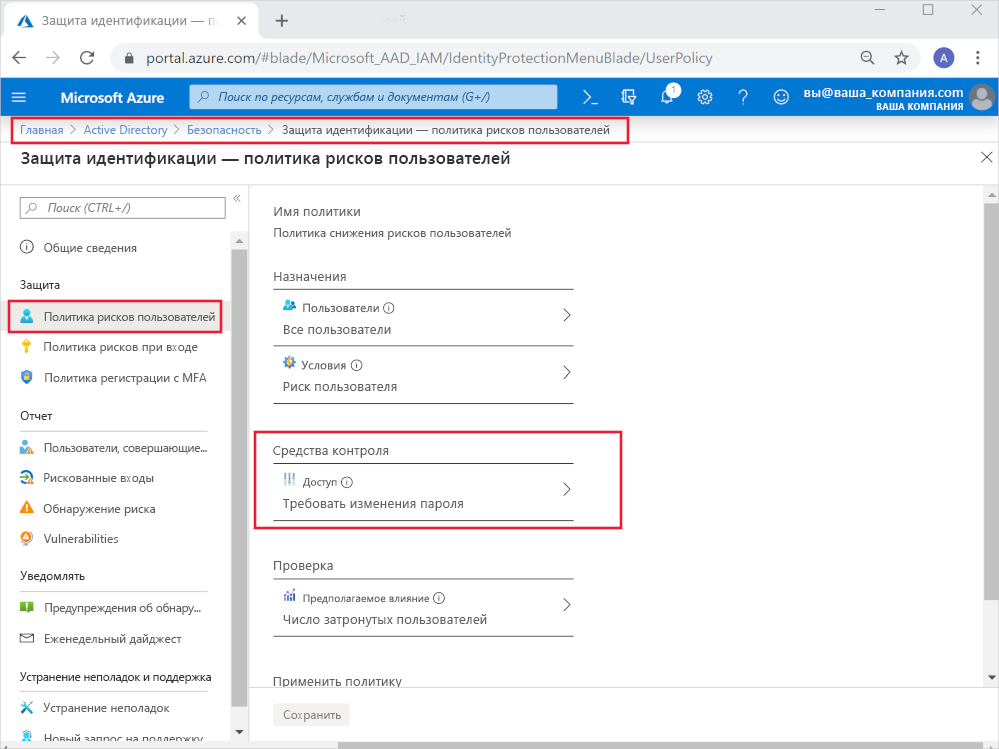

Защита идентификации Microsoft Entra

Защита идентификации Microsoft Entra помогает автоматически обнаруживать, исследовать и устранять риски идентификации для пользователей. Защита идентификации также позволяет экспортировать всю собранную информацию о рисках. Вы можете экспортировать информацию в средства и решения, отличные от Корпорации Майкрософт, чтобы получить возможность дальнейшего анализа.

Для автоматического обнаружения угроз и реагирования на них Защита идентификации использует политики в отношении рисков. Настроив политику в отношении рисков, вы можете указать, как Защита идентификации должна реагировать на определенный тип риска. Такое использование политик дает уверенность и экономит время.

Во-первых, администратор настраивает политики риска с помощью автоматического обнаружения рисков и исправления с помощью защиты идентификации. Затем эти политики применяются для отслеживания рисков, связанных с удостоверениями. При обнаружении риска политики инициируют меры для его устранения. Например, политика может потребовать от пользователя сбросить пароль в ответ на обнаруженный риск. Когда пользователь сбрасывает пароль, риск устраняется.

Политики в отношении рисков вы можете настроить с помощью портала Azure. Например, следующая политика в отношении рисков обнаруживает риски пользователей и устраняет их, требуя от пользователя сбросить пароль.

Защита идентификации доступна для уровня лицензирования Premium P2.