Принцип работы Бастиона Azure

Протоколы RDP и SSH часто используются для подключения к удаленным виртуальным машинам IaaS, однако раскрытие этих портов управления в Интернете создает значительные угрозы безопасности. В этом уроке описано, как безопасно подключиться к этим протоколам, развернув Бастион Azure на общедоступной стороне сети периметра. В этом уроке вы узнаете:

- Архитектура Бастиона Azure.

- Как Бастион Azure обеспечивает безопасные подключения по протоколу RDP или SSH к размещенным виртуальным машинам.

- Требования для Бастиона Azure, позволяющие оценить его значимость для вашей организации.

Архитектура Бастиона Azure

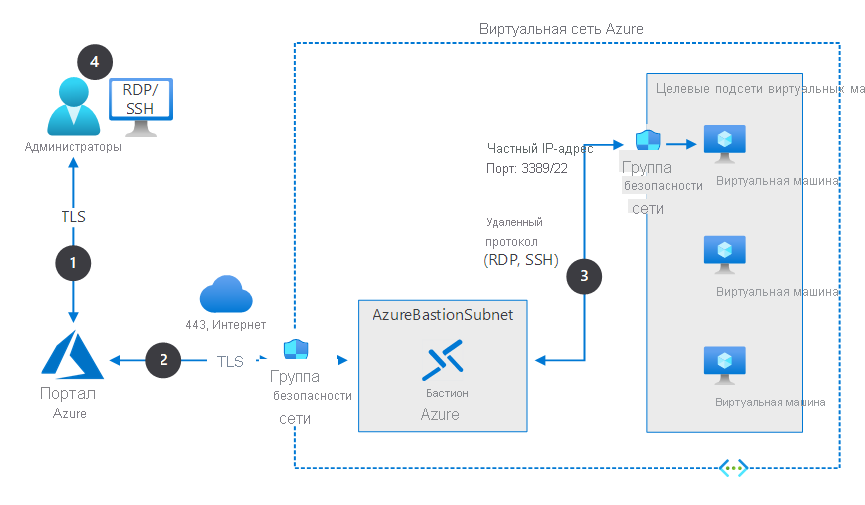

На следующей схеме показана архитектура типичного развертывания Бастиона Azure и описан процесс сквозного подключения. На этой схеме:

- Бастион Azure развертывается в виртуальной сети, содержащей несколько виртуальных машин Azure.

- Группы безопасности сети защищают подсети в виртуальной сети.

- Группа безопасности сети, защищающая подсеть виртуальной машины, разрешает трафик RDP и SSH из подсети Бастиона Azure.

- Бастион Azure поддерживает обмен данными только через TCP-порт 443 из портал Azure или через собственный клиент (не отображается).

Примечание.

Защищенные виртуальные машины и узел-бастион Azure подключены к одной виртуальной сети, хотя и в разных подсетях.

Типичный процесс подключения в Бастионе Azure выглядит следующим образом:

- Администратор подключается к порталу Azure с помощью любого браузера на базе HTML5, используя подключение, защищенное с помощью TLS. Администратор выбирает виртуальную машину, к которой хочет подключиться.

- Портал устанавливает соединение по защищенному подключению к Бастиону Azure через NSG, которая защищает виртуальную сеть, где размещена целевая виртуальная машина.

- Бастион Azure инициирует подключение к целевой виртуальной машине.

- В консоли администрирования в браузере открывается сеанс RDP или SSH. Бастион Azure осуществляет потоковую передачу сведений о сеансе через пользовательские пакеты. Эти пакеты защищены протоколом TLS.

Используя Бастион Azure, вы обходите необходимость непосредственного предоставления RDP/SSH в Интернете по общедоступному IP-адресу. Вместо этого вы безопасно подключаетесь к Бастиону Azure с помощью SSL, а он подключается к целевым виртуальным машинам с помощью частного IP-адреса.

Требования к использованию

Администраторам, которым нужно подключиться к виртуальным машинам IaaS в Azure через Бастион Azure, требуется роль читателя:

- Целевая виртуальная машина.

- Сетевой интерфейс с частным IP-адресом на целевой виртуальной машине.

- Ресурс Бастиона Azure.

При развертывании Бастиона Azure вы развертываете его в его собственной подсети в виртуальной сети или одноранговой виртуальной сети.

Совет

Эта подсеть должна называться AzureBastionSubnet.

Так как Бастион Azure защищается с помощью NSG виртуальной сети, NSG должна поддерживать следующий поток трафика:

- Входящих:

- Подключения RDP и SSH из подсети Бастиона Azure к подсети целевой виртуальной машины.

- Доступ из Интернета через TCP-порт 443 к общедоступному IP-адресу Бастиона Azure.

- Доступ из диспетчера шлюза Azure через TCP-порты 443 или 4443.

- Исходящих:

- Доступ с платформы Azure через TCP-порт 443 для поддержки ведения журналов диагностики.

Примечание.

Диспетчер шлюза Azure управляет подключениями портала к службе "Бастион Azure".