Принцип работы Диспетчера брандмауэра Azure

В этом уроке мы обсудим, как работает диспетчер брандмауэра и какие задачи можно выполнить с помощью него. Мы также рассмотрим, как работают правила политики брандмауэра. Как было сказано выше, политика является основополагающим компонентом Диспетчера брандмауэра. Вы создаете политики и связываете их с экземплярами Брандмауэра Azure в защищенных виртуальных концентраторах или центральных виртуальных сетях.

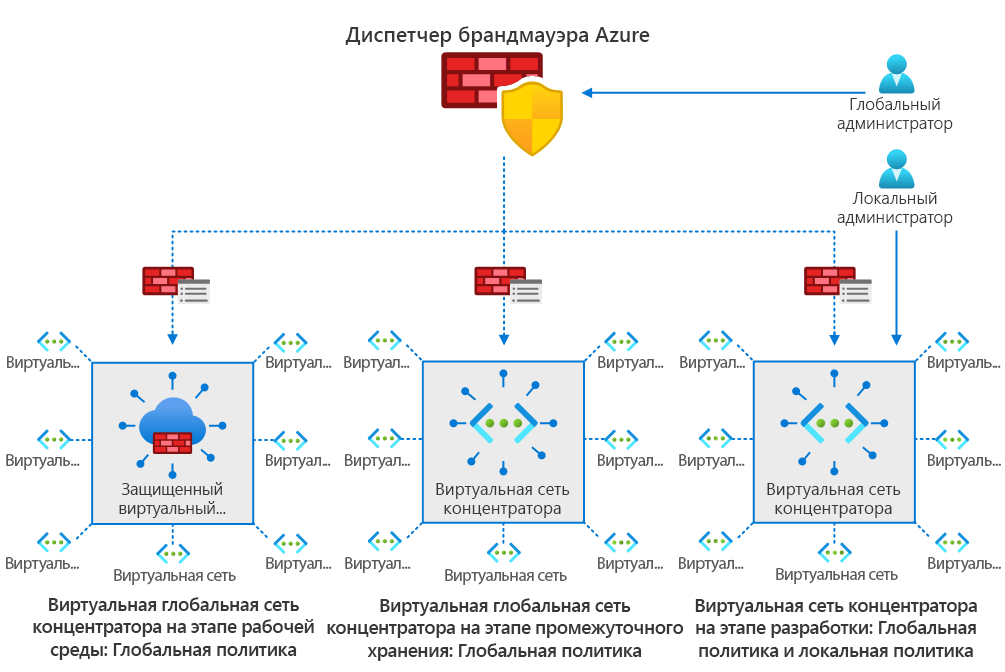

На следующей схеме показана типичная конфигурация. Он включает глобального администратора, создающего и сопоставляющего политики на самом верхнем уровне. Эти политики сопоставляются с защищенным виртуальным концентратором и двумя центральными виртуальными сетями. Локальный администратор также может настроить и связать политики с одной из виртуальных сетей концентратора.

Политики Брандмауэра Azure состоят из правил и параметров, управляющих трафиком в защищенных ресурсах. В этом уроке вы узнаете:

- Политики Брандмауэра Azure, правила и параметры аналитики угроз.

- Обработка правил.

- Задачи, которые можно выполнять с помощью Диспетчера брандмауэра.

Что такое правила политики Брандмауэра Azure?

В следующей таблице описаны коллекции и параметры правил политики Брандмауэра Azure.

| Коллекция или параметр правил | Description |

|---|---|

| Параметры аналитики угроз | Позволяет фильтровать политики Брандмауэр Azure на основе аналитики угроз, предупреждая вас о потенциально вредоносном трафике. Кроме того, это позволяет отклонять трафик, который поступает с IP-адресов и доменов, известных как вредоносные, и к ним. |

| Коллекция правил преобразования сетевых адресов (NAT) | Позволяет настроить правила преобразования сетевых адресов назначения (DNAT) Брандмауэра Azure. Эти правила преобразуют и фильтруют входящий интернет-трафик для ваших подсетей Azure. |

| Коллекция правил сети | Управляет трафиком, отличным от HTTP/S, проходящим через брандмауэр. |

| Коллекция правил приложения | Управляет трафиком HTTP/S, проходящим через брандмауэр. |

Сначала необходимо решить, какие правила нужны для управления трафиком. Затем используйте Диспетчер брандмауэра для создания и настройки политик Брандмауэра Azure с такими правилами, как показано на следующем рисунке.

Порядок обработки правил

На практике правило NAT — это правило маршрутизации, которое перенаправляет трафик с общедоступных на частные IP-адреса в ресурсах Azure. Когда брандмауэр обрабатывает определенные политикой правила, именно правила сети и приложения определяют, разрешен ли трафик. Следующий процесс описывает, как эти правила обрабатываются по отношению к трафику.

Правила аналитики угроз обрабатываются до правил NAT, сети или приложений. При задании этих правил можно настроить одно из двух видов поведения:

- Оповещение при активации правила (режим по умолчанию).

- Оповещение и отклонение при активации правила.

Следующими обрабатываются правила NAT, которые определяют входящие подключения к указанным ресурсам в виртуальных сетях.

Примечание.

Если совпадение найдено, добавляется неявно соответствующее правило сети, чтобы разрешить преобразованный трафик.

- Далее применяются правила сети. Если правило сети соответствует трафику, оно применяется. Другие правила не проверяются.

- Если совпадений из правил сети не найдено и трафик имеет тип HTTP/S, применяются правила приложения.

- Если совпадений из правил приложения не найдено, трафик сравнивается с коллекцией правил инфраструктуры.

- Если для трафика по-прежнему нет совпадения, трафик неявно отклоняется.

Примечание.

Коллекции правил инфраструктуры определяют полные доменные имена (FQDN), которые разрешены по умолчанию. Эти полные доменные имена относятся к Azure.

Использование Диспетчера брандмауэра

Диспетчер брандмауэра позволяет выполнять следующие задачи:

- Определение правил фильтрации трафика для множества экземпляров Брандмауэра Azure на защищенных виртуальных концентраторах и в центральных виртуальных сетях.

- Сопоставление политики Брандмауэра Azure с существующими и новыми виртуальными сетями. Эта связь применяет согласованные политики брандмауэра в нескольких виртуальных сетях концентратора.

- Сопоставление политики Брандмауэра Azure или поставщика партнера по безопасности с существующими и новыми виртуальными концентраторами. Эта связь обеспечивает согласованные политики безопасности и маршрутизации в нескольких центрах.

- Связывать политику Брандмауэра веб-приложений с платформой доставки приложений (Azure Front Door или Шлюз приложений Azure).

- Связывать виртуальные сети с планом защиты от атак DDoS.

На следующем рисунке администратор развертывает брандмауэр с политикой брандмауэра для существующей виртуальной сети.