Принцип работы Microsoft Defender для Интернета вещей

В этом уроке мы расскажем о внутренних механизмах работы Microsoft Defender для Интернета вещей.

Гибкое развертывание

Defender для Интернета вещей поддерживает несколько гибких вариантов развертывания.

- Облачные развертывания. Датчики OT, развернутые на физических или виртуальных устройствах, подключаются к Defender для Интернета вещей на портале Azure. Используйте портал Azure для управления датчиками и получаемыми от них данными, а также для интеграции с Microsoft Sentinel и другими службами корпорации Майкрософт.

- Сети без подключения к общедоступному Интернету. Defender для Интернета вещей развертывается полностью локально и подключается к локальной системе управления информационной безопасностью и событиями безопасности (SIEM). Вы можете интегрироваться с Microsoft Sentinel напрямую или с несколькими партнерскими средствами SOC, такими как Splunk, IBM QRadar и ServiceNow.

- Гибридные развертывания. В гибридной среде вы можете локально управлять датчиками и подключаться к Microsoft Sentinel или другой облачной системе SIEM.

Датчики Defender для Интернета вещей

Датчики Defender для Интернета вещей развертываются локально как виртуальные или физические (модуль). Они обнаруживают и непрерывно отслеживают сетевые устройства, а также собирают сетевой трафик промышленной системы управления (ICS).

Датчики используют пассивный (или без агента) мониторинг для устройств IoT/OT. Датчики подключаются к порту SPAN или сетевому TAP для глубокой проверки пакетов сетевого трафика IoT и OT.

Все операции сбора, обработки, анализа данных и создания оповещений выполняются на вычислительном оборудовании датчика, что идеально подходит для сред с низкой пропускной способностью или высокой задержкой сети. На портал Azure для управления передаются только сводные метаданные.

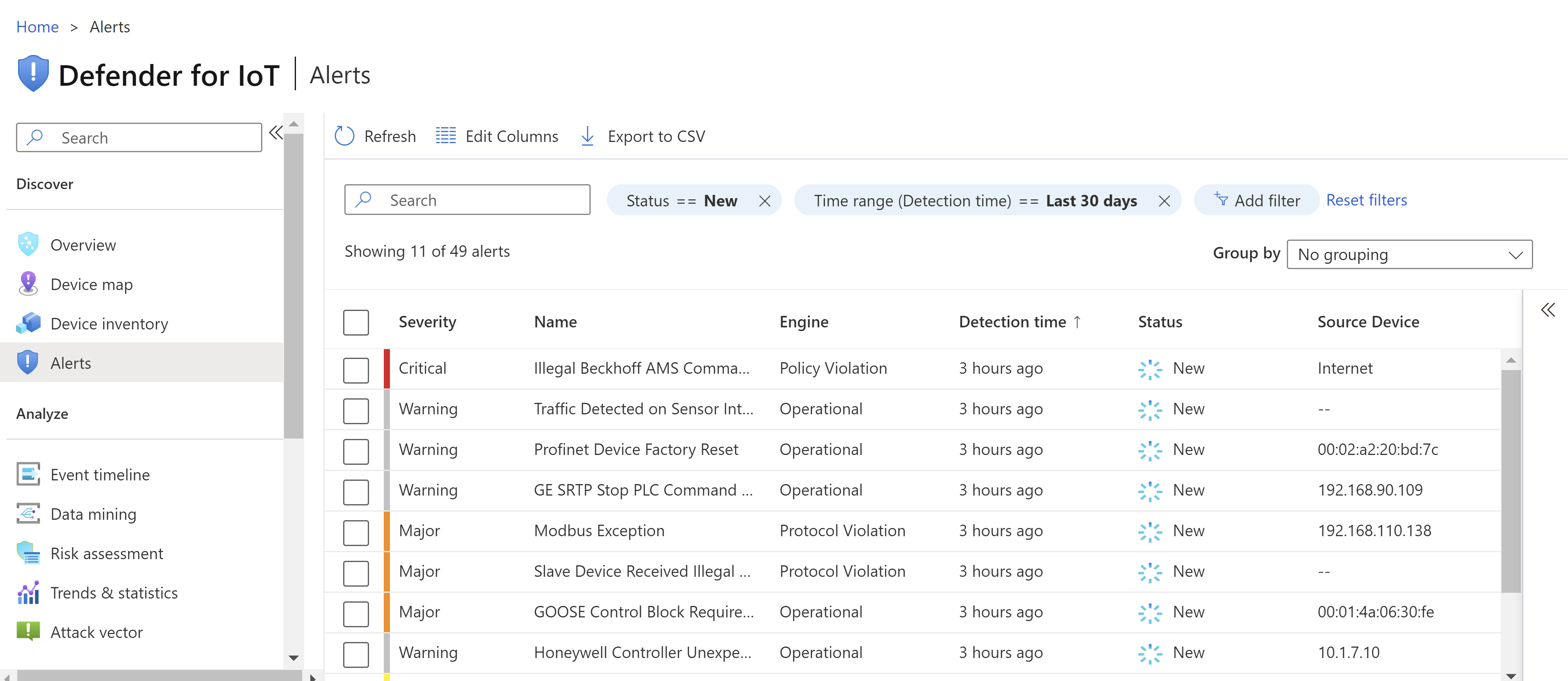

На следующем рисунке представлен пример снимка экрана страницы оповещений на консоли датчика. Здесь отображаются оповещения, активированные устройствами, которые подключены к этому датчику.

Подсистемы машинного обучения в Defender для Интернета вещей

Подсистемы самостоятельного обучения (или машинного обучения) в Defender для Интернета вещей устраняют необходимость обновления подписей или определения правил. Подсистемы Defender для Интернета вещей используют свойственную ICS аналитику поведения, а также обработку и анализ данных для непрерывного анализа сетевого трафика OT на наличие:

- аномалий;

- Вредоносных программ.

- операционных проблем;

- нарушений протокола;

- базовых отклонений сетевой активности.

Датчики Defender для Интернета вещей также включают пять аналитических обработчиков обнаружения, которые активируют оповещения на основе анализа трафика в режиме реального времени и предварительно собранного трафика:

- Подсистема обнаружения нарушений политики применяет машинное обучение для создания оповещения об отклонениях от эталонного поведения, таких как несанкционированное использование некоторых кодов функций, доступ к некоторым объектам или изменение конфигурации устройства. В качестве примеров можно привести изменения версии программного обеспечения DeltaV, изменения встроенного ПО и несанкционированные программные оповещения PLC.

- Подсистема обнаружения нарушений протокола обнаруживает использование структур пакетов и значений полей, которые нарушают спецификации протокола ICS. В качестве примеров можно привести исключения Modbus и оповещения о запуске устаревшего кода функций.

- Подсистема обнаружения вредоносных программ обнаруживает поведение, характерное для известных вредоносных программ в промышленных средах. Например, сюда относятся программы Conficker, Black Energy, Havex, WannaCry, NotPetya и Triton.

- Подсистема обнаружения аномалий обнаруживает необычные действия и сценарии обмена данными между компьютерами. Например, многочисленные попытки входа в SMB или сканирования PLC.

- Подсистема обнаружения эксплуатационных инцидентов обнаруживает проблемы в работе, как например прерывающиеся подключения, которые могут указывать на ранние признаки отказа оборудования. Например, если устройство не отвечает на запросы, что может означать его отключение от сети, можно отправлять оповещения с помощью команды Siemens S7 stop PLC.