Повышение безопасности операционной системы

Операционная система размещает данные, приложения и подключенные устройства и управляет ими. Внедрение подхода "Никому не доверяй" на уровне операционной системы защищает не только саму операционную систему, но и все элементы и сущности, которые на ней полагаются. Это более очевидный пример связи между обслуживанием, безопасностью и производительностью. Недостаточная защита операционной системы также может повлиять на производительность всех этих компонентов и в конечном итоге повлиять на производительность пользователей и организации.

Давайте рассмотрим некоторые ключевые встроенные и настраиваемые функции безопасности, которые можно использовать для защиты устройств Windows на уровне операционной системы (ОС). Мы будем использовать средства Microsoft Intune, чтобы помочь вам повысить уровень безопасности.

Безопасность системы

Вы можете обеспечить безопасность, которая охватывает основы операционной системы, за счет сочетания функций безопасности, уже предоставляемых на ваших устройствах.

Аттестация работоспособности устройства

Microsoft Intune интегрируется с аттестацией Microsoft Azure для проверки работоспособности устройств Windows и подключения этих сведений с помощью условного доступа Microsoft Entra (рассматривается в разделе по удостоверению). Цель заключается в том, чтобы все компоненты и функции безопасности оборудования и встроенного ПО были надежными, прежде чем предоставлять им доступ к корпоративным ресурсам. "Никому не доверяй" усиливается путем переключения фокуса со статической корпоративной защиты на активных пользователей, ресурсы и ресурсы.

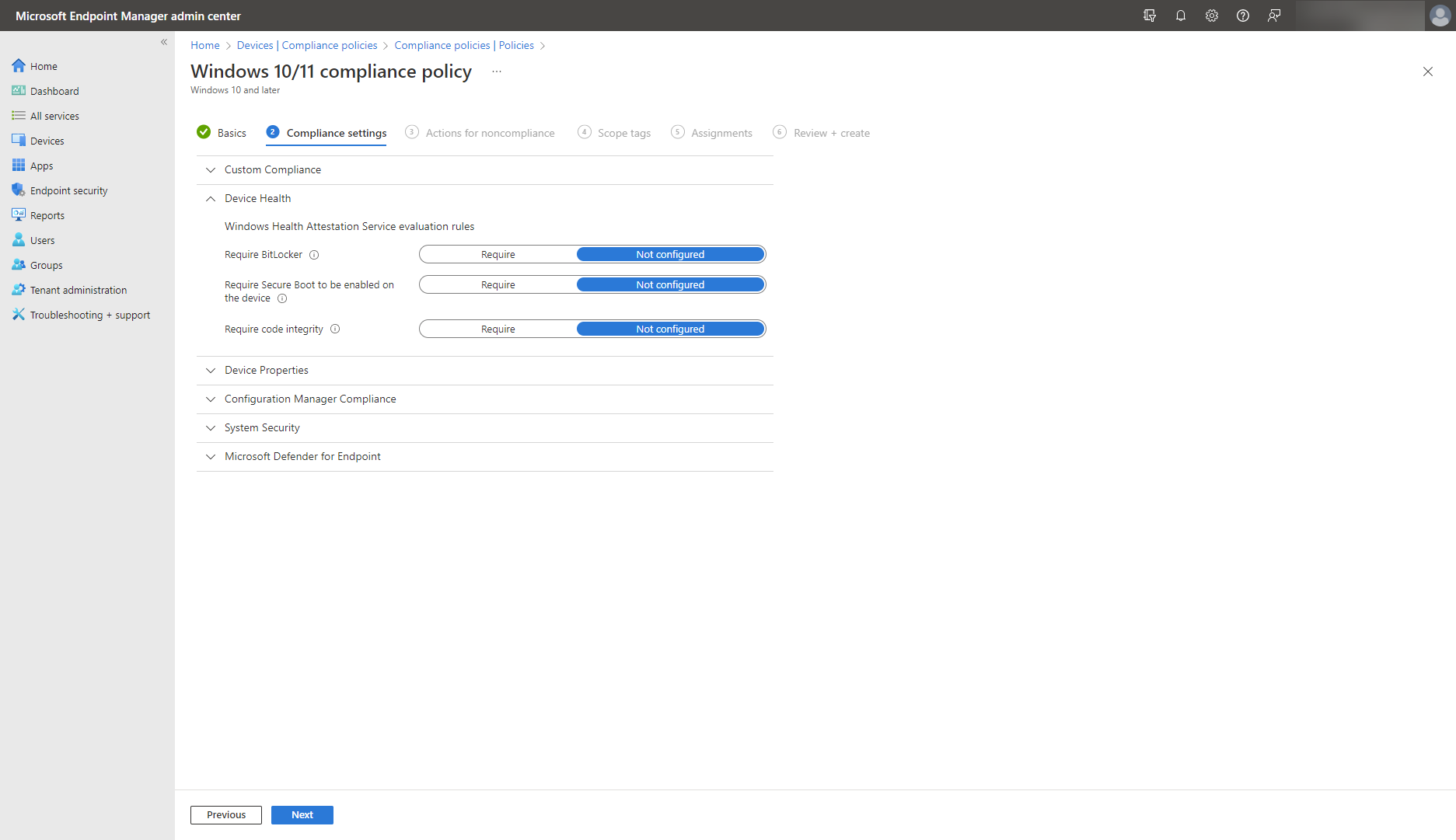

Используйте путь аттестации работоспособности устройства в Intune для проверки определенных конфигураций безопасности на уровне оборудования путем создания политики соответствия требованиям. На устройствах под вашим управлением требуется следующее:

- Безопасная загрузка (рассматривается далее)

- BitLocker (рассматривается в следующем разделе шифрование и защита данных)

- Целостность кода (рассматривается в аппаратном блоке безопасности)

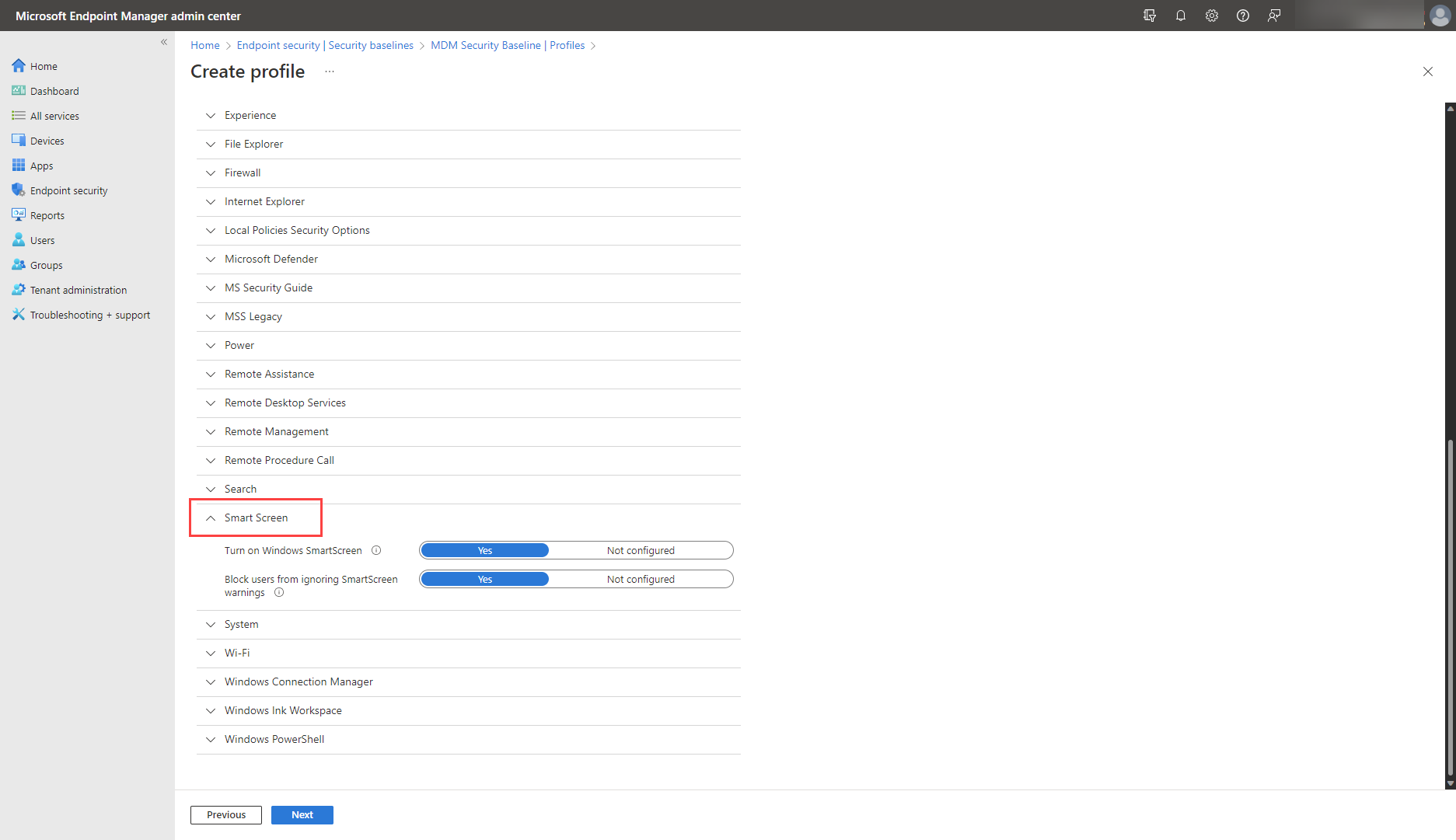

Следуйте параметрам соответствия требованиям Windows в Microsoft Intune для проверки готовности и пошагового руководства. Кроме того, используйте базовые показатели безопасности в Intune, чтобы задать эти требования в качестве правил оценки службы аттестации работоспособности Windows в категории Работоспособность устройств:

Дополнительные сведения и примеры см. в разделе Совет по поддержке. Использование параметров аттестации работоспособности устройств в рамках политики соответствия Intune .

Безопасная загрузка и надежная загрузка

Первым шагом для защиты операционной системы является обеспечение ее безопасного запуска. Безопасная загрузка — это стандарт безопасности при загрузке компьютера с использованием только программного обеспечения, которому доверяет изготовитель оборудования (OEM).

Убедитесь, что на компьютерах, зарегистрированных в Intune, включена безопасная загрузка :

- Перейдите в меню Пуск.

- В строке поиска введите msinfo32 и нажмите клавишу ВВОД.

- В разделе Сведения о системе выберите Сводка по системе.

- В правой части окна просмотрите режим BIOS и Состояние безопасной загрузки. Если режим bios отображает UEFI, а состояние безопасной загрузки — выкл., безопасная загрузка отключена. В противном случае он включен.

- Следуйте пошаговому руководству, чтобы повторно включить безопасную загрузку.

Если включена безопасная загрузка, вы можете убедиться, что загрузчик, который загружает данные ОС в рабочую память во время запуска, не скомпрометирован.

Надежная загрузка сопровождает безопасную загрузку для дальнейшего создания этой возможности. Это гарантирует, что загрузчик Windows, в свою очередь, проверяет ядро Windows. Затем само ядро проверяет все остальные компоненты процесса запуска Windows, включая файлы запуска, драйверы загрузки и многое другое. Если какой-либо из них был изменен, загрузчик откажется загрузить поврежденный компонент и попытается восстановить и перезапустить компьютер в обычном режиме.

Параметры политики безопасности Windows и аудит

В уроке 3 по облачной безопасности мы узнали, как настроить параметры политики безопасности на устройствах с Windows с помощью Intune для управления проверкой подлинности пользователей на устройстве или в сети, к каким ресурсам пользователям разрешен доступ, членством в группах и записью действий пользователя или группы пользователей в журнал событий.

Вы также можете настроить политики аудита для отслеживания определенных видов событий, связанных с безопасностью, таких как события входа, доступ к объектам, использование привилегий и многое другое.

Аудит с помощью отчетов в Intune и настраиваемого соответствия, доступ к операционным, организационным, историческим и специализированным отчетам. Например, чтобы создать отчет организации, выполните следующие действия:

- Войдите в Центр администрирования Microsoft Endpoint Manager.

- Откройте вкладку >Отчеты о>соответствии устройствОтчеты осоответствии> устройств.

- Уточните отчет с помощью фильтров состояния соответствия, ОС и владения .

- Выберите Создать отчет (или Создать еще раз), чтобы получить текущие данные.

Дополнительные сведения и другие типы отчетов см. в статье Отчеты Microsoft Intune .

Параметры реестра мониторинга конечных точек

Используйте параметры реестра мониторинга конечных точек в Intune для просмотра состояния безопасности и работоспособности устройства, а также для продвижения состояния безопасности с помощью настраиваемых параметров соответствия требованиям и упреждающих исправлений.

Если вы уже используете встроенные параметры соответствия устройств Intune, вы находитесь на отличной отправной точке с "Никому не доверяй". Настройте параметры соответствия, чтобы позволить вашей организации перейти на следующий уровень зрелости "Никому не доверяй".

Это можно сделать только на устройствах, присоединенных к Microsoft Entra (или с гибридным присоединением к Microsoft Entra), выполнив следующие действия.

Определив, что необходимо отслеживать в реестре, создайте скрипт обнаружения PowerShell и отправьте его в Центр администрирования Microsoft Endpoint Manager.

Подготовьте JSON-файл с пользовательскими параметрами для отправки позже.

Создайте политику соответствия требованиям с помощью обычной процедуры, настроив параметры конфигурации.

На странице Параметры соответствия установите для параметра Настраиваемое соответствие значение Требовать.

Отправьте сценарий PowerShell в разделе **Выберите сценарий обнаружения.

Отправьте и проверьте JSON-файл с пользовательскими параметрами соответствия, найдя и добавив созданный файл.

Проверьте наличие проблем с проверкой, завершите задачу создания политики и назначьте политику устройствам.

Наконец, используйте упреждающие исправления в Intune для защиты и подготовки. Эти пакеты скриптов обнаруживают и устраняют распространенные проблемы с поддержкой на устройствах пользователей, прежде чем они станут заметными. Развертывание встроенных или персонализированных сценариев с помощью Intune, если на ваших устройствах

- Зарегистрировано в аналитике конечных точек

- Присоединение к Microsoft Entra или гибридное присоединение

- Управляется Intune с лицензией Enterprise, Professional или Education последних выпусков Windows или совместно управляется в поддерживаемых выпусках Windows.

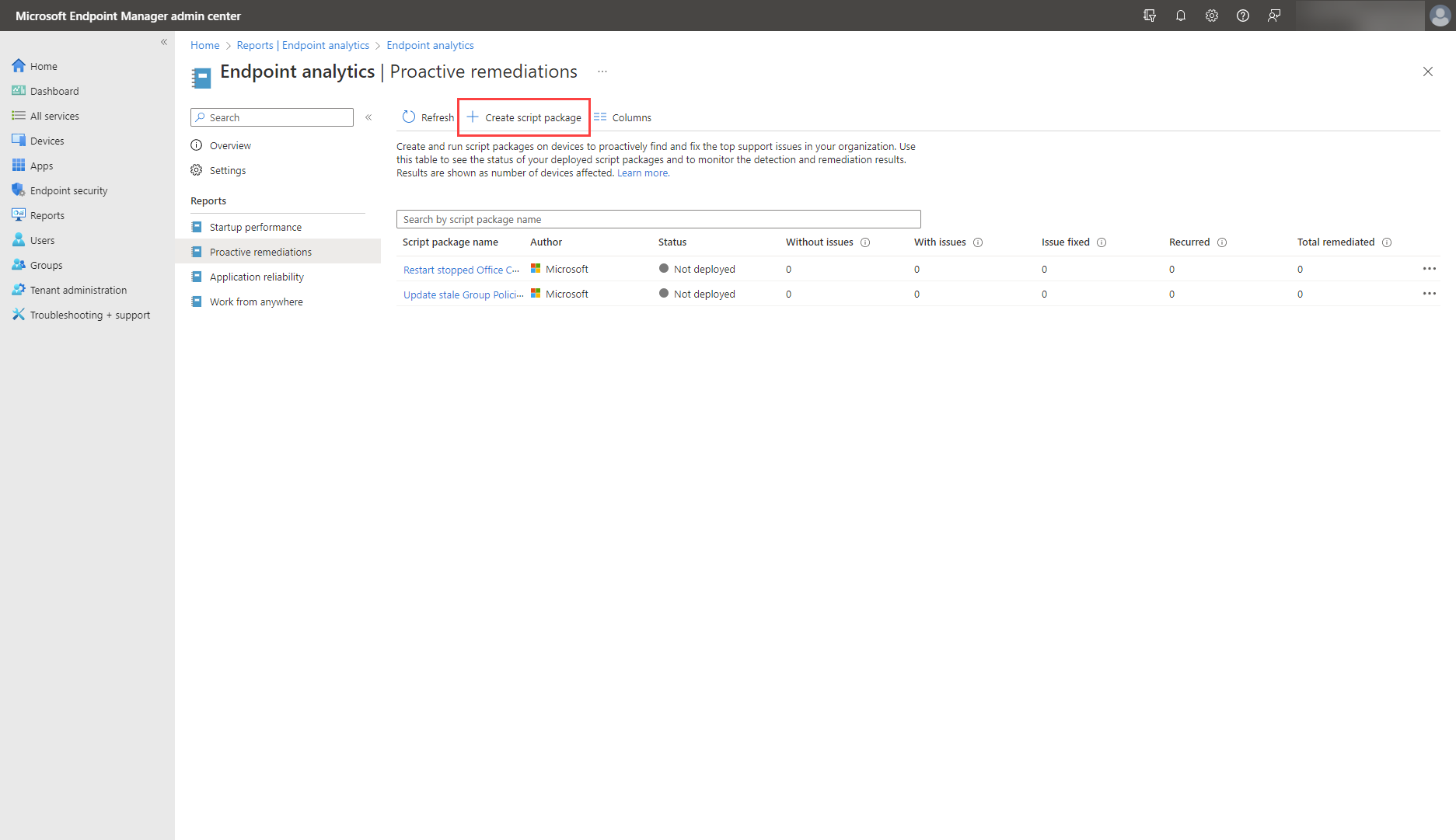

Для упреждающих исправлений разверните пакеты скриптов из аналитики конечных точек в Центре администрирования Microsoft Endpoint Manager, выполнив следующие действия.

Перейдите в раздел Упреждающие исправления в консоли.

Выберите Создать пакет скрипта , чтобы создать пакет скрипта.

На шаге Основные сведения присвойте пакету скрипта имя и при необходимости описание.

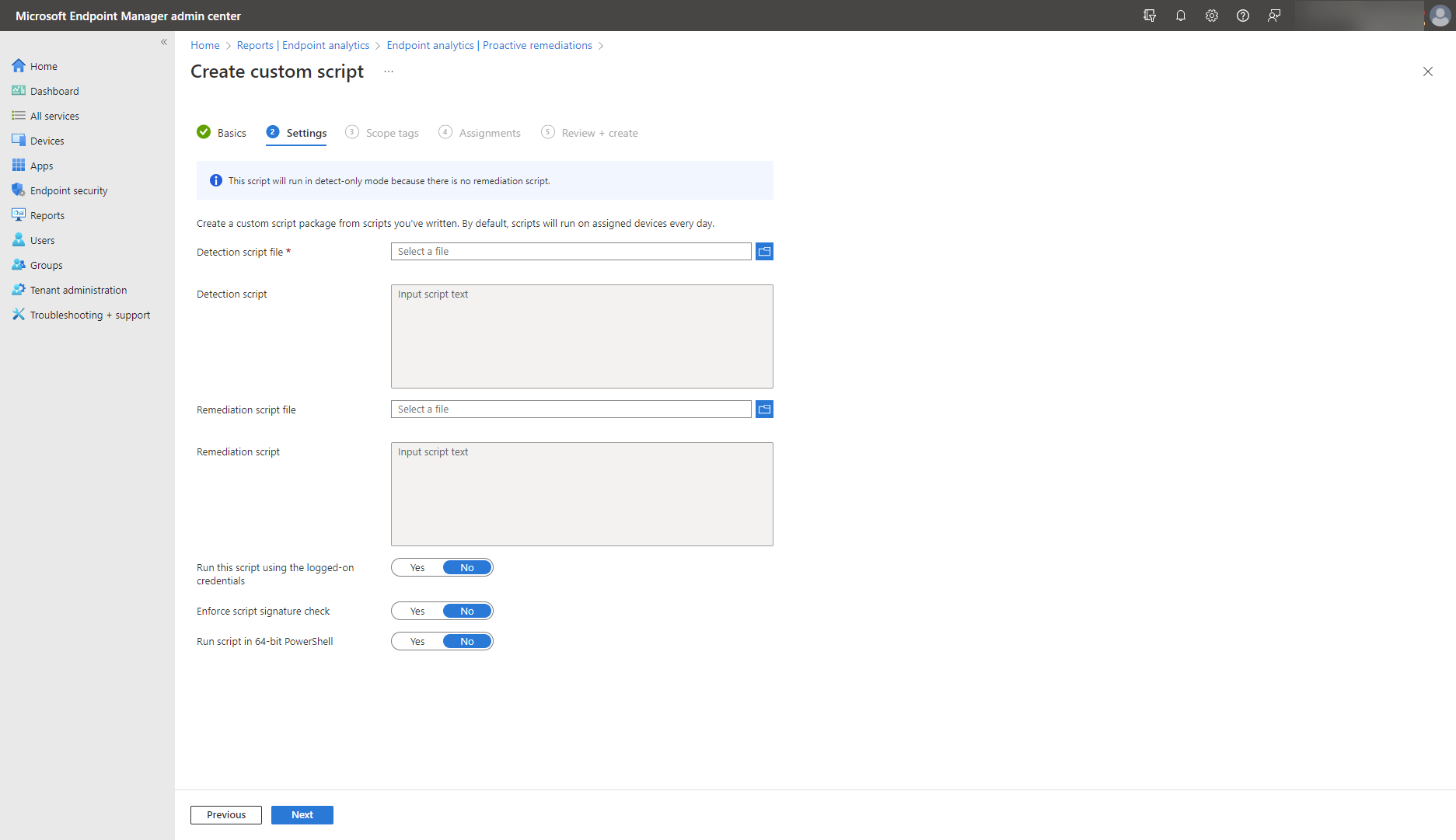

На шаге Параметры отправьте файл скрипта обнаружения и файл скрипта исправления.

Соответствующие скрипты обнаружения и исправления должны находиться в одном и том же пакете. Например, скрипт обнаружения Detect_Expired_User_Certificates.ps1 соответствует скрипту исправления Remediate_Expired_User_Certificates.ps1.

Заполните параметры на странице Параметры указанными ниже рекомендуемыми конфигурациями.

- Выполните этот скрипт, используя учетные данные пользователя, выполнившего вход в систему: этот параметр зависит от скрипта. Дополнительные сведения см. в разделе Описание сценариев.

- Принудительно проверять подпись скрипта: нет

- Выполнять скрипты в 64-разрядном PowerShell: нет

Нажмите кнопку Далее, а затем назначьте нужные теги области .

На шаге Назначения выберите группы устройств, в которых требуется развернуть пакет сценария.

Выполните действие Проверить и создать для развертывания.

Шифрование и защита данных

Данные на устройствах с Windows можно эффективно защитить от киберпреступников, пытающихся получить доступ путем физической кражи устройства или вредоносного программного обеспечения. Ниже приведены некоторые средства и функции шифрования и защиты данных, которые можно настроить для устройств Windows.

BitLocker

Шифрование диска BitLocker — это функция защиты данных, которая интегрируется с операционной системой и защищает от утечек данных на потерянных, украденных или неправильно сброшенных устройствах.

Подготовьте свою организацию к шифрованию дисков BitLocker , чтобы обеспечить защиту ос, фиксированных дисков и даже съемных устройств с помощью шифрования данных. Вы можете управлять устройствами с помощью последних версий Windows, некоторые из которых требуют поддерживаемого доверенного платформенного модуля, а также иметь применимые разрешения на управление доступом на основе ролей Intune.

Используйте один из следующих типов политик для настройки BitLocker на управляемых устройствах в Intune:

- Политика шифрования дисков безопасности конечной точки для BitLocker

- Профиль конфигурации устройства для защиты конечных точек для BitLocker

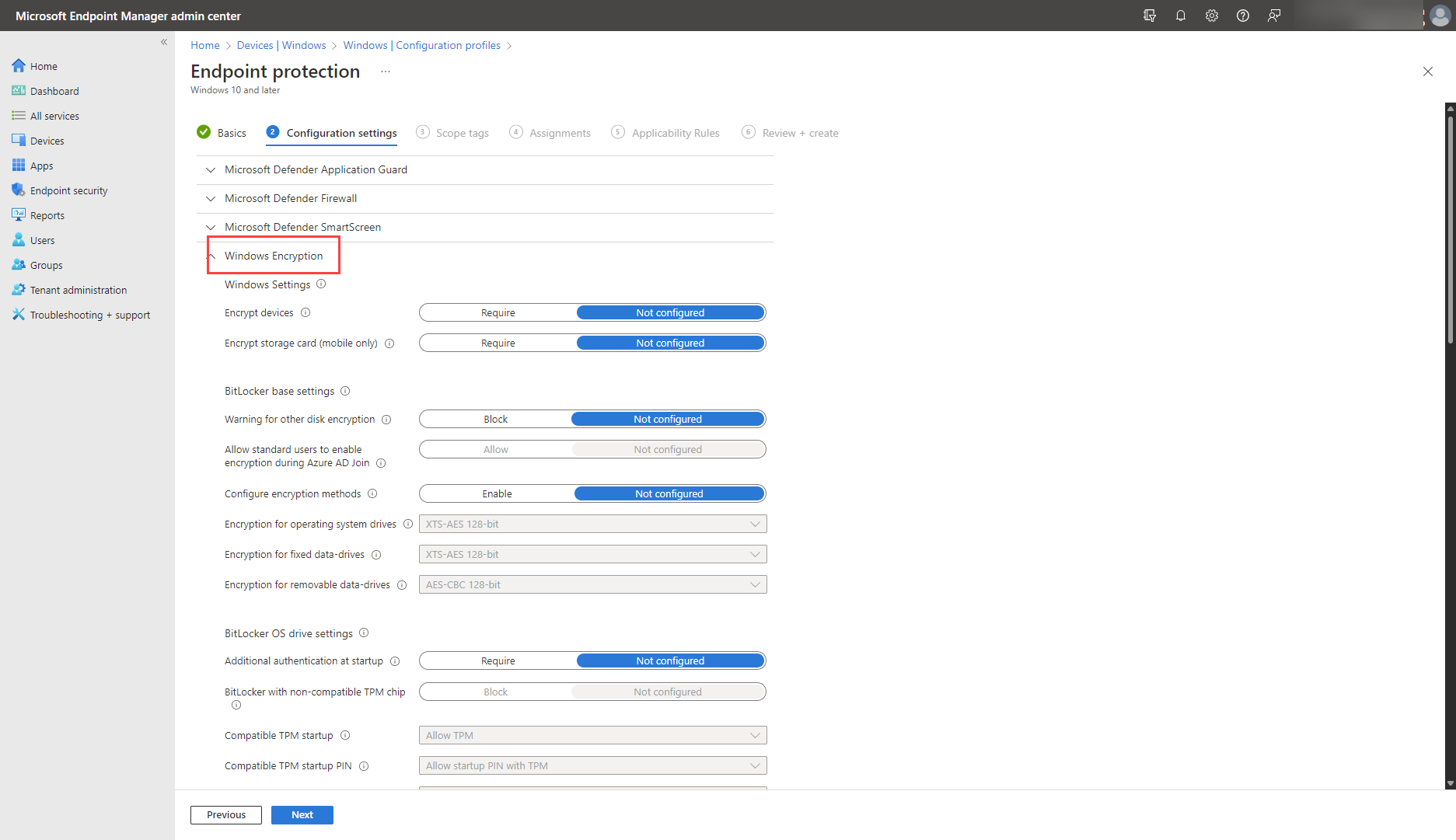

В интерфейсе параметров конфигурации Intune настройте BitLocker в соответствии с бизнес-потребностями в категории "Шифрование Windows", как показано ниже.

Мониторинг управляемых устройств с помощью встроенного отчета о шифровании Intune и дальнейшее управление ключами восстановления BitLocker. Следуйте дальнейшим рекомендациям, описанным в статье Шифрование устройств Windows с помощью BitLocker в Intune — Microsoft Intune.

Аппаратные зашифрованные жесткие диски

Аппаратные зашифрованные жесткие диски используют шифрование диска BitLocker для повышения безопасности данных на жестких дисках. Они самозашифровываются на аппаратном уровне и поддерживают полное аппаратное шифрование диска.

Используйте зашифрованные жесткие диски для Windows для надежной предварительно настроенной защиты на дисках и разгрузки операций шифрования на оборудование, одновременно уменьшая загрузку ЦП и энергопотребления.

Настройте зашифрованные жесткие диски , используя те же методы, что и стандартные жесткие диски: развертывание с носителя, из сети, с сервера, дублирование дисков или с помощью групповой политики. Самое лучшее, что пользователям не нужно включать шифрование: оно всегда включено, а ключи никогда не покидают жесткий диск. Дополнительные сведения см. в статье Часто задаваемые вопросы об обновлении BitLocker.

Шифрование электронной почты

Шифрование электронной почты с помощью безопасных и многоцелевых расширений почты Интернета (S/MIME) обеспечивает дополнительный уровень безопасности для электронной почты, отправляемой в учетную запись Exchange ActiveSync (EAS) и из нее. Зашифрованные сообщения могут читаться только получателями с сертификатом шифрования, проверяя удостоверение отправителя. Если пользователь пытается отправить зашифрованное сообщение получателю, который не был проверен, клиент электронной почты Windows предложит пользователю удалить непроверенного получателя до отправки сообщения электронной почты.

Настройте шифрование электронной почты , чтобы разрешить пользователям шифровать свои сообщения электронной почты, чтобы только предполагаемые проверенные получатели могли их прочитать.

- Используйте локальную учетную запись Или учетную запись Office 365 Exchange.

- Создание профилей сертификатов PFX в Configuration Manager.

- Разрешить доступ к ресурсам компании с помощью профилей сертификатов в Microsoft Intune.

- Попросите пользователей использовать приложение "Почта" для управления шифрованием электронной почты: выбрать параметры S/MIME для устройства, зашифровать и прочитать отдельные сообщения или установить сертификаты из полученного сообщения.

Эти функции шифрования и защиты данных предназначены для эффективной работы с обновлениями обслуживания Windows для обеспечения актуальности и максимальной безопасности устройств.

Сетевая безопасность

Неадекватная сетевая безопасность на устройствах может привести к тому, что устройства и организация могут угрожать широкому спектру угроз, включая плавные загрузки обновлений и обновления компонентов. Но устройства Windows позволяют использовать различные функции безопасности сети для защиты сети устройств, в том числе следующие.

Безопасность на уровне транспорта (TLS) и служба доменных имен (DNS)

Windows поддерживает новые возможности DNS и версии протокола TLS, которые можно использовать для усиления защиты сети для приложений, веб-служб и упрощения сетевых подключений без доверия.

Протокол TLS — это отраслевой стандарт для защиты конфиденциальности информации, передаваемых через Интернет. Это самый развернутый протокол безопасности в Интернете, который шифрует данные для обеспечения безопасного канала связи между двумя конечными точками. Протокол TLS чаще всего применяется для защиты HTTP-подключений, обмена электронной почтой и удаленных вызовов процедур (RPC).

ПРОТОКОЛ TLS 1.3 поддерживается и включается по умолчанию, начиная с Windows Server 2022 и Windows 11. Вы можете проверить поддержку версий протокола TLS для всех версий ОС Windows, которыми вы управляете. Протоколы TLS используют алгоритмы из набора шифров для создания ключей и шифрования информации. Набор шифров — это набор алгоритмов шифрования для таких задач, как обмен ключами, массовое шифрование и проверка подлинности сообщений. Вы можете найти все наборы шифров TLS в Windows 11 и все наборы шифров, поддерживаемые в других версиях Windows. Для получения устаревшей групповой политики проверьте групповую политику набора шифров, которая должна включать наборы шифров TLS 1.3, чтобы она работала.

Если вы хотите еще больше усилить безопасность TLS, вы можете сделать следующее:

- Отключите TLS 1.0 и 1.1. Для этого используйте параметры реестра TLS.

- Обрезайте наборы шифров TLS в нижней части списка приоритетов. Узнайте, как выводить список, добавлять, удалять и определять приоритеты наборов шифров в разделе Приоритеты Schannel Cipher Suite — приложения Win32.

- Используйте командлеты TLS для настройки параметров TLS без перезагрузки, как описано в разделе Модуль TLS.

Примечание.

Если ПРОТОКОЛ TLS 1.3 недоступен, подключение может согласовать протокол TLS 1.2. В качестве справки по устранению неполадок ознакомьтесь с разделом Распространенные проблемы при включении TLS 1.2.

Если у вашей организации есть подписка На брандмауэр Azure уровня "Премиум", воспользуйтесь функцией проверки TLS, которая расшифровывает исходящий трафик, обрабатывает данные, а затем шифрует данные. и отправляет его в место назначения.

Последняя версия Windows поддерживает протокол DNS по протоколу HTTPS (DoH), который является протоколом службы доменных имен (DNS). Настройте DoH для защиты устройств от киберпреступников, например тех, кто хочет регистрировать поведение браузера, или тех, кто хочет перенаправить клиенты на свои вредоносные сайты.

Брандмауэр Защитника Windows и виртуальные частные сети (VPN)

Брандмауэр Защитника Windows в режиме повышенной безопасности обеспечивает двусторонний сетевой трафик на основе узла, фильтрацию и блокирование несанкционированного трафика в устройствах в зависимости от сети, к которой он подключен. Вы можете легко использовать политику брандмауэра безопасности конечных точек, если устройства управляются Intune и работают с одной из последних операционных систем (см. требования и дополнительные сведения в статье Управление параметрами брандмауэра с помощью политик безопасности конечных точек в Microsoft Intune).

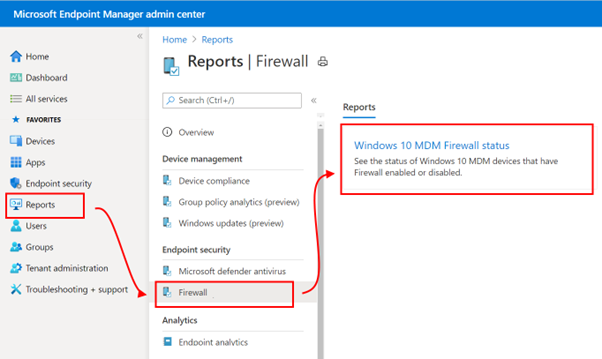

Проверьте состояние брандмауэра в отчетах Intune:

Откройте Центр администрирования Microsoft Endpoint Manager.

Перейдите в раздел Отчеты Состояние>брандмауэра>MDM...

Проверьте или отфильтруйте результат по следующим категориям состояния: временно отключено по умолчанию, включено, отключено, ограничено или неприменимо.

Используйте поставщик службы конфигурации брандмауэра (CSP) для настройки глобальных параметров брандмауэра Защитника Windows , параметров профиля и требуемого набора настраиваемых правил, которые будут применяться на устройствах под вашим управлением. Чтобы получить дополнительную поддержку, создайте закладку Как отслеживать и устранять неполадки в процессе создания правила брандмауэра безопасности конечных точек Intune. Следите за значительными новыми возможностями, поступающими в Intune для управления политикой брандмауэра Windows, что позволит оптимизировать состояние безопасности в будущем.

Если ваше предприятие использует решения виртуальных частных сетей, Intune также поддерживает несколько параметров, которые помогут вам настроить VPN Windows. Таким образом, вы можете реализовать и создать безопасные туннели связи для устройств через Интернет. Кроме того, платформа WINDOWS VPN получает периодические обновления качества от корпорации Майкрософт, что означает, что вы можете использовать расширенные функции, такие как интеграция с AZURE VPN, и пользоваться более простым интерфейсом администрирования. Еще один пример того, как обслуживание обеспечивает безопасность.

Для начала ознакомьтесь с руководством по параметрам VPN в Windows 10/11 в Microsoft Intune и используйте каталог параметров для настройки параметров, соответствующих вашей организации. Например, включите или отключите функции, укажите разрешенных поставщиков VPN, DNS, прокси-серверов и т. д. Сначала используйте эти параметры в профилях конфигурации устройств, а затем разверните их на устройствах. Наконец, продолжайте отслеживать эти профили с помощью Intune.

Защита от вирусов и угроз

Киберугрозы становятся все более сложными и увеличиваются в их масштабах и масштабах. Последние обновления качества и компонентов всегда устраняют самые новые риски. Кроме того, требуется защита от вирусов и угроз, которые выполняют задачу. Для этого можно использовать следующее сочетание средств и функций. Эти функции доступны через Microsoft Defender для конечной точки, который поддерживается в актуальном состоянии благодаря регулярному ежемесячному обслуживанию и в дальнейшем адаптируется к вашим потребностям.

Microsoft Defender для конечной точки

В вашей организации может быть много устройств в разных средах, подразделениях и расположениях. Для комплексной защиты корпоративного уровня рассмотрите возможность использования Microsoft Defender для конечной точки. С его помощью можно использовать:

- Датчики поведения конечных точек на всех устройствах для отслеживания аномальных сигналов из операционной системы.

- Аналитика облачной безопасности для использования уникальных и глубоких аналитических сведений по всему объекту.

- Аналитика угроз , которая использует опыт Корпорации Майкрософт в соответствии с машинным обучением для выявления самых сложных угроз.

- Широкие возможности реагирования , позволяющие использовать автоматическое исследование и исправление для изоляции, исследования и устранения угроз в средах.

Создайте план развертывания Microsoft Defender для конечной точки для организации и используйте руководство по развертыванию , чтобы начать использовать его.

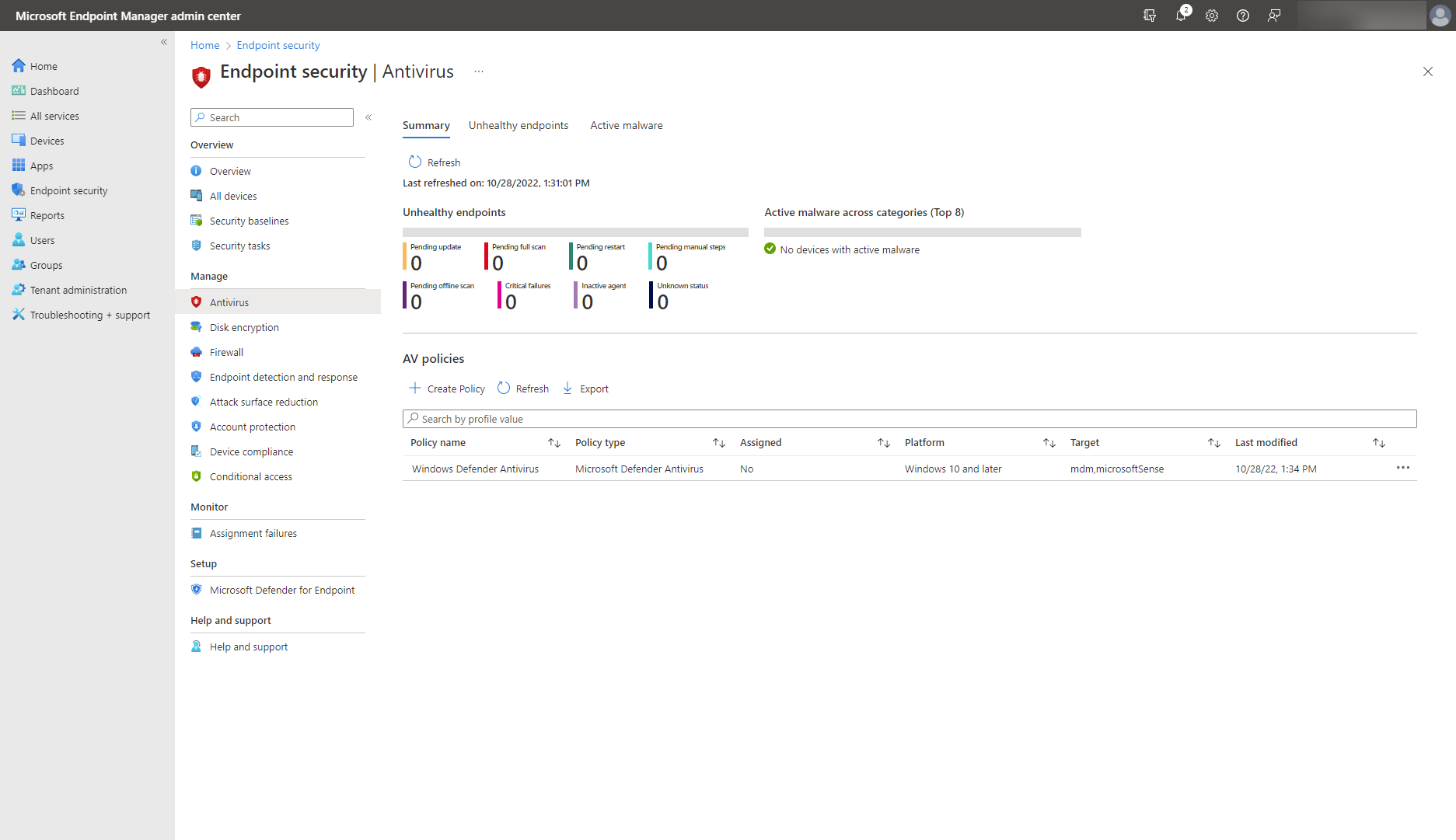

Антивирусная программа в Microsoft Defender

Настройте антивирусную программу Microsoft Defender для постоянного мониторинга вредоносных программ, вирусов и других типов угроз безопасности с момента запуска устройства. Это основной компонент Microsoft Defender для конечной точки. Чтобы повысить уровень защиты, настройте его для защиты от вирусов в режиме реального времени, на основе поведения и эвристической защиты.

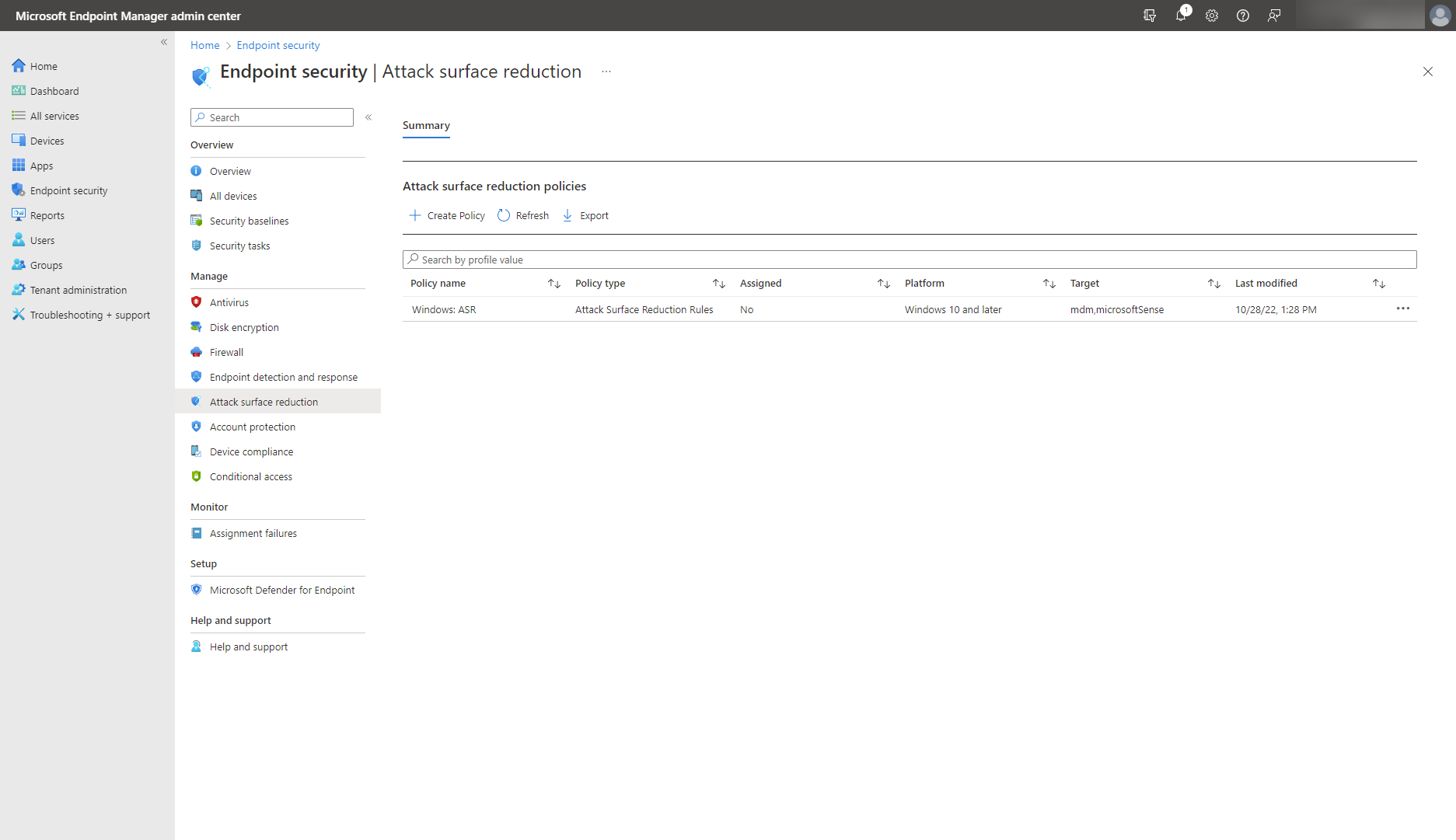

Сокращение направлений атак

Некоторые действия программного обеспечения часто используются злоумышленниками, например пользователи, запускающие исполняемые скрипты, которые пытаются скачать или запустить файлы или запустить скрытые или подозрительные скрипты. Чтобы обнаруживать и блокировать подобные действия, настройте правила сокращения направлений атак в Intune в зависимости от контекста вашей организации. Эти параметры доступны в разделе Endpoint Security, как показано ниже.

Кроме того, используйте возможности Microsoft Defender, чтобы уменьшить количество направлений атак в Интернете: изучите и используйте сокращение направлений атак.

Защита от незаконного изменения и защиты от эксплойтов

Иногда киберпреступники пытаются отключить или удалить функции безопасности. Например, они могут попытаться отключить антивирусную защиту, удалить обновления для системы безопасности или отключить защиту в режиме реального времени. Они попытаются сделать это, чтобы выполнить или расширить свои программы-шантажисты и другие атаки.

Настройте защиту от незаконного изменения в Microsoft Defender для конечной точки, чтобы предотвратить это. Если у вас есть соответствующая лицензия E5, подключите ATP в Microsoft Defender к Intune:

- Перейдите по адресу https://securitycenter.windows.com.

- См . раздел Параметры>Дополнительные функции.

- Включите подключение Microsoft Intune.

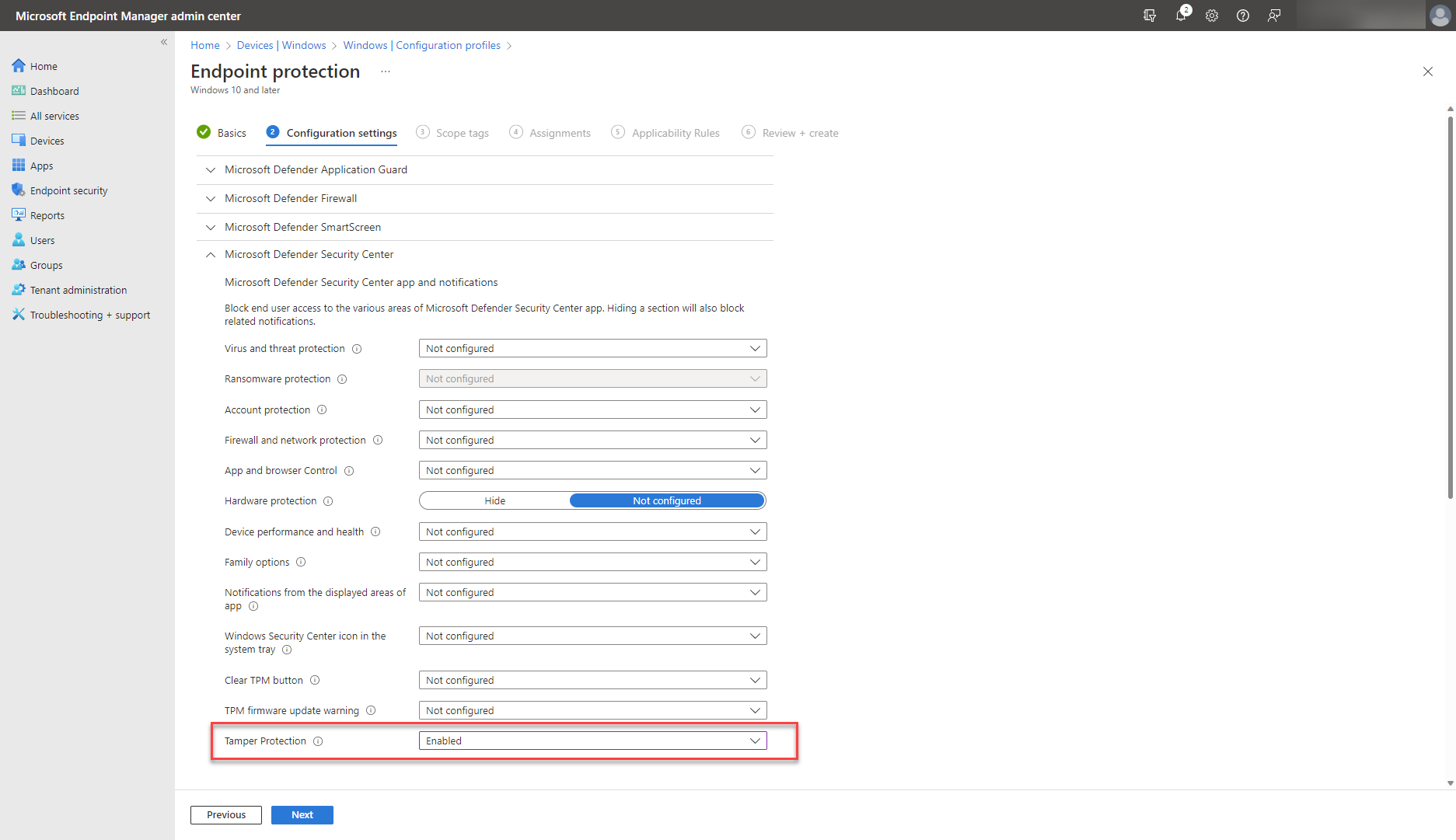

Чтобы создать политику Endpoint Protection в Intune, выполните следующие действия:

- Выберите Конфигурация устройства — Профили, а затем — Создать профиль.

- Выберите тип профиля Endpoint Protection .

- В представлении endpoint protection выберите > знак, чтобы просмотреть все доступные параметры.

- В Центре безопасности Microsoft Defender установите для параметра Защита от незаконного изменения значение Включено.

- Назначьте эту политику пользователю или группе устройств.

Кроме того, включите защиту от эксплойтов для защиты от вредоносных программ, которые используют эксплойты для заражения и распространения между устройствами. Он лучше всего работает вместе с Microsoft Defender для конечной точки для дополнительных возможностей создания отчетов.

Улучшенная защита от фишинга с помощью SmartScreen в Microsoft Defender

SmartScreen в Microsoft Defender защищает от фишинга, вредоносных веб-сайтов и приложений, а также от скачивания потенциально вредоносных файлов. В частности, он анализирует веб-страницы и скачанные файлы на предмет признаков подозрительного поведения и небезопасных характеристик, отслеживаемых в нашей динамической базе данных. Он оповещает вас при обнаружении совпадения или в любое время, когда вы хотите ввести учетные данные Майкрософт в потенциально опасное место. Эта новая функция доступна для всех выпусков Windows 11: Домашняя, Pro, Корпоративная, Для образовательных учреждений и Интернета вещей.

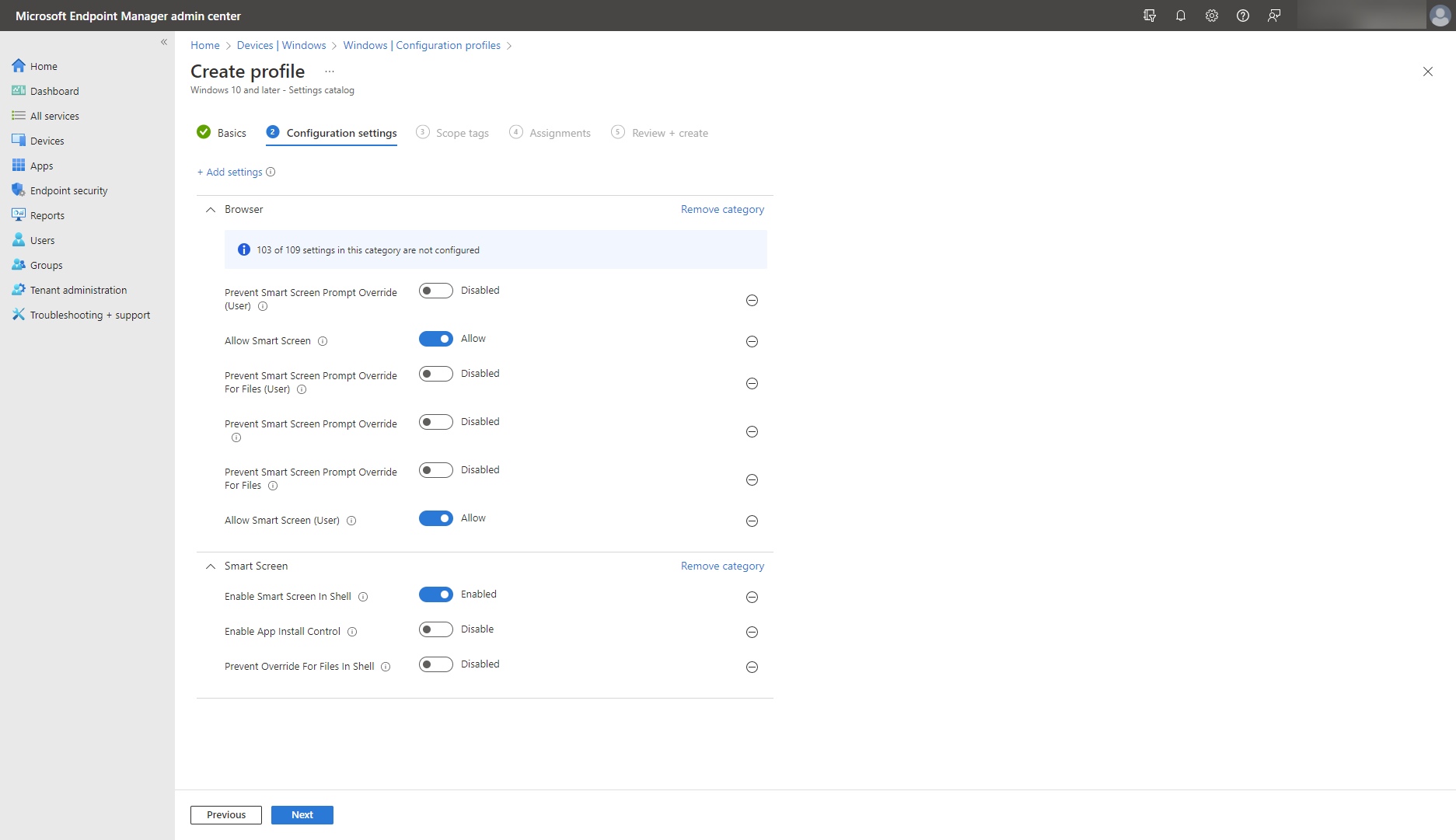

Использование каталога параметров для включения SmartScreen:

Используйте базовые показатели безопасности для базовой начальной настройки Windows SmartScreen: