Не забудьте защитить оборудование

В современном мире операционная система сама по себе не может защитить устройства от широкого спектра атак и методов, которые используют киберпреступники. К ним относятся физические, встроенное ПО, атаки на ядро и методы спекулятивного выполнения. Само оборудование устройства теперь должно быть защищено до самого ядра, включая микросхемы и процессоры, которые хранят и обрабатывают конфиденциальную информацию. Ответ "Никому не доверяй" будет рассматривать аппаратные компоненты как ненадежные. Если какой-либо аппаратный компонент скомпрометирован, все устройство, все, что работает на нем или подключается к нему, следовательно, подвергаются риску. Давайте рассмотрим набор аппаратных функций безопасности, которые помогут вам повысить уровень безопасности вашей организации.

К счастью, обновление и обслуживание среды с помощью возможностей безопасности на уровне оборудования может помочь устранить целые классы уязвимостей и угроз для населения устройств и вашей организации на глобальном уровне. Кроме того, это также может означать значительное повышение производительности в отличие от того, когда одни и те же возможности безопасности реализованы только в программном обеспечении. Это повышает производительность.

Аппаратные возможности безопасности предназначены для оптимизации процесса улучшения состояния безопасности и помогут вам планировать и последовательно увеличивать оценку безопасности Майкрософт и уровень зрелости "Никому не доверяй" из месяца в месяц (см. раздел о постоянном улучшении состояния безопасности). Хотя большинство из этих функций встроены и автоматически включены на последних устройствах Windows, некоторые из них можно настроить с помощью Microsoft Intune. Давайте посмотрим.

Процессор Microsoft Pluton и TPM

Windows использует технологию доверенного платформенного модуля (TPM) для предоставления аппаратных функций безопасности, таких как управление доступом и проверка подлинности, включая Windows Hello для бизнеса и BitLocker. Сегодня отраслевым стандартом является версия TPM 2.0, которая является требованием политики Windows для новых устройств с 2016 года. Ознакомьтесь со многими функциями Windows, связанными с безопасностью, для которых требуется TPM, и сравните его текущую версию с предыдущей версией в рекомендациях доверенного платформенного модуля (Windows).

TPM — это защищенный криптопроцессор, выполняющий функции шифрования, управления ключами и измерения целостности системы на оборудовании, изолированном от других ос и кода приложений, работающих на ЦП. Изоляция гарантирует, что ключи шифрования и другая конфиденциальная информация не могут быть извлечены, даже если злоумышленник каким-то образом нашел способ установить вредоносную программу или физически завладел компьютером. Новейший процессор безопасности Microsoft Pluton , встроенный в ЦП, поддерживает стандарт TPM и может использоваться в качестве доверенного платформенного модуля 2.0 для компьютера. Независимо от того, используется ли Pluton в качестве доверенного платформенного модуля для системы, он может отдельно обеспечить аппаратную защиту для сценариев Windows, которые имеют требования, выходящие за рамки современных TPM 2.0. Кроме того, Pluton интегрирована со службой клиентский компонент Центра обновления Windows, что означает, что она автоматически обновляется с обновлениями для системы безопасности непосредственно от корпорации Майкрософт. Это один из примеров подключения обслуживания и безопасности на уровне микросхемы. Если это важно для вас, обратитесь к изготовителю оборудования (OEM) о поддержке Pluton на своих устройствах. Если вы используете устройство, созданное для Windows 11 в частности, вы автоматически получите выгоду от использования встроенного TPM 2.0, что обеспечивает отличную отправную точку с состоянием безопасности "Никому не доверяй". В противном случае рассмотрите возможность обновления до устройства с поддержкой TPM 2.0 с oem или включения TPM 2.0, если он присутствует, но не включен в параметрах BIOS устройства.

Динамический корень доверия для измерения (DRTM)

В более старых версиях Windows злоумышленники иногда используют так называемый загрузочный комплект или rootkit для выполнения вредоносных атак на встроенное ПО и обхода обнаружения. Это вредоносное программное обеспечение, которое будет работать до запуска Windows или во время самого процесса загрузки, гарантируя, что вредоносный код имеет наивысший уровень привилегий на устройстве.

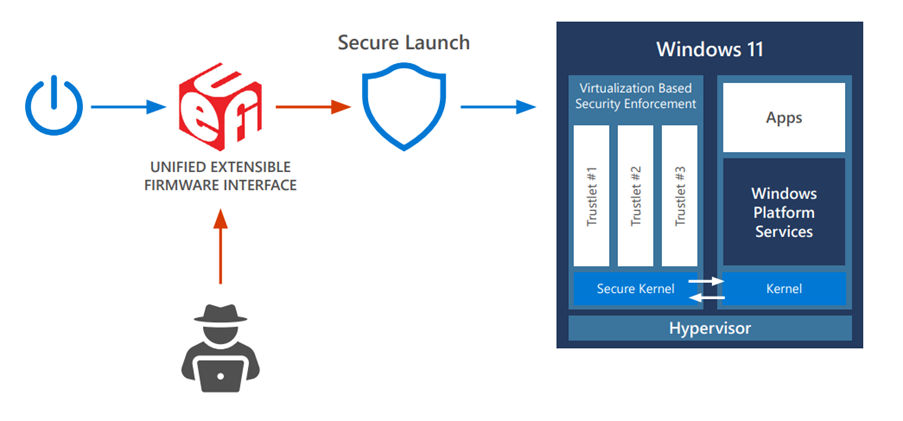

Динамический корень доверия для измерения (DRTM) — это технология, которая защищает загрузку устройств, позволяя системе свободно следовать обычному процессу безопасной загрузки UEFI. Однако перед запуском система переходит в доверенное состояние, управляемое оборудованием, что приводит к отключению ЦП по пути кода, защищенного оборудованием. Если вредоносная программа rootkit/bootkit обошла безопасную загрузку UEFI и находится в памяти, DRTM предотвратит доступ к секретам и критическому коду, защищенному средой безопасности на основе виртуализации. В конце обслуживания простота базовых измерений позволяет более широко и быстро развертывать будущие обновления на всех ваших устройствах с помощью DRTM.

Устройство включено, разрешено переходить к обычному процессу загрузки. Затем он проходит через защищенный путь к коду через Secure Launch. Это гарантирует, что критически важный код и информация хранятся отдельно с помощью VBS".

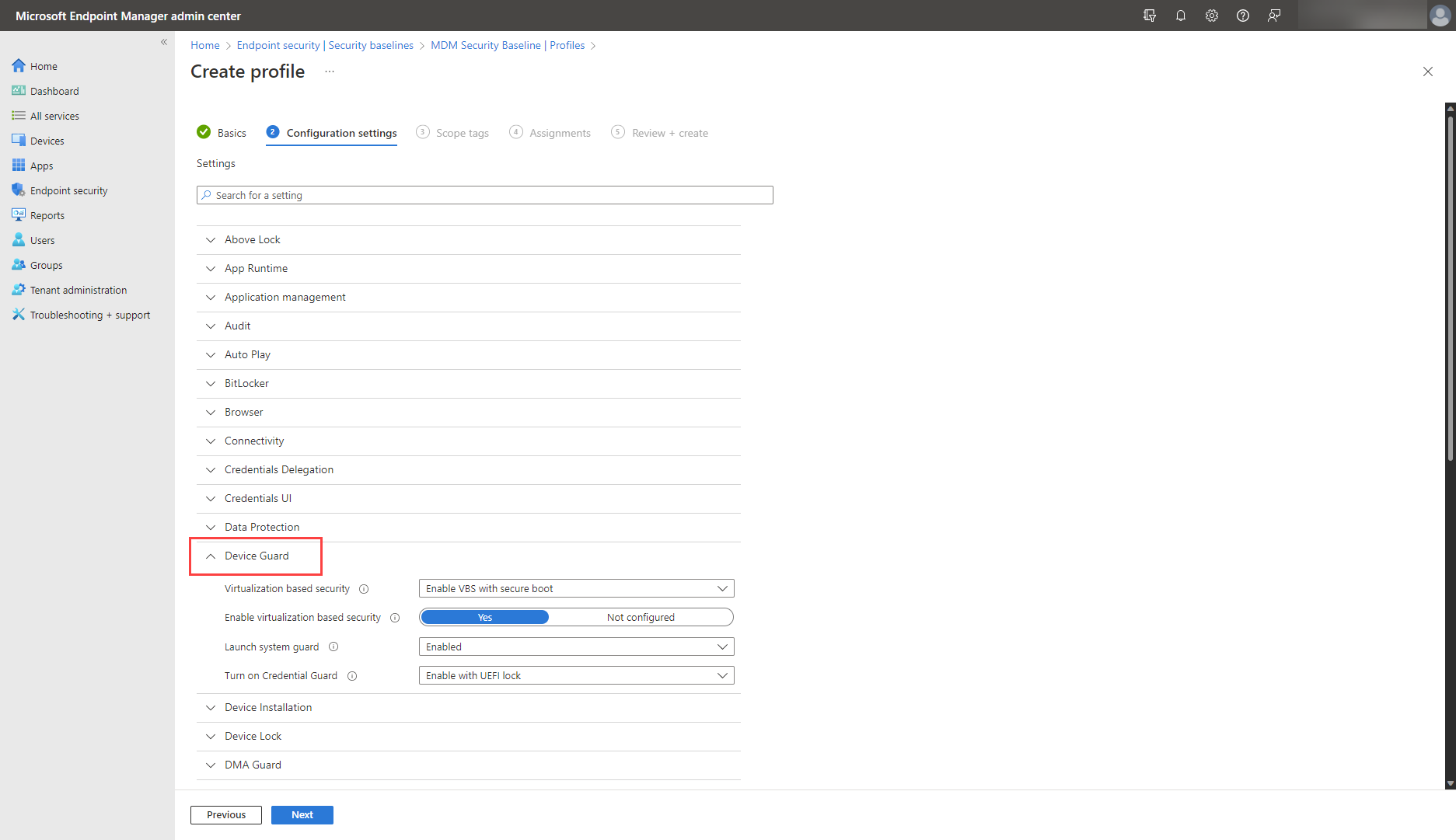

Чтобы использовать DRTM, проверка требования к системе, настройте и запустите Защитник Windows System Guard Secure Launch. Используйте базовые показатели безопасности Intune для запуска system guard, как показано ниже:

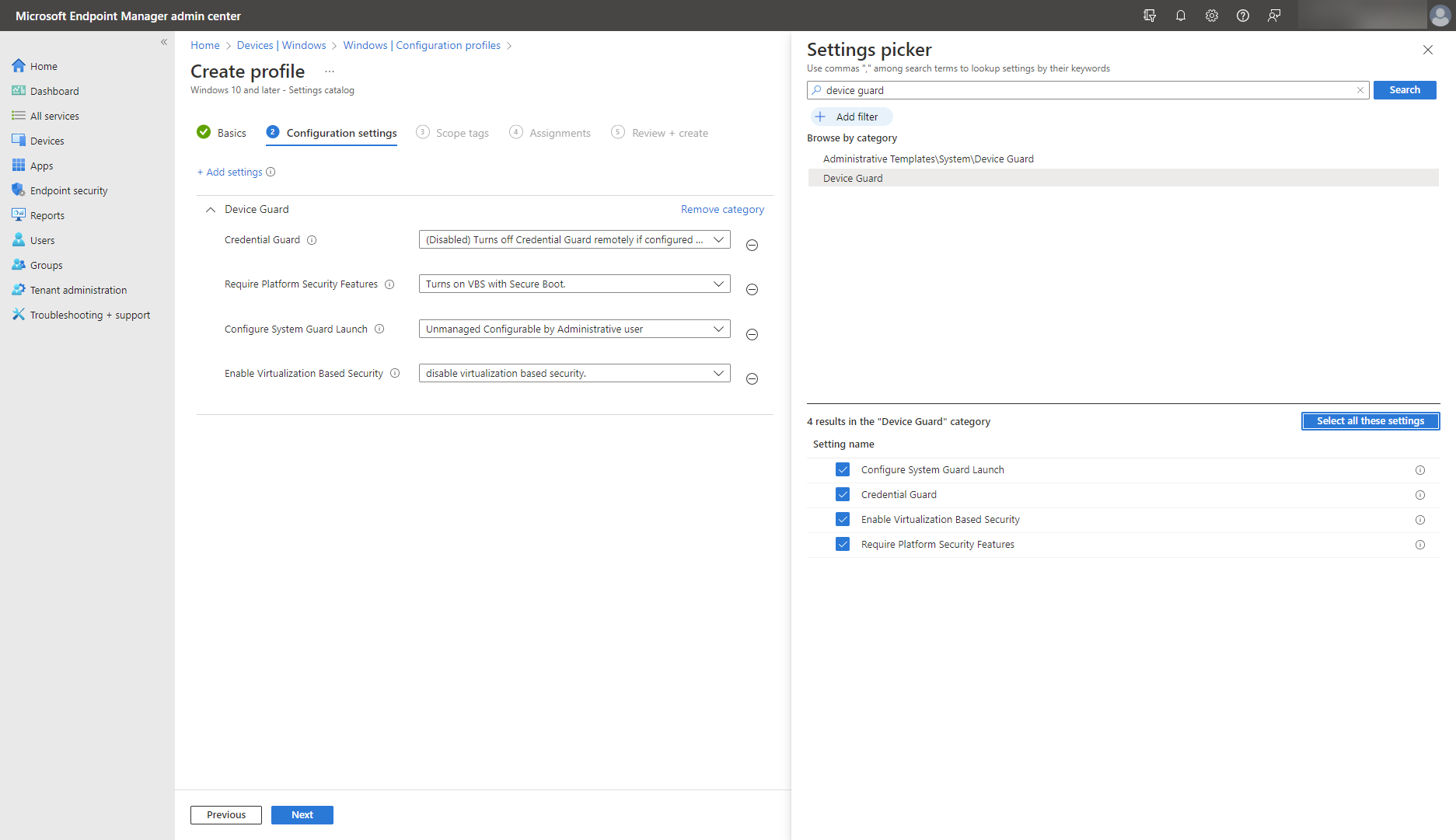

Кроме того, используйте каталог параметров Intune для настройки System Guard запуска, как показано ниже.

Чтобы проверить, запущен ли безопасный запуск, используйте сведения о системе (MSInfo32):

- Нажмите кнопку Пуск.

- Поиск сведения о системе.

- Найдите безопасный запуск в разделе Службы безопасности на основе виртуализации, работающие и настроенные службы безопасности на основе виртуализации.

Целостность памяти

Целостность памяти, также известная как целостность кода, защищенная гипервизором (HVCI), использует безопасность на основе виртуализации (VBS) для запуска целостности кода в режиме ядра (KMCI) в безопасной среде VBS вместо main ядра Windows. Инструкции по аппаратной виртуализации ЦП используются для создания безопасной области памяти, которая отделена и изолирована от обычной операционной системы на ваших устройствах. Эта изолированная область памяти включена вместе с безопасной загрузкой и позволяет проверка целостность всего кода ядра до его запуска. В результате вы можете предотвратить внедрение вредоносного кода, даже если драйверы и другое программное обеспечение, работающее в режиме ядра, имеют ошибки или испытывают атаки на уровне администратора, такие как WannaCry, и в конечном итоге защитить конфиденциальные функции операционной системы.

Подготовьтесь к наилучшей производительности целостности памяти, обеспечивая наличие на устройствах:

- Поддержка гипервизора

- Не менее 4 ГБ ОЗУ (настоятельно рекомендуется 8 ГБ)

- Безопасная загрузка UEFI

- Настоятельно рекомендуется использовать TPM 2.0

- Предпочтительно, системы с процессорами, поддерживающими управление выполнением на основе режима.

- В идеале— политика Защитник Windows управления приложениями (WDAC), развернутая одновременно и описанная в разделе по безопасности приложений.

Настройте целостность памяти для надежной защиты ядра Windows во время выполнения даже от атак на уровне администратора.

Включите защиту целостности кода на основе виртуализации на совместимых устройствах в Intune, используя узел Целостность кода в поставщике CSP AppLocker или настраиваемый OMA-URI с CSP политики — VirtualizationBasedTechnology. Каталог параметров и базовые показатели безопасности можно изначально настроить в категории Device Guard в Intune вместе с System Guard Launch.

Хотя большинство новых устройств с Windows будет по умолчанию включать HVCI, обслуживание позволяет включать его для ваших устройств различными способами, в том числе с помощью Безопасность Windows приложения, поставщика MDM, групповая политика или конфигурации реестра.

Компьютеры с защищенными ядрами

Значительное большинство предприятий сообщают, что за последние два года они столкнулись по крайней мере с одной атакой на встроенное ПО. Организациям может быть трудно не отставать и полностью выполнять то, что необходимо сделать для предотвращения таких атак и реагирования на них по мере их возникновения. Защищенные компьютеры с ядрами помогают обеспечить оптимальную безопасность оборудования. Они особенно рекомендуются для тех, кто работает в организациях в чувствительных отраслях, таких как здравоохранение или финансы.

Компьютеры с защищенными ядрами, созданные в сотрудничестве между корпорацией Майкрософт и производителями микросхем, уже предварительно настроены с самыми передовыми мерами безопасности, которые защищают Windows 11 устройств в ядре. Например, на компьютерах с защищенными ядрами будет настроен Защитник Windows System Guard Secure Launch и автоматически включен, чтобы обеспечить работу DRTM при запуске устройства (см. раздел DRTM). Они также имеют встроенную защищенную гипервизором целостность кода (HVCI), чтобы обеспечить надежность всего кода операционной системы, а весь исполняемый код подписывается только известными и утвержденными центрами.

Подробные инструкции по настройке и включению этих функций для компьютеров с защищенными ядрами см. в руководстве по оценке защищенных компьютеров.

Этот выбор функций показывает, что безопасность на уровне микросхемы обслуживается способами, которые в значительной степени невидимы и, следовательно, часто забывают: при производстве устройств, готовой предварительной настройке или автоматических обновлениях, которым можно доверять.

Благодаря этим улучшениям ваша организация продвигает уровень зрелости "Никому не доверяй" на уровне оборудования.