Включение служб безопасности для развертывания виртуального рабочего стола Azure

В роли главного системного инженера и администратора Azure, который отвечает за оценку и анализ виртуального рабочего стола Azure, вы должны понимать его архитектуру и средства обеспечения безопасности. Кроме того, необходимо четко понимать обязанности Майкрософт и клиента.

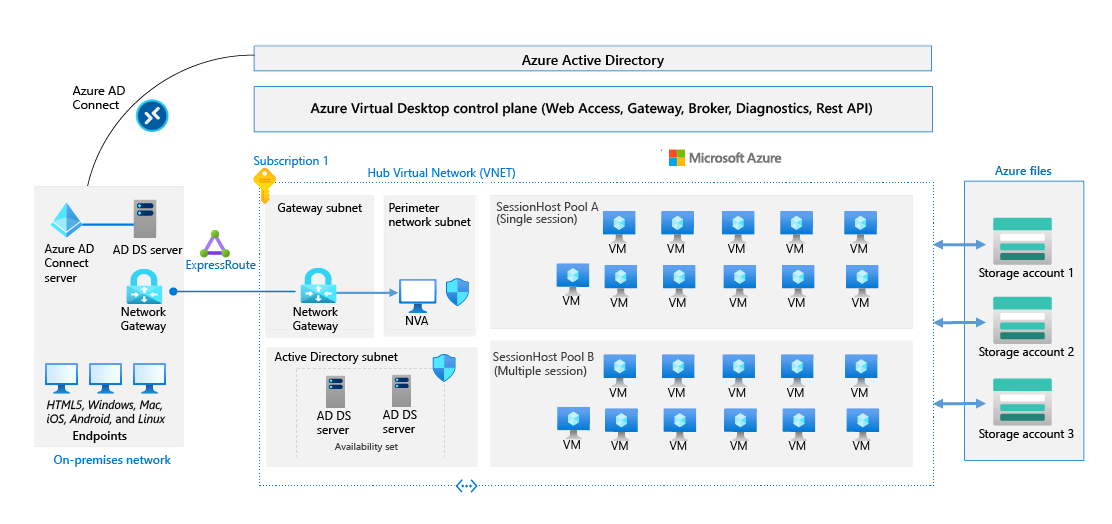

Архитектура виртуального рабочего стола Azure

Виртуальный рабочий стол Azure — это служба виртуализации рабочих столов и приложений, которая выполняется в Azure. Эта служба выполняет перечисленные ниже функции.

- Предоставляет инфраструктуру виртуализации в качестве управляемой службы.

- Делает возможным управление виртуальными машинами (ВМ), развернутых в рамках подписки Azure.

- Использует Microsoft Entra ID для управления службами удостоверений.

- Поддерживает существующие инструменты, такие как Microsoft Endpoint Manager.

На схеме ниже показаны компоненты типичной архитектуры корпоративного развертывания.

Виртуальный рабочий стол Azure развертывается в иерархической рабочей области. При традиционном локальном развертывании инфраструктуры виртуальных рабочих столов (VDI) клиент отвечает за все аспекты безопасности. С виртуальным рабочим столом Azure эти обязанности разделяются между клиентом и Майкрософт.

Корпорация Майкрософт обеспечивает безопасность физических центров обработки данных, физической сети и физических узлов, на которых работает Azure. Майкрософт также отвечает за безопасность системы управления виртуализацией, которая включает службы виртуальных рабочих столов Azure, работающие в Azure.

При использовании виртуального рабочего стола Azure важно понимать, что корпорация Майкрософт заранее помогает защитить некоторые службы. При этом клиент должен настроить остальные аспекты с учетом потребностей своей организация. Однако при необходимости корпорация Майкрософт может предложить клиенту рекомендации в отношении служб, за которые он отвечает.

Службы, управляемые корпорацией Майкрософт

Корпорация Майкрософт управляет службами виртуального рабочего стола Azure, указанными в таблице ниже.

| Служба | Описание |

|---|---|

| Веб-доступ к Azure | Эта служба позволяет пользователям виртуального рабочего стола Azure получать доступ к виртуальным рабочим столам и удаленным приложениям через веб-браузер, совместимый с HTML5. |

| Шлюз | Эта служба подключает удаленные клиенты к шлюзу, а затем устанавливает подключение от ВМ к тому же шлюзу. |

| Брокер | Служба брокера обеспечивает балансировку нагрузки и повторное подключение к виртуальным рабочим столам и удаленным приложениям в существующих пользовательских сеансах. |

| Диагностика | Служба диагностики удаленных рабочих столов регистрирует события действий в развертывании Виртуального рабочего стола Azure как успешные или неудачные. Эти сведения полезны для поиска и устранения неполадок. |

| Службы инфраструктуры Azure | Корпорация Майкрософт управляет сетями, хранилищами и вычислительными службами инфраструктуры Azure. |

Управление пользователями

Клиент управляет перечисленными ниже компонентами развертывания виртуального рабочего стола Azure.

| Компонент | Описание |

|---|---|

| Управление профилями пользователей | FSLogix и файлы Azure обеспечивают быструю и учитывающую состояние рабочую среду для пользователей через профили в контейнерах. |

| Доступ пользователей к узлам | При создании пула узлом тип балансировки нагрузки определяется по глубине или ширине. |

| Политики выбора размеров и масштабирования для ВМ | Компоненты определения размеров ВМ включают ВМ с поддержкой GPU. |

| Политики масштабирования | Пулы узлов сеансов, интегрированные с комплектами масштабирования виртуальных машин Azure, управляют группой виртуальных машин с балансировкой нагрузки. |

| Политики сети | Клиент определяет и назначает группы безопасности сети для фильтрации сетевого трафика. |

Защита учетных данных виртуального рабочего стола Azure

Виртуальный рабочий стол Azure требует интеграции с Microsoft Entra ID. Это позволяет использовать возможности идентификации и доступа из Microsoft Entra ID.

Эта интеграция с Microsoft Entra ID является ключевым элементом многоуровневой модели безопасности "Никому не доверяй". Модель безопасности "Никому не доверяй" удаляет концепцию "сад с стенами". Эта модель предполагает, что каждая служба, пользователь, приложение и система открыта для Интернета. В этом подходе основное внимание уделяется надежным системам проверки подлинности, авторизации и шифрования, а также обеспечению большей оперативной гибкости.

Процессы и компоненты безопасности вносят свой вклад в архитектуру Microsoft Entra "удостоверение как услуга" (IaaS). Ниже приведено несколько вариантов использования соответствующих функций.

- Использование статических и динамических политик условного доступа.

- Использование проверки подлинности, укрепленной с помощью многофакторной проверки подлинности.

- Подписка на Microsoft Defender для облака или Microsoft Defender для доступа к интегрированной оценке уязвимости.

- Использование надежных служб и политик управления учетными данными.

В виртуальном рабочем столе Azure доступны указанные ниже методы балансировки нагрузки. Балансировка нагрузки по ширине и глубине позволяет настраивать пулы узлов виртуального рабочего стола Azure в соответствии с потребностями развертывания.

- Балансировка по ширине — это конфигурация по умолчанию, в рамках которой сеансы пользователей равномерно распределяются по всем узлам сеансов в пуле узлов. Метод балансировки нагрузки в ширину позволяет распределять пользовательские подключения для оптимизации в этом сценарии. Этот метод идеально подходит для организаций, которые хотят обеспечить наилучшее взаимодействие с пользователями, подключающимися к их среде виртуальных рабочих столов в пуле.

- При балансировке по глубине новые сеансы пользователей подключаются к узлу с поддержкой нескольких сеансов, пока не будет достигнуто максимальное число подключений. Этот метод позволяет насытить один узел сеансов за раз, чтобы оптимизировать сценарии уменьшения масштаба. Балансировка нагрузки по глубине обычно используется для снижения затрат и включения более детального управления количеством виртуальных машин, выделенных для пула узлов.

Виртуальный рабочий стол Azure поддерживается различными клиентами удаленного рабочего стола и наиболее популярными устройствами на базе партнерских ОС. В частности, такая поддержка реализована в клиентах "Рабочий стол Windows" и "Клиент Microsoft Store". Вы получаете перечисленные ниже возможности.

- Доступ к полнофункциональному многосеансовому рабочему столу Windows 10 Корпоративная, Windows Server 2012 R2 (и более новых версий) и Windows 7 Корпоративная (полнофункциональный рабочий стол) для обратной совместимости.

- Доступ только к приложению из заданной группы приложений в пуле узлов. Используйте Microsoft Entra ID и элементы управления доступом на основе ролей для обеспечения детальной авторизации.

Примечание.

Для работы виртуального рабочего стола Azure необходимы доменные службы Active Directory (AD DS). Присоединенный к домену узел сеансов AD DS использует преимущества Microsoft Entra функций безопасности. К ним относятся условный доступ, многофакторная проверка подлинности и Intelligent Security Graph.