Безопасный сетевой доступ

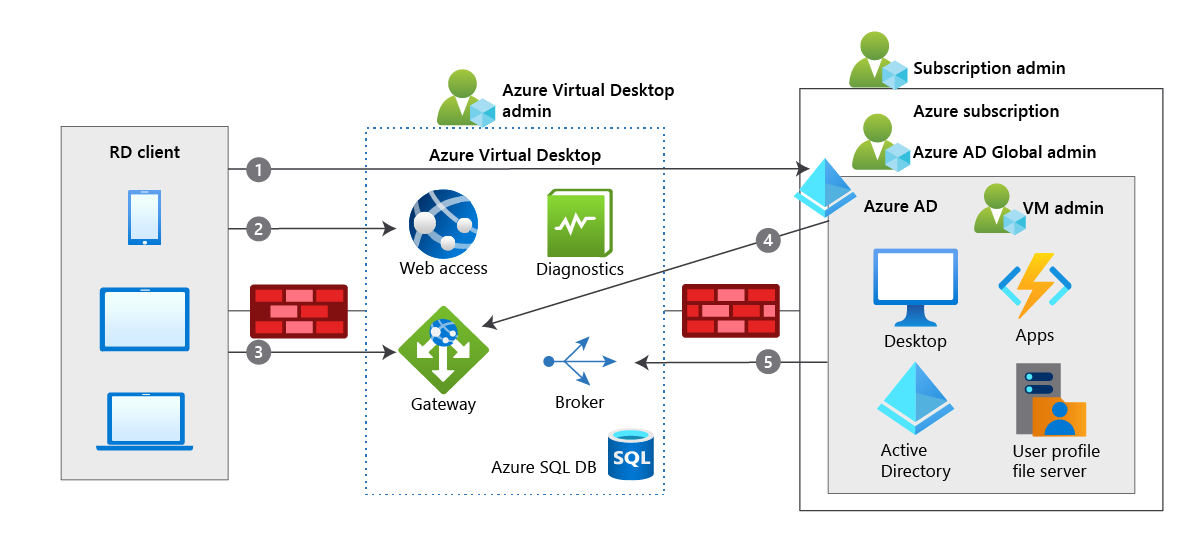

Виртуальный рабочий стол Azure, как описано выше, является общей службой. Корпорация Майкрософт управляет ее отдельными компонентами от имени клиента и предоставляет безопасные конечные точки для подключения клиентов и размещения сеансов.

Виртуальный рабочий стол Azure использует протокол удаленного рабочего стола (RDP) для реализации функций удаленного отображения и ввода по сетевым каналам. Поток данных подключения для виртуального рабочего стола Azure начинается с поиска в DNS ближайшего центра обработки данных Azure.

- При проверке подлинности в Microsoft Entra ID клиенту служб удаленных рабочих столов возвращается маркер.

- Шлюз проверяет маркер у посредника подключений.

- Брокер запрашивает в базе данных SQL Azure ресурсы, которые назначены пользователю.

- Шлюз и брокер выбирают узел сеанса для подключенного клиента.

- Узел сеанса создает обратное подключение к клиенту с помощью шлюза виртуального рабочего стола Azure.

Входящие порты не открываются. В этой версии шлюз действует как интеллектуальный обратный прокси-сервер. Шлюз управляет всеми подключениями к сеансу, при этом клиент получает только изображения. На изображении ниже показана процедура подключения из пяти шагов для виртуального рабочего стола Azure, запущенного на платформе Azure.

Ограничение трафика виртуального рабочего стола Azure с помощью тегов службы NSG

Теги служб упрощают защиту виртуальных машин Azure. Поскольку виртуальные сети Azure участвуют в развертывании виртуальных рабочих столов Azure, теги службы позволяют легко ограничить доступ к сети только службами Azure. Теги служб можно добавлять в правила группы безопасности сети (NSG), чтобы разрешить или запретить трафик к определенной службе Azure глобально или для определенного региона Azure.

Группы безопасности сети

Группа безопасности сети (NSG) — это набор правил безопасности, которые разрешают или запрещают сетевой трафик к ресурсам Azure или от них. В каждом правиле могут быть указаны следующие свойства: название, приоритет, источник или назначение, протокол, направление, диапазон портов и действие. NSG — это служба безопасности сети уровней 3 и 4.

Теги служб

Тег службы представляет группу префиксов IP-адресов из службы Azure. Он помогает свести к минимуму сложности, связанные с частыми обновлениями правил сетевой безопасности. Майкрософт управляет префиксами адресов, охватываемых тегом службы, и автоматически обновляет тег по мере изменения адресов. Администратор Azure не может создать собственный тег службы или указать включенные в него IP-адреса.

Теги служб можно использовать в правилах NSG для точной настройки сетевого трафика к службе виртуального рабочего стола Azure на глобальном или региональном уровне. Теги службы брандмауэра Azure можно использовать в поле Назначение в сетевых правилах. Их можно использовать вместо определенных IP-адресов.

Брандмауэр Azure для защиты на уровне приложения

Виртуальные машины из пула узлов виртуального рабочего стола Azure регулируются механизмами управления безопасностью виртуальной сети. Для правильной работы им требуется исходящий интернет-доступ к службе виртуального рабочего стола Azure. Им также может потребоваться исходящий доступ к Интернету для пользователей. С помощью брандмауэра Azure можно заблокировать среду и отфильтровать исходящий трафик.

Для правильной работы узлам виртуального рабочего стола Azure требуется доступ к полным доменным именам (FQDN). Для упрощения такой конфигурации брандмауэр Azure предоставляет тег FQDN виртуального рабочего стола Azure.

Действия по разрешению исходящего трафика и настройке правил брандмауэра не рассматриваются в этом модуле. В заключении к этому модулю приведены ссылки на дополнительные сведения.