Общие сведения о различиях между ролями Azure и ролями Microsoft Entra

Ресурсы Azure и идентификатор Microsoft Entra имеют независимые системы разрешений. Роли Azure используются для управления доступом к виртуальным машинам, хранилищу и другим ресурсам Azure. Роли Microsoft Entra используются для управления доступом к ресурсам Microsoft Entra, таким как учетные записи пользователей и пароли.

В этом уроке вы изучите основные аспекты ролей Azure и ролей Microsoft Entra. Вы изучите различные доступные вам области. После этого вы определите подходящую роль для своего сценария.

Роли в Azure

Управление доступом на основе ролей Azure (Azure RBAC) — это система, которая позволяет управлять доступом к ресурсам Azure и тем, что эти пользователи могут делать с этими ресурсами. Вы можете добиться контроля, назначив роли пользователям, группам или приложениям в определенном область. Роль можно описать как коллекцию разрешений.

С помощью Azure RBAC можно разрешить одному пользователю или набору пользователей доступ к ресурсам в подписке. Кроме того, можно разделять ответственность за различные ресурсы в соответствии со специализацией участников рабочей группы. Например, может потребоваться предоставить специалистам по обработке и анализу данных организации доступ к Машинное обучение Azure и любым связанным ресурсам, таким как База данных SQL Azure, или вы можете предоставить доступ к хранилищу BLOB-объектов Azure в выделенной группе ресурсов Машинное обучение. Предоставляя ограниченный доступ, вы изолируете эти ресурсы от членов группы, у которых нет необходимых навыков или ресурсов.

Вы можете детально настроить разрешения для приложений, чтобы у маркетингового веб-приложения был доступ только к маркетинговой базе данных и соответствующей учетной записи хранения. Руководителям или сотрудникам на более высоких должностях можно предоставить доступ ко всем ресурсам в группе ресурсов или ко всей подписке в целях управления, а также проверке сведений о выставлении счетов и использовании.

В RBAC Azure есть множество встроенных ролей. Можно также создавать пользовательские роли.

Ниже приведены четыре примера встроенных ролей.

- Владелец: имеет полный доступ ко всем ресурсам, включая возможность делегировать доступ другим пользователям

- Участник. Может создавать ресурсы Azure и управлять ими

- Читатель: может просматривать только существующие ресурсы Azure

- Доступ пользователей Администратор istrator: может управлять доступом к ресурсам Azure

Выбор подходящей области действия

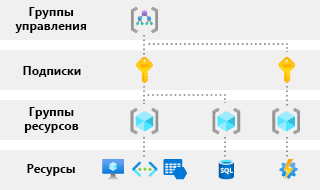

Роли Azure можно применять на четырех уровнях: группы управления, подписки, группы ресурсов и ресурсы. На следующей схеме показана иерархия этих четырех уровней.

Группы управления Azure помогают управлять подписками Azure благодаря их объединению в группы. Если в организации много подписок, для эффективного управления доступом к ним, их политиками и соответствием требуется особый подход. Группы управления Azure представляют область действия уровнем выше, чем подписки.

Подписки Azure помогают упорядочивать доступ к ресурсам Azure, а также определять порядок составления отчетов об использовании ресурсов, выставления счетов за него и его оплаты. Каждая подписка может иметь особую конфигурацию выставления счетов и оплаты, поэтому для подразделений, отделов, проектов и т. д. можно использовать разные подписки и планы.

Группы ресурсов — это контейнеры, содержащие связанные ресурсы для решения Azure. Группа ресурсов содержит ресурсы, которыми вы хотите управлять как группой. Вы можете решить, какие ресурсы принадлежат группе ресурсов на основе того, что имеет наибольшее значение для вашей организации.

Область важно и устанавливает, какие ресурсы должны иметь определенный тип доступа к ним. Представьте себе, что кто-то в вашей организации должен иметь доступ к виртуальным машинам. Вы можете использовать роль участника виртуальной машины, которая позволяет этому пользователю управлять виртуальными машинами только в определенной группе ресурсов. Чтобы ограничить область действия роли, можно задать определенный ресурс, группу ресурсов, подписку или группу управления.

Комбинируя роли Azure и области действия, вы получаете потрясающую гибкость настройки разрешений для ресурсов Azure.

Роли Microsoft Entra

Идентификатор Microsoft Entra также имеет собственный набор ролей, которые применяются главным образом к пользователям, паролям и доменам. Их назначение отличается. Вот несколько таких случаев.

Глобальный Администратор istrator: может управлять доступом к административным функциям в идентификаторе Microsoft Entra. Эта роль позволяет предоставлять роли администраторов другим пользователям и сбрасывать пароль любого пользователя или администратора. По умолчанию она назначается пользователю, зарегистрировавшему каталог.

Пользователь Администратор istrator: может управлять всеми аспектами пользователей и групп, включая запросы на поддержку, мониторинг работоспособности службы и сброс паролей для определенных типов пользователей.

Выставление счетов Администратор istrator: может совершать покупки, управлять подписками и запросами в службу поддержки, а также отслеживать работоспособности служб. Помимо разрешений Azure RBAC, в Azure есть подробные разрешения на выставление счетов. Доступные разрешения на выставление счетов зависят от соглашения с корпорацией Майкрософт.

Различия между ролями Azure и ролями Microsoft Entra

Основное различие между ролями Azure и ролями Microsoft Entra — это области, которые они охватывают. Роли Azure применяются к ресурсам Azure, а роли Microsoft Entra применяются к ресурсам Microsoft Entra (особенно пользователям, группам и доменам). Кроме того, идентификатор Microsoft Entra id имеет только одну область: каталог. Напротив, роли RBAC Azure можно назначать на уровнях групп управления, подписок, групп ресурсов или ресурсов.

Роли имеют ключевой общий участок. Глобальный Администратор istrator Microsoft Entra может повысить уровень доступа для управления всеми подписками Azure и группами управления. В результате он получает роль "Администратор доступа пользователей" в RBAC Azure для всех подписок своего каталога. Роль "Администратор доступа пользователей" позволяет глобальному администратору предоставлять другим пользователям доступ к ресурсам Azure.

В нашем сценарии необходимо предоставить новому руководителю все разрешения на управление и выставление счетов в RBAC Azure. Для этого вы временно повысите свой уровень доступа до роли "Администратор доступа пользователей". После этого вы сможете предоставить новому руководителю роль владельца, чтобы он мог создавать ресурсы и управлять ими. Вы также настроите область на уровне подписки, чтобы руководитель смог сделать это для всех ресурсов в подписке.

На приведенной ниже схеме показаны ресурсы, которые глобальный администратор может просматривать, когда его разрешения повышаются до уровня "Администратор доступа пользователей".