Обнаружение рисков с помощью политик Защита идентификации Microsoft Entra

Политики рисков позволяют вашей организации более правильно реагировать на связанный с удостоверениями риск.

Ранее ИТ-отдел вашей организации розничной торговли не располагал нужными специалистами по безопасности, поэтому для защиты удостоверений приходилось нанимать внешних подрядчиков. Руководитель хочет избежать подобной ситуации в будущем. Ваша компания должна иметь возможность реагировать на угрозы в контролируемой и более экономичной манере без снижения безопасности.

Вам было предложено изучить, как риски идентификации обнаружены в Защита идентификации Microsoft Entra. Вам было предложено ознакомиться с политиками рисков и их использованием.

В этом уроке вы изучите политики риска. Вы также узнаете, для каких типов используется политика риска, а также как настроить и включить их. Затем вы увидите, что такое взаимодействие с пользователем для каждого типа политики риска.

Что такое политика рисков?

Вы можете настроить политику риска, чтобы решить, как вы хотите, чтобы защита идентификации реагировала на определенный тип риска. Вы хотите заблокировать или разрешить доступ? Вы хотите сделать пользователей более проверив проверку подлинности, прежде чем разрешить доступ? Политики рисков позволяют быстро реагировать на риски. Ваша компания может применять политики риска и избегать найма внешних подрядчиков для обработки рисков на основе удостоверений.

В зависимости от типа риска идентификации доступны различные политики риска. Можно использовать политику рисков при входе или политику рисков пользователей.

Политика риска входа

Политика рисков при входе проверяет каждый вход и назначает ему оценку риска. Эта оценка указывает вероятность того, что пользователь, учетные данные которого используются, на самом деле является одним из попыток входа. Вы можете решить, какой уровень риска является приемлемым, выбрав пороговое значение низкого, среднего или высокого уровня. На основе уровня риска можно выбрать, разрешать ли доступ, автоматически блокировать или разрешать доступ только после выполнения других требований. Например, пользователям может быть предложено пройти многофакторную проверку подлинности, чтобы устранить обнаруженные риски, которые считаются относящими к среднему уровню. Пользователи могут быть полностью заблокированы, если риск считается высоким.

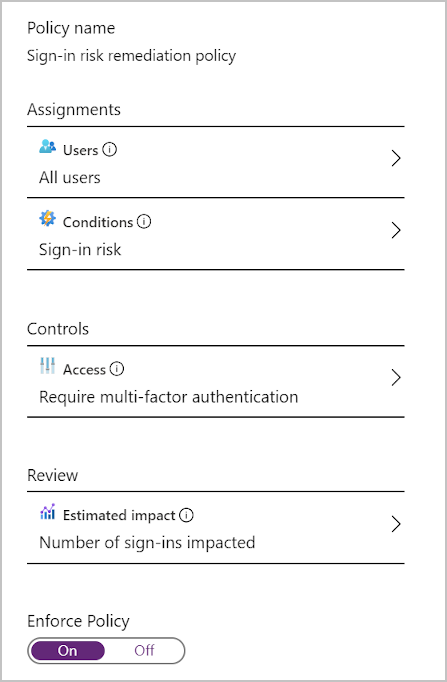

Для настройки политики рисков при входе на портале Azure используется форма. Можно указать такие параметры, как:

- Пользователи, к которым должна применяться эта политика

- Условия, которые должны быть удовлетворены, например, насколько высокая оценка активирует политику

- Выбор способов реагирования

Перед применением этой политики убедитесь, что пользователи уже зарегистрированы для многофакторной проверки подлинности Microsoft Entra.

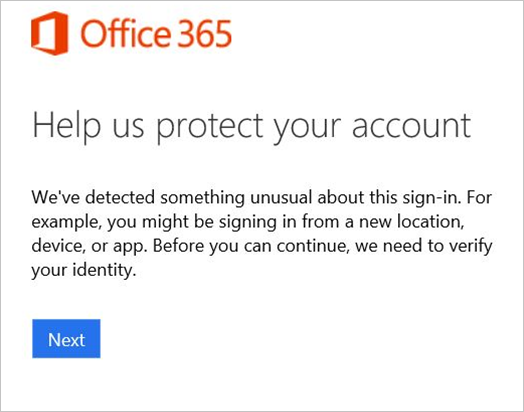

После обнаружения риска при входе пользователю предлагается предпринять действия по устранению риска. Ему сообщается о том, что вызвало риск и что необходимо для устранения проблемы. Например, пользователь может увидеть это уведомление:

Политика риска пользователя

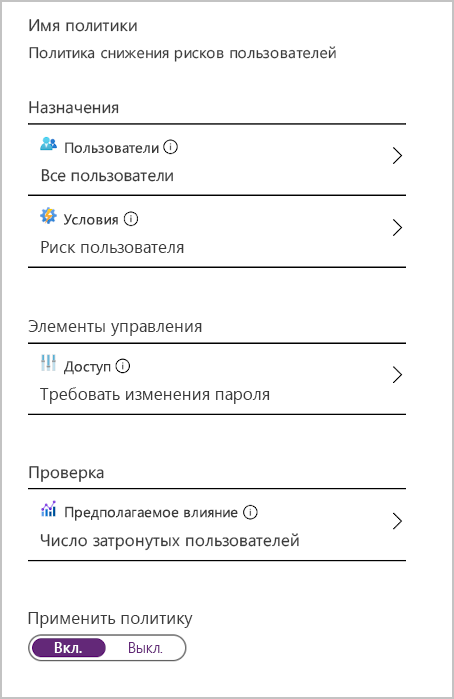

Здесь Защита идентификации изучает нормальные шаблоны поведения пользователя. Затем Защита идентификации использует эти знания для вычисления вероятного риска того, что удостоверение пользователя было скомпрометировано. На основе этого риска администратор может решить, разрешать ли доступ, блокировать его или разрешать доступ только после выполнения дополнительных требований. Например, перед получением доступа пользователю может быть предложено сменить пароль с помощью самостоятельного сброса пароля.

Для настройки политики рисков пользователей на портале Azure используется форма. Вы можете указать такие параметры, как пользователи этой политики, которые должны быть ориентированы, условия, которые должны выполняться, и способ реагирования. Перед применением этой политики убедитесь, что пользователи уже зарегистрированы для самостоятельного сброса пароля.

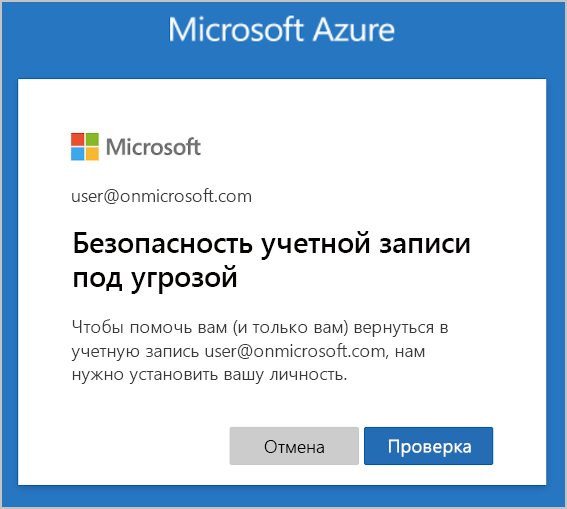

После обнаружения риска пользователя пользователю предлагается предпринять действия по устранению риска. Ему сообщается о том, что вызвало риск и что необходимо для устранения проблемы. Например, пользователь может увидеть это уведомление:

Политика регистрации с многофакторной проверкой подлинности (MFA)

Многофакторная проверка подлинности (MFA) добавляет второй уровень защиты для удостоверений пользователей. При многофакторной проверке подлинности пользователь должен пройти дополнительный шаг проверки после успешного предоставления имени пользователя и пароля.

Вы можете использовать политику регистрации с MFA, чтобы гарантировать, что все пользователи зарегистрированы для многофакторной проверки подлинности с самого первого использования своей учетной записи. Вы также настраиваете эту политику, чтобы применить политики риска при входе. Это позволит пользователям самостоятельно устранять проблемы после обнаружения риска при входе.

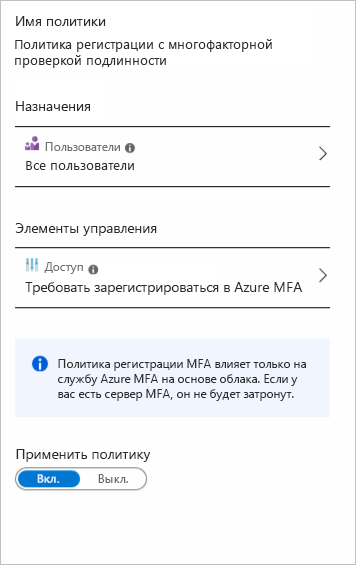

Чтобы настроить политику регистрации MFA с помощью портала Azure, нужно заполнить форму. Необходимо указать сведения о том, какие пользователи целевые объекты политики должны быть включены или отключены.

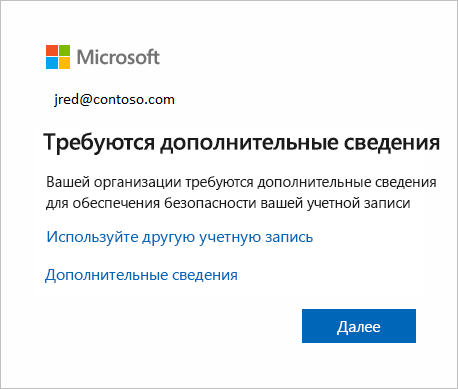

После настройки политики регистрации с MFA пользователям предлагается зарегистрироваться при входе в систему. Пользователь видит следующее уведомление.

Пользователи должны выполнить регистрацию в течение 14 дней, но могут пропустить ее при входе в течение этого периода. Через 14 дней они должны завершить регистрацию, прежде чем они смогут войти снова.