Упражнение. Маршрутизация сетевого трафика через Брандмауэр Azure

В предыдущем упражнении вы развернули Брандмауэр Azure. Теперь необходимо направить весь сетевой трафик через брандмауэр и отфильтровать трафик с помощью правил брандмауэра. После этого Брандмауэр Azure будет обеспечивать защиту исходящего сетевого трафика для Виртуального рабочего стола Azure.

Маршрутизация всего трафика через брандмауэр

Для подсети, используемой пулом узлов, настройте исходящий маршрут по умолчанию, чтобы пройти через брандмауэр. Выполните следующие действия.

- Создайте таблицу маршрутизации в той же группе ресурсов, в которой находятся виртуальные машины пула узлов и брандмауэр.

- Свяжите таблицу маршрутизации с подсетью, используемой виртуальными машинами пула узлов.

- В таблице маршрутизации добавьте маршрут к брандмауэру.

После выполнения этих действий весь трафик будет передаваться в Брандмауэр Azure.

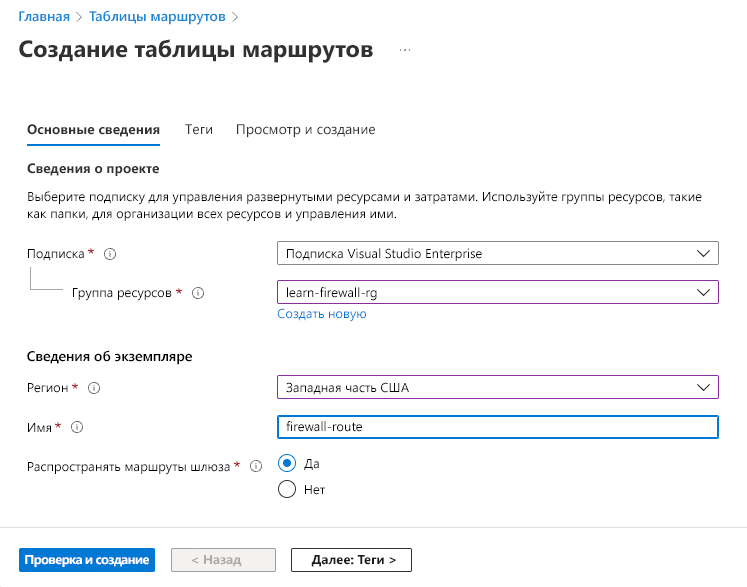

Создание таблицы маршрутов

Сначала вы создадите таблицу маршрутов с именем брандмауэр-маршрут.

На портале Azure найдите и выберите пункт Таблицы маршрутизации.

Выберите + Создать.

Используйте следующие значения.

Поле значение Отток подписок Ваша подписка Группа ресурсов learn-firewall-rg Регион Выберите использованное ранее расположение. Имя. firewall-route

Выберите Просмотреть и создать>Создать.

После завершения развертывания выберите Перейти к ресурсу.

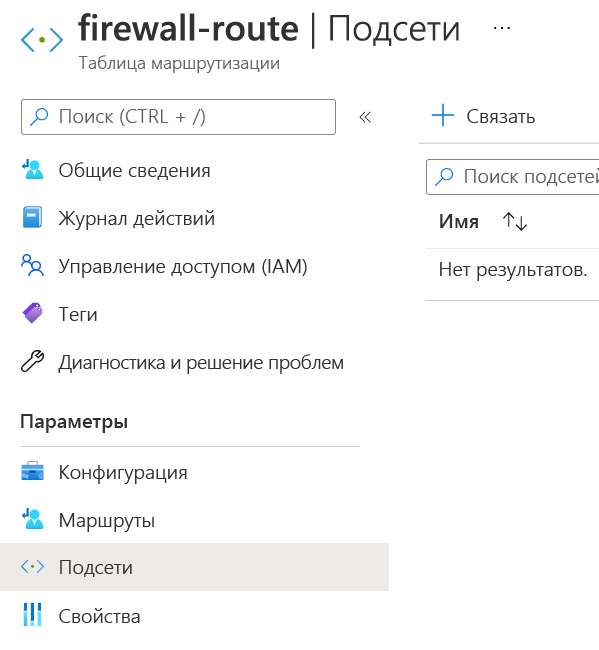

Привязка таблицы маршрутизации к подсети рабочей нагрузки

Теперь вы свяжите брандмауэр-маршрут с подсетью пула узлов.

В области firewall-route в разделе Параметры выберите Подсети.

Нажмите + Связать.

Задайте следующие значения:

Поле значение Виртуальная сеть hostVNet Подсеть hostSubnet Нажмите кнопку "ОК" и дождитесь добавления связи.

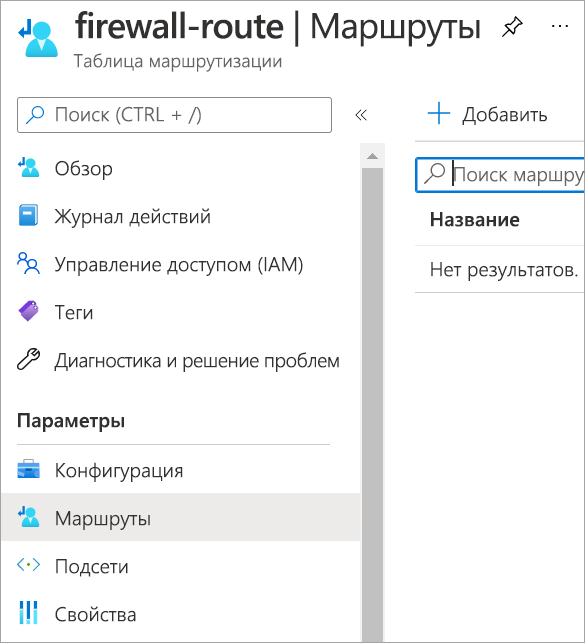

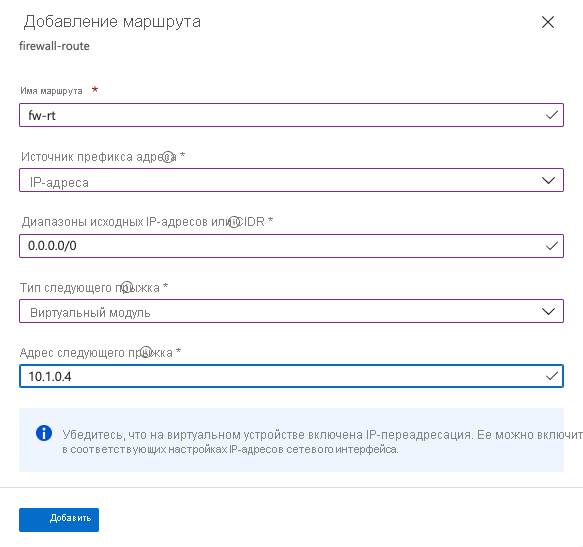

Добавление маршрута в таблицу маршрутизации

В последнем шаге добавляется маршрут к Брандмауэру Azure в таблице маршрутизации. После выполнения этого шага весь сетевой трафик в виртуальной сети пула узлов будет проходить через Брандмауэр Azure.

В разделе Параметры выберите Маршруты.

Выберите Добавить.

Введите следующие значения:

Поле значение Имя маршрута fw-rt Тип назначения IP-адреса Диапазоны IP-адресов назначения или CIDR 0.0.0.0/0 Тип следующего прыжка Виртуальный модуль Адрес следующего прыжка Вставьте частный IP-адрес Брандмауэра из предыдущего урока. Его можно найти на странице "Брандмауэр" в поле частного IP-адреса брандмауэра.

Выберите Добавить.

Создание коллекции правил приложения

По умолчанию брандмауэр запрещает доступ ко всему, поэтому необходимо настроить условия, при которых трафик разрешен через брандмауэр.

Создайте коллекцию правил для приложений, чтобы разрешить доступ к Виртуальному рабочему столу Azure нескольким полным доменным именам (FQDN).

На портале Azure найдите и выберите Брандмауэры.

Выберите брандмауэр learn-fw.

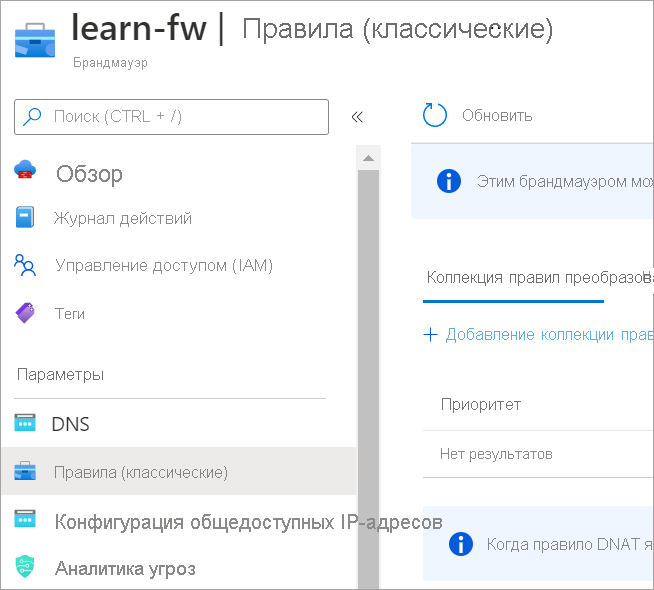

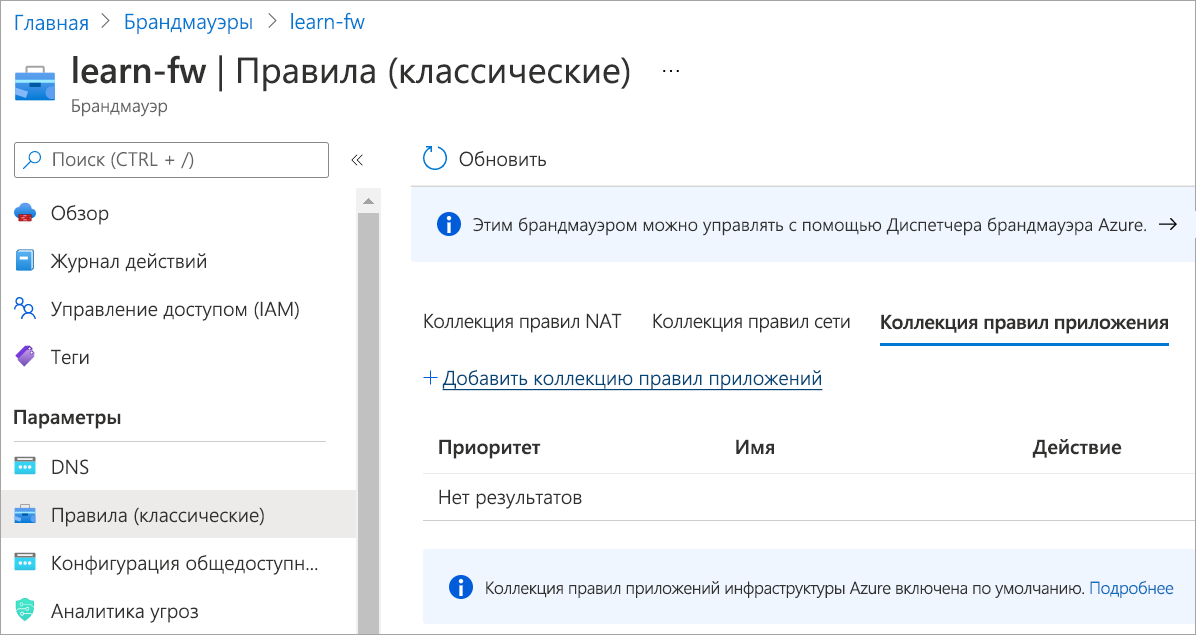

В разделе Параметры выберите Правила (классические).

Перейдите на вкладку Коллекция правил для приложений и выберите Добавить коллекцию правил для приложений.

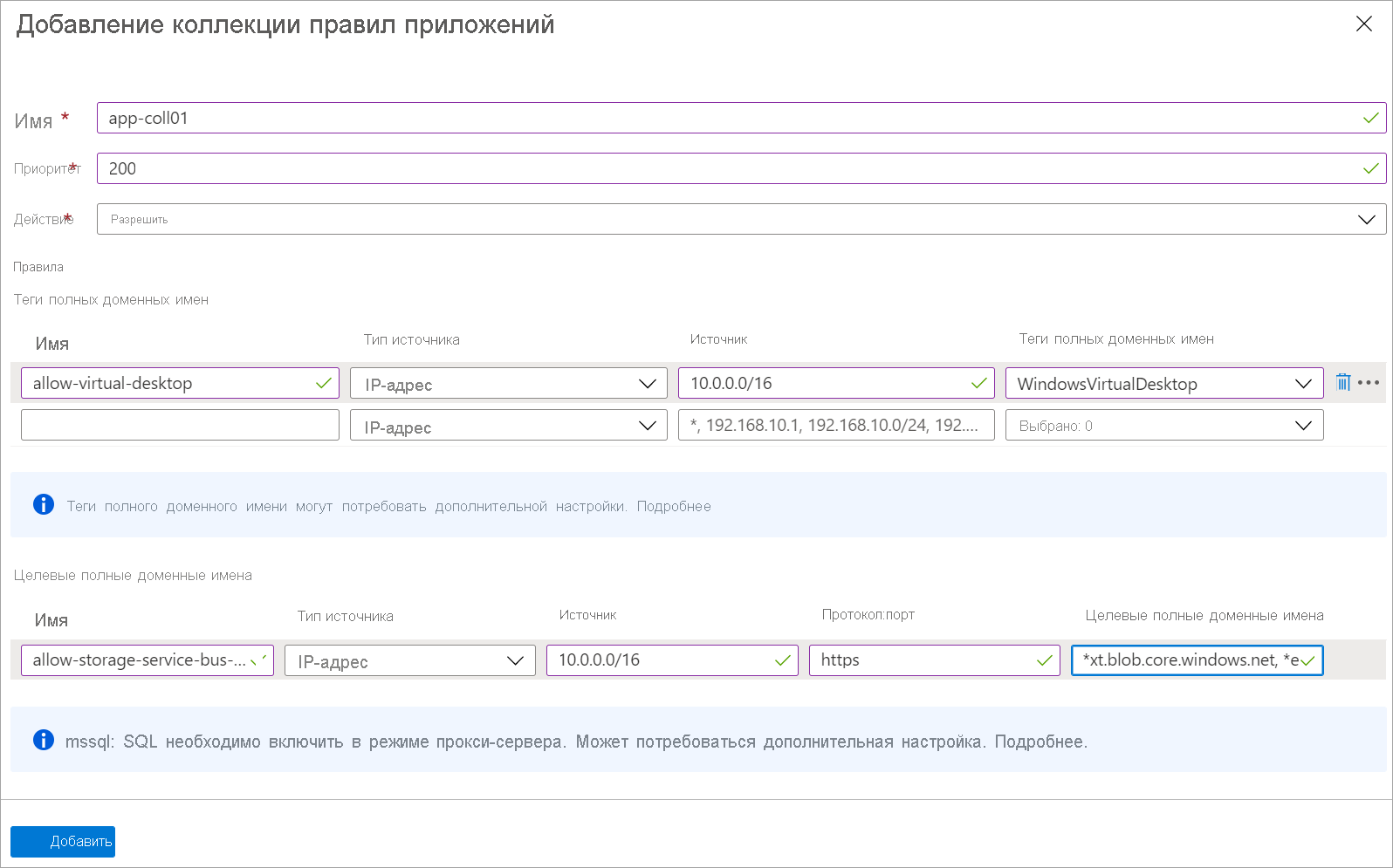

Введите следующие данные:

Поле Значение Имя. app-coll01 Приоритет 200 Действие Allow В области Правила в разделе теги FQDN введите следующие сведения:

Поле Значение Имя. allow-virtual-desktop Source type IP-адрес Оригинал Адресное пространство для hostVNet, например 10.0.0.0/16 Теги полного доменного имени Виртуальный рабочий стол Windows В области Правила в разделе теги FQDN введите следующие сведения:

Поле Значение Имя. allow-storage-service-bus-accounts Source type IP-адрес Оригинал Адресное пространство для hostVNet, например 10.0.0.0/16 Протокол:порт https Целевые FQDN *xt.blob.core.windows.net, ,*eh.servicebus.windows.net*xt.table.core.windows.netПо завершении форма выглядит следующим образом:

Выберите Добавить.

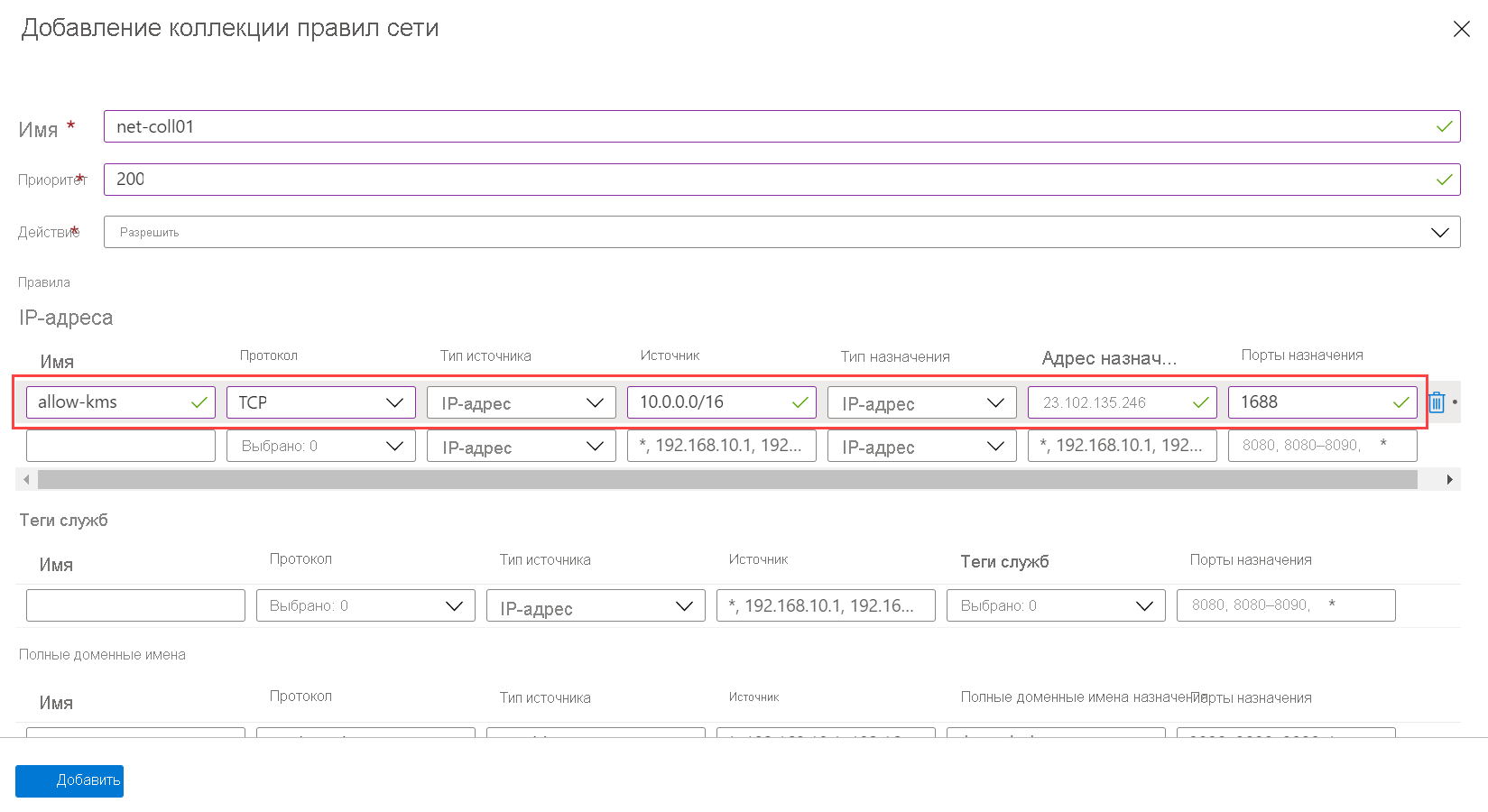

Создание коллекции правил сети

Предположим, что наш сценарий использует доменные службы Microsoft Entra (доменные службы Microsoft Entra), поэтому вам не нужно создавать сетевое правило для разрешения DNS. Однако необходимо создать правило, чтобы разрешить трафик из виртуальных машин Виртуального рабочего стола Azure в службу активации Windows. Чтобы в нашем сетевом правиле разрешить службы управления ключами (KMS), используйте конечный IP-адрес сервера KMS для глобального облака Azure.

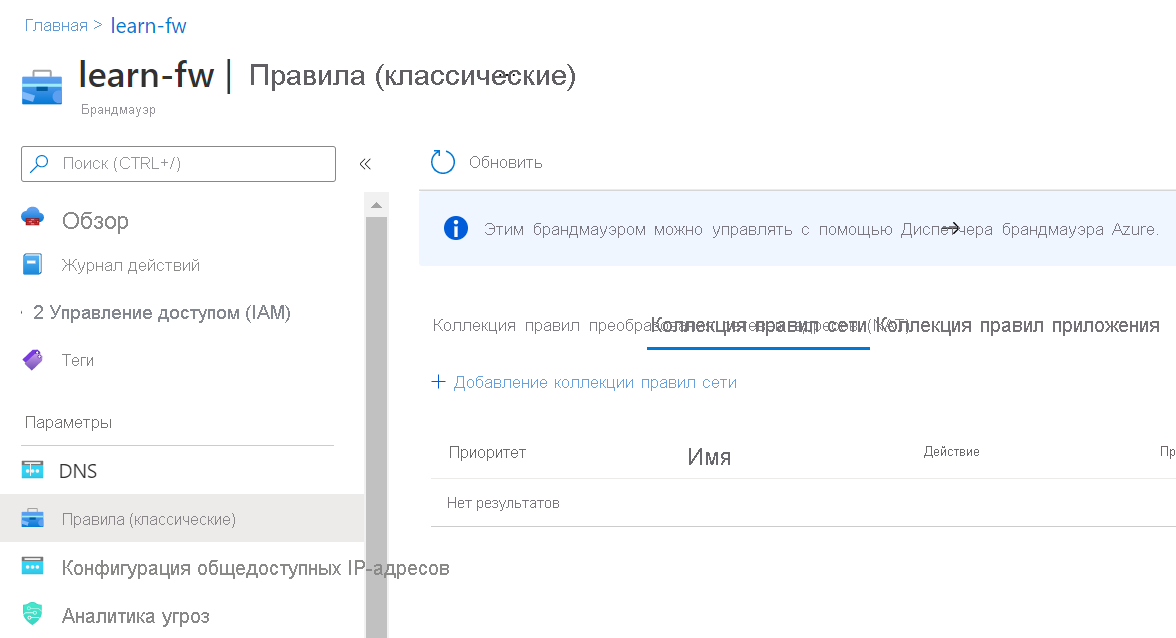

В learn-fw>Правила (классические) выберите Коллекция сетевых правил.

Перейдите на вкладку Коллекция сетевых правил и выберите Добавить коллекцию сетевых правил.

Введите следующие данные:

Поле Значение Имя. net-coll01 Приоритет 200 Действие Allow В области Правила в разделе IP-адреса введите следующие сведения:

Поле Значение Имя. allow-kms Протокол TCP Source type IP-адрес Оригинал Адресное пространство для hostVNet, например 10.0.0.0/16 Тип назначения IP-адрес Адрес назначения 23.102.135.246 Порты назначения 1688 По завершении форма выглядит следующим образом:

Выберите Добавить.

Проверьте свою работу

На этом этапе вы направили весь сетевой трафик для Виртуальных рабочих столов Azure через брандмауэр. Теперь необходимо убедиться, что брандмауэр работает правильно. Исходящий сетевой трафик от пула узлов должен передаваться через брандмауэр к службе Виртуальных рабочих столов Azure. Можно проконтролировать, разрешает ли брандмауэр трафик через службу, проверив состояние компонентов службы.

Выполните следующую команду в Azure Cloud Shell.

"rdgateway", "rdbroker","rdweb"|% ` {Invoke-RestMethod -Method:Get ` -Uri https://$_.wvd.microsoft.com/api/health}|ft ` -Property Health,TimeStamp,ClusterUrlВы должны получить примерно следующие результаты, где все три службы компонентов перечислены как работоспособные:

Health TimeStamp ClusterUrl ------ --------- ---------- RDGateway is Healthy 7/2/2021 6:00:00 PM https://rdgateway-c101-cac-r1.wvd.microsoft.com/ RDBroker is Healthy 7/2/2021 6:00:00 PM https://rdbroker-c100-cac-r1.wvd.microsoft.com/ RDWeb is Healthy 7/2/2021 6:00:00 PM https://rdweb-c100-cac-r1.wvd.microsoft.com/Если один или несколько компонентов не работоспособны, брандмауэр работает неправильно.