Упражнение. Включение многофакторной проверки подлинности Microsoft Entra

Вы можете выполнить основные действия, необходимые для настройки и включения многофакторной проверки подлинности Microsoft Entra с помощью условных политик. Помните, что реальное развертывание требует значительного обдумывания и планирования. Перед включением MFA для сред просмотрите ссылки на документацию в конце этого модуля.

Важно!

Для этого упражнения требуется идентификатор Microsoft Entra ID P1 или P2. Вы можете использовать бесплатную пробную версию 30 дней, чтобы попробовать эту функцию, или просто прочитать приведенные ниже инструкции, чтобы понять поток.

Настройка параметров многофакторной проверки подлинности

Войдите на портал Azure, используя учетную запись глобального администратора.

Перейдите на панель мониторинга Microsoft Entra с помощью параметра идентификатора Microsoft Entra в боковом меню.

Выберите "Безопасность " в меню слева.

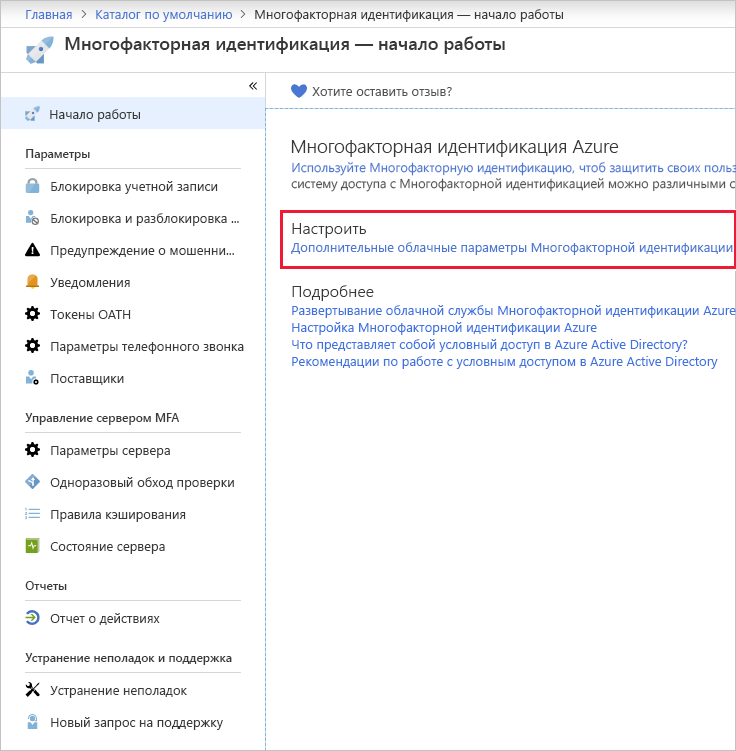

Выберите многофакторную проверку подлинности в разделе "Управление " в меню. Здесь вы найдете варианты многофакторной проверки подлинности.

В разделе "Настройка" выберите дополнительные параметры многофакторной проверки подлинности на основе облака. Откроется новая страница браузера, в которой можно просмотреть все параметры MFA для Azure.

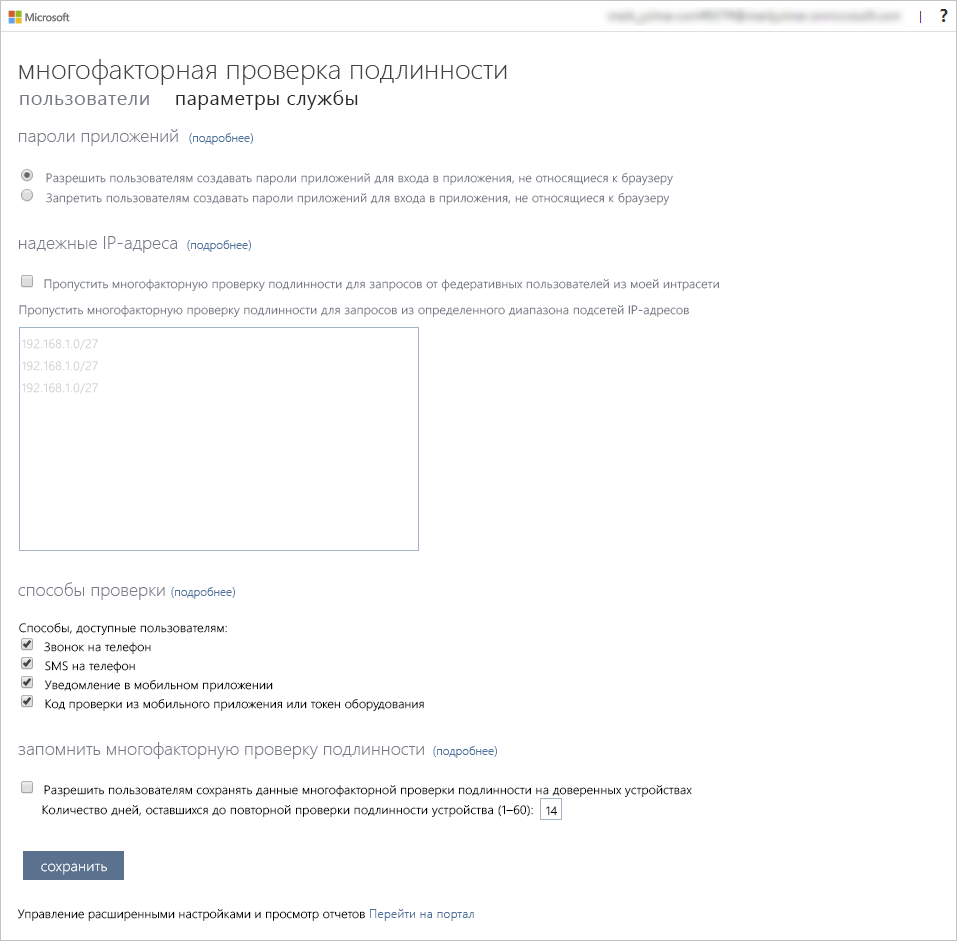

На этой странице вы выбираете поддерживаемые методы проверки подлинности. В этом примере выбраны все из них.

Вы также можете включить или отключить пароли приложений, которые позволяют пользователям создавать уникальные пароли учетных записей для приложений, которые не поддерживают многофакторную проверку подлинности. Эта функция позволяет пользователю проходить проверку подлинности с помощью удостоверения Microsoft Entra, используя другой пароль, характерный для этого приложения.

Настройка правил условного доступа для MFA

Затем изучите, как настроить правила политики условного доступа, которые будут применять MFA для гостевых пользователей, обращаюющихся к определенным приложениям в сети.

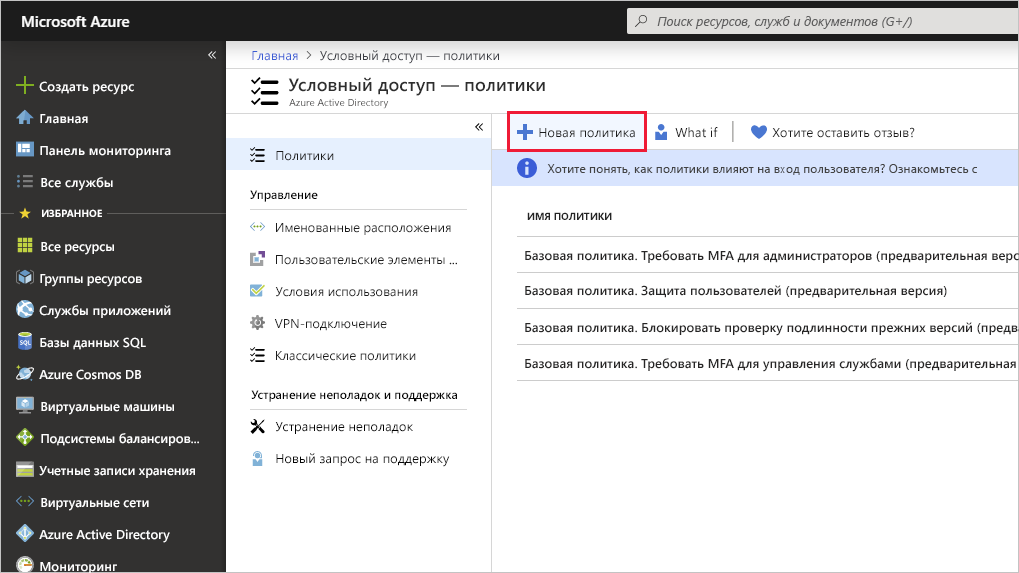

Вернитесь к портал Azure и выберите условный доступ к безопасности идентификатора>Microsoft Entra ID.>

Выберите "Создать политику " в верхнем меню.

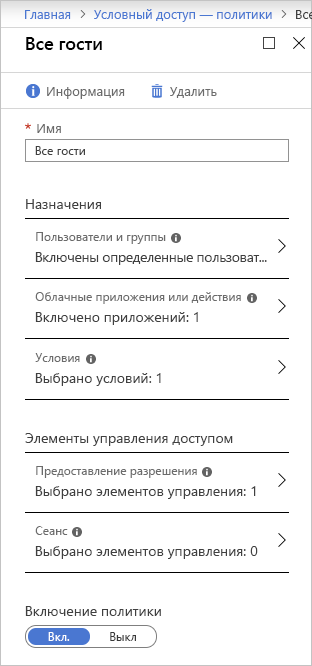

Присвойте политике имя всех гостей.

В разделе "Пользователи" выберите 0 пользователей и группы.

- В разделе Включить нажмите Выбрать пользователей и группы.

- Выберите пользователей и группы и нажмите кнопку "Выбрать".

В разделе "Целевые ресурсы" выберите "Нет выбранных целевых ресурсов".

- Выберите Облачные приложения.

- В списке Включить нажмите Выбрать приложения.

- В разделе "Выбрать" выберите "Нет". Выберите приложения из параметров справа и нажмите кнопку "Выбрать".

В разделе "Условия" выберите 0 условий.

- В разделе "Расположения" выберите "Не настроено".

- В разделе "Настройка" выберите "Да", а затем выберите "Любое расположение".

В разделе "Предоставление" выберите 0 элементов управления.

- Убедитесь, что выбран доступ для предоставления доступа .

- Выберите " Требовать многофакторную проверку подлинности " и нажмите кнопку "Выбрать". Этот параметр применяет MFA.

Установите значение "Включить политику" и нажмите кнопку "Создать".

Теперь многофакторная проверка подлинности включена для выбранных приложений. При следующем входе пользователя или гостя в это приложение будет предложено зарегистрировать для MFA.