Устранение неполадок с подключением приложений на виртуальных машинах в Azure

Существуют различные причины, по которым невозможно запустить или подключиться к приложению, работающему на виртуальной машине Azure. Причины включают в себя то, что приложение не запущено или прослушивает ожидаемые порты, порт прослушивания заблокирован или сетевые правила неправильно передают трафик приложению. В этой статье описывается методичный подход к поиску и устранению проблемы.

Если у вас возникли проблемы с подключением к виртуальной машине по протоколу RDP или SSH, сначала ознакомьтесь с одной из следующих статей:

- Устранение неполадок с подключениями удаленного рабочего стола к виртуальной машине Azure под управлением Windows

- Устранение неполадок подключений Secure Shell (SSH) к виртуальной машине Azure под управлением Linux.

Если вам нужна дополнительная помощь в любой момент этой статьи, вы можете обратиться к экспертам Azure на форумах MSDN Azure и Stack Overflow. Кроме того, можно также подать поддержка Azure инцидент. Перейдите на сайт поддержка Azure и выберите Получить поддержку.

Краткое руководство по устранению неполадок

Если при подключении к приложению возникли проблемы, попробуйте выполнить следующие общие действия по устранению неполадок. После каждого шага повторите попытку подключения к приложению:

- Перезапуск виртуальной машины

- Повторно создайте правила конечной точки, правила брандмауэра или правила группы безопасности сети (NSG)

- Подключение из другого расположения, например из другой виртуальной сети Azure

- Повторное развертывание виртуальной машины

- Повторное создание виртуальной машины

Дополнительные сведения см. в статье Устранение неполадок с подключением к конечной точке (сбои RDP,SSH/HTTP и т. д.).

Подробные сведения об устранении неполадок

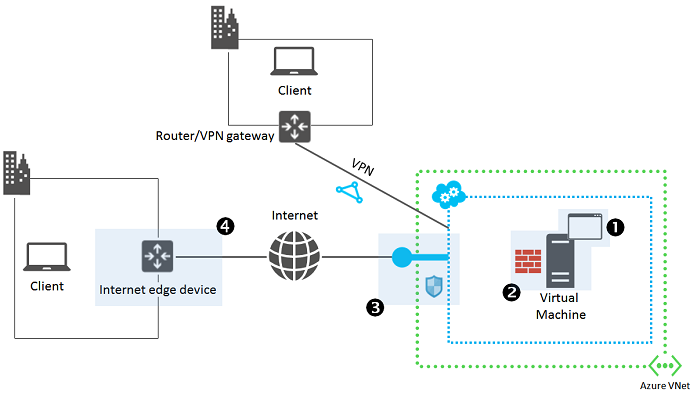

Существует четыре main области для устранения неполадок при доступе к приложению, работающему на виртуальной машине Azure.

- Приложение, работающее на виртуальной машине Azure.

- Правильно ли работает само приложение?

- Виртуальная машина Azure.

- Работает ли виртуальная машина правильно и отвечает на запросы?

- Конечные точки сети Azure.

- Конечные точки облачных служб для виртуальных машин в классической модели развертывания.

- Группы безопасности сети и правила NAT для входящего трафика для виртуальных машин в модели развертывания Resource Manager.

- Может ли трафик от пользователей поступать к виртуальной машине или приложению через ожидаемые порты?

- Устройство Internet Edge.

- Существуют ли правила брандмауэра, предотвращающие правильную передачу трафика?

Для клиентских компьютеров, обращающихся к приложению через VPN-подключение типа "сеть — сеть" или ExpressRoute, main областями, которые могут вызвать проблемы, являются приложение и виртуальная машина Azure.

Чтобы определить источник проблемы и ее исправление, выполните следующие действия.

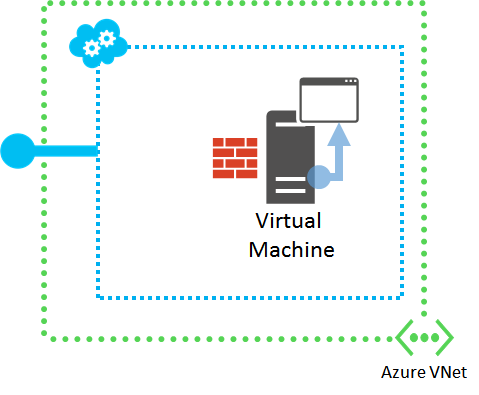

Шаг 1. Доступ к приложению из целевой виртуальной машины

Попробуйте получить доступ к приложению с помощью соответствующей клиентской программы с виртуальной машины, на которой оно запущено. Используйте имя локального узла, локальный IP-адрес или адрес замыкания на себя (127.0.0.1).

Например, если приложение является веб-сервером, откройте браузер на виртуальной машине и попытайтесь получить доступ к веб-странице, размещенной на виртуальной машине.

Если у вас есть доступ к приложению, перейдите к шагу 2.

Если вы не можете получить доступ к приложению, проверьте следующие параметры:

- Приложение выполняется на целевой виртуальной машине.

- Приложение прослушивает ожидаемые порты TCP и UDP.

На виртуальных машинах под управлением Windows и Linux используйте команду netstat -a , чтобы отобразить активные порты прослушивания. Проверьте выходные данные на наличие ожидаемых портов, на которых приложение должно прослушивать. Перезапустите приложение или настройте его для использования ожидаемых портов по мере необходимости и повторите попытку доступа к приложению локально.

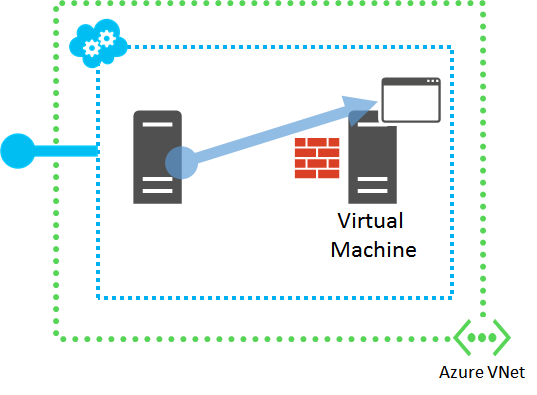

Шаг 2. Доступ к приложению из другой виртуальной машины в той же виртуальной сети

Попробуйте получить доступ к приложению из другой виртуальной машины, но в той же виртуальной сети, используя имя узла виртуальной машины или ip-адрес, назначенный Azure, общедоступный, частный или ip-адрес поставщика. Для виртуальных машин, созданных с помощью классической модели развертывания, не используйте общедоступный IP-адрес облачной службы.

Например, если приложение является веб-сервером, попробуйте получить доступ к веб-странице из браузера на другой виртуальной машине в той же виртуальной сети.

Если у вас есть доступ к приложению, перейдите к шагу 3.

Если вы не можете получить доступ к приложению, проверьте следующие параметры:

- Брандмауэр узла на целевой виртуальной машине разрешает входящий запрос и исходящий трафик ответа.

- Программное обеспечение для обнаружения вторжений или сетевого мониторинга, работающее на целевой виртуальной машине, разрешает трафик.

- Облачные службы конечные точки или группы безопасности сети разрешают трафик:

- Отдельный компонент, работающий на виртуальной машине по пути между тестовой виртуальной машиной и виртуальной машиной, например подсистема балансировки нагрузки или брандмауэр, разрешает трафик.

На виртуальной машине под управлением Windows используйте брандмауэр Windows в режиме повышенной безопасности, чтобы определить, исключают ли правила брандмауэра входящий и исходящий трафик приложения.

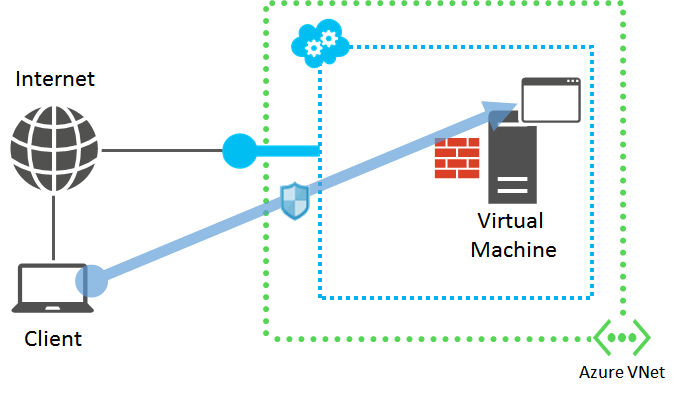

Шаг 3. Доступ к приложению извне виртуальной сети

Попробуйте получить доступ к приложению с компьютера за пределами виртуальной сети в качестве виртуальной машины, на которой запущено приложение. Используйте другую сеть в качестве исходного клиентского компьютера.

Например, если приложение является веб-сервером, попробуйте получить доступ к веб-странице из браузера, работающего на компьютере, который не находится в виртуальной сети.

Если вы не можете получить доступ к приложению, проверьте следующие параметры:

Для виртуальных машин, созданных с помощью классической модели развертывания:

- Убедитесь, что конфигурация конечной точки для виртуальной машины разрешает входящий трафик, особенно протокол (TCP или UDP), а также номера общедоступных и частных портов.

- Убедитесь, что списки управления доступом (ACL) в конечной точке не предотвращают входящий трафик из Интернета.

- Дополнительные сведения см. в статье Настройка конечных точек для виртуальной машины.

Для виртуальных машин, созданных с помощью модели развертывания Resource Manager:

- Убедитесь, что конфигурация правила NAT для входящего трафика для виртуальной машины разрешает входящий трафик, особенно протокол (TCP или UDP), а также номера общедоступных и частных портов.

- Убедитесь, что группы безопасности сети разрешают входящий запрос и исходящий трафик ответа.

- Дополнительные сведения см. в статье Что такое группа безопасности сети?

Если виртуальная машина или конечная точка входит в набор с балансировкой нагрузки:

- Убедитесь, что протокол пробы (TCP или UDP) и номер порта верны.

- Если протокол и порт пробы отличаются от протокола и порта с балансировкой нагрузки:

- Убедитесь, что приложение прослушивает протокол пробы (TCP или UDP) и номер порта (используйте netstat –a на целевой виртуальной машине).

- Убедитесь, что брандмауэр узла на целевой виртуальной машине разрешает входящий запрос пробы и исходящий трафик ответа пробы.

Если у вас есть доступ к приложению, убедитесь, что устройство Internet Edge разрешает:

- Исходящее приложение запрашивает трафик с клиентского компьютера на виртуальную машину Azure.

- Входящий трафик отклика приложения от виртуальной машины Azure.

Шаг 4. Если вы не можете получить доступ к приложению, используйте проверку IP-адреса для проверка параметров.

Дополнительные сведения см. в статье Обзор мониторинга сети Azure.

Дополнительные ресурсы

Устранение неполадок подключений Secure Shell (SSH) к виртуальной машине Azure под управлением Linux

Свяжитесь с нами для получения помощи

Если у вас есть вопросы или вам нужна помощь, создайте запрос в службу поддержки или обратитесь за поддержкой сообщества Azure. Вы также можете отправить отзыв о продукте в сообщество отзывов Azure.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по