Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения: ✔️ Виртуальные машины Windows

В этой статье приводятся подробные инструкции по диагностике и устранению сложных ошибок удаленного рабочего стола для виртуальных машин Azure на базе Windows.

Внимание

Чтобы устранить более распространенные ошибки удаленного рабочего стола, обязательно ознакомьтесь с основными способами устранения неполадок удаленного рабочего стола, прежде чем продолжить.

Вам может встретиться сообщение об ошибке удаленного рабочего стола, не похожее ни на одно из сообщений, описанных в статье Устранение неполадок с подключением к удаленному рабочему столу на виртуальной машине Azure под управлением Windows. Выполните следующие действия, чтобы определить, почему клиент удаленного рабочего стола (RDP) не может подключиться к службе удаленного рабочего стола на виртуальной машине Azure.

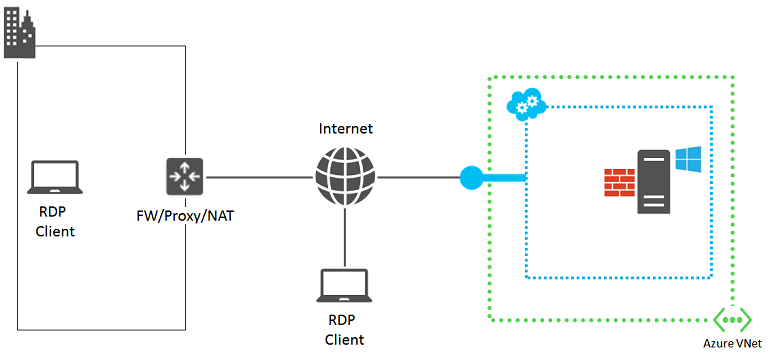

Компоненты подключения к удаленному рабочему столу

В подключении к удаленному рабочему столу участвуют следующие компоненты:

Прежде чем продолжить, проанализируйте, что изменилось с последнего успешного подключения удаленного рабочего стола к виртуальной машине. Например:

- Изменен общедоступный IP-адрес виртуальной машины или облачной службы, в которой находится виртуальная машина (также называется виртуальным IP-адресом). Сбой подключения к удаленному рабочему столу может быть связан с тем, что в кэше DNS-клиента сохранился старый IP-адрес . Очистите кэш DNS-клиента и попробуйте подключиться к виртуальной машине еще раз. Либо попробуйте подключиться напрямую по новому виртуальному IP-адресу.

- Вы используете стороннее приложение для управления подключениями к удаленному рабочему столу вместо стандартного подключения, созданного на портале Azure. Убедитесь, что конфигурация приложения содержит правильный TCP-порт для трафика удаленного рабочего стола. Этот порт можно проверить для классической виртуальной машины в портал Azure, щелкнув конечные точки параметров > виртуальной машины.

Предварительные шаги

Прежде чем перейти к подробной диагностике, выполните следующие действия:

- Проверьте состояние виртуальной машины на портале Azure на наличие очевидных проблем.

- Выполните процедуры быстрого устранения ошибок протокола удаленного рабочего стола, описанные в руководстве по устранению неполадок.

- Для пользовательских образов виртуальный диск VHD следует правильно подготовить перед отправкой. Дополнительные сведения см. в руководстве по подготовке диска VHD или VHDX для Windows к отправке в Azure.

Выполнив эти действия, попробуйте заново подключиться к виртуальной машине через удаленный рабочий стол.

Подробное описание устранения неполадок

Возможно, клиенту удаленного рабочего стола не удалось подключиться к службе удаленных рабочих столов на виртуальной машине Azure из-за проблем в перечисленных ниже источниках:

- Компьютер с клиентом удаленного рабочего стола

- Пограничное устройство интрасети организации

- Группы безопасности сети

- Виртуальная машина Azure под управлением Windows

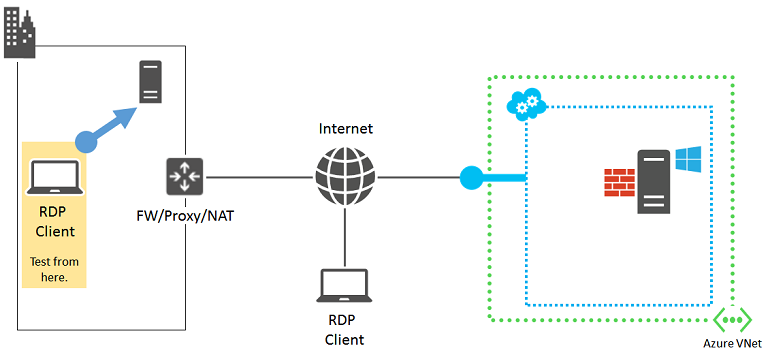

Источник 1: компьютер с клиентом удаленного рабочего стола

Убедитесь, что ваш компьютер способен устанавливать подключения к удаленному рабочему столу на другом локальном компьютере под управлением Windows.

Если это не так, проверьте следующие настройки на компьютере.

- Настройки локального брандмауэра, которые могут блокировать обмен данными с удаленным рабочим столом.

- Наличие локального программного обеспечения с функциями прокси-сервера, которое не позволяет установить подключение к удаленному рабочему столу.

- Наличие локального программного обеспечения для мониторинга сети, которое не позволяет установить подключение к удаленному рабочему столу.

- Наличие других программ для обеспечения безопасности, которые ведут мониторинг трафика либо разрешают и запрещают трафик определенных типов, поэтому могут блокировать подключение к удаленному рабочему столу.

В любом из перечисленных выше случаев временно отключите соответствующее программное обеспечение и попробуйте установить соединение с локальным компьютером через удаленный рабочий стол. Если это не помогло вам найти причину, обратитесь к администратору сети и измените параметры программного обеспечения таким образом, чтобы оно не блокировало подключения к удаленным рабочим столам.

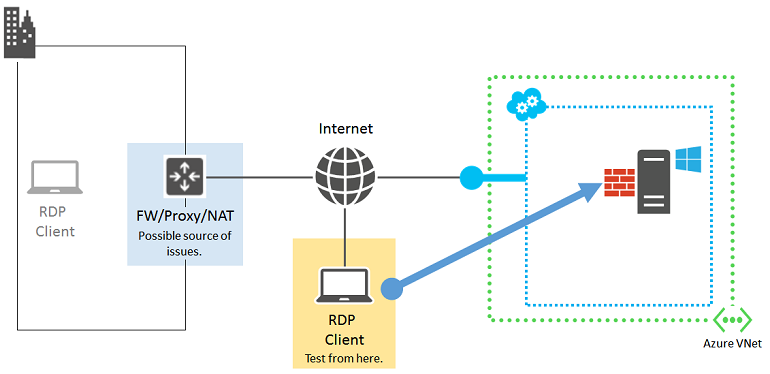

Источник 2: пограничное устройство интрасети организации

Убедитесь, что компьютер, подключенный непосредственно к Интернету, способен устанавливать подключения удаленного рабочего стола к виртуальной машине Azure.

Если у вас нет такого компьютера, создайте и протестируйте новую виртуальную машину Azure, размещенную в собственной группе ресурсов или облачной службе. Дополнительные сведения см. в статье Создание виртуальной машины Windows в среде Azure. По завершении проверки удалите виртуальную машину и группу ресурсов или облачную службу.

Если вам удается установить соединение с удаленным рабочим столом с компьютера, непосредственно подключенного к Интернету, проверьте, нет ли на пограничном устройстве интрасети вашей организации:

- интернет-брандмауэра, который блокирует подключения к Интернету по протоколу HTTPS;

- прокси-сервера, который не позволяет установить подключение к удаленному рабочему столу;

- программного обеспечения для обнаружения атак и мониторинга сети, которое работает на устройствах в вашей сети периметра и блокирует подключения к удаленным рабочим столам.

При помощи администратора сети измените параметры пограничного устройства интрасети вашей организации таким образом, чтобы оно не блокировало HTTPS-подключения к удаленным рабочим столам через Интернет.

Источник 3. Группы безопасности сети

Группы безопасности сети позволяют точнее настраивать параметры разрешенного входящего и исходящего трафика. Можно создавать правила, которые распространяются на подсети и облачные службы в виртуальной сети Azure.

Используйте проверку потока для IP-адреса, чтобы определить, блокирует ли правило в группе безопасности сети входящий или исходящий трафик виртуальной машины. Вы можете также просмотреть действующие правила группы безопасности и убедиться, что для порта RDP (3389 по умолчанию) существует и является приоритетным правило NSG, разрешающее входящий трафик. Дополнительные сведения см. в разделе Использование действующих правил безопасности для устранения проблем с потоком трафика в виртуальной машине.

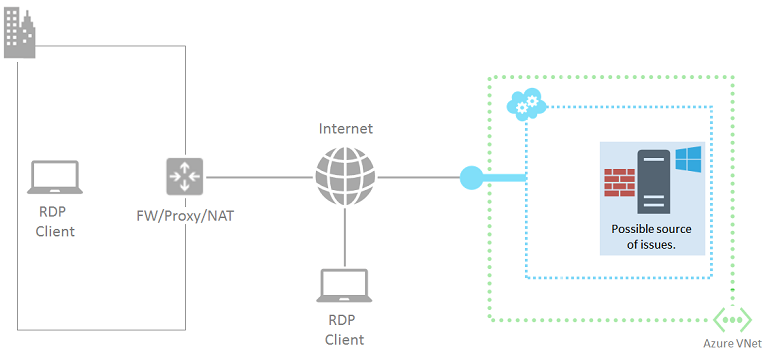

Источник 4. Виртуальная машина Azure под управлением Windows

Следуйте инструкциям в этой статье. В ней объясняется, как вернуть службу удаленного рабочего стола на виртуальной машине в исходное состояние.

- будет включено правило по умолчанию «Удаленный рабочий стол» в брандмауэре Windows (TCP-порт 3389);

- будут разрешены подключения к удаленным рабочим столам в реестре (для параметра HKLM\System\CurrentControlSet\Control\Terminal Server\fDenyTSConnections будет установлено значение 0).

Попытайтесь снова установить подключение со своего компьютера. Если установить подключение через виртуальный рабочий стол по-прежнему не удается, проверьте наличие следующих проблем:

- На целевой виртуальной машине не запущена служба удаленных рабочих столов.

- Служба удаленных рабочих столов не прослушивается через TCP-порт 3389.

- В брандмауэре Windows или другом локальном брандмауэре есть правило для исходящего трафика, блокирующее трафик удаленных рабочих столов.

- Программное обеспечение для обнаружения атак и мониторинга сети на виртуальной машине Azure блокирует подключения к удаленным рабочим столам.

Для виртуальных машин, созданных по классической модели развертывания, можно использовать удаленный сеанс Azure PowerShell на виртуальной машине Azure. Сначала нужно установить сертификат для доступа к облачной службе, в которой размещена виртуальная машина. Откройте страницу Configure Secure Remote PowerShell Access to Windows Azure Virtual Machines (Настройка защищенного удаленного доступа PowerShell к виртуальным машинам Azure) и скачайте файл сценария InstallWinRMCertAzureVM.ps1 на локальный компьютер.

Затем установите Azure PowerShell, если еще не сделали этого. Ознакомьтесь со статьей Установка и настройка Azure PowerShell.

Затем откройте командную строку Azure PowerShell и перейдите из текущей папки в папку с файлом сценария InstallWinRMCertAzureVM.ps1. Для запуска сценария Azure PowerShell необходимо задать правильную политику выполнения. Выполните команду Get-ExecutionPolicy, чтобы определить текущий уровень политики. Инструкции по выбору подходящего уровня см. в описании команды Set-ExecutionPolicy.

Затем введите имя подписки Azure, имя облачной службы и имя виртуальной машины (удаление < и > символы), а затем выполните эти команды.

$subscr="<Name of your Azure subscription>"

$serviceName="<Name of the cloud service that contains the target virtual machine>"

$vmName="<Name of the target virtual machine>"

.\InstallWinRMCertAzureVM.ps1 -SubscriptionName $subscr -ServiceName $serviceName -Name $vmName

Правильное имя подписки можно получить из свойства SubscriptionName в выходных данных команды Get-AzureSubscription. Имя облачной службы для виртуальной машины можно получить из столбца ServiceName в выходных данных команды Get-AzureVM.

Убедитесь, что используется новый сертификат. Для этого откройте оснастку "Сертификаты" для текущего пользователя и просмотрите папку Доверенные корневые центры сертификации\Сертификаты. Там должен быть сертификат с DNS-именем вашей облачной службы в столбце получателя (пример: cloudservice4testing.cloudapp.net).

Затем инициируйте удаленный сеанс Azure PowerShell с помощью следующих команд.

$uri = Get-AzureWinRMUri -ServiceName $serviceName -Name $vmName

$creds = Get-Credential

Enter-PSSession -ConnectionUri $uri -Credential $creds

Указав действительные учетные данные администратора, вы должны увидеть в командной строке Azure PowerShell примерно следующее:

[cloudservice4testing.cloudapp.net]: PS C:\Users\User1\Documents>

Первая часть строки — это имя облачной службы, в которой находится целевая виртуальная машина (может отличаться от "cloudservice4testing.cloudapp.net"). Теперь можно выполнить команды Azure PowerShell для этой облачной службы, чтобы проанализировать перечисленные выше проблемы и исправить конфигурацию.

Изменение вручную TCP-порта прослушивания служб удаленных рабочих столов

Выполните приведенную команду в командной строке удаленного сеанса Azure PowerShell.

Get-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber"

Свойство PortNumber содержит текущий номер порта. При необходимости вы можете восстановить номер порта удаленного рабочего стола по умолчанию (3389) с помощью следующей команды:

Set-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber" -Value 3389

Убедитесь в том, что номер порта изменен на 3389, с помощью следующей команды:

Get-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber"

Закройте удаленный сеанс Azure PowerShell с помощью этой команды:

Exit-PSSession

Также убедитесь в том, что на конечной точке удаленного рабочего стола для виртуальной машины Azure в качестве внутреннего порта задан TCP-порт 3398. Перезапустите виртуальную машину Azure и попробуйте установить подключение к удаленному рабочему столу еще раз.

Дополнительные ресурсы

Сброс пароля или службы удаленных рабочих столов для виртуальных машин Windows

Как установить и настроить Azure PowerShell

Устранение неполадок доступа к приложению, выполняющемуся в виртуальной машине Azure

Свяжитесь с нами для получения помощи

Если у вас есть вопросы или вам нужна помощь, создайте запрос в службу поддержки или обратитесь за поддержкой сообщества Azure. Вы также можете отправить отзыв о продукте в сообщество отзывов Azure.