Агенты работоспособности Microsoft Entra Подключение для AD FS

В этой статье вы узнаете, как установить и настроить агенты Microsoft Entra Подключение Health. Следующая документация связана с установкой и мониторингом инфраструктуры AD FS с помощью Microsoft Entra Подключение Health. Сведения о мониторинге Microsoft Entra Подключение (синхронизация) с помощью Microsoft Entra Подключение Health см. в разделе "Использование Microsoft Entra Подключение Health for Sync". Кроме того, дополнительные сведения о мониторинге служб домен Active Directory с помощью Microsoft Entra Подключение Health см. в статье "Использование Microsoft Entra Подключение Health с AD DS".

Узнайте, как скачать агенты.

Примечание.

Microsoft Entra Подключение Health недоступна в национальном облаке Китая.

Требования

В следующей таблице перечислены требования к использованию Microsoft Entra Подключение Health:

| Требование | Description |

|---|---|

| У вас есть подписка Microsoft Entra ID P1 или P2. | Microsoft Entra Подключение Health — это функция Microsoft Entra ID P1 или P2. Дополнительные сведения см. в разделе "Регистрация для Microsoft Entra ID P1 или P2". Чтобы запустить бесплатную 30-дневную пробную версию, перейдите в раздел Запуск пробной версии. |

| Вы являетесь глобальным администратором в идентификаторе Microsoft Entra. | В настоящее время только глобальные учетные записи Администратор istrator могут устанавливать и настраивать агенты работоспособности. Дополнительные сведения см. в статье Администратор istering каталог Microsoft Entra. С помощью управления доступом на основе ролей Azure (Azure RBAC) вы можете разрешить другим пользователям в организации доступ к Microsoft Entra Подключение Health. Дополнительные сведения см. в статье Azure RBAC для Microsoft Entra Подключение Health. Важно!. Для установки агентов используйте рабочую или учебную учетную запись. Для установки агентов нельзя использовать учетную запись Майкрософт. Дополнительные сведения см. в статье Подписка на службу Azure для организации. |

| Агент Microsoft Entra Подключение Health устанавливается на каждом целевом сервере. | На целевых серверах следует установить и настроить агентов работоспособности, чтобы серверы могли получать данные и предоставлять возможности мониторинга и аналитики. Например, чтобы получить данные из инфраструктуры службы федерации Active Directory (AD FS) (AD FS), необходимо установить агент на сервере AD FS и на прокси-сервере веб-приложения. Аналогичным образом, чтобы получить данные из локальной инфраструктуры доменных служб AD, необходимо установить агент на контроллерах домена. |

| Конечные точки службы Azure имеют исходящее подключение. | Во время установки и выполнения агенту требуется подключение к конечным точкам службы работоспособности Microsoft Entra Подключение. Если брандмауэры блокируют исходящее подключение, добавьте конечные точки исходящего подключения в список разрешений. |

| Исходящее подключение основано на IP-адресах. | Сведения о фильтрации брандмауэра по IP-адресам см. в разделе Диапазоны IP-адресов Azure. |

| Проверка TLS для исходящего трафика фильтруется или отключена. | Операции отправки данных или регистрация агента могут завершиться ошибкой в случае проверки TLS или завершения исходящего трафика на уровне сети. Дополнительные сведения см. в статье Настройка проверки TLS. |

| Порты брандмауэра на сервере запускают агент. | Агенту требуется открыть следующие порты брандмауэра, чтобы он смог взаимодействовать с конечными точками службы работоспособности Microsoft Entra Подключение: — TCP-порт 443 — TCP-порт 5671 Для последней версии агента не требуется порт 5671. Обновите до последней версии, чтобы требовался только порт 443. Дополнительные сведения см. в статье Порты и протоколы, необходимые для гибридной идентификации. |

| Если включена функция усиленной безопасности Internet Explorer, разрешите указанные веб-сайты. | Если включена расширенная безопасность в Интернете Обозреватель, разрешите следующие веб-сайты на сервере, на котором установлен агент: - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net — Сервер федерации для вашей организации, доверенный идентификатором Microsoft Entra (например, https://sts.contoso.com). Дополнительные сведения см. в статье Настройка Internet Explorer. Если у вас есть прокси-сервер в сети, обратите внимание, которое отображается в конце этой таблицы. |

| Устанавливается PowerShell версии 5.0 или более поздней. | Windows Server 2016 содержит службу PowerShell 5.0. |

Внимание

Windows Server Core не поддерживает установку агента Microsoft Entra Подключение Health.

Примечание.

Если у вас есть высоко заблокированная и ограниченная среда, необходимо добавить дополнительные URL-адреса, чем URL-адреса, списки таблиц для Интернета Обозреватель повышенной безопасности. Кроме того, добавьте URL-адреса, перечисленные в таблице в следующем разделе.

Новые версии агента и автоматическое обновление

Если выпущена новая версия агента работоспособности, все существующие агенты будут автоматически обновлены.

Исходящее подключение к конечным точкам службы Azure

Во время установки и выполнения агенту требуется подключение к конечным точкам службы работоспособности Microsoft Entra Подключение. Если брандмауэры блокируют исходящие подключения, убедитесь, что URL-адреса, указанные в следующей таблице, не заблокированы по умолчанию.

Не отключайте контроль безопасности и проверку этих URL-адресов. Вместо этого разрешите их также, как и другой интернет-трафик.

Эти URL-адреса позволяют обмен данными с конечными точками службы работоспособности Microsoft Entra Подключение. Далее в этой статье описан способ проверки исходящих подключений с помощью Test-AzureADConnectHealthConnectivity.

| Доменная среда | Требуемые конечные точки службы Azure |

|---|---|

| Общедоступная сеть | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net — Порт: 5671 (если 5671 заблокирован, агент возвращается до 443, но рекомендуется использовать порт 5671. Эта конечная точка не требуется в последней версии агента.)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Эта конечная точка используется только для обнаружения во время регистрации.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - https://www.microsoft.com |

| Azure для государственных организаций | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Эта конечная точка используется только для обнаружения во время регистрации.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

Скачивание агентов

Чтобы скачать и установить агент работоспособности Microsoft Entra Подключение:

- Убедитесь, что выполнены требования для установки Microsoft Entra Подключение Health.

- Начало работы с Microsoft Entra Подключение Health for AD FS:

- Начало работы с Microsoft Entra Подключение Health для синхронизации:

- Скачайте и установите последнюю версию Microsoft Entra Подключение. Агент работоспособности для синхронизации устанавливается как часть установки Microsoft Entra Подключение (версия 1.0.9125.0 или более поздней версии).

- Начало работы с Microsoft Entra Подключение Health for AD Domain Services:

Установка агента для AD FS

Примечание.

Сервер AD FS должен быть отделен от сервера синхронизации. Не устанавливайте агент AD FS на сервере синхронизации.

Примечание.

Агент работоспособности для синхронизации устанавливается как часть установки Microsoft Entra Подключение (версия 1.0.9125.0 или более поздней версии). Если вы попытаетесь установить более раннюю версию агента работоспособности для AD FS на сервере Microsoft Entra Подключение, вы получите ошибку. Если необходимо установить агент работоспособности AD FS на компьютере, необходимо скачать последнюю версию, а затем удалить версию, установленную во время установки Microsoft Entra Подключение.

Перед установкой убедитесь, что имя узла сервера AD FS является уникальным и не существует в службе AD FS.

Чтобы запустить установку агента, дважды щелкните скачанный файл .exe . В первом диалоговом окне нажмите кнопку "Установить".

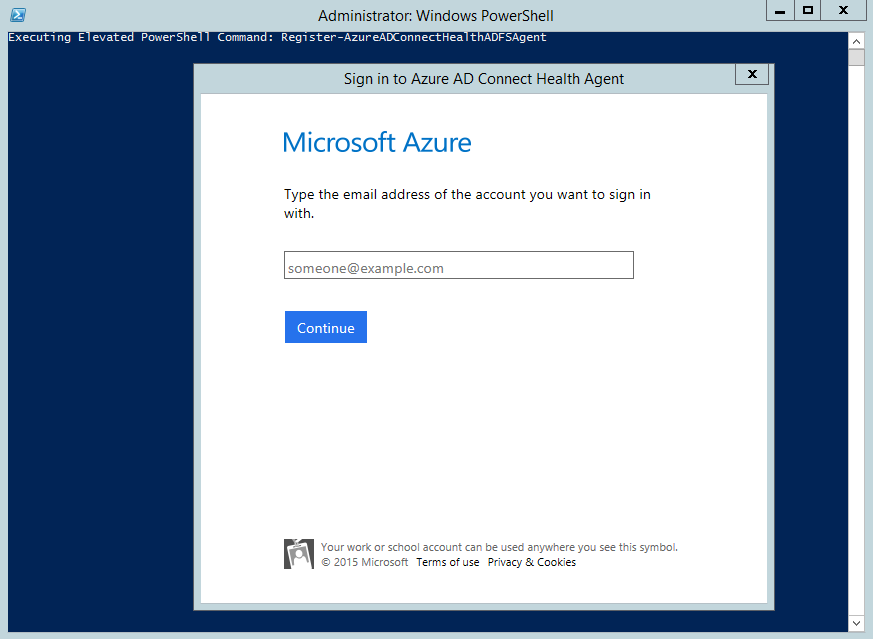

При появлении запроса войдите с помощью учетной записи Microsoft Entra с разрешениями на регистрацию агента. По умолчанию у учетной записи гибридного удостоверения Администратор istrator есть разрешения.

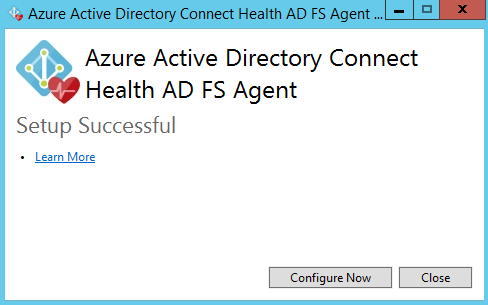

После входа процесс установки завершится и вы можете закрыть окно.

На этом этапе службы агента должны начать автоматически разрешать агенту безопасно отправлять необходимые данные в облачную службу.

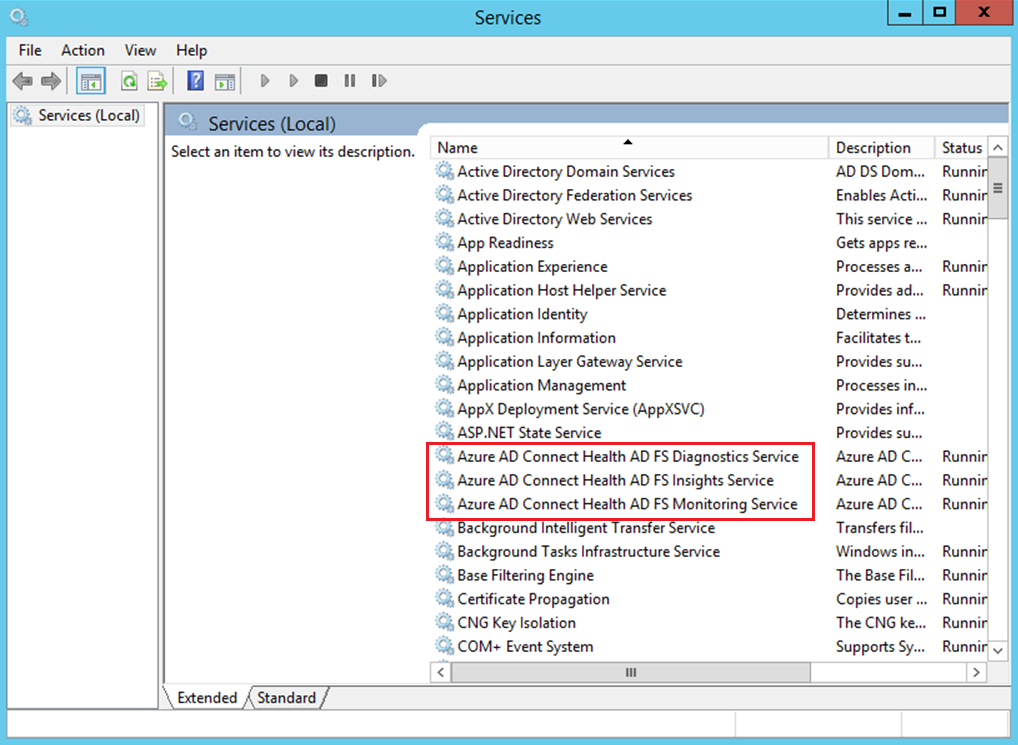

Чтобы проверить, установлен ли агент, найдите приведенные ниже службы в контроллере домена. Если вы выполнили настройку, эти службы должны работать. В противном случае они не запустятся, пока не будет выполнена настройка.

- Microsoft Entra Подключение Agent Updater

- Агент работоспособности Microsoft Entra Подключение

Включение аудита для AD FS

Примечание.

Этот раздел относится только к серверам AD FS. Вам не нужно выполнять эти действия на серверах прокси веб-приложения.

Функция Аналитики использования должна собирать и анализировать данные, поэтому агент Microsoft Entra Подключение Работоспособности нуждается в информации в журналах аудита AD FS. По умолчанию эти журналы не включены. Используйте описанные ниже процедуры, чтобы включить аудит AD FS и выполнять поиск журналов аудита AD FS на серверах AD FS.

Включение аудита для AD FS

На экране запуска откройте Диспетчер сервера, затем откройте локальную политику безопасности. Или на панели задач откройте диспетчер сервера, а затем выберите "Сервис" или "Локальная политика безопасности".

Перейдите в папку Параметры безопасности\Локальные политики\Назначение прав пользователей. Дважды щелкните "Создать аудит безопасности".

Убедитесь, что на вкладке Параметры локальной безопасности в списке указана учетная запись службы AD FS. Если он не указан, выберите "Добавить пользователя или группу" и добавьте учетную запись службы AD FS в список. Затем выберите OK.

Чтобы включить аудит, откройте окно командной строки от имени администратора и выполните следующую команду:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableЗакройте вкладку Параметры локальной безопасности.

Внимание

Остальные шаги необходимы только для основных серверов AD FS.

Включение свойств аудита на сервере AD FS

- Откройте оснастку Управление AD FS. (В разделе Диспетчер сервера выберите Инструменты>Управление AD FS.)

- На панели Действия выберите действие Изменить свойства службы федерации.

- В диалоговом окне "Свойства службы федерации" выберите вкладку "События".

- Выберите "Аудит успешности" и "Аудит сбоев" проверка boxes, а затем нажмите кнопку "ОК". Элементы "Успешные события аудита" и "Неудачные события аудита" должны быть включены по умолчанию.

Включение свойств аудита на сервере AD FS

Внимание

Этот шаг необходим только для основных серверов AD FS.

Откройте окно PowerShell и выполните следующую команду:

Set-AdfsProperties -AuditLevel Verbose

По умолчанию включен "базовый" уровень аудита. Дополнительные сведения см. в статье Усовершенствование аудита AD FS в Windows Server 2016.

Проверка подробного ведения журнала

Чтобы убедиться, что подробное ведение журнала включено, выполните указанные ниже действия.

Откройте окно PowerShell и выполните следующую команду:

Get-AdfsPropertiesУбедитесь, что для auditlevel задано подробное значение

Проверка параметров аудита учетной записи службы AD FS

- Перейдите в папку Параметры безопасности\Локальные политики\Назначение прав пользователей. Дважды щелкните "Создать аудит безопасности".

- На вкладке "Локальный параметр безопасности" убедитесь, что указана учетная запись службы AD FS. Если он не указан, выберите "Добавить пользователя или группу" и добавьте учетную запись службы AD FS в список. Затем выберите OK.

- Закройте вкладку Параметры локальной безопасности.

Просмотр журналов аудита AD FS

После включения журналов аудита AD FS вы сможете проверка журналы аудита AD FS с помощью средства просмотра событий.

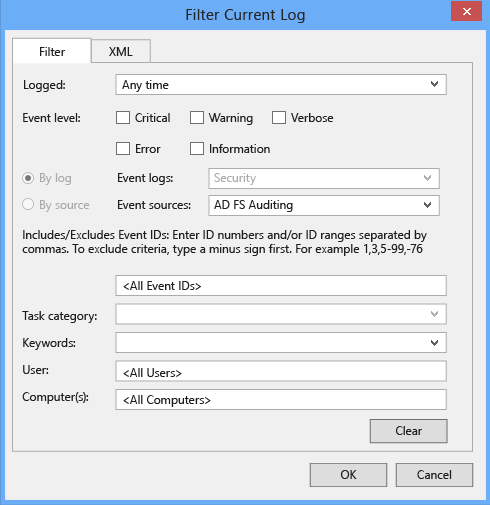

- Откройте Средство просмотра событий.

- Перейдите в раздел Журналы Windows и выберите Безопасность.

- В правой области выберите " Фильтр текущих журналов".

- В поле Источник события выберите Аудит AD FS.

- Полный список событий AD FS можно получить здесь.

Дополнительные сведения о журналах аудита см. в статье Вопросы управления.

Предупреждение

Групповая политика может отключить аудит AD FS. Если аудит AD FS отключен, аналитика использования в отношении действий входа недоступна. Убедитесь, что отсутствует групповая политика, которая может отключить аудит AD FS.

В следующих таблицах приведен список распространенных событий, соответствующих событиям уровня аудита.

Базовые события уровня аудита

| Идентификатор | Имя события | Описание события |

|---|---|---|

| 1200 | AppTokenSuccessAudit | Служба федерации выпустила действительный маркер. |

| 1201 | AppTokenFailureAudit | Службе федерации не удалось выдать действительный маркер. |

| 1202 | FreshCredentialSuccessAudit | Служба федерации проверила новые учетные данные. |

| 1203 | FreshCredentialFailureAudit | Служба федерации не смогла проверить новые учетные данные. |

Дополнительные сведения см. в полном списке событий AD FS.

Подробные события уровня аудита

| Идентификатор | Имя события | Описание события |

|---|---|---|

| 299 | TokenIssuanceSuccessAudit | Маркер был успешно выдан проверяющей стороне. |

| 403 | RequestReceivedSuccessAudit | Был получен HTTP-запрос. См. аудит 510 с тем же идентификатором экземпляра для заголовков. |

| 410 | RequestContextHeadersSuccessAudit | Следующие заголовки контекста запроса присутствуют |

| 411 | SecurityTokenValidationFailureAudit | Сбой проверки маркера. Подробнее см. в разделе «Внутреннее исключение». |

| 412 | AuthenticationSuccessAudit | Токен типа "%3" для проверяющей стороны "%4" успешно прошел проверку подлинности. См. аудит 501 с тем же идентификатором экземпляра для удостоверения вызывающего объекта. |

| 500 | IssuedIdentityClaims | Дополнительные сведения о записи события с идентификатором экземпляра %1. Могут возникать дополнительные события с тем же идентификатором экземпляра с дополнительными сведениями. |

| 501 | CallerIdentityClaims | Дополнительные сведения о записи события с идентификатором экземпляра %1. Могут возникать дополнительные события с тем же идентификатором экземпляра с дополнительными сведениями. |

Дополнительные сведения см. в полном списке событий AD FS.

Проверка подключения к службе работоспособности Microsoft Entra Подключение

Иногда агент работоспособности Microsoft Entra Подключение теряет подключение к службе работоспособности Microsoft Entra Подключение Health. Причины этой потери подключения могут включать проблемы сети, проблемы с разрешениями и различные другие проблемы.

Если агент не может отправлять данные в службу работоспособности Microsoft Entra Подключение в течение более двух часов, на портале появится следующее оповещение: служба работоспособности данные не актуальны.

Вы можете узнать, может ли затронутый агент Microsoft Entra Подключение Health отправлять данные в службу работоспособности Microsoft Entra Подключение, выполнив следующую команду PowerShell:

Test-AzureADConnectHealthConnectivity -Role ADFS

В настоящее время параметр Role принимает следующие значения:

ADFSSyncADDS

Примечание.

Чтобы использовать средство подключения, сначала необходимо зарегистрировать агента. Если вы не можете завершить регистрацию агента, убедитесь, что выполнены все требования для Microsoft Entra Подключение Health. По умолчанию подключение проверяется в процессе регистрации агента.

Мониторинг AD FS с помощью Microsoft Entra Подключение Health

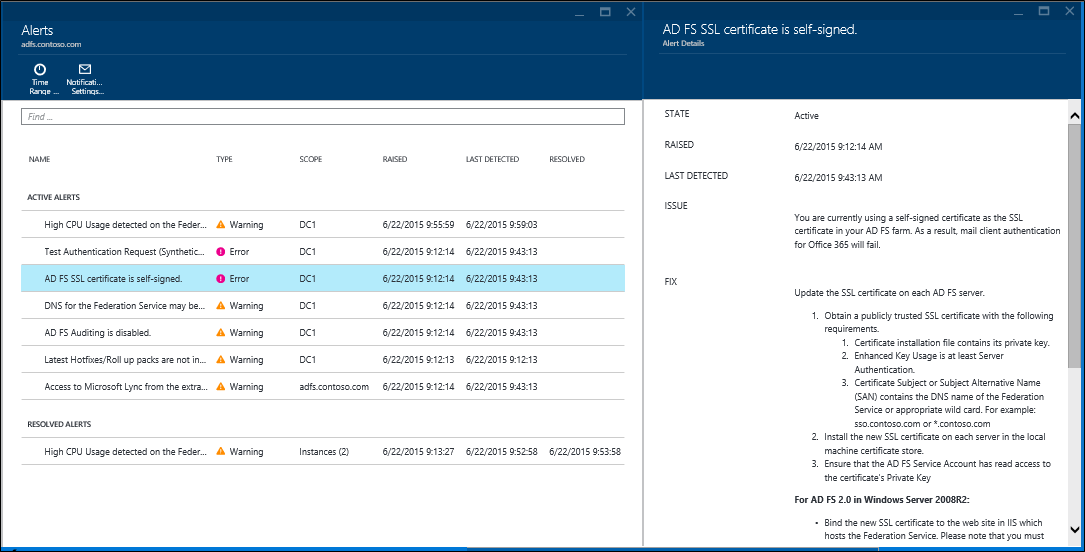

Оповещения AD FS

В разделе "Оповещения о работоспособности" Подключение Microsoft Entra представлен список активных оповещений. Каждое оповещение содержит соответствующую информацию, действия по устранению и ссылки на связанную документацию.

Если дважды щелкнуть активное или разрешенное оповещение, появится новая колонка с дополнительной информацией, действиями, которые можно предпринять для устранения причин оповещения, и ссылками на соответствующую документацию. Можно также просмотреть данные журнала об оповещениях, которые были разрешены в прошлом.

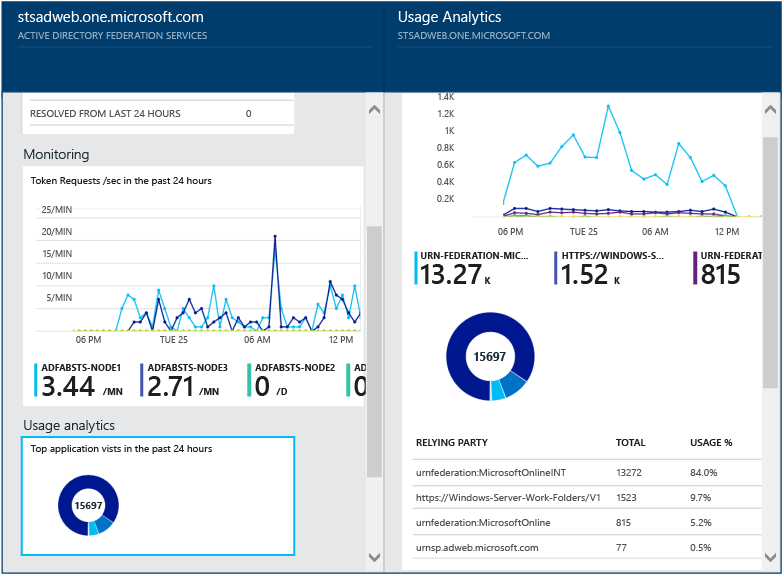

Аналитика использования для AD FS

Microsoft Entra Подключение Аналитика использования работоспособности анализирует трафик проверки подлинности серверов федерации. Если дважды щелкнуть поле аналитики по использованию, откроется колонка аналитики по использованию, на которой показано несколько метрик и группирований.

Примечание.

Чтобы применять аналитику по использованию для AD FS, необходимо убедиться, что включен аудит AD FS. Дополнительные сведения см. в разделе Включение аудита для AD FS.

Чтобы выбрать дополнительные метрики, укажите диапазон времени или измените способ группировки, щелкнув правой кнопкой мыши диаграмму аналитики по использованию и выбрав "Изменить диаграмму". Затем можно будет указать диапазон времени, выбрать другую метрику и изменить группирование. Вы можете просмотреть распределение трафика аутентификации по различным метрикам и группировать каждую метрику с помощью соответствующего параметра "Группировать по", описанного в следующем разделе.

Метрика "Всего запросов": общее число запросов, обработанных серверами AD FS.

| Группировать по | Что означает группирование и почему это удобно? |

|---|---|

| Все | Показывает общее число запросов, обработанных всеми серверами AD FS. |

| Приложение | Группирует общее количество запросов по целевой проверяющей стороне. Такой способ группировки удобен, чтобы понять, сколько процентов от общего трафика получает каждое приложение. |

| Сервер | Группирует общее количество запросов по серверу, обработавшему запрос. Такой способ группировки позволяет понять, как распределяется нагрузка всего трафика. |

| Присоединение к рабочей области | Группирует общее количество запросов по следующему признаку: поступают ли запросы от устройств, присоединенных к рабочей области (т. е. известных устройств). Такой способ группировки позволяет определить, если доступ к вашим ресурсам осуществляется с помощью устройств, которые неизвестны в инфраструктуре удостоверений. |

| Метод проверки подлинности | Группирует общее количество запросов по выбранному методу аутентификации. Такой способ группировки позволяет понять, какой метод аутентификации используется чаще всего. Ниже приведены возможные методы проверки подлинности

Если серверы федерации получают запрос с файлом cookie для единого входа, запрос считается единым входом. В таких случаях, если файл cookie является допустимым, пользователю не предлагается ввести учетные данные, что обеспечивает прозрачный доступ к приложению. Обычно это используется при наличии нескольких проверяющих сторон, защищенных серверами федерации. |

| Сетевое расположение | Группирует общее количество запросов по сетевому расположению пользователя. Он может быть в интрасети или экстрасети. Такой способ группировки позволяет узнать, какой процент трафика поступает из экстрасети по сравнению с интрасетью. |

Метрика "Общее число невыполненных запросов": общее количество невыполненных запросов, обработанных службой федерации. (Эта метрика доступна только в AD FS для Windows Server 2012 R2).

| Группировать по | Что означает группирование и почему это удобно? |

|---|---|

| Тип ошибки | Отображает число ошибок для каждого стандартного типа. Этот способ группировки позволяет понять, ошибки каких типов наиболее распространены.

|

| Сервер | Группирует ошибки на основании сервера. Это группирование позволяет понять, как ошибки распределяются между серверами. Неравномерное распределение может быть признаком того, что сервер находится в неисправном состоянии. |

| Сетевое расположение | Группирует ошибки по сетевому расположению запросов (интрасеть и экстрасеть). Это группирование позволяет понять, какого типа запросы завершаются неудачей. |

| Приложение | Группирует сбои по целевому приложению (проверяющей стороне). Это группирование позволяет понять, какое целевое приложение вызывает большинство ошибок. |

Метрика "Число пользователей": среднее число уникальных пользователей, активно проходящих аутентификацию с помощью AD FS.

| Группировать по | Что означает группирование и почему это удобно? |

|---|---|

| Все | Эта метрика обеспечивает подсчет среднего числа пользователей, использующих службу федерации в рамках выбранного интервала времени. Пользователи не группируются. Среднее значение зависит от выбранного интервала времени. |

| Приложение | Группирует среднее число пользователей по целевому приложению (проверяющей стороне). Это группирование позволяет понять, сколько пользователей использует каждое приложение. |

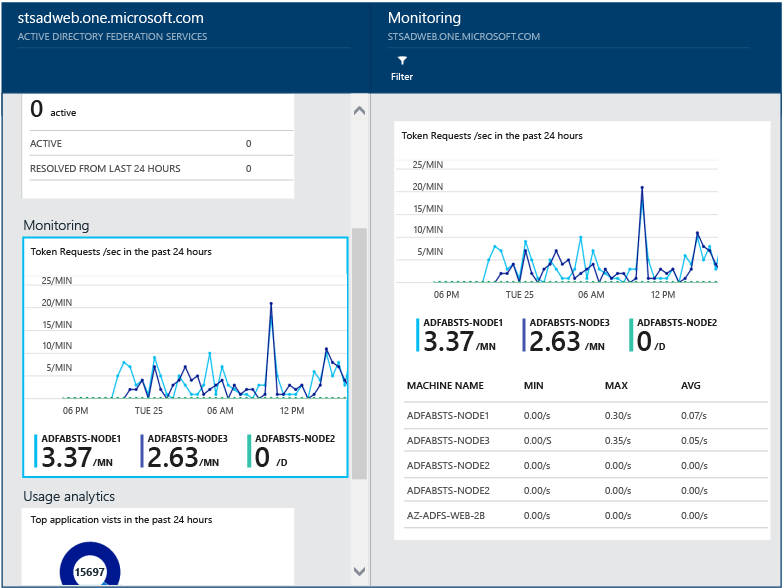

Мониторинг производительности AD FS

Microsoft Entra Подключение Работоспособности Монитор производительности предоставляет сведения о мониторинге метрик. Если выбрать поле "Мониторинг", откроется новая колонка с подробной информацией о метриках.

Если выбрать параметр «Фильтр» в верхней части колонки, можно отфильтровать информацию по серверу, чтобы просмотреть метрики отдельного сервера. Чтобы изменить метрику, щелкните правой кнопкой мыши диаграмму мониторинга под колонкой мониторинга и выберите "Изменить диаграмму" (или нажмите кнопку "Изменить диаграмму"). В новой открывшейся колонке можно будет из раскрывающегося списка выбрать дополнительные метрики и указать диапазон времени для просмотра данных производительности.

50 пользователей, выполнившие наибольшее количество неудачных попыток входа с указанием неправильного имени пользователя или пароля

Одна из распространенных причин неудачных запросов на проверку подлинности на сервере AD FS заключается в использовании неправильных учетных данных (имени пользователя или пароля). Обычно это происходит, если пользователи используют сложный пароль, забыли свой пароль или ввели его с ошибками.

Есть и другие причины, которые могут привести к неожиданному числу запросов, обрабатываемых серверами AD FS. К ним относятся работа приложений, которые кэшируют учетные данные пользователя, в то время как срок их действия истек, или злонамеренные действия пользователя, который пытается войти в чужую учетную запись, используя набор хорошо известных паролей. Это важные причины, которые могут привести к всплеску запросов.

Microsoft Entra Подключение Health for ADFS предоставляет отчет о первых 50 пользователях с неудачными попытками входа из-за недопустимого имени пользователя или пароля. Этот отчет составляется на основе обработки событий аудита, генерируемых всеми серверами AD FS в фермах.

Такие отчеты предоставляют удобный доступ к следующим сведениям:

- Общее количество неудачных запросов с указанием неправильного имени пользователя или пароля за последние 30 дней.

- Среднее ежедневное количество пользователей, которым не удалось выполнить вход из-за ввода неправильного имени пользователя и пароля.

Щелкнув эту область, можно перейти к колонке основного отчета, содержащей дополнительные сведения. В ней представлен график с актуальной информацией, которая позволяет получить общее представление о запросах с указанием неправильного имени пользователя или пароля, а также список 50 пользователей, выполнивших наибольшее количество неудачных попыток входа за последнюю неделю. Обратите внимание, что данные о 50 пользователях с прошлой недели могут помочь выявить пики ввода неправильных паролей.

На графике представлены указанные ниже данные.

- Общее ежедневное количество неудачных попыток входа с указанием неправильного имени пользователя и пароля.

- Общее ежедневное количество уникальных пользователей, выполнивших неудачные попытки входа.

- IP-адрес клиента для последнего запроса

В отчете представлены следующие данные.

| Элемент отчета | Description |

|---|---|

| Код пользователя | Здесь отображается использовавшийся идентификатор пользователя. Это значение, введенное пользователем. В некоторых случаях отображаются сведения об использовании неправильного идентификатора пользователя. |

| Неудачные попытки | Здесь отображается общее количество неудачных попыток входа для определенного идентификатора пользователя. Данные таблицы отсортированы по количеству неудачных попыток в порядке убывания. |

| Последняя неудачная попытка | В этом поле содержится метка времени последней неудачной попытки. |

| IP-адрес последнего сбоя | Отображается IP-адрес клиента из последнего недопустимого запроса. Если для этого значения доступно несколько IP-адресов, оно может включать IP-адрес клиента вместе с IP-адресом последней пользовательской попытки запроса. |

Примечание.

Каждые 12 часов в этот отчет автоматически добавляются новые данные, собранные за этот период времени. Следовательно, сведения о входе в систему в рамках последнего 12-часового интервала могут отсутствовать в отчете.

Дополнительные ссылки

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по