Основные понятия в Windows LAPS

Ознакомьтесь с основными понятиями проектирования и безопасности для решения паролей локального Администратор istrator Windows (Windows LAPS), в том числе:

- Архитектура

- Базовый поток сценариев

- Цикл обработки фоновой политики

- Пароли Microsoft Entra

- Пароли Windows Server Active Directory

- Сброс пароля после проверки подлинности

- Защита от изменения пароля учетной записи

- Безопасный режим Windows

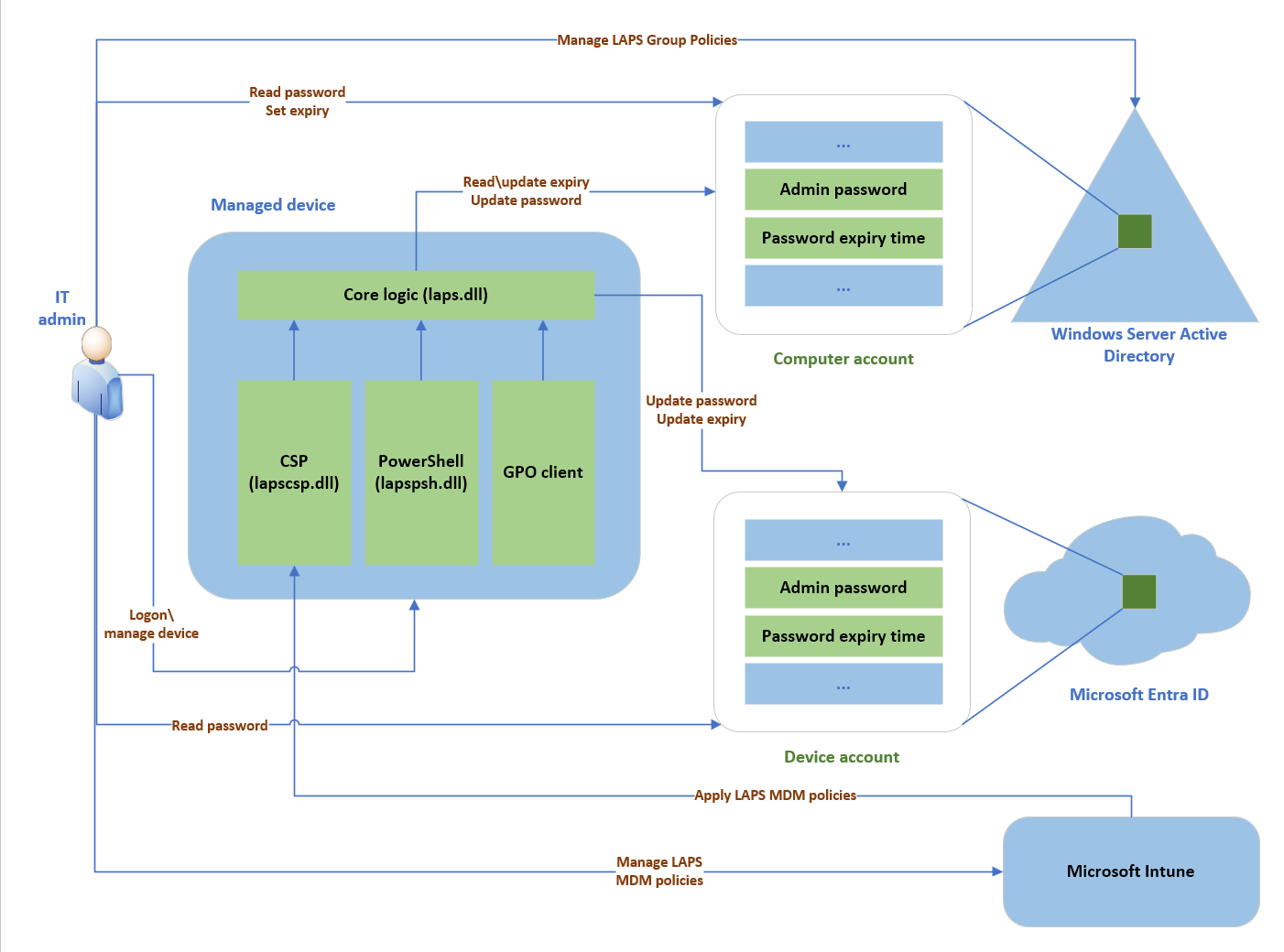

Архитектура Windows LAPS

На следующем рисунке показана архитектура Windows LAPS:

Схема архитектуры Windows LAPS имеет несколько ключевых компонентов:

ИТ-администратор. Представляет совместно различные роли ИТ-администратора, которые могут участвовать в развертывании Windows LAPS. Роли ИТ-администратора участвуют в настройке политики, истечении срока действия или получении сохраненных паролей и взаимодействии с управляемыми устройствами.

Управляемое устройство: представляет присоединенное к Microsoft Entra устройство или устройство, присоединенное к Windows Server Active Directory, на котором требуется управлять учетной записью локального администратора. Эта функция состоит из нескольких ключевых двоичных файлов: laps.dll для основной логики, lapscsp.dll логики поставщика служб конфигурации (CSP) и lapspsh.dll для логики командлета PowerShell. Вы также можете настроить Windows LAPS с помощью групповой политики. Windows LAPS отвечает на уведомления об изменениях объектов групповой политики. Управляемое устройство может быть контроллером домена Windows Server Active Directory и настроено для резервного копирования паролей учетных записей служб каталогов (DSRM).

Windows Server Active Directory: локальное развертывание Windows Server Active Directory.

Идентификатор Microsoft Entra: развертывание Microsoft Entra, выполняемое в облаке.

Microsoft Intune — предпочтительное решение для управления политиками устройств Майкрософт, которое также работает в облаке.

Базовый поток сценариев

Первым шагом в базовом сценарии Windows LAPS является настройка политики Windows LAPS для вашей организации. Рекомендуется использовать следующие параметры конфигурации:

Присоединенные к Microsoft Entra устройства: используйте Microsoft Intune.

Устройства, присоединенные к Windows Server Active Directory: используйте групповую политику.

Гибридные устройства, присоединенные к Microsoft Entra, зарегистрированные в Microsoft Intune: используйте Microsoft Intune.

После настройки управляемого устройства с помощью политики, которая позволяет Windows LAPS, устройство начинает управлять настроенным паролем локальной учетной записи. По истечении срока действия пароля устройство создает новый случайный пароль, соответствующий требованиям к длине и сложности текущей политики.

При проверке нового пароля устройство сохраняет пароль в настроенном каталоге либо Windows Server Active Directory, либо идентификатор Microsoft Entra. Связанное время истечения срока действия пароля, основанное на параметрах возраста пароля текущей политики, также вычисляется и хранится в каталоге. Устройство автоматически поворачивает пароль при достижении срока действия пароля.

Если пароль локальной учетной записи хранится в соответствующем каталоге, авторизованный ИТ-администратор может получить доступ к паролю. Пароли, хранящиеся в идентификаторе Microsoft Entra, защищены с помощью модели управления доступом на основе ролей. Пароли, хранящиеся в Windows Server Active Directory, защищены с помощью списков управления доступом (ACL), а также при необходимости с помощью шифрования паролей.

Вы можете повернуть пароль до ожидаемого срока действия. Смените пароль до запланированного истечения срока действия с помощью одного из следующих методов:

- Вручную смените пароль на управляемом устройстве с помощью командлета

Reset-LapsPassword. - Вызов действия ResetPassword Execute в CSP Windows LAPS.

- Измените срок действия пароля в каталоге (применяется только к Windows Server Active Directory).

- Активируйте автоматическую смену, когда управляемая учетная запись используется для проверки подлинности на управляемом устройстве.

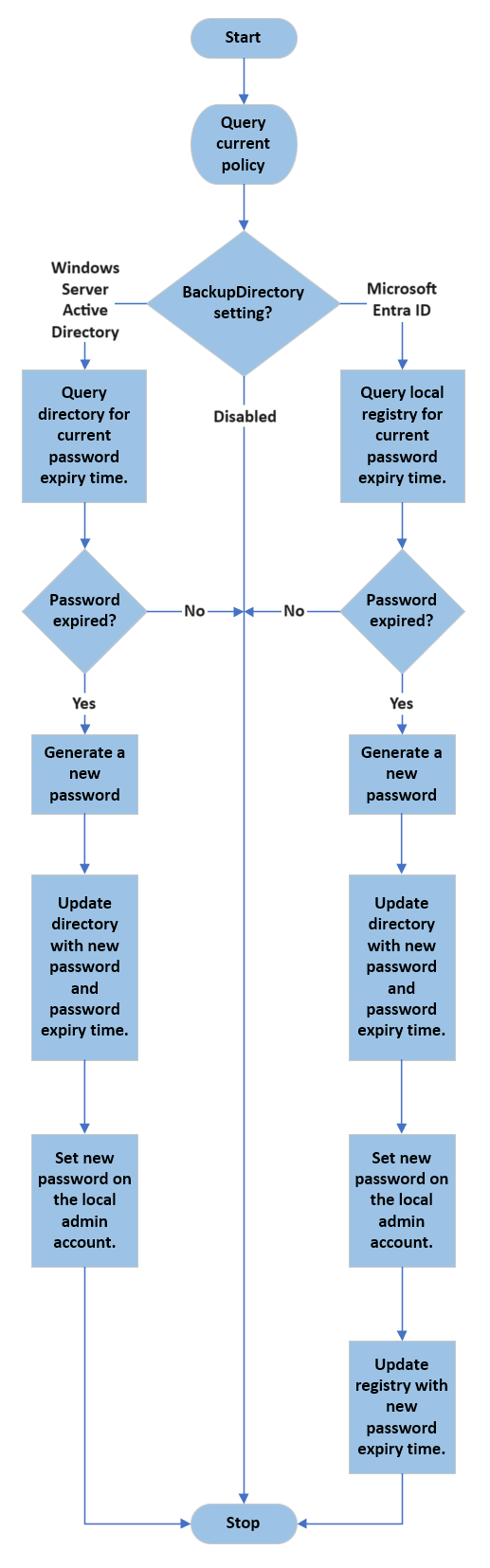

Цикл обработки фоновой политики

Windows LAPS использует фоновую задачу, которая просыпается каждый час для обработки текущей активной политики. Эта задача не реализована с помощью задачи планировщика задач Windows и не настраивается.

При выполнении фоновой задачи выполняется следующий базовый поток:

Очевидное ключевое различие между потоком идентификатора Microsoft Entra и потоком Active Directory Windows Server связано с тем, как проверка срок действия пароля. В обоих сценариях срок действия пароля хранится параллельно с последним паролем в каталоге.

В сценарии Microsoft Entra управляемые устройства не опрашивают идентификатор Microsoft Entra. Вместо этого текущее время истечения срока действия пароля сохраняется локально на устройстве.

В сценарии Windows Server Active Directory управляемое устройство регулярно опрашивает каталог для запроса срока действия пароля и действует при истечении срока действия пароля.

Запуск цикла обработки политики вручную

Windows LAPS отвечает на уведомления об изменении групповой политики. Цикл обработки политики можно запустить вручную двумя способами:

Принудительное обновление групповой политики. Приведем пример:

gpupdate.exe /target:computer /forceЗапустите командлет

Invoke-LapsPolicyProcessing. Этот метод предпочтителен, так как он больше область.

Совет

Ранее выпущенное приложение Microsoft LAPS (устаревшая версия Microsoft LAPS) было создано как расширение клиентской политики (GPO). CSPO загружаются и вызываются в каждом цикле обновления групповой политики. Частота устаревшего цикла опроса Microsoft LAPS совпадает с частотой цикла обновления групповой политики. Windows LAPS не создается как CSE, поэтому его цикл опроса жестко закодирован до одного раза в час. Windows LAPS не влияет на цикл обновления групповой политики.

Пароли Microsoft Entra

При резервном копировании паролей в идентификатор Microsoft Entra пароли управляемых локальных учетных записей хранятся в объекте устройства Microsoft Entra. Windows LAPS проходит проверку подлинности в идентификаторе Microsoft Entra с помощью удостоверения устройства управляемого устройства. Данные, хранящиеся в идентификаторе Microsoft Entra, являются очень безопасными, но для дополнительной защиты пароль еще больше шифруется перед сохранением. Этот дополнительный уровень шифрования удаляется перед возвратом пароля авторизованным клиентам.

По умолчанию только члены глобального Администратор istrator, Cloud Device Администратор istrator и Intune Администратор istrator могут получить пароль с четким текстом.

Пароли Windows Server Active Directory

В следующих разделах содержатся важные сведения об использовании Windows LAPS с Windows Server Active Directory.

Безопасность паролей

При резервном копировании паролей в Windows Server Active Directory управляемые пароли локальных учетных записей хранятся в объекте компьютера. Windows LAPS защищает эти пароли с помощью двух механизмов:

- списки управления доступом;

- Зашифрованные пароли

списки управления доступом;

На передней линии безопасности паролей в Windows Server Active Directory используются списки управления доступом, настроенные на объекте компьютера, который содержит подразделение. Списки управления доступом наследуются самому объекту компьютера. Можно указать, кто может считывать различные атрибуты пароля с помощью командлета Set-LapsADReadPasswordPermission . Аналогичным образом можно указать, кто может считывать и задавать атрибут срока действия пароля с помощью командлета Set-LapsADResetPasswordPermission .

Зашифрованные пароли

Вторая строка безопасности паролей использует функцию шифрования паролей Windows Server Active Directory. Чтобы использовать шифрование паролей Windows Server Active Directory, домен должен выполняться на уровне функциональных возможностей домена Windows Server 2016 (DFL) или более поздней версии. При включении пароль сначала шифруется таким образом, чтобы расшифровать его может только конкретный субъект безопасности (группа или пользователь). Шифрование паролей происходит на самом управляемом устройстве, прежде чем устройство отправляет пароль в каталог.

Внимание

- Настоятельно рекомендуется включить шифрование паролей при хранении паролей Windows LAPS в Windows Server Active Directory.

- Корпорация Майкрософт не поддерживает извлечение ранее расшифрованных паролей LAPS в домене, на котором выполняется DFL раньше, чем DFL Windows Server 2016. Операция может завершиться ошибкой в зависимости от того, были ли контроллеры домена, работающие до Windows Server 2016, были повышены в домене.

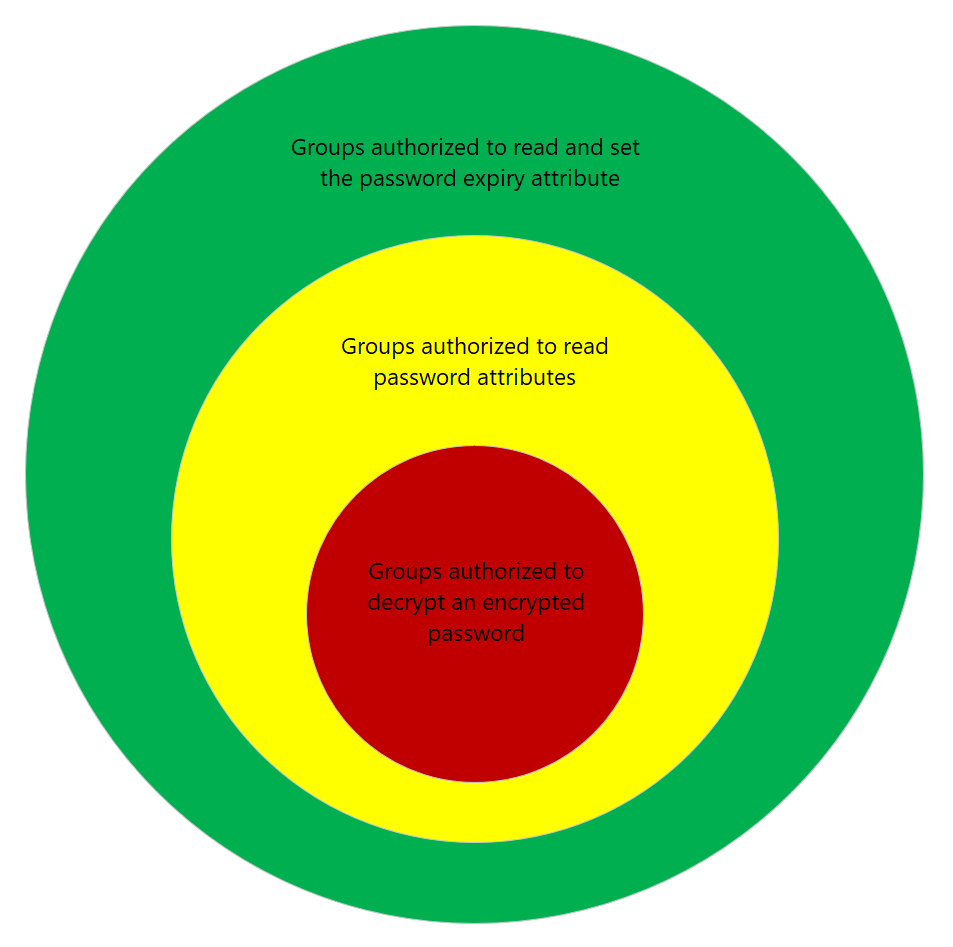

Разрешения группы пользователей

При разработке модели безопасности извлечения паролей рассмотрите сведения на следующем рисунке:

На схеме показаны предлагаемые уровни безопасности паролей Windows Server Active Directory и их отношения друг с другом.

Самый внешний круг (зеленый) состоит из субъектов безопасности, которым предоставлено разрешение на чтение или настройку атрибута срока действия пароля на объектах компьютера в каталоге. Эта возможность является конфиденциальным разрешением, но считается недеструктивным. Злоумышленник, получающий это разрешение, может принудить управляемые устройства к смене управляемых устройств чаще.

Средний круг (желтый) состоит из субъектов безопасности, которым предоставлено разрешение на чтение или настройку атрибутов пароля на объектах компьютера в каталоге. Эта возможность является конфиденциальным разрешением и должна тщательно отслеживаться. Самый безопасный подход — зарезервировать этот уровень разрешений для членов группы безопасности доменных Администратор.

Внутренний круг (красный) применяется только при включении шифрования паролей. Внутренний круг состоит из групп или пользователей, которым предоставляются разрешения расшифровки для зашифрованных атрибутов пароля на объектах компьютера в каталоге. Как и разрешение в среднем круге, эта возможность является конфиденциальным разрешением и должна тщательно отслеживаться. Самый безопасный подход — зарезервировать этот уровень разрешений для членов группы доменных Администратор.

Внимание

Рассмотрите возможность настройки уровней безопасности для соответствия конфиденциальности управляемых компьютеров в организации. Например, это может быть приемлемо для устройств ит-работников передней линии, чтобы быть доступными для администраторов службы технической поддержки, но вы, скорее всего, захотите установить более жесткие границы для корпоративных исполнительных ноутбуков.

Шифрование паролей

Функция шифрования паролей Windows LAPS основана на API шифрования данных следующего поколения (CNG DPAPI). CNG DPAPI поддерживает несколько режимов шифрования, но Windows LAPS поддерживает шифрование паролей только для одного субъекта безопасности Windows Server Active Directory (пользователя или группы). Базовое шифрование основано на шифровании расширенного шифрования 256-разрядного ключа (AES-256).

Для шифрования пароля можно использовать параметр политики ADPasswordEncryptionPrincipal. Если ADPasswordEncryptionPrincipal не указан, Windows LAPS шифрует пароль для группы доменных Администратор s домена управляемого устройства. Прежде чем управляемое устройство шифрует пароль, устройство всегда проверяет, разрешен ли указанный пользователь или группа.

Совет

- Windows LAPS поддерживает шифрование паролей только для одного субъекта безопасности. CNG DPAPI поддерживает шифрование для нескольких субъектов безопасности, но этот режим не поддерживается Windows LAPS, так как он вызывает большой объем зашифрованных буферов паролей. Если необходимо предоставить разрешения расшифровки нескольким субъектам безопасности, чтобы устранить ограничение, можно создать группу оболочки, которая содержит все соответствующие субъекты безопасности в качестве членов.

- Субъект безопасности, авторизованный для расшифровки пароля, не может быть изменен после шифрования пароля.

Зашифрованный журнал паролей

Windows LAPS поддерживает функцию журнала паролей для клиентов, присоединенных к домену Windows Server Active Directory, и контроллеров домена. Журнал паролей поддерживается только при включении шифрования паролей. Журнал паролей не поддерживается, если вы храните пароли с четким текстом в Windows Server Active Directory.

При включении зашифрованного журнала паролей и смене пароля управляемое устройство сначала считывает текущую версию зашифрованного пароля из Windows Server Active Directory. Затем текущий пароль добавляется в журнал паролей. Более ранние версии пароля в журнале удаляются по мере необходимости, чтобы соответствовать заданному максимальному ограничению журнала.

Совет

Чтобы функция журнала паролей работала, управляемое устройство должно быть предоставлено самостоятельное разрешение на чтение текущей версии зашифрованного пароля из Windows Server Active Directory. Это требование обрабатывается автоматически при запуске командлета Set-LapsADComputerSelfPermission .

Внимание

Рекомендуется никогда не предоставлять разрешения управляемому устройству для расшифровки зашифрованного пароля для любого устройства, включая само устройство.

Поддержка паролей DSRM

Windows LAPS поддерживает резервное копирование пароля учетной записи DSRM на контроллерах домена Windows Server. Пароли учетной записи DSRM можно создать резервную копию только в Windows Server Active Directory и если шифрование паролей включено. В противном случае эта функция работает почти так же, как работает поддержка зашифрованных паролей для клиентов, присоединенных к Windows Server Active Directory.

Резервное копирование паролей DSRM в идентификатор Microsoft Entra ID не поддерживается.

Внимание

Если включена резервная копия паролей DSRM, текущий пароль DSRM для любого контроллера домена можно получить, если доступен хотя бы один контроллер домена в этом домене.

Но рассмотрим катастрофический сценарий, в котором все контроллеры домена в домене отключены. В этом сценарии пароли DSRM не будут доступны. По этой причине рекомендуется использовать поддержку WINDOWS LAPS DSRM только в качестве первого компонента более крупной стратегии резервного копирования и восстановления домена. Настоятельно рекомендуется регулярно извлекать пароли DSRM из каталога и резервное копирование в безопасное хранилище за пределами Windows Server Active Directory. Windows LAPS не включает стратегию резервного копирования внешнего хранилища.

Сброс пароля после проверки подлинности

Windows LAPS поддерживает автоматическую смену пароля учетной записи локального администратора, если она обнаруживает, что учетная запись локального администратора использовалась для проверки подлинности. Эта функция предназначена для привязки времени использования пароля с четким текстом. Вы можете настроить льготный период, чтобы предоставить пользователю время для выполнения своих предполагаемых действий.

Сброс пароля после проверки подлинности не поддерживается для учетной записи DSRM на контроллерах домена.

Защита от изменения пароля учетной записи

Если windows LAPS настроен для управления паролем учетной записи локального администратора, эта учетная запись защищена от случайного или беспечного изменения. Эта защита распространяется на учетную запись DSRM, когда Windows LAPS управляет этой учетной записью на контроллере домена Windows Server Active Directory.

Windows LAPS отклоняет непредвиденные попытки изменить пароль учетной записи с STATUS_POLICY_CONTROLLED_ACCOUNT ошибкой (0xC000A08B) или ERROR_POLICY_CONTROLLED_ACCOUNT (0x21CE\8654). Каждое такое отклонение отмечается с событием 10031 в канале журнала событий Windows LAPS.

Отключен в безопасном режиме Windows

При запуске Windows в безопасном режиме, режиме DSRM или в любом другом режиме загрузки, отличном от обычного, windows LAPS отключен. Пароль управляемой учетной записи не резервируется в течение этого времени, даже если он находится в состоянии истечения срока действия.

Интеграция Windows LAPS с политикой смарт-карта

Учетная запись, управляемая Windows LAPS, освобождается при включении политики "Интерактивный вход: требовать Windows Hello для бизнеса или смарт-карта" (также известной как SCForceOption). Дополнительные параметры групповой политики и разделы реестра см. в разделе "Дополнительные интеллектуальные карта".

Обнаружение и устранение отката образа ОС Windows LAPS

Если динамический образ ОС отменить изменения в более раннюю версию, результат часто является "разорванным" состоянием, когда пароль, хранящийся в каталоге, больше не соответствует паролям, хранящимся локально на устройстве. Например, проблема может возникнуть, когда виртуальная машина Hyper-V восстанавливается до предыдущего моментального снимка.

После возникновения проблемы ИТ-администратор не может войти на устройство с помощью сохраненного пароля Windows LAPS. Проблема не устранена, пока Windows LAPS не сменит пароль, но это может не произойти в течение нескольких дней или недель в зависимости от текущей даты истечения срока действия пароля.

Windows LAPS решает эту проблему, написав случайный GUID в каталог одновременно с сохранением нового пароля, а затем сохраните локальную копию. GUID хранится в атрибуте msLAPS-CurrentPasswordVersion. Во время каждого цикла обработки guid msLAPS-CurrentPasswordVersion запрашивается и сравнивается с локальной копией. Если два графических идентификатора отличаются, пароль немедленно поворачивается.

Эта функция поддерживается только при резервном копировании паролей в Active Directory. Идентификатор Microsoft Entra не поддерживается.

Внимание

Функция обнаружения отката и устранения рисков образа ОС Windows LAPS поддерживается в Windows Server 2025 и более поздних версиях. Эта функция не будет работать до тех пор, пока не будет запущен последний командлет Update-LapsADSchema PowerShell, который добавляет новый атрибут схемы msLAPS-CurrentPasswordVersion в схему Active Directory.

См. также

- Режимы управления учетными записями Windows LAPS

- Пароли и парольные фразы Windows LAPS

- CNG DPAPI

- Microsoft Intune

Следующие шаги

Теперь, когда вы понимаете основные понятия проектирования Windows LAPS, приступите к работе с одним из следующих сценариев:

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по