Начало работы с идентификатором Windows LAPS и Microsoft Entra

Узнайте, как приступить к работе с локальным решением Администратор istrator (Windows LAPS) и идентификатором Microsoft Entra. В этой статье описаны основные процедуры использования Windows LAPS для резервного копирования паролей в идентификатор Microsoft Entra ID и способы их извлечения.

Поддерживаемые облака Azure

Сведения о поддерживаемых конкретных облаках см. в разделе "Локальное решение Администратор istrator Password Solution" в идентификаторе Microsoft Entra ID и в поддержке Microsoft Intune для Windows LAPS.

Включение LAPS в параметрах устройства Microsoft Entra

Внимание

По умолчанию идентификатор Microsoft Entra не позволяет управляемым устройствам публиковать новые пароли Windows LAPS в идентификатор Microsoft Entra. Сначала ИТ-администратор должен включить эту функцию на уровне клиента Microsoft Entra. Дополнительные сведения см. в разделе "Включение WINDOWS LAPS с помощью идентификатора Microsoft Entra".

Настройка политики устройств

Чтобы настроить политику устройств, выполните следующие задачи:

- Выбор механизма развертывания политики

- Общие сведения о политиках, применяемых к режиму Microsoft Entra

- Настройка определенных политик

Выбор механизма развертывания политики

Первым шагом является выбор способа применения политики к устройствам.

Предпочтительный вариант для устройств, присоединенных к Microsoft Entra, — использовать Microsoft Intune с поставщиком службы конфигурации Windows LAPS (CSP).

Если ваши устройства присоединены к Microsoft Entra, но вы не используете Microsoft Intune, вы по-прежнему можете развернуть Windows LAPS для Идентификатора Microsoft Entra. В этом сценарии необходимо вручную развернуть политику (например, с помощью прямого изменения реестра или с помощью групповой политики локального компьютера). Дополнительные сведения см. в разделе "Настройка параметров политики Windows LAPS".

Примечание.

Если ваши устройства присоединены к локальной среде Windows Server Active Directory, можно развернуть политику с помощью групповой политики Windows LAPS.

Политики, применяемые к режиму записи Майкрософт

Объект групповой политики Windows LAPS и Windows LAPS управляют одинаковыми параметрами, но только подмножество этих параметров применяется к Windows LAPS в режиме Azure.

При резервном копировании паролей до идентификатора Microsoft Entra применяются следующие параметры:

- BackupDirectory

- PasswordAgeDays

- PasswordComplexity

- PasswordLength

- Администратор istratorAccountName

- PostAuthenticationResetDelay

- PostAuthenticationActions

Более ясно: параметры политики, относящиеся к Windows Server Active Directory, не имеет смысла и не поддерживаются при резервном копировании пароля до идентификатора Microsoft Entra.

Настройка определенных политик

Как минимум, необходимо настроить параметр BackupDirectory на значение 1 (пароли резервного копирования для идентификатора Microsoft Entra).

Если параметр Администратор istratorAccountName не настроен, windows LAPS по умолчанию используется для управления встроенной учетной записью локального администратора по умолчанию. Эта встроенная учетная запись автоматически идентифицируется с помощью известного относительного идентификатора (RID) и никогда не должна быть идентифицирована с его именем. Имя встроенной учетной записи администратора зависит от языкового стандарта по умолчанию устройства.

Если вы хотите настроить пользовательскую учетную запись локального администратора, необходимо настроить параметр Администратор istratorAccountName с именем этой учетной записи.

Внимание

Если вы настроите Windows LAPS для управления пользовательской учетной записью локального администратора, необходимо убедиться, что эта учетная запись создана. Windows LAPS не создает учетную запись. Рекомендуется использовать CSP учетных записей для создания учетной записи.

Вы можете настроить другие параметры, такие как PasswordLength, по мере необходимости для вашей организации.

Обновление пароля в идентификаторе Microsoft Entra

Windows LAPS обрабатывает текущую активную политику периодически (каждый час). Чтобы избежать ожидания после применения политики, можно запустить Invoke-LapsPolicyProcessing командлет PowerShell.

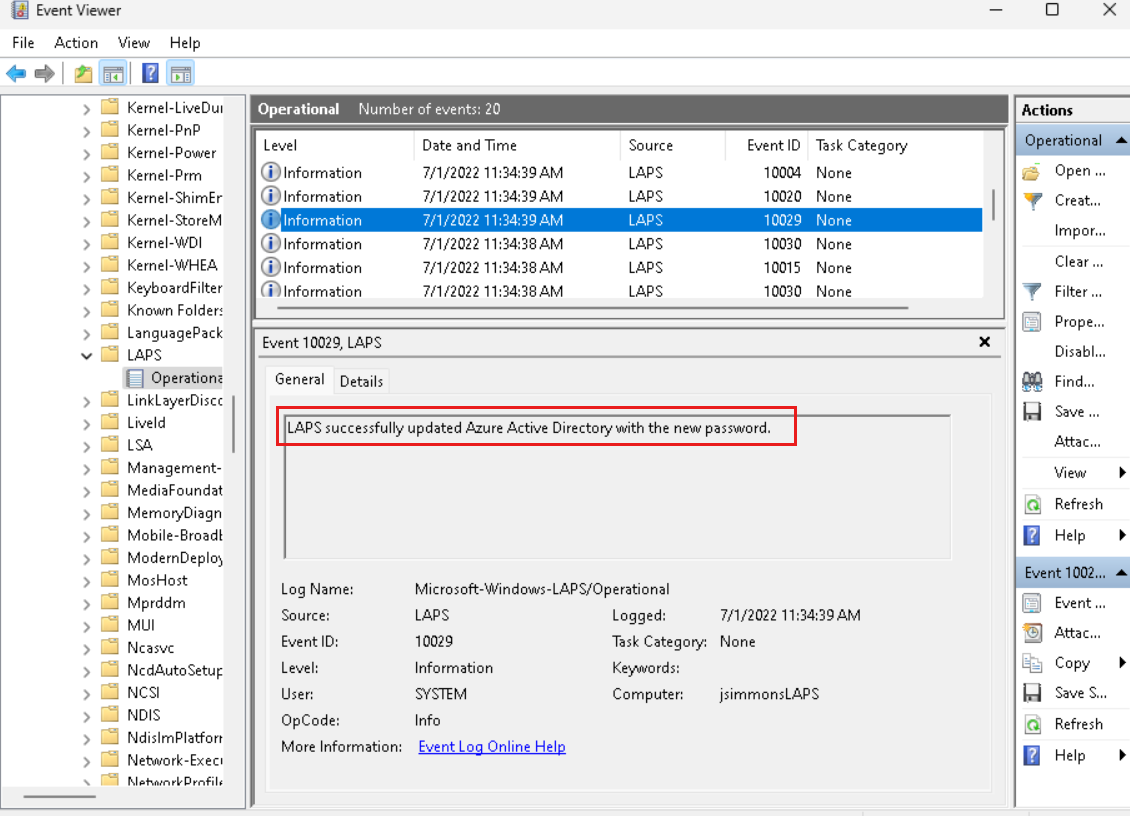

Чтобы убедиться, что пароль был успешно обновлен в идентификаторе Microsoft Entra, просмотрите журнал событий для события 10029:

Получение пароля из идентификатора Microsoft Entra

Получение паролей Windows LAPS, хранящихся в идентификаторе Microsoft Entra, поддерживается с помощью Microsoft Graph. Windows LAPS включает командлет PowerShell (Get-LapsAADPassword), который является оболочкой для библиотеки Microsoft Graph PowerShell. Вы также можете использовать идентификатор Microsoft Entra и\или порталы управления Intune для получения пароля на основе пользовательского интерфейса. Windows LAPS не предоставляет никаких параметров пользовательского интерфейса в Windows для получения пароля Microsoft Entra.

Остальная часть этих инструкций описывает, как использовать Get-LapsAADPassword командлет для получения паролей Windows LAPS из идентификатора Microsoft Entra с помощью Microsoft Graph.

Установка библиотеки Microsoft Graph PowerShell

Первым шагом является установка библиотеки Microsoft Graph PowerShell:

Install-Module Microsoft.Graph -Scope AllUsers

Возможно, потребуется настроить репозиторий как доверенный для успешной команды:

Set-PSRepository PSGallery -InstallationPolicy Trusted

Создание зарегистрированного приложения Microsoft Entra для получения паролей Windows LAPS

Следующим шагом является создание приложения Microsoft Entra, настроенного с необходимыми разрешениями. Основные инструкции по созданию приложения Microsoft Entra см. в кратком руководстве. Регистрация приложения с помощью платформа удостоверений Майкрософт

Приложение должно быть настроено с двумя разрешениями: Device.Read.All или DeviceLocalCredential.ReadBasic.All DeviceLocalCredential.Read.All. DeviceManagementManagedDevices.Read.All также может потребоваться для запроса паролей для устройств с управляемым рабочим столом Майкрософт.

Внимание

- Используется

DeviceLocalCredential.ReadBasic.Allдля предоставления разрешений на чтение нечувствительных метаданных о сохраненных паролях Windows LAPS. Примеры включают время резервного копирования пароля в Azure и ожидаемое время истечения срока действия пароля. Этот уровень разрешений подходит для приложений отчетов и соответствия требованиям. - Используйте

DeviceLocalCredential.Read.Allдля предоставления полных разрешений для чтения всех сохраненных паролей Windows LAPS, включая пароли с четким текстом. Этот уровень разрешений учитывается и следует тщательно использовать.

Получение пароля из идентификатора Microsoft Entra

Осталось совсем немного! Сначала войдите в Microsoft Graph. Затем используйте Get-LapsAADPassword командлет для получения пароля.

Чтобы войти в Microsoft Graph, используйте Connect-MgGraph командлет. Необходимо знать идентификатор клиента Azure и идентификатор приложения Microsoft Entra, созданного ранее. Выполните командлет один раз, чтобы войти. Например:

PS C:\> Connect-MgGraph -Environment Global -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -ClientId 00001111-aaaa-2222-bbbb-3333cccc4444

Welcome To Microsoft Graph!

Совет

Для успешного выполнения командлета Connect-MgGraph может потребоваться изменить политику выполнения PowerShell. Например, для первого запуска Set-ExecutionPolicy -ExecutionPolicy Unrestrictedможет потребоваться.

Теперь, когда вы вошли в Microsoft Graph, вы можете получить пароль.

Сначала вызовите Get-LapsAADPassword командлет и передайте имя устройства:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice

DeviceName DeviceId PasswordExpirationTime

---------- -------- ----------------------

myAzureDevice be8ab291-6307-42a2-8fda-2f4ee78e51c8 7/31/2022 11:34:39 AM

Совет

-Verbose Передайте параметр, чтобы просмотреть подробные сведения о том, что Get-LapsAADPassword выполняет командлет (или любой другой командлет в модуле Windows LAPS PowerShell).

В предыдущем примере требуется, чтобы клиент предоставил DeviceLocalCredential.Read.Basic разрешения. В следующих примерах требуется, чтобы клиент предоставил DeviceLocalCredential.Read.All разрешения.

Затем вызовите Get-LapsAADPassword командлет, чтобы запросить возврат фактического пароля:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : System.Security.SecureString

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

Пароль, возвращаемый в объекте SecureString .

Наконец, для тестирования или нерегламентированных целей можно запросить, что пароль отображается в виде ясного текста с помощью -AsPlainText параметра:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : xzYVg,;rqQ+rkXEM0B29l3z!Ez.}T9rY8%67i1#TUk

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

Смена пароля

Windows LAPS локально запоминает, когда истекает срок действия последнего сохраненного пароля, и он автоматически сменяет пароль при истечении срока действия пароля. В некоторых ситуациях (например, после нарушения безопасности или для нерегламентированного тестирования) может потребоваться сменить пароль рано. Чтобы вручную принудительно изменить пароль, можно использовать Reset-LapsPassword командлет. Например:

PS C:\> Reset-LapsPassword

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : &HK%tbA+k7,vcrI387k9([f+%w)9VZz98;,(@+Ai6b

PasswordExpirationTime : 7/31/2022 12:16:16 PM

PasswordUpdateTime : 7/1/2022 12:16:16 PM

Внимание

- Идентификатор Microsoft Entra не поддерживает истечение срока действия текущего сохраненного пароля устройства с помощью изменения метки времени истечения срока действия пароля в идентификаторе Microsoft Entra ID. Это отличие от windows Server Active Directory в Windows Server LAPS.

- Избегайте чрезмерного частого использования командлета

Reset-LapsPassword. При обнаружении действие может регулироваться.

Windows LAPS и Microsoft Entra Подключение в гибридных средах

Windows LAPS не зависит от microsoft Entra Подключение, и между этими двумя технологиями нет зависимостей. Управляемые устройства Windows LAPS, которые резервного копирования паролей в идентификатор Microsoft Entra id делают это напрямую через https, без какой-либо зависимости от синхронизации данных.

Кроме того, идентификатор Microsoft Entra и порталы управления устройствами Intune могут просматривать только пароли, которые были созданы непосредственно с устройства Windows LAPS. Настройка Microsoft Entra Подключение для синхронизации атрибутов Windows LAPS локальная служба Active Directory с идентификатором Microsoft Entra не является тестируемым сценарием. Синхронизация локальная служба Active Directory атрибутов Windows LAPS с идентификатором Microsoft Entra не приведет к отображению этих атрибутов на порталах управления устройствами Microsoft Entra или Intune.

Хотя не требуется для работы Windows LAPS, при расширении схемы локальная служба Active Directory рекомендуется также обновить схему каталога Microsoft Entra Подключение. См. схему каталога обновления.

См. также

- Знакомство с решением для локального Администратор istrator password solution с идентификатором Microsoft Entra

- Решение для пароля локального Администратор istrator Windows в идентификаторе Microsoft Entra

- Microsoft Intune

- Поддержка Microsoft Intune для Windows LAPS

- Windows LAPS CSP

- Краткое описание: регистрация приложения на платформе Microsoft Identity

- Руководство по устранению неполадок Windows LAPS