Обзор политик DNS

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

Этот раздел можно использовать для получения сведений о политике DNS, которая является новой в Windows Server 2016. Вы можете использовать политику DNS для управления трафиком на основе геолокации, интеллектуальные ответы DNS на основе времени дня, для управления одним DNS-сервером, настроенным для развертывания разбиения мозга, применения фильтров к запросам DNS и т. д. Следующие элементы содержат дополнительные сведения об этих возможностях.

Балансировка нагрузки приложений. При развертывании нескольких экземпляров приложения в разных расположениях можно использовать политику DNS для балансировки нагрузки трафика между различными экземплярами приложения, динамически распределяя нагрузку трафика для приложения.

Геолокация управления трафиком. Политику DNS можно использовать, чтобы разрешить первичным и вторичным DNS-серверам реагировать на запросы DNS-клиента в зависимости от географического расположения клиента и ресурса, к которому клиент пытается подключиться, предоставляя клиенту IP-адрес ближайшего ресурса.

Разделение DNS мозга. При использовании dns с разделением мозга записи DNS делятся на разные области зоны на одном DNS-сервере, а DNS-клиенты получают ответ на основе того, являются ли клиенты внутренними или внешними клиентами. Вы можете настроить dns с разделением мозга для интегрированных зон Active Directory или для зон на автономных DNS-серверах.

Фильтрация. Политику DNS можно настроить для создания фильтров запросов, основанных на заданных критериях. Фильтры запросов в политике DNS позволяют настроить DNS-сервер для реагирования на настраиваемый способ на основе DNS-запроса и DNS-клиента, отправляющего DNS-запрос.

Криминальная экспертиза Политику DNS можно использовать для перенаправления вредоносных DNS-клиентов на несуществующий IP-адрес, а не направлять их на компьютер, к который они пытаются достичь.

Время перенаправления на основе дня. Политику DNS можно использовать для распределения трафика приложений по разным географически распределенным экземплярам приложения с помощью политик DNS, основанных на времени дня.

Новые понятия

Чтобы создать политики для поддержки описанных выше сценариев, необходимо иметь возможность определять группы записей в зоне, группы клиентов в сети, среди других элементов. Эти элементы представлены следующими новыми объектами DNS:

Клиентская подсеть: объект подсети клиента представляет подсеть IPv4 или IPv6, из которой запросы отправляются на DNS-сервер. Вы можете создать подсети, чтобы позже определить политики, которые будут применяться в зависимости от того, из какой подсети приходят запросы. Например, в сценарии DNS разбиения мозга запрос на разрешение имени, например www.microsoft.com , можно ответить с помощью внутреннего IP-адреса клиентам из внутренних подсетей и другого IP-адреса для клиентов во внешних подсетях.

Рекурсия область: рекурсия область являются уникальными экземплярами группы параметров, которые управляют рекурсией на DNS-сервере. Рекурсия область содержит список пересылки и указывает, включена ли рекурсия. DNS-сервер может иметь множество рекурсий область. Политики рекурсии DNS-сервера позволяют выбрать область рекурсии для набора запросов. Если DNS-сервер не является доверенным для определенных запросов, политики рекурсии DNS-сервера позволяют управлять разрешением этих запросов. Можно указать, какие серверы пересылки следует использовать и следует ли использовать рекурсию.

Область зоны: зона DNS может иметь несколько область зоны, при этом каждая зона область содержит собственный набор записей DNS. Одна и та же запись может присутствовать в нескольких область с разными IP-адресами. Кроме того, передача зон выполняется на уровне область зоны. Это означает, что записи из зоны область в основной зоне будут передаваться в ту же зону область в вторичной зоне.

Типы политики

Политики DNS разделяются по уровню и типу. Политики разрешения запросов можно использовать для определения способа обработки запросов и политик передачи зоны для определения способа передачи зоны. Вы можете применить каждый тип политики на уровне сервера или на уровне зоны.

Политики разрешения запросов

Политики разрешения ЗАПРОСОВ DNS можно использовать для указания того, как входящие запросы разрешения обрабатываются DNS-сервером. Каждая политика разрешения запросов DNS содержит следующие элементы:

| Поле | Description | Возможные значения |

|---|---|---|

| Имя | Имя политики | — до 256 символов — Может содержать любой символ, допустимый для имени файла. |

| Штат | Состояние политики | — включить (по умолчанию) — Disabled; |

| Уровень | Уровень политики | Правила -Зоны |

| Порядок обработки | Когда запрос классифицируется по уровню и применяется к нему, сервер находит первую политику, для которой запрос соответствует условиям и применяет его к запросу. | — числовое значение — Уникальное значение для каждой политики, содержащей тот же уровень и применяемое к значению |

| Действие | Действие, выполняеме DNS-сервером | — Разрешить (по умолчанию для уровня зоны) — запрет (по умолчанию на уровне сервера) -Игнорировать |

| Критерии | Условие политики (AND/OR) и список критериев для применения политики | — оператор условия (AND/OR) — Список критериев (см. таблицу условий ниже) |

| Область применения | Список область зон и весовых значений на область. Весовых значений используются для распределения балансировки нагрузки. Например, если этот список включает в себя datacenter1 с весом 3 и datacenter2 с весом 5, сервер будет отвечать записью из datacentre1 три раза из восьми запросов. | — Список область зон (по имени) и весов |

Примечание.

Политики уровня сервера могут иметь только значения "Запретить " или "Игнорировать " в качестве действия.

Поле условий политики DNS состоит из двух элементов:

| Имя | Описание | Примеры значений |

|---|---|---|

| Подсеть клиента | Имя предопределенной подсети клиента. Используется для проверки подсети, из которой был отправлен запрос. | - EQ, Испания, Франция — разрешает значение true, если подсеть определена как Испания или Франция - NE, Канада, Мексика — разрешает значение true, если клиентская подсеть является любой подсетью, отличной от Канады и Мексики |

| Транспортный протокол | Транспортный протокол, используемый в запросе. Возможные записи: UDP и TCP | - EQ,TCP - EQ,UDP |

| Интернет-протокол | Сетевой протокол, используемый в запросе. Возможные записи: IPv4 и IPv6 | - EQ,IPv4 - EQ,IPv6 |

| IP-адрес интерфейса сервера | IP-адрес сетевого интерфейса входящего DNS-сервера | - EQ,10.0.0.1 - EQ,192.168.1.1 |

| FQDN | Полное доменное имя записи в запросе с возможностью использования дикого карта | - EQ,www.contoso.com — разрешает значение true только в том случае, если запрос пытается разрешить полное доменное имя www.contoso.com - EQ,*.contoso.com,*.woodgrove.com — разрешает значение true, если запрос предназначен для любой записи, заканчивающейся contoso.com OR woodgrove.com |

| Тип запроса | Тип запрашиваемой записи (A, SRV, TXT) | - EQ,TXT,SRV — разрешает значение true, если запрос запрашивает запись TXT ИЛИ SRV - EQ,MX — разрешает значение true, если запрос запрашивает запись MX |

| Время дня | Время получения запроса | - EQ,10:00-12:00,22:00-23:00 — разрешает значение true, если запрос получен в диапазоне от 10 до полудня, ИЛИ от 10 вечера до 11 вечера |

Используя приведенную выше таблицу в качестве отправной точки, приведенную ниже таблицу можно использовать для определения критерия, который используется для сопоставления запросов для любых типов записей, но записи SRV в домене contoso.com, поступающие от клиента в подсети 10.0.0.0/24 через TCP от 8 до 10 pm через интерфейс 10.0.0.3:

| Имя. | Значение |

|---|---|

| Подсеть клиента | EQ,10.0.0.0/24 |

| Транспортный протокол | EQ,TCP |

| IP-адрес интерфейса сервера | EQ,10.0.0.3 |

| Полное доменное имя | EQ,*.contoso.com |

| Тип запроса | NE, SRV |

| Время дня | EQ,20:00-22:00 |

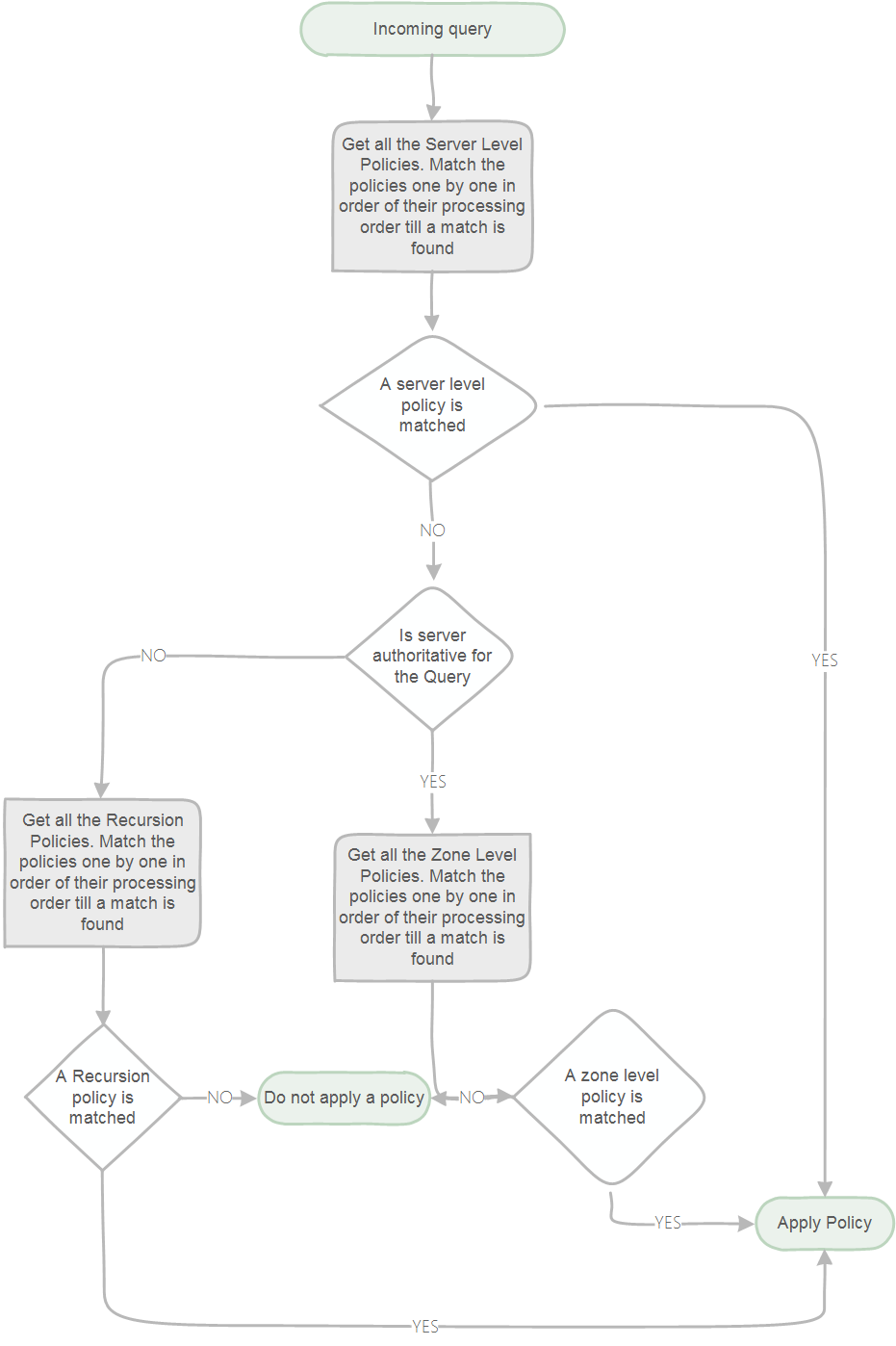

Можно создать несколько политик разрешения запросов одного уровня, если они имеют другое значение для порядка обработки. Если доступны несколько политик, DNS-сервер обрабатывает входящие запросы следующим образом:

Политики рекурсии

Политики рекурсии — это особый тип политик уровня сервера. Политики рекурсии определяют, как DNS-сервер выполняет рекурсию для запроса. Политики рекурсии применяются только в том случае, если обработка запросов достигает пути рекурсии. Для набора запросов можно выбрать значение DENY или IGNORE для рекурсии. Кроме того, можно выбрать набор пересылки для набора запросов.

Политики рекурсии можно использовать для реализации конфигурации DNS с разделением мозга. В этой конфигурации DNS-сервер выполняет рекурсию для набора клиентов для запроса, а DNS-сервер не выполняет рекурсию для других клиентов для этого запроса.

Политики рекурсии содержат те же элементы, что и обычная политика разрешения ЗАПРОСОВ DNS, а также элементы в таблице ниже:

| Имя | Описание |

|---|---|

| Применение рекурсии | Указывает, что эта политика должна использоваться только для рекурсии. |

| Область рекурсии | Имя рекурсии область. |

Примечание.

Политики рекурсии можно создавать только на уровне сервера.

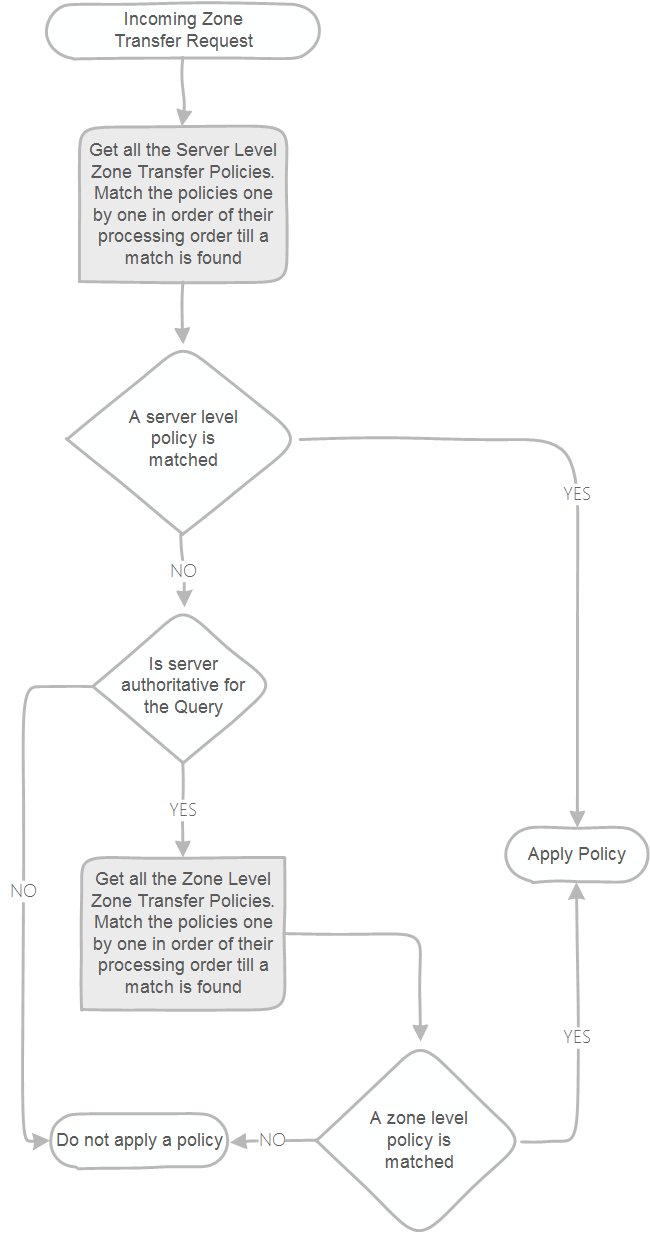

Политики передачи зоны

Политики передачи зоны определяют, разрешена ли передача зоны DNS-сервером. Вы можете создавать политики для передачи зоны на уровне сервера или на уровне зоны. Политики уровня сервера применяются к каждому запросу передачи зоны, который происходит на DNS-сервере. Политики уровня зоны применяются только к запросам, размещенным на DNS-сервере. Наиболее распространенное использование политик уровня зоны — реализация заблокированных или безопасных списков.

Примечание.

Политики передачи зоны могут использовать только DENY или IGNORE в качестве действий.

Политику передачи зоны уровня сервера можно использовать ниже, чтобы запретить передачу зоны для домена contoso.com из заданной подсети:

Add-DnsServerZoneTransferPolicy -Name DenyTransferOfContosoToFabrikam -Zone contoso.com -Action DENY -ClientSubnet "EQ,192.168.1.0/24"

Вы можете создать несколько политик передачи зоны одного уровня, если они имеют другое значение для порядка обработки. Если доступны несколько политик, DNS-сервер обрабатывает входящие запросы следующим образом:

Управление политиками DNS

Политики DNS можно создавать и управлять ими с помощью PowerShell. В приведенных ниже примерах приведены различные примеры сценариев, которые можно настроить с помощью политик DNS:

Управление трафиком

Вы можете направлять трафик на основе полного доменного имени на разные серверы в зависимости от расположения DNS-клиента. В приведенном ниже примере показано, как создать политики управления трафиком для направления клиентов из определенной подсети в центр обработки данных Северная Америка n и из другой подсети в европейский центр обработки данных.

Add-DnsServerClientSubnet -Name "NorthAmericaSubnet" -IPv4Subnet "172.21.33.0/24"

Add-DnsServerClientSubnet -Name "EuropeSubnet" -IPv4Subnet "172.17.44.0/24"

Add-DnsServerZoneScope -ZoneName "Contoso.com" -Name "NorthAmericaZoneScope"

Add-DnsServerZoneScope -ZoneName "Contoso.com" -Name "EuropeZoneScope"

Add-DnsServerResourceRecord -ZoneName "Contoso.com" -A -Name "www" -IPv4Address "172.17.97.97" -ZoneScope "EuropeZoneScope"

Add-DnsServerResourceRecord -ZoneName "Contoso.com" -A -Name "www" -IPv4Address "172.21.21.21" -ZoneScope "NorthAmericaZoneScope"

Add-DnsServerQueryResolutionPolicy -Name "NorthAmericaPolicy" -Action ALLOW -ClientSubnet "eq,NorthAmericaSubnet" -ZoneScope "NorthAmericaZoneScope,1" -ZoneName "Contoso.com"

Add-DnsServerQueryResolutionPolicy -Name "EuropePolicy" -Action ALLOW -ClientSubnet "eq,EuropeSubnet" -ZoneScope "EuropeZoneScope,1" -ZoneName contoso.com

Первые две строки скрипта создают объекты подсети клиента для Северная Америка и Европы. Две строки после создания зоны область в домене contoso.com по одному для каждого региона. Две строки после этого создают запись в каждой зоне, которая связывает www.contoso.com с разными IP-адресами, один для Европы, другой для Северная Америка. Наконец, последние строки скрипта создают две политики разрешения запросов DNS, которые будут применены к подсети Северная Америка, другой к подсети Европы.

Блокировать запросы для домена

Политику разрешения запросов DNS можно использовать для блокировки запросов к домену. В приведенном ниже примере все запросы блокируются для treyresearch.net:

Add-DnsServerQueryResolutionPolicy -Name "BlackholePolicy" -Action IGNORE -FQDN "EQ,*.treyresearch.com"

Блокировать запросы из подсети

Вы также можете блокировать запросы, поступающие из определенной подсети. Приведенный ниже скрипт создает подсеть для 172.0.33.0/24, а затем создает политику, чтобы игнорировать все запросы, поступающие из этой подсети:

Add-DnsServerClientSubnet -Name "MaliciousSubnet06" -IPv4Subnet 172.0.33.0/24

Add-DnsServerQueryResolutionPolicy -Name "BlackholePolicyMalicious06" -Action IGNORE -ClientSubnet "EQ,MaliciousSubnet06"

Разрешить рекурсию для внутренних клиентов

Вы можете управлять рекурсией с помощью политики разрешения ЗАПРОСОВ DNS. Приведенный ниже пример можно использовать для включения рекурсии для внутренних клиентов, отключая его для внешних клиентов в сценарии разбиения мозга.

Set-DnsServerRecursionScope -Name . -EnableRecursion $False

Add-DnsServerRecursionScope -Name "InternalClients" -EnableRecursion $True

Add-DnsServerQueryResolutionPolicy -Name "SplitBrainPolicy" -Action ALLOW -ApplyOnRecursion -RecursionScope "InternalClients" -ServerInterfaceIP "EQ,10.0.0.34"

Первая строка скрипта изменяет область рекурсии по умолчанию, просто именуемую как ". (точка) для отключения рекурсии. Вторая строка создает рекурсию область с именем InternalClients с включенным рекурсией. Третья строка создает политику для применения вновь созданного рекурсии область к любым запросам, поступающим через интерфейс сервера с ip-адресом 10.0.0.34.

Создание политики передачи зоны уровня сервера

Вы можете управлять передачей зоны в более детализированной форме с помощью политик передачи зоны DNS. Приведенный ниже пример скрипта можно использовать для разрешения передачи зоны для любого сервера в заданной подсети:

Add-DnsServerClientSubnet -Name "AllowedSubnet" -IPv4Subnet 172.21.33.0/24

Add-DnsServerZoneTransferPolicy -Name "NorthAmericaPolicy" -Action IGNORE -ClientSubnet "ne,AllowedSubnet"

Первая строка скрипта создает объект подсети с именем AllowedSubnet с блоком IP 172.21.33.0/24. Вторая строка создает политику передачи зоны, чтобы разрешить передачу зоны на любой DNS-сервер в ранее созданной подсети.

Создание политики передачи зоны уровня зоны

Вы также можете создавать политики передачи зоны уровня зоны. В приведенном ниже примере игнорируется любой запрос на передачу зоны для contoso.com, поступающих из интерфейса сервера с IP-адресом 10.0.0.33:

Add-DnsServerZoneTransferPolicy -Name "InternalTransfers" -Action IGNORE -ServerInterfaceIP "eq,10.0.0.33" -PassThru -ZoneName "contoso.com"

Сценарии политики DNS

Сведения об использовании политики DNS для определенных сценариев см. в следующих разделах этого руководства.

- Использование политики DNS для управления трафиком на основе геолокации с основными серверами

- Использование политики DNS для управления трафиком на основе географических расположений с основными вторичными развертываниями

- Использование политики DNS для интеллектуальных ответов DNS на основе времени дня

- Ответы DNS на основе времени суток с помощью сервера облачных приложений Azure

- Использование политики DNS для развертывания DNS с разделением мозга

- Использование политики DNS для DNS с разделением мозга в Active Directory

- Использование политики DNS для применения фильтров к запросам DNS

- Использование политики DNS для балансировки нагрузки приложений

- Использование политики DNS для балансировки нагрузки приложений с помощью осведомленности о географическом расположении

Использование политики DNS для контроллеров домена только для чтения

Политика DNS совместима с контроллерами домена только для чтения. Обратите внимание, что перезапуск службы DNS-сервера необходим для загрузки новых политик DNS на контроллеры домена только для чтения. Это не обязательно для контроллеров домена, доступных для записи.