Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Secured-core — это коллекция возможностей, которые предлагают встроенные аппаратные, встроенное ПО, функции безопасности драйвера и операционной системы. Защита, предоставляемая системами Secured-Core, начинается до загрузки операционной системы и продолжает работать. Защищенный сервер предназначен для обеспечения безопасной платформы для критически важных данных и приложений.

Защищенный сервер основан на трех ключевых компонентах безопасности:

Создание аппаратного корневого каталога доверия.

Защита от атак на уровне встроенного ПО.

Защита ОС от выполнения непроверенного кода.

Что делает сервер Secured-core

Инициатива Secured-core началась с компьютеров Windows с помощью глубокой совместной работы между партнерами корпорации Майкрософт и пк, чтобы обеспечить наиболее высокий уровень безопасности Windows когда-либо. Корпорация Майкрософт расширила партнерство с партнерами по производству серверов, чтобы обеспечить безопасность операционной среды Windows Server.

Windows Server тесно интегрируется с оборудованием для повышения уровня безопасности:

Рекомендуемый базовый план. Рекомендуемый минимум для всех систем для обеспечения целостности базовой системы с помощью TPM 2.0 для аппаратного корня доверия и безопасной загрузки. TPM2.0 и Безопасная загрузка требуются для сертификации оборудования Windows Server. Дополнительные сведения см. в статье Майкрософт по повышению уровня безопасности для следующего основного выпуска Windows Server

Защищенный сервер: рекомендуется для систем и отраслей, требующих более высокого уровня гарантии. Защищенный сервер основан на предыдущих функциях и использует расширенные возможности процессора для защиты от атак встроенного ПО.

В следующей таблице показано, как каждая концепция безопасности и функция используются для создания сервера Secured-core.

| Concept | Feature | Requirement | Рекомендуемые базовые показатели | сервер Secured-Core |

|---|---|---|---|---|

| Создание аппаратного корневого каталога доверия | ||||

| Безопасная загрузка | Безопасная загрузка включена в BIOS единого расширяемого встроенного ПО (UEFI) по умолчанию. | ✓ | ✓ | |

| доверенный платформенный модуль (TPM) 2.0; | Соблюдайте последние требования Майкрософт для спецификации доверенной вычислительной группы (TCG). | ✓ | ✓ | |

| Сертифицировано для Windows Server | Демонстрирует, что серверная система соответствует самой высокой технической панели Майкрософт для обеспечения безопасности, надежности и управляемости. | ✓ | ✓ | |

| Защита от загрузки DMA | Поддержка на устройствах с единицей управления входной и выходной памятью (IOMMU). Например, Intel VT-D или AMD-Vi. | ✓ | ||

| Защита от атак на уровень встроенного ПО | ||||

| Безопасный запуск System Guard | Включена в операционной системе с динамическим корнем доверия для измерения (DRTM), совместимым с оборудованием Intel и AMD. | ✓ | ||

| Защита ОС от выполнения непроверенного кода | ||||

| Безопасность на основе виртуализации (VBS) | Требует гипервизора Windows, который поддерживается только на 64-разрядных процессорах с расширениями виртуализации, включая Intel VT-X и AMD-v. | ✓ | ✓ | |

| Улучшенная целостность кода гипервизора (HVCI) | Драйверы, совместимые с гипервизором (HVCI), а также требования к VBS. | ✓ | ✓ |

Создание аппаратного корневого каталога доверия

Безопасная загрузка UEFI — это стандарт безопасности, который защищает серверы от вредоносных корневых наборов, проверяя компоненты загрузки систем. Безопасная загрузка проверяет, что надежный автор цифровой подписывает драйверы и приложения встроенного ПО UEFI. При запуске сервера встроенное ПО проверяет подпись каждого компонента загрузки, включая драйверы встроенного ПО и ОС. Если подписи действительны, сервер загружается, а встроенное ПО предоставляет управление операционной системе.

Дополнительные сведения о процессе загрузки см. в статье "Защита процесса загрузки Windows".

TPM 2.0 предоставляет безопасное аппаратное хранилище для конфиденциальных ключей и данных. Каждый компонент, загруженный во время процесса загрузки, измеряется и измерения, хранящиеся в доверенном платформенном платформенном модулье. Убедившись, что корневой каталог оборудования повышает защиту, предоставляемую такими возможностями, как BitLocker, которая использует TPM 2.0 и упрощает создание рабочих процессов на основе аттестации. Эти рабочие процессы на основе аттестации можно включить в стратегии безопасности нулевого доверия.

Узнайте больше о доверенных модулях платформы и о том, как Windows использует TPM.

Наряду с безопасной загрузкой и TPM 2.0 Windows Server Secured-core использует защиту DMA загрузки на совместимых процессорах с единицей управления входными и выходными памятью (IOMMU). Например, Intel VT-D или AMD-Vi. При защите от загрузки DMA системы защищаются от атак прямого доступа к памяти (DMA) во время загрузки и во время выполнения операционной системы.

Защита от атак на уровень встроенного ПО

Решения для защиты конечных точек и обнаружения обычно имеют ограниченную видимость встроенного ПО, учитывая, что встроенное ПО выполняется под операционной системой. Встроенное ПО имеет более высокий уровень доступа и привилегий, чем ядро операционной системы и гипервизора, что делает его привлекательным объектом для злоумышленников. Атаки, предназначенные для встроенного ПО, подрывают другие меры безопасности, реализованные операционной системой, что затрудняет определение того, когда система или пользователь скомпрометированы.

Начиная с Windows Server 2022, System Guard Secure Launch защищает процесс загрузки от атак встроенного ПО с помощью аппаратных возможностей AMD и Intel. Благодаря поддержке процессоров для технологии динамического корня доверия для измерения (DRTM) серверы Secured-core помещают встроенное ПО в аппаратно-поддерживаемую песочницу, помогая ограничить влияние уязвимостей в коде встроенного ПО с высоким уровнем привилегий. System Guard использует возможности DRTM, встроенные в совместимые процессоры для запуска операционной системы, обеспечивая запуск системы в доверенном указанном с помощью проверенного кода.

Защита ОС от выполнения непроверенного кода

Защищенный сервер использует безопасность на основе виртуализации (VBS) и целостность защищенного гипервизора кода (HVCI) для создания и изоляции безопасной области памяти от нормальной операционной системы. VBS использует гипервизор Windows для создания виртуального режима безопасности (VSM) для предоставления границ безопасности в операционной системе, которые можно использовать для других решений безопасности.

HVCI, обычно называемая защитой целостности памяти, — это решение безопасности, которое помогает гарантировать, что в ядре разрешено выполнять только подписанный и доверенный код. Использование только подписанного и доверенного кода предотвращает атаки, которые пытаются изменить код режима ядра. Например, атаки, изменяющие драйверы или эксплойты, такие как WannaCry, которые пытаются внедрить вредоносный код в ядро.

Дополнительные сведения о требованиях к виртуальным машинам и оборудованию см. в статье "Безопасность на основе виртуализации".

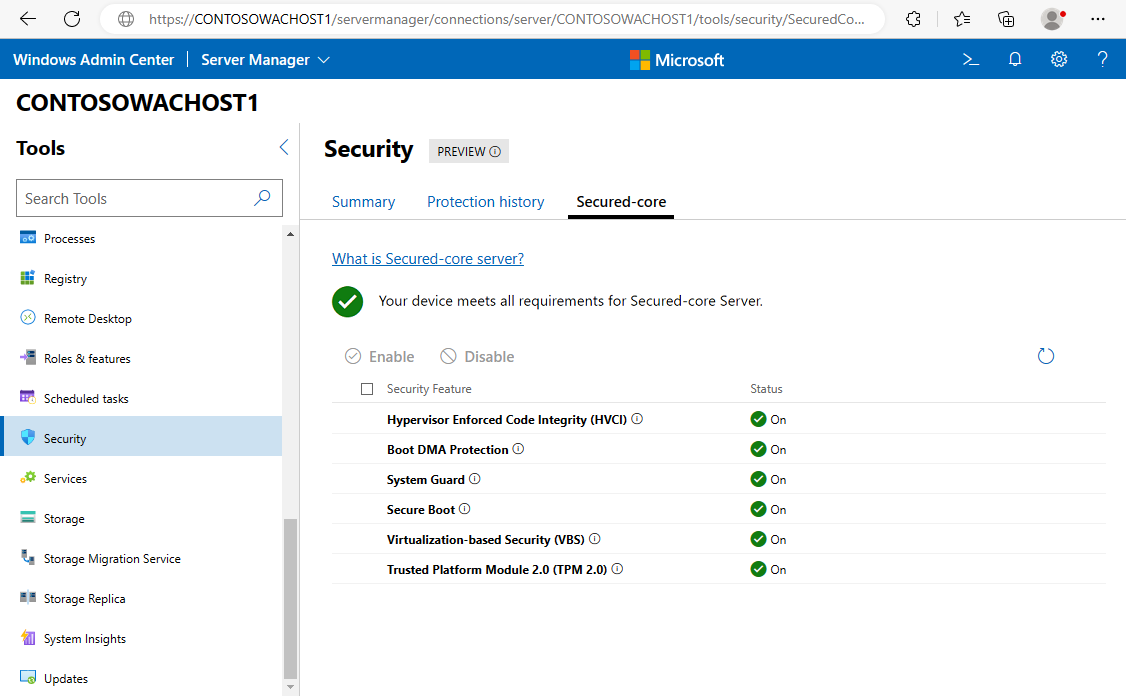

Упрощенное управление

Вы можете просматривать и настраивать функции безопасности ОС в системах Secured-core с помощью Windows PowerShell или расширения безопасности в Windows Admin Center. Благодаря локальным интегрированным системам Azure производственные партнеры еще больше упрощают настройку для клиентов, чтобы лучшая безопасность сервера Майкрософт была доступна прямо из коробки.

Дополнительные сведения о Windows Admin Center.

Предотвращение защиты

Вы можете заранее защититься от многих путей злоумышленников, используемых для эксплойтов систем, включив функции Secured-Core. Защищенный сервер обеспечивает расширенные функции безопасности на нижних уровнях стека технологий, защищая наиболее привилегированные области системы, прежде чем многие средства безопасности знают об эксплойтах. Она также возникает без необходимости выполнять дополнительные задачи или отслеживать ит-отделы и команды SecOps.

Начало работы с защищенным ядром

Вы можете найти оборудование, сертифицированное для ПК Secured-core, в каталоге Windows Server и локальные серверы Azure в локальном каталоге Azure . Эти сертифицированные серверы полностью оснащены отраслевыми средствами устранения рисков безопасности, встроенными в оборудование, встроенное ПО и операционную систему, чтобы помочь отсортировать некоторые из самых сложных векторов атак.

Дальнейшие шаги

Теперь вы понимаете, что такое сервер Secured-core, вот некоторые ресурсы для начала работы. Узнайте, как:

- Настройте сервер Secured-core.

- Корпорация Майкрософт обеспечивает расширенную безопасность оборудования на сервере и edge с защищенным ядром в блоге по безопасности Майкрософт.

- Новые защищенные серверы теперь доступны из экосистемы Майкрософт, чтобы защитить инфраструктуру в блоге по безопасности Майкрософт.

- Создание устройств, систем и фильтров windows на всех платформах Windows в спецификациях и политиках программы совместимости оборудования Windows.