Úprava nastavení komunikácie pre lokálnu bránu údajov

Tento článok popisuje niekoľko nastavení komunikácie súvisiacich s lokálnou bránou údajov. Tieto nastavenia je potrebné upraviť tak, aby podporovali pripojenia zdroja údajov a výstupný cieľový prístup.

Povolenie výstupných pripojení v službe Azure

Brána využíva službu Azure Relay na pripojenie k cloudu. Brána zodpovedajúcim spôsobom vytvára výstupné pripojenia ku príslušnému regiónu Azure.

Ak ste sa zaregistrovali pre nájomníka služby Power BI alebo nájomníka služieb Office 365, vaša oblasť Azure sa nastaví ako oblasť danej služby. V opačnom prípade bude vaša oblasť Azure najbližšie k vám.

Ak brána firewall blokuje odchádzajúce pripojenia, nakonfigurujte bránu firewall na povolenie výstupných pripojení z brány ku príslušnému regiónu Azure. Pravidlá brány firewall na serveri brány alebo serveroch proxy zákazníka musia byť aktualizované tak, aby povoľovali odchádzajúce prenosy zo servera brány do koncových bodov uvedených nižšie. Ak brána firewall zástupné znaky nepodporuje, použite IP adresy z rozsahov IP adries a značiek služieb Azure. Upozorňujeme, že každý mesiac musia byť vzájomne synchronizované.

Porty

Brána komunikuje na týchto výstupných portoch: TCP 443, 5671, 5672 a od 9350 do 9354. Brána nevyžaduje vstupné porty.

Odporúčame povoliť systém DNS (Domain Name System) *.servicebus.windows.net. Pokyny na nastavenie lokálnej brány firewall a/alebo servera proxy pomocou úplných názvov domén (FQDN) namiesto používania IP adries, ktoré sa môžu zmeniť, postupujte podľa krokov v téme Podpora DNS služby Azure WCF Relay.

Prípadne povolíte IP adresy vašej oblasti údajov v bráne firewall. Použite súbory JSON uvedené nižšie, ktoré sa aktualizujú každý týždeň.

Zoznam požadovaných portov môžete získať aj tým, že pravidelne vykonávate test sieťových portov v aplikácii brány.

Brána komunikuje so službou Azure Relay pomocou úplných názvov domény. Ak vynútite komunikáciu brány prostredníctvom protokolu HTTPS, použije sa výlučne len úplný názov domény a nebude komunikovať pomocou IP adries.

Poznámka

Zoznam IP adries údajových centier Azure zobrazuje adresy IP v zápise Classless Inter-Domain Routing (CIDR). Príkladom tohto zápisu je 10.0.0.0/24, čo neznamená, že od 10.0.0.0 do 10.0.0.24. Ďalšie informácie o zápise CIDR.

V nasledujúcom zozname sú popísané názvy úplných názvov domény používané bránou. Pre fungovanie brány sú tieto koncové body povinné.

| Názvy verejných cloudových domén | Odchádzajúce porty | Description |

|---|---|---|

| *.download.microsoft.com | 80 | Používa sa na stiahnutie inštalátora. Aplikácia brány tiež používa túto doménu na kontrolu verzie a oblasti brány. |

| *.powerbi.com | 443 | Používa sa na identifikáciu príslušného klastra služby Power BI. |

| *.analysis.windows.net | 443 | Používa sa na identifikáciu príslušného klastra služby Power BI. |

| *.login.windows.net, login.live.com, aadcdn.msauth.net, login.microsoftonline.com, *.microsoftonline-p.com | 443 | Používa sa na overenie aplikácie brány pre rozhrania Microsoft Entra ID a OAuth2. Upozorňujeme, že v rámci procesu prihlasovania do konta Microsoft Entra sa môžu vyžadovať ďalšie URL adresy, ktoré môžu byť jedinečné pre nájomníka. |

| *.servicebus.windows.net | 5671-5672 | Používané rozšíreným protokolom riadenia frontov správ (AMQP). |

| *.servicebus.windows.net | 443 a 9350-9354 | Počúva službu Azure Relay cez TCP. Na získanie tokenov riadenia prístupu k službe Azure sa vyžaduje port 443. |

| *.msftncsi.com | 80 | Používa sa na otestovanie pripojenia na internet v prípade, že služba Power BI sa nemôže dostať k bráne. |

| *.dc.services.visualstudio.com | 443 | Používa sa v aplikácii Prehľady na zhromažďovanie telemetrie. |

| *.frontend.clouddatahub.net | 443 | Vyžaduje sa na spustenie kanála služby Fabric. |

| *.datawarehouse.pbidedicated.windows.net | 1433 | Starý koncový bod používaný službou Dataflow Gen2 na pripojenie k vnášajúcemu jazeru. Ďalšie informácie |

| *.datawarehouse.fabric.microsoft.com | 1433 | Nový koncový bod používaný službou Dataflow Gen2 na pripojenie k vnášajúcemu jazeru. Ďalšie informácie |

Poznámka

*.datawarehouse.pbidedicated.windows.net sa nahrádza *.datawarehouse.fabric.microsoft.com. Počas tohto procesu prechodu sa uistite, že sú obidva koncové body otvorené, aby ste zabezpečili obnovenie toku údajov Gen2.

V prípade GCC, GCC high a DoD brána používa nasledujúce úplný názov domény.

| Porty | GCC | GCC High | DoD |

|---|---|---|---|

| 80 | *.download.microsoft.com | *.download.microsoft.com | *.download.microsoft.com |

| 443 | *.powerbigov.us, *.powerbi.com | *.high.powerbigov.us | *.mil.powerbigov.us |

| 443 | *.analysis.usgovcloudapi.net | *.high.analysis.usgovcloudapi.net | *.mil.analysis.usgovcloudapi.net |

| 443 | *.login.windows.net, *.login.live.com, *.aadcdn.msauth.net | Prejsť dokumentáciu | Prejsť na dokumentáciu |

| 5671-5672 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 a 9350-9354 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net |

| 443 | *.login.microsoftonline.com | *.login.microsoftonline.us | *.login.microsoftonline.us |

| 443 | *.msftncsi.com | *.msftncsi.com | *.msftncsi.com |

| 443 | *.microsoftonline-p.com | *.microsoftonline-p.com | *.microsoftonline-p.com |

| 443 | *.dc.applicationinsights.us | *.dc.applicationinsights.us | *.dc.applicationinsights.us |

Pre čínsky cloud (Mooncake) brána používa nasledujúce názvy domény.

| Porty | Čínsky cloud (Mooncake) |

|---|---|

| 80 | *.download.microsoft.com |

| 443 | *.powerbi.cn |

| 443 | *.asazure.chinacloudapi.cn |

| 443 | *.login.chinacloudapi.cn |

| 5671-5672 | *.servicebus.chinacloudapi.cn |

| 443 a 9350-9354 | *.servicebus.chinacloudapi.cn |

| 443 | *.chinacloudapi.cn |

| 443 | login.partner.microsoftonline.cn |

| 443 | Žiadny ekvivalent Mooncake – nepožaduje sa na spustenie brány – používa sa len na kontrolu siete počas podmienok zlyhania. |

| 443 | Žiadny ekvivalent pre Mooncake – používa sa počas prihlasovaní do ID služby Microsoft Entra. Ďalšie informácie o koncových bodoch služby Microsoft Entra ID nájdete v téme Kontrola koncových bodov v službe Azure |

| 443 | applicationinsights.azure.cn |

| 433 | clientconfig.passport.net |

| 433 | aadcdn.msftauth.cn |

| 433 | aadcdn.msauth.cn |

Poznámka

Po nainštalovaní a zaregistrovaní brány sú jediné požadované porty a IP adresy, ktoré potrebuje služba Azure Relay, ako je popísané v časti servicebus.windows.net v predchádzajúcej tabuľke. Zoznam požadovaných portov môžete získať pravidelným testom sieťových portov v aplikácii brány. Môžete tiež vynútiť komunikáciu brány pomocou protokolu HTTPS.

otváranie portov pre vyťaženia založené na mashupe služby Fabric, ktoré sa pripájajú ku cloudovým aj lokálnym zdrojom údajov pri používaní OPDG,

V rámci služby Fabric obsahuje vyťaženie založené na mashup (napr. sémantický model, tok údajov atď.) dotaz, ktorý sa pripája k lokálnym zdrojom údajov (pripojeným cez lokálnu bránu údajov) a tiež sa pripája ku cloudovým zdrojom údajov, celý dotaz sa vykoná v nástroji mashup lokálnej brány údajov. Preto musia byť otvorené nasledujúce koncovépiny, ktoré umožnia lokálnej bráne údajov prístup k cloudovým zdrojom údajov.

| Názvy verejných cloudových domén | Odchádzajúce porty | Description |

|---|---|---|

| *.core.windows.net | 443 | Používa sa na zápis údajov do služby Azure Data Lake. |

| *.dfs.fabric.microsoft.com | 1433 | Koncový bod slúžiaci na pripojenie k službe OneLake. |

Testovanie sieťových portov

Testovanie, či má brána prístup ku všetkým požadovaným portom:

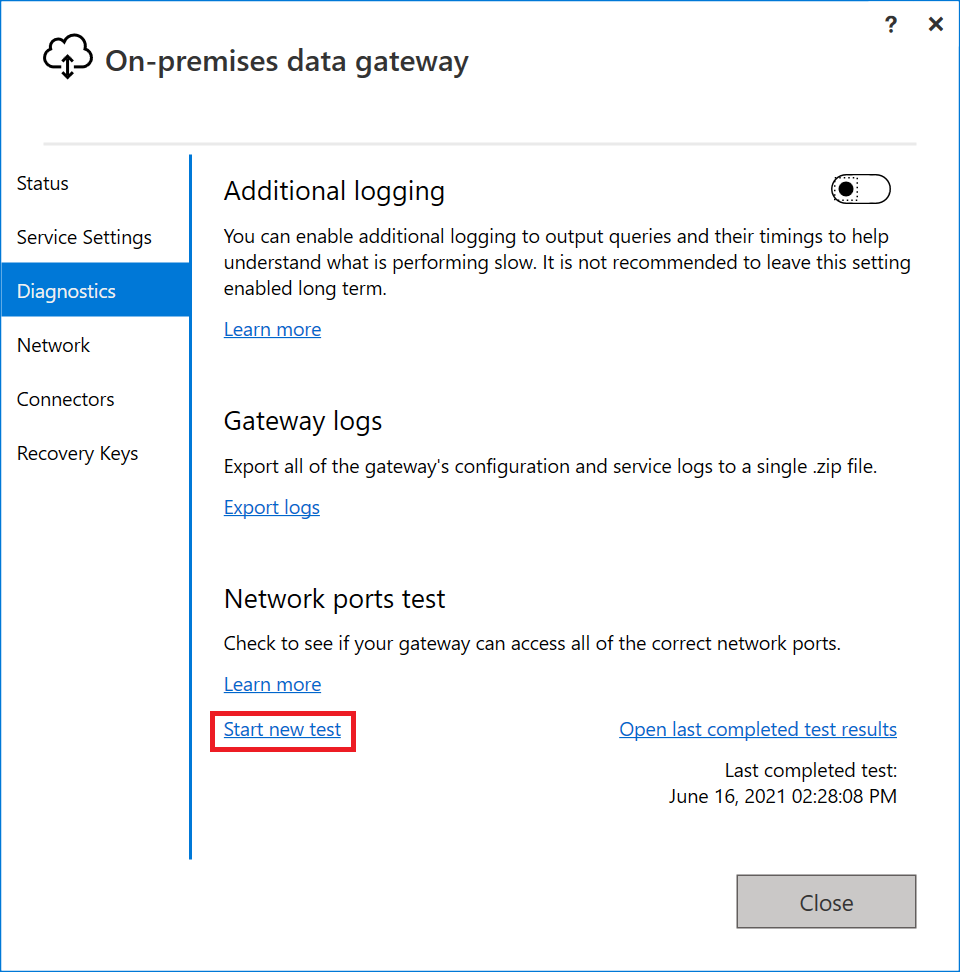

V počítači, v ktorom je spustená brána, zadajte vo Windowse výraz "brána" a potom vyberte aplikáciu Brána lokálnych údajov .

Vyberte položku Diagnostika. V časti Testovanie sieťových portov vyberte položku Spustiť nový test.

Keď brána spustí test sieťových portov, načíta zoznam portov a serverov zo služby Azure Relay a potom sa pokúsi pripojiť ku všetkým. Keď sa znova objaví prepojenie Spustiť nový test , testovanie sieťových portov sa dokončilo.

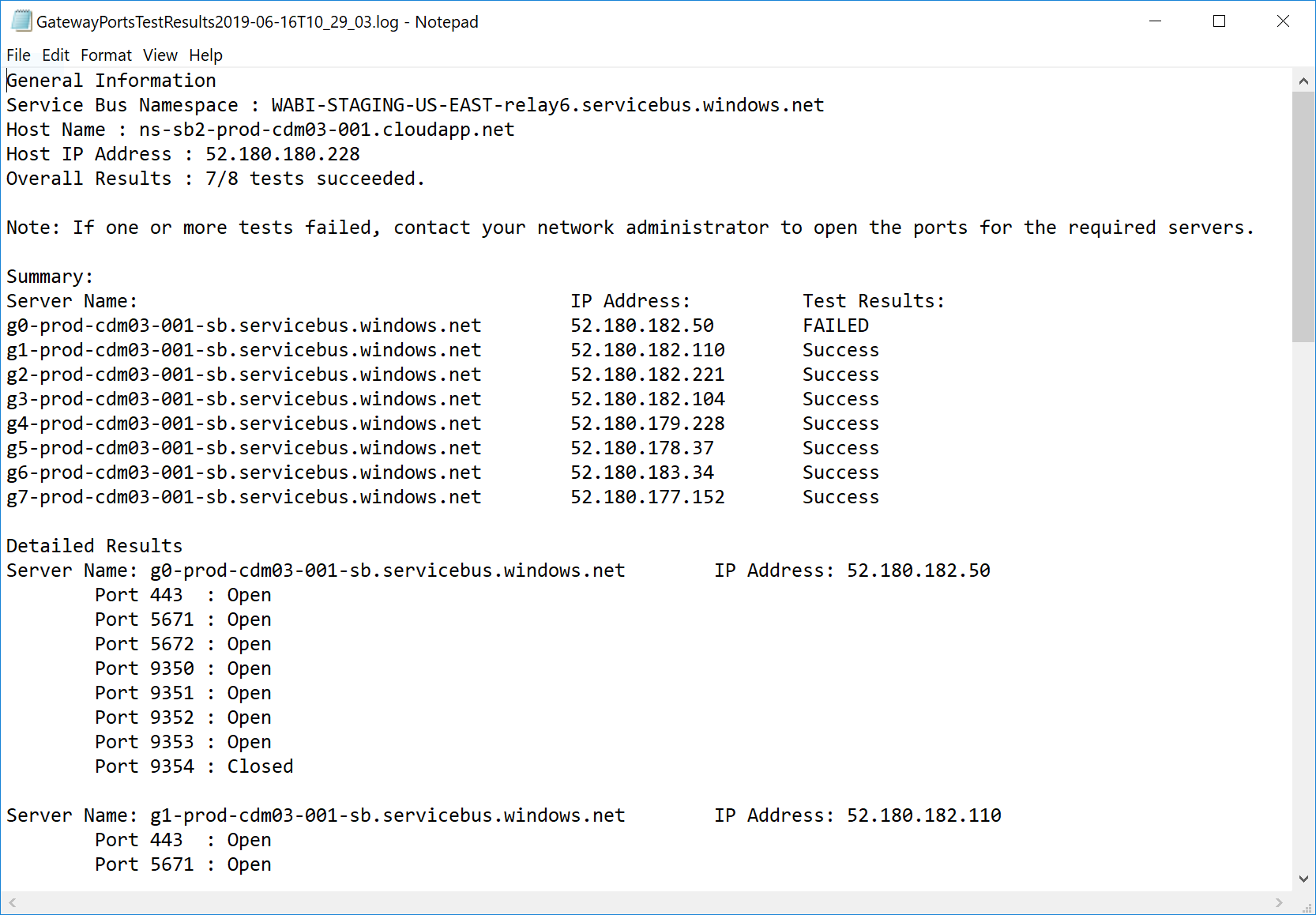

Súhrnným výsledkom testu je buď "Dokončené (úspešné)" alebo "Dokončené (neúspešné, zobraziť výsledky posledného testu)". Ak bol test úspešný, brána sa pripojila ku všetkým požadovaným portom. V prípade neúspešného testu môže byť v sieťovom prostredí zablokované požadované porty a servery.

Poznámka

Brány firewall často prerušovane povoľujú prenosy na blokovaných lokalitách. Aj v prípade úspešného testu môže byť stále potrebné povoliť tento server v bráne firewall.

Ak chcete zobraziť výsledky posledného dokončeného testu, vyberte prepojenie Otvoriť výsledky posledného dokončeného testu. Výsledky testov sa otvoria v predvolenom textovom editore.

Výsledky testov zahŕňajú všetky servery, porty a IP adresy, ktoré vyžaduje vaša brána. Ak sa výsledky testov pre všetky porty zobrazia ako Zatvorené, ako je to znázornené na nasledujúcej snímke obrazovky, skontrolujte, či prostredie vašej siete tieto pripojenia nezablokuje. Možno sa budete musieť obrátiť na správcu siete, aby otvoril požadované porty.

Vynútiť komunikáciu cez protokol HTTPS so službou Azure Relay

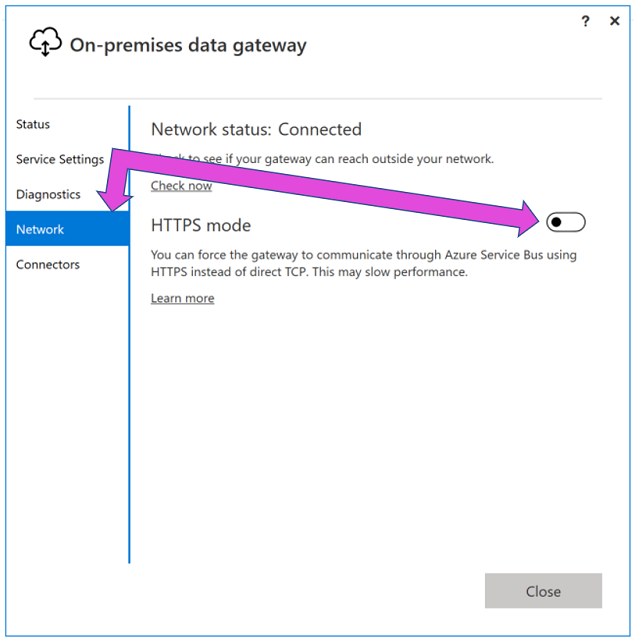

V bráne môžete vynútiť komunikáciu so službou Azure Relay prostredníctvom protokolu HTTPS namiesto priameho protokolu TCP.

Poznámka

Počnúc vydaním brány z júna 2019 a na základe odporúčaní zo služby Relay sa nové inštalácie namiesto protokolu TCP predvolene nastavia na HTTPS. Toto predvolené správanie sa nevzťahuje na aktualizované inštalácie.

Pomocou aplikácie brány môžete vynútiť, aby brána toto správanie prijala. V aplikácii brány vyberte položku Sieť a potom zapnite režim HTTPS.

Keď vykonáte túto zmenu a potom vyberiete položku Použiť, služba brány systému Windows sa automaticky reštartuje, aby sa zmena mohla prejaviť. Tlačidlo Použiť sa zobrazí iba vtedy, keď vykonáte zmenu.

Ak chcete reštartovať službu brány systému Windows z aplikácie brány, prejdite na položku Reštartovať bránu.

Poznámka

Ak brána nemôže komunikovať pomocou protokolu TCP, automaticky používa protokol HTTPS. Výber v aplikácii brány vždy odráža aktuálnu hodnotu protokolu.

Protokol TLS 1.3 pre prenosy cez bránu

V predvolenom nastavení používa brána na komunikáciu s služba Power BI protokol TLS (Transport Layer Security) 1.3. Ak chcete zabezpečiť, aby sa na všetky prenosy cez bránu používa protokol TLS 1.3, v počítači, v ktorom sa spúšťa služba brány, je potrebné pridať alebo upraviť nasledujúce kľúče databázy Registry.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

Poznámka

Pridaním alebo úpravou týchto kľúčov databázy Registry sa zmena použije vo všetkých aplikáciách .NET. Informácie o zmenách databázy Registry ovplyvňujúcich protokol TLS pre iné aplikácie nájdete v téme Nastavenia databázy Registry pre protokol TLS (Transport Layer Security).

Značky služby

Značka služby predstavuje skupinu predpôn IP adries z danej služby Azure. Spoločnosť Microsoft spravuje predpony adries zahrnuté značkou služby a automaticky aktualizuje značku služby na základe zmien a minimalizuje zložitosť častých aktualizácií pravidiel zabezpečenia siete. Brána údajov má závislosti od nasledujúcich značiek služby:

- PowerBI

- ServiceBus

- AzureActiveDirectory

- AzureCloud

Lokálna brána údajov používa na určitú komunikáciu službu Azure Relay. Pre službu Azure Relay však neexistujú žiadne značky služby. Značky služby ServiceBus sú však stále potrebné, pretože sa stále vzťahujú na fronty a funkcie tém služby, aj keď nie pre službu Azure Relay.

Značka služby AzureCloud predstavuje všetky globálne IP adresy údajových centier Azure. Keďže služba Azure Relay je založená na službe Azure Compute, verejné IP adresy služby Azure Relay sú podmnožinou IP a služby AzureCloud. Ďalšie informácie: Prehľad značiek služby Azure

Ďalšie kroky

Pripomienky

Pripravujeme: V priebehu roka 2024 postupne zrušíme službu Problémy v službe GitHub ako mechanizmus pripomienok týkajúcich sa obsahu a nahradíme ju novým systémom pripomienok. Ďalšie informácie nájdete na stránke: https://aka.ms/ContentUserFeedback.

Odoslať a zobraziť pripomienky pre