Používanie značiek služby v službe Power BI

So službou Power BI môžete použiť značky služby Azure, čím povolíte Azure SQL Managed Instance (MI) prichádzajúce pripojenia z služba Power BI. V Službe Azure je značka služby definovanou skupinou IP adries, ktoré môžete nakonfigurovať tak, aby sa automaticky spravovali ako skupina, aby sa minimalizovala zložitosť aktualizácií alebo zmien v pravidlách zabezpečenia siete. Pomocou značiek služby v Službe Power BI môžete povoliť spravovanú inštanciu SQL na povolenie prichádzajúcich pripojení z služba Power BI.

Na úspešné povolenie koncových bodov na použitie v služba Power BI sú potrebné nasledujúce konfigurácie:

- Povolenie verejného koncového bodu v spravovanej inštancii SQL.

- Vytvorte pravidlo skupiny sieťového zabezpečenia, ktoré povolí prichádzajúce prenosy.

- Zadajte poverenia v službe Power BI.

V nasledujúcich častiach sa postupne pozrieme na jednotlivé kroky.

Povolenie verejného koncového bodu

Prvou časťou procesu je povolenie verejného koncového bodu v spravovanej inštancii SQL. Vykonajte tieto kroky:

Prihláste sa na portál Azure a prejdite do svojej spravovanej inštancie SQL.

Na ľavej strane stránky vyberte položku Možnosti siete.

Posuňte verejný koncový bod (údaje) na možnosť Povoliť a potom nastavte minimálnu verziu zabezpečenia na úrovni riadkov na hodnotu 1.2. Nasledujúci obrázok zobrazuje obrazovku na portáli Azure.

Výberom možnosti Uložiť uložíte nastavenia.

Vytvorenie pravidla skupiny sieťového zabezpečenia

Ďalšia kolekcia krokov vyžaduje vytvorenie pravidla skupiny zabezpečenia siete (Network Security Group, NSG) umožňujúcej prichádzajúce prenosy pre služba Power BI. Túto akciu možno dokončiť na portáli Azure s využitím značky "Značka zdrojovej služby" služby Power BI alebo pomocou rozhrania príkazového riadka (CLI) alebo prostredia PowerShell.

Poznámka

Priorita pravidla, ktoré nastavíte, musí byť vyššia ako pravidlo deny_all_inbound 4096, čo znamená, že hodnota priority musí byť nižšia ako 4096. V nasledujúcom príklade sa použije hodnota priority 400.

Nasledujúci skript CLI je uvedený ako referenčný príklad. Ďalšie informácie nájdete v téme pravidlo az network nsg. Možno bude potrebné zmeniť viacero hodnôt, aby príklad fungoval správne vo vašej situácii. Následne je k dispozícii skript PowerShell.

#login to azure

az login

#set subscription that contains SQL MI instance

$subname = "mysubscriptionname"

az account set --subscription $subname

#set NSG rule for inbound PowerBI traffic

#update $RG to your resource group name

$rg = 'myresourcegroup'

#update $nsg to your Network Security Group name

$nsg = 'nsgresourcename'

# Name the NSG rule

$rule = 'allow_inbound_PowerBI'

#set the priority - this must be higher priority (lower number) than the deny_all_inbound rule

$priority = 400

#specifiy the service tag to use

$servicetag = 'PowerBI'

#specify the public endpoint port defined in step 1

$port = 3342

#set the rule to inbound direction

$direction = 'Inbound'

#set the access type to "Allow"

$access = 'Allow'

#Set the protocol as TCP

$protocol = 'tcp'

#Provide a description for the rule

$desc = 'Allow PowerBI Access to SQL MI for Direct Query or Data Refresh.'

#create the NSG rule

az network nsg rule create -g $rg \

--nsg-name $nsg -n $rule --priority $priority \

--source-address-prefixes $servicetag --destination-address-prefixes '*' \

--destination-port-ranges $port --direction $direction --access $access \

--protocol $protocol --description $desc

Nasledujúci skript PowerShell je uvedený ako ďalší odkaz na vytvorenie pravidla skupiny NSG. Ďalšie informácie nájdete v téme Pridanie pravidla skupiny sieťového zabezpečenia v prostredí PowerShell. Možno bude potrebné zmeniť viacero hodnôt, aby príklad fungoval správne vo vašej situácii.

#login to azure

Login-AzAccount

#get your subscription ID

Get-AzSubscription

####

#Script to create Network Security Group Rule

###

#enter your subscription ID

Set-AzContext -SubscriptionId "yoursubscriptionID"

#Provide the resource group for your Network Security Group

$RGname="yourRG"

#Enter the port for the SQL Managed Instance Public Endpoint

$port=3342

#name the NSG rule

$rulename="allow_inbound_PowerBI"

#provide the name of the Network Security Group to add the rule to

$nsgname="yourNSG"

#set direction to inbound to allow PowerBI to access SQL MI

$direction ="Inbound"

#set the priority of the rule. Priority must be higher (ie. lower number) than the deny_all_inbound (4096)

$priority=400

#set the service tags for the source to \u201cPowerBI\u201d

$serviceTag = "PowerBI"

# Get the NSG resource

$nsg = Get-AzNetworkSecurityGroup -Name $nsgname -ResourceGroupName $RGname

# Add the inbound security rule.

$nsg | Add-AzNetworkSecurityRuleConfig -Name $rulename -Description "Allow app port" -Access Allow `

-Protocol * -Direction $direction -Priority $priority -SourceAddressPrefix $serviceTag -SourcePortRange * `

-DestinationAddressPrefix * -DestinationPortRange $port

# Update the NSG.

$nsg | Set-AzNetworkSecurityGroup

Zadajte poverenia v službe Power BI

Poslednou časťou procesu je zadanie poverení v služba Power BI.

Prihláste sa do služba Power BI a prejdite do pracovného priestoru obsahujúceho množiny údajov, ktoré používajú spravované inštancie SQL. V nasledujúcom príklade sa pracovný priestor nazýva množina údajov ASA a množina údajov sa nazýva Contoso SQL MI Demo.

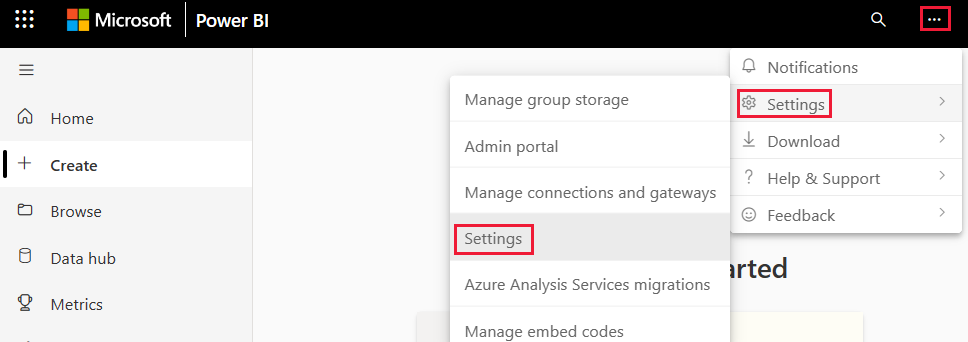

V pravom hornom rohu vyberte položku Nastavenia a potom v rozbaľovacej ponuke vyberte položku Nastavenia.

V časti Množiny údajov rozbaľte časť Poverenia zdroja údajov.

Vyberte prepojenie Upraviť poverenia. Do zobrazeného dialógového okna zadajte platné poverenia.

Uložte svoje nastavenia a opustite. Vaša spravovaná inštancia SQL je teraz nakonfigurovaná tak, aby povolila prichádzajúce pripojenia z služba Power BI.