Spravujte roly správcu pomocou Microsoft Entra Privileged Identity Management

Pomocou Microsoft Entra Privileged Identity Management (PIM) môžete spravovať roly vysokoprivilegovaných správcov v Power Platform centre správcov.

Požiadavky

- Odstráňte staré priradenia rolí správcu systému vo vašich prostrediach. Môžete použiť skripty PowerShell na inventarizáciu a odstránenie nechcených používateľov z roly Správca systému v jednej alebo viacerých Power Platform prostredia.

Zmeny v podpore funkcií

Spoločnosť Microsoft už automaticky nepriraďuje rolu Správca systému používateľom s rolami správcu na globálnej úrovni alebo na úrovni služby, ako sú napríklad Power Platform Správca a správca Dynamics 365.

Títo správcovia sa môžu naďalej prihlasovať do Power Platform centra správcov s týmito oprávneniami:

- Povoliť alebo zakázať nastavenia na úrovni nájomníka

- Zobrazenie analytických informácií pre prostredia

- Pozrite si spotrebu kapacity

Títo správcovia nemôžu bez licencie vykonávať činnosti, ktoré vyžadujú priamy prístup k Dataverse údajom. Príklady týchto aktivít zahŕňajú:

- Aktualizácia rola zabezpečenia pre používateľa v prostredí

- Inštalácia aplikácií pre prostredie

Dôležité

Globálni správcovia, Power Platform správcovia a správcovia služieb Dynamics 365 musia vykonať ďalšie krok, aby mohli vykonávať činnosti vyžadujúce prístup k Dataverse. Musia sa povýšiť na rolu Správca systému v prostredí, kde potrebujú prístup. Všetky akcie s nadmorskou výškou sa zaznamenávajú do Microsoft Purview.

Známe obmedzenia

Pri používaní rozhrania API si všimnete, že ak je volajúcim správcom systému, samozvané volanie vráti úspech namiesto toho, aby upozornilo volajúceho, že správca systému už existuje.

Používateľ, ktorý uskutočňuje hovor, musí mať priradenú rolu správcu nájomníka. Úplný zoznam používateľov, ktorí spĺňajú kritériá správcu nájomníkov, nájdete v časti Zmeny podpory funkcií

Ak ste správcom Dynamics 365 a prostredie je chránené bezpečnostnou skupinou, musíte byť členom bezpečnostnej skupiny. Toto pravidlo sa nevzťahuje na používateľov s rolami globálneho správcu alebo Power Platform správcu.

Elevation API môže vyvolať iba používateľ, ktorý potrebuje zvýšiť svoj stav. Nepodporuje uskutočňovanie volaní API v mene iného používateľa na účely zvýšenia.

Rola správcu systému priradená prostredníctvom vlastného povýšenia sa neodstráni , keď vyprší platnosť priradenia roly v Privileged Identity Management. Používateľa musíte manuálne odstrániť z roly správcu systému. Pozri čistiaca činnosť

Pre zákazníkov, ktorí používajú Microsoft Power Platform CoE Starter Kit, je k dispozícii riešenie. Ďalšie informácie a podrobnosti nájdete v časti Problém a riešenie PIM č. 8119 .

Priradenia rolí prostredníctvom skupín nie sú podporované. Uistite sa, že roly priraďujete priamo používateľovi.

Povýšte sa na rolu správcu systému

Výšku podporujeme buď pomocou PowerShell, alebo prostredníctvom intuitívneho prostredia v Power Platform centre spravovania.

Poznámka

Používatelia, ktorí sa pokúšajú povýšiť sami, musia byť globálnym správcom, Power Platform správcom alebo správcom Dynamics 365. Používateľské rozhranie v Power Platform centre spravovania nie je dostupné pre používateľov s inými rolami správcu Entra ID a pri pokuse o samočinné povýšenie prostredníctvom rozhrania API PowerShell sa zobrazí chyba.

Pozdvihnite sa pomocou PowerShell

Nastavte PowerShell

Nainštalujte modul MSAL PowerShell. Modul stačí nainštalovať iba raz.

Install-Module -Name MSAL.PS

Ďalšie informácie o nastavení prostredia PowerShell nájdete v téme Rýchle spustenie webového rozhrania API s prostredím PowerShell a Visual Studio Kód.

Krok 1: Spustite skript na zvýšenie

V tomto skripte PowerShell:

- Overte sa pomocou rozhrania Power Platform API.

- Vytvorte

httpdotaz s vaším ID prostredia. - Zavolajte koncový bod API a požiadajte o zvýšenie.

Pridajte svoje ID prostredia

Získajte svoje ID prostredia na karte Prostredia v Power Platform centre spravovania.

Pridajte svoj jedinečný

<environment id>do skriptu.

Spustite skript

Skopírujte a prilepte skript do konzoly PowerShell.

# Set your environment ID

$environmentId = "<your environment id>"

Import-Module MSAL.PS

# Authenticate

$AuthResult = Get-MsalToken -ClientId '49676daf-ff23-4aac-adcc-55472d4e2ce0' -Scope 'https://api.powerplatform.com/.default'

$Headers = @{

Authorization = "Bearer $($AuthResult.AccessToken)"

'Content-Type' = "application/json"

}

$uri = "https://api.powerplatform.com/usermanagement/environments/$environmentId/user/applyAdminRole?api-version=2022-03-01-preview";

try {

$postRequestResponse = Invoke-RestMethod -Method Post -Headers $Headers -Uri $uri

}

catch {

# Dig into the exception to get the Response details.

Write-Host "Response CorrelationId:" $_.Exception.Response.Headers["x-ms-correlation-id"]

Write-Host "StatusCode:" $_.Exception.Response.StatusCode.value__

Write-Host "StatusDescription:" $_.Exception.Response.StatusDescription

$result = $_.Exception.Response.GetResponseStream()

$reader = New-Object System.IO.StreamReader($result)

$reader.BaseStream.Position = 0

$reader.DiscardBufferedData()

$responseBody = $reader.ReadToEnd();

Write-Host $responseBody

}

$output = $postRequestResponse | ConvertTo-Json -Depth 2

Write-Host $output

Krok 2: Potvrďte výsledok

Po úspechu uvidíte výstup podobný nasledujúcemu výstupu. Hľadajte "Code": "UserExists" dôkaz toho, že ste úspešne povýšili svoju rolu.

{

"errors": [],

"information": [

{

"Subject": "Result",

"Description": "[\"SyncMode: Default\",\"Instance df12c345-7b56-ee10-8bc5-6045bd005555 exists\",\"Instance df85c664-7b78-ee11-8bc5-6045bd005555 in enabled state\",\"Instance Url found https://orgc1234567.crm.dynamics.com\",\"User found in AD tenant\",\"User in enabled state in AD tenant\",\"SystemUser with Id:11fa11ab-4f75-ee11-9999-6045bd12345a, objectId:d111c55c-aab2-8888-86d4-ece1234f11e6 exists in instance\"]",

"Code": "UserExists"

},

{ ... }

}

Chyby

Ak nemáte správne povolenia, môže sa vám zobraziť chybové hlásenie.

"Unable to assign System Administrator security role as the user is not either a Global admin, Power Platform admin, or Dynamics 365 admin. Please review your role assignments in Entra ID and try again later. For help, please reach out to your administrator."

Krok 3: Čistiaca aktivita

Spustite Remove-RoleAssignmentFromUsers na odstránenie používateľov zo správcu systému rola zabezpečenia po vypršaní platnosti priradenia v PIM.

-

-roleName: „Správca systému“ alebo iná rola -

-usersFilePath: Cesta k súboru CSV so zoznamom hlavných mien používateľov (jedno na riadok) -

-environmentUrl: Nájdené na admin.powerplatform.microsoft.com -

-processAllEnvironments: (Voliteľné) Spracujte všetky svoje prostredia -

-geo: Platné GEO -

-outputLogsDirectory: Cesta, kde sa zapisujú protokolové súbory

Príklad skriptu

Remove-RoleAssignmentFromUsers

-roleName "System Administrator"

-usersFilePath "C:\Users\<My-Name>\Desktop\<names.csv>"

-environmentUrl "<my-name>-environment.crm.dynamics.com"

# Or, include all your environments

-processAllEnvironments $true

-geo "NA"

-outputLogsDirectory "C:\Users\<My-Name>\Desktop\<log-files>"

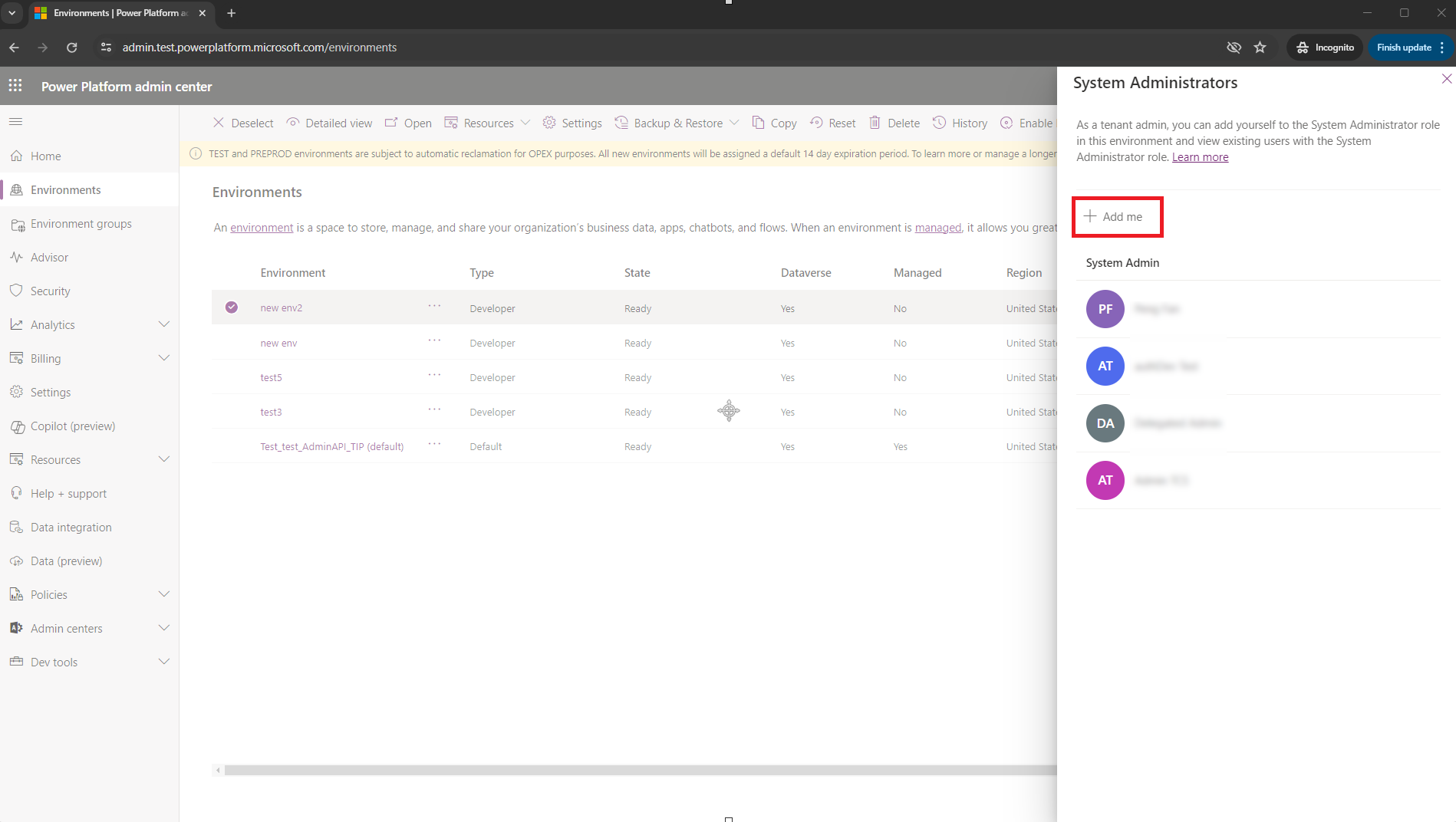

Pozdvihnite sa prostredníctvom Power Platform centra spravovania

Prihláste sa do centra spravovania Power Platform.

Na ľavom bočnom paneli vyberte Prostredia.

Začiarknite políčko vedľa vášho prostredia.

Vyberte Členstvo na paneli príkazov, aby ste požiadali o sebazdvihnutie.

Zobrazí sa tabla Správcovia systému . Pridajte sa do roly správcu systému výberom možnosti Pridať ma.