Vhodne in odhodne omejitve med najemniki

Microsoft Power Platform ima bogat ekosistem povezovalnikov Microsoft Entra , ki pooblaščenim Microsoft Entra uporabnikom omogočajo ustvarjanje privlačnih aplikacij in potekov, ki vzpostavljajo povezave s poslovnimi podatki, ki so na voljo v teh shrambah podatkov. Osamitev najemnika olajša skrbnikom zagotavljanje, da je te priključke mogoče varno in zaščiteno izkoristiti znotraj najemnika, hkrati pa čim bolj zmanjšajo tveganje nepooblaščenega filtriranja podatkov izven najemnika. Osamitev najemnika omogoča globalnim skrbnikom in skrbnikom, da učinkovito urejajo premik podatkov najemnika iz pooblaščenih virov podatkov v najemnika in Power Platform iz Microsoft Entra njega.

Upoštevajte, da Power Platform se izolacija najemnika razlikuje od Microsoft Entra omejitve najemnika za celoten ID. Ne vpliva na dostop na Microsoft Entra podlagi ID-ja zunaj Power Platform. Power Platform Izolacija najemnika deluje le za povezovalnike, ki uporabljajo Microsoft Entra preverjanje pristnosti na podlagi ID-ja, kot Office 365 je Outlook OR SharePoint.

Opozorilo

Obstaja znana težava s priključkom Azure DevOps, zaradi česar se pravilnik o osamitvi najemnika ne uveljavlja za povezave, vzpostavljene s tem priključkom. Če je vektor notranjega napada zaskrbljujoč, priporočamo, da omejite uporabo povezovalnika ali njegovih dejanj z uporabo pravilnikov o podatkih.

Privzeta konfiguracija z Power Platform izklopljeno osamitvijo najemnika omogoča nemoteno vzpostavljanje povezav med najemniki, če ima uporabnik iz najemnika A, ki vzpostavlja povezavo z najemnikom B, ustrezne Microsoft Entra poverilnice. Če želijo skrbniki dovoliti samo izbranemu nizu najemnikov, da vzpostavijo povezave z najemnikom ali iz njega, lahko vklopijo osamitev najemnika.

Če je osamitev najemnika vklopljena, so vsi najemniki omejeni. Dohodne (povezave z najemnikom od zunanjih najemnikov) in odhodne (povezave med najemnikom in zunanjimi najemniki) med najemniki so blokirane, tudi če Power Platform uporabnik predloži veljavne poverilnice zavarovanemu Microsoft Entra vir podatkov. Za dodajanje izjem lahko uporabite pravila.

Skrbniki lahko določijo izrecni seznam dovoljenih najemnikov, za katere želijo omogočiti dohodne povezave, odhodne povezave ali obe vrsti povezav, s čimer zaobidejo kontrolnike osamitve najemnika, ko je konfigurirana. Skrbniki lahko uporabijo poseben vzorec »*«, da dovolijo vse najemnike v določeni smeri, ko je vklopljena osamitev najemnika. Power Platform zavrne vse druge povezave med najemniki, razen tistih na seznamu dovoljenih.

Osamitev najemnika je mogoče konfigurirati v skrbniškem središču za Power Platform. Vpliva na aplikacije s platnom Power Platform in tokove Power Automate. Če želite nastaviti osamitev najemnika, morate biti skrbnik najemnika.

Možnost izolacije najemnikov v storitvi Power Platform je na voljo z dvema možnostma: enosmerno ali dvosmerno omejitvijo.

Razumevanje scenarijev izolacije najemnika in vpliva

Preden začnete konfigurirati omejitve izolacije najemnika, preglejte spodnji seznam, da boste razumeli scenarije in vpliv osamitve najemnika.

- Skrbnik želi vklopiti izolacijo najemnika.

- Skrbnika skrbi, da obstoječe aplikacije in poteki, ki uporabljajo povezave med najemniki, ne bodo več delovali.

- Skrbnik se odloči, da bo omogočil osamitev najemnika in dodal pravila izjeme, da odpravi vpliv.

- Skrbnik zažene poročila o osamitvi med najemniki, da določi najemnike, ki jih je treba izvzeti. Več informacij:Vadnica: Ustvarjanje poročil o osamitvi med najemniki (predogled)

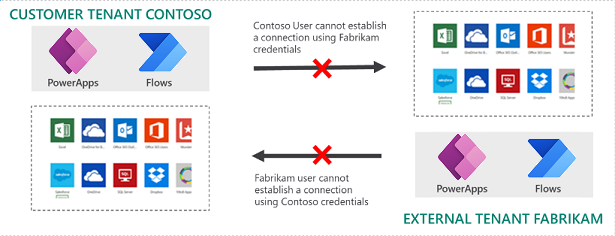

Dvosmerna izolacija najemnika (omejitev vhodne in odhodne povezave)

Dvosmerna osamitev najemnika bo blokirala tudi poskuse vzpostavitve povezave drugih najemnikov z vašim najemnikom. Dvosmerna izolacija najemnika bo blokirala tudi poskuse vzpostavitve povezave vašega najemnika z drugimi najemniki.

V tem scenariju je skrbnik najemnika omogočil dvosmerno osamitev najemnika v najemniku Contoso, zunanji najemnik Fabrikam pa ni bil dodan na seznam dovoljenih.

Uporabniki, prijavljeni Power Platform v najemnika storitve Contoso, ne morejo vzpostaviti odhodnih Microsoft Entra povezav z viri podatkov v najemniku Fabrikam, ki temeljijo na odhodnem ID-ju, kljub temu, da predložijo ustrezne Microsoft Entra poverilnice za vzpostavitev povezave. To je odhodna osamitev najemnika za najemnika Contoso.

Podobno uporabniki, prijavljeni Power Platform v najemnika Fabrikam, ne morejo vzpostaviti dohodnih povezav z viri podatkov v najemniku Contoso, ki temeljijo na dohodnem Microsoft Entra ID-ju, kljub temu, da predložijo ustrezne Microsoft Entra poverilnice za vzpostavitev povezave. To je dohodna osamitev najemnika za najemnika Contoso.

| Najemnik – ustvarjalec povezave | Najemnik – prijavljeni v povezavo | Ali je dostop dovoljen? |

|---|---|---|

| Contoso | Contoso | Da |

| Contoso (osamitev najemnika je vklopljena) | Fabrikam | Ne (odhodno) |

| Fabrikam | Contoso (osamitev najemnika je vklopljena) | Ne (dohodno) |

| Fabrikam | Fabrikam | Da |

opomba,

Poskus vzpostavitve povezave, ki ga gostujoči uporabnik vzpostavi iz najemnika gostitelja in cilja na vire podatkov v istem najemniku gostitelja, ni ovrednoten s pravili osamitve najemnika.

Osamitev najemnika s seznami dovoljenih najemnikov

Enosmerna izolacija najemnika ali vhodna izolacija blokira poskuse vzpostavitve povezave z vašim najemnikom s strani drugih najemnikov.

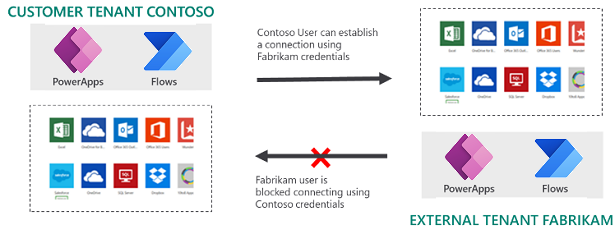

Scenarij: Odhodni seznam dovoljenih najemnikov – Fabrikam je dodan na odhodni seznam dovoljenih najemnikov najemnika Contoso

V tem scenariju doda skrbnik najemnika Fabrikam na odhodni seznam dovoljenih najemnikov, medtem ko je osamitev najemnika Vklopljena.

Uporabniki, prijavljeni Power Platform v najemnika storitve Contoso, lahko vzpostavijo odhodne Microsoft Entra povezave z viri podatkov v najemniku Fabrikam, ki temeljijo na odhodnem ID-ju, če predložijo ustrezne Microsoft Entra poverilnice za vzpostavitev povezave. Vzpostavitev odhodne povezave z najemnikom Fabrikam je dovoljena na podlagi konfiguriranega vnosa na seznam dovoljenih najemnikov.

Vendar uporabniki, prijavljeni Power Platform v najemnika Fabrikam, še vedno ne morejo vzpostaviti dohodnih Microsoft Entra povezav z viri podatkov v najemniku Contoso, ki temeljijo na ID-jih, kljub temu, da predložijo ustrezne Microsoft Entra poverilnice za vzpostavitev povezave. Vzpostavitev dohodne povezave iz najemnika Fabrikam še vedno ni dovoljena, čeprav je konfiguriran vnos na seznamu dovoljenih in dovoljuje odhodne povezave.

| Najemnik – ustvarjalec povezave | Najemnik – prijavljeni v povezavo | Ali je dostop dovoljen? |

|---|---|---|

| Contoso | Contoso | Da |

| Contoso (osamitev najemnika je vklopljena) Fabrikam je dodan na seznam dovoljenih odhodnih povezav |

Fabrikam | Da |

| Fabrikam | Contoso (osamitev najemnika je vklopljena) Fabrikam je dodan na seznam dovoljenih odhodnih povezav |

Ne (dohodno) |

| Fabrikam | Fabrikam | Da |

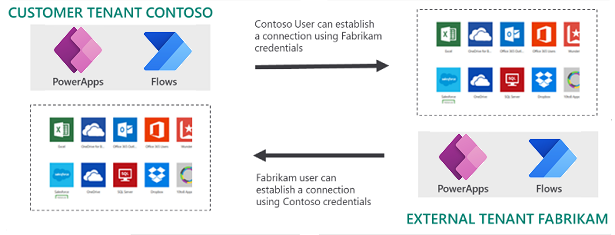

Scenarij: Dvosmerni seznam dovoljenih najemnikov – Fabrikam je dodan na seznam dovoljenih dohodnih in odhodnih povezav najemnika Contoso

V tem scenariju doda skrbnik najemnika Fabrikam tako na seznam dovoljenih odhodnih kot tudi dohodnih povezav, medtem ko je osamitev najemnika Vklopljena.

| Najemnik – ustvarjalec povezave | Najemnik – prijavljeni v povezavo | Ali je dostop dovoljen? |

|---|---|---|

| Contoso | Contoso | Da |

| Contoso (osamitev najemnika je vklopljena) Fabrikam je dodan na oba seznama dovoljenih povezav |

Fabrikam | Da |

| Fabrikam | Contoso (osamitev najemnika je vklopljena) Fabrikam je dodan na oba seznama dovoljenih povezav |

Da |

| Fabrikam | Fabrikam | Da |

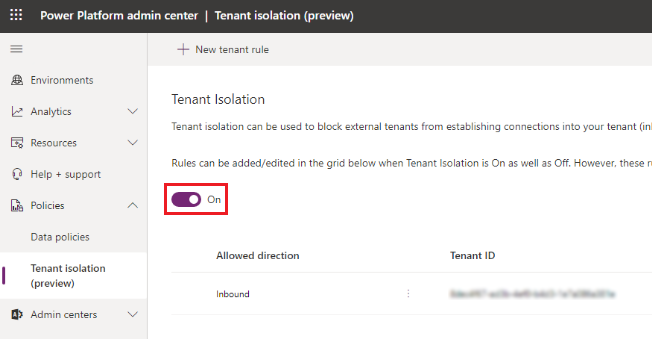

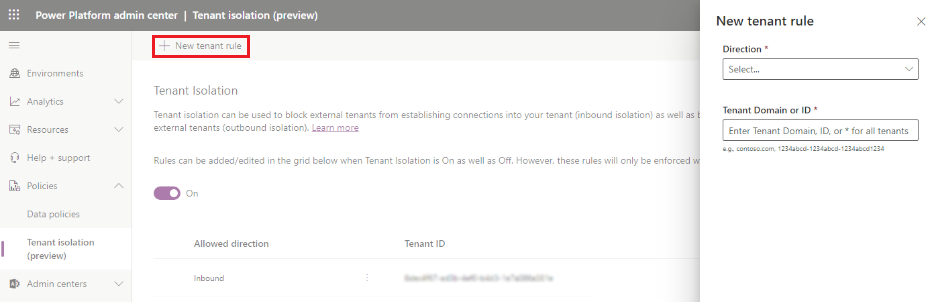

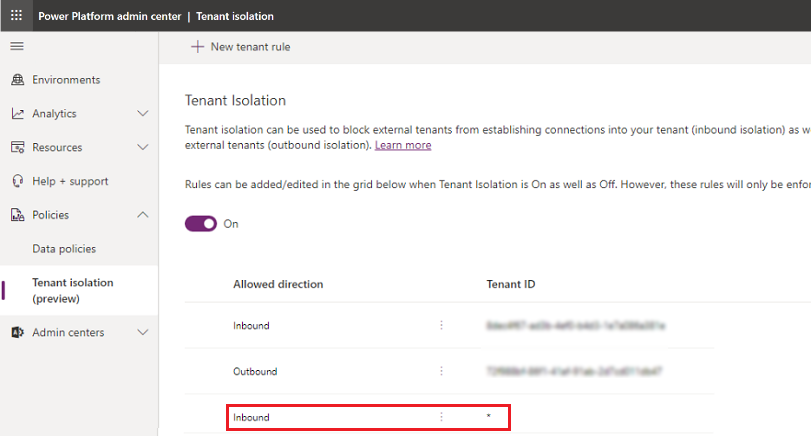

Omogoči osamitev najemnika in konfiguriraj seznam dovoljenih povezav

V skrbniškem središču za Power Platform je osamitev najemnika nastavljena z možnostma Pravilniki>Osamitev najemnika.

opomba,

Če si želite ogledati in nastaviti pravilnik o osamitvi najemnika, morate imeti vlogo globalnega skrbnika Power Platform ali vlogo skrbnika.

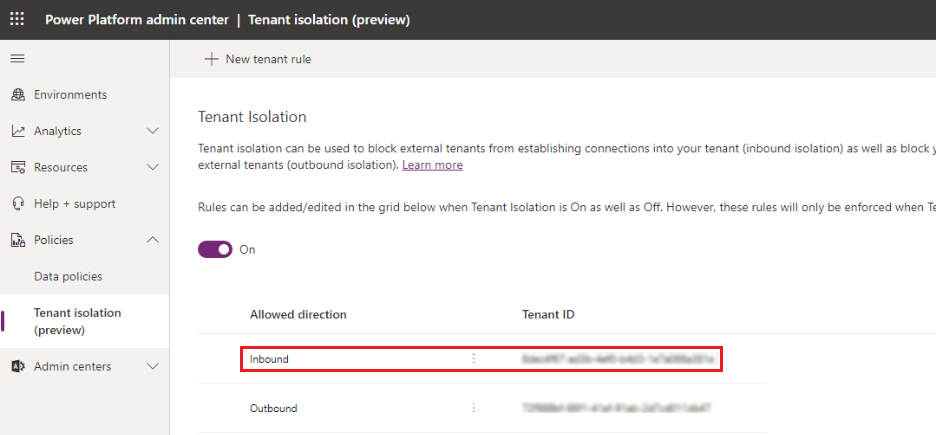

Seznam dovoljenih povezav za osamitev najemnika je mogoče konfigurirati z uporabo možnosti Novo pravilo najemnika na strani Osamitev najemnika . Če je osamitev najemnika izklopljena, lahko dodate ali urejate pravila na seznamu. Vendar ta pravila ne bodo uveljavljena, dokler za osamitev najemnika ne izberete možnosti Vklopi.

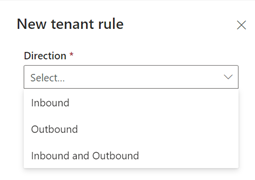

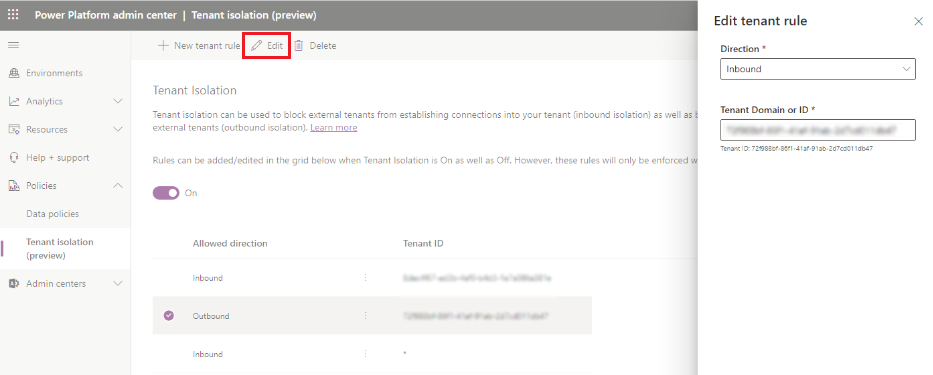

Na spustnem seznamu Nova smer pravila za najemnika izberite smer vnosa na seznam dovoljenih.

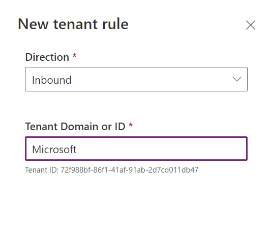

Vnesete lahko tudi vrednost dovoljenega najemnika kot domeno najemnika ali ID najemnika. Ko je vnos shranjen, se doda na seznam pravil skupaj z drugimi dovoljenimi najemniki. Če za dodajanje vnosa na seznam dovoljenih uporabite domeno najemnika, skrbniško središče za Power Platform samodejno izračuna ID najemnika.

Ko se vnos prikaže na seznamu, se prikažejo polji ID najemnika in Microsoft Entra ime najemnika. Upoštevajte, da se v Microsoft Entra ID-ju ime najemnika razlikuje od domene najemnika. Ime najemnika je enolično za najemnika, vendar ima lahko najemnik več imen domene.

Kot poseben znak lahko uporabite »*«, da označite, da so vsi najemniki dovoljeni v določeni smeri, ko je osamitev najemnikov vklopljena.

Na podlagi poslovnih zahtev lahko uredite smer vnosa na seznam dovoljenih najemnikov. Upoštevajte, da polja Domena ali ID najemnika ni mogoče urejati na strani Urejanje pravila najemnika .

Izvajate lahko vse operacije seznama dovoljenih, kot so dodajanje, urejanje in brisanje, medtem ko je osamitev najemnika nastavljena na Vklopi ali Izklopi. Vnosi na seznamu dovoljenih vplivajo na vedenje povezave, ko je osamitev najemnika nastavljena na Izklopi, saj so dovoljene vse povezave med najemniki.

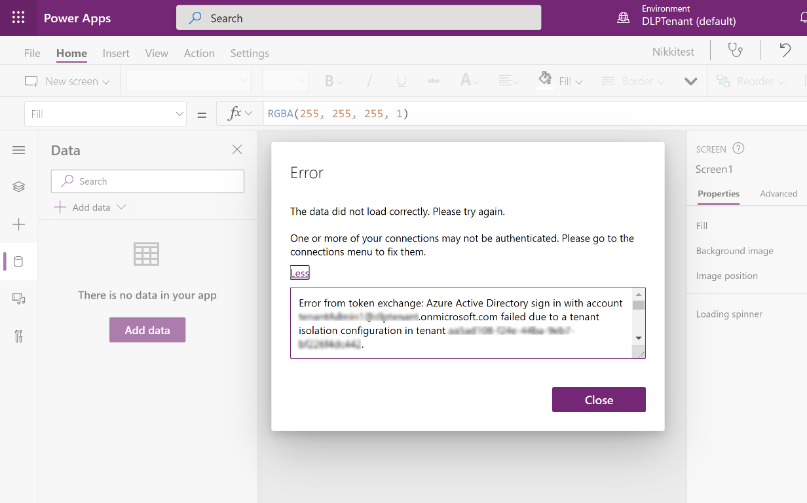

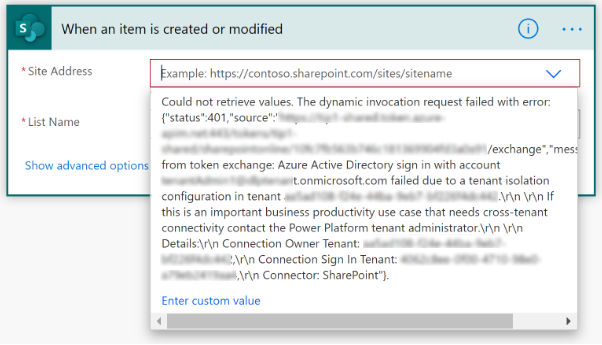

Vpliv na aplikacije in poteke v času načrtovanja

Uporabnikom, ki ustvarjajo ali urejajo vir, na katerega vpliva pravilnik o osamitvi najemnika, se bo prikazalo povezano sporočilo o napaki. Ko bodo na primer ustvarjalci v storitvi Power Apps v aplikaciji uporabili priključke med najemniki v aplikaciji, ki je blokirana s pravilniki o osamitvi najemnika, se jim bo prikazala naslednja napaka. Aplikacija ne bo dodala povezave.

Podobno se bo ta napaka prikazala ustvarjalcem v storitvi Power Automate, ko bodo poskušali shraniti tok, ki uporablja povezave v toku, ki je blokiran s pravilniki o osamitvi najemnika. Sam tok bo shranjen, vendar bo označen kot »Začasno prekinjen« in se ne bo izvedel, dokler ustvarjalec ne odpravi kršitve pravilnika o preprečitvi izgube podatkov.

Vpliv na aplikacije in poteke med izvajanjem

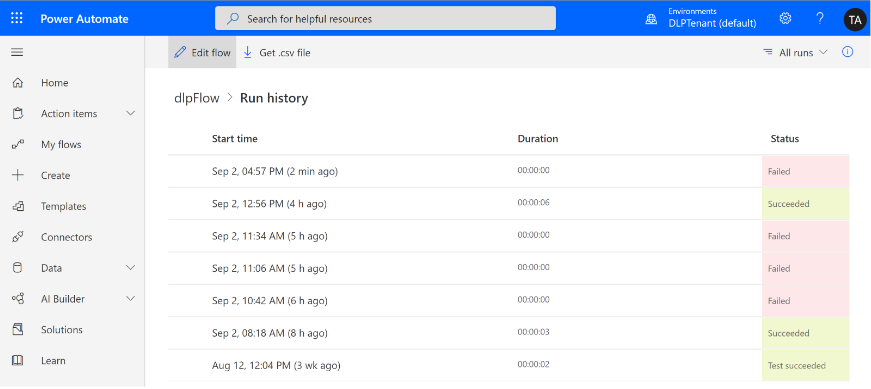

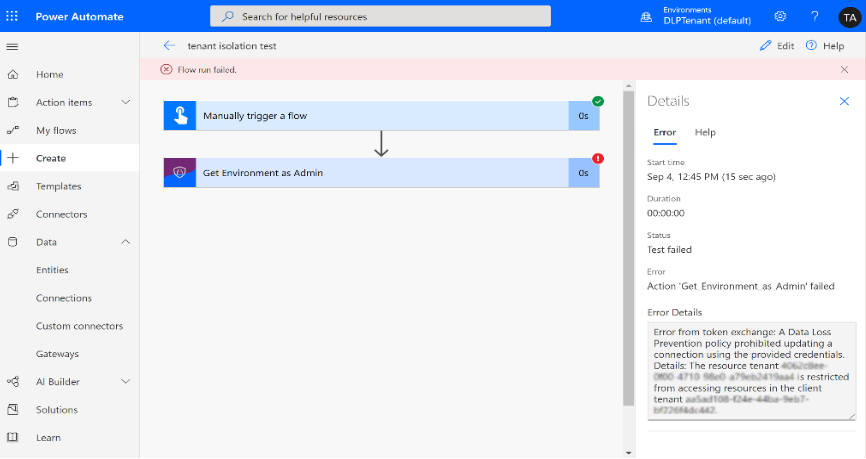

Kot skrbnik se lahko kadar koli odločite, da boste spremenili pravilnike o osamitvi najemnika za svoje najemnike. Če so bile aplikacije in tokovi ustvarjeni in izvedeni v skladu s prejšnjim pravilnikom o osamitvi najemnika, lahko kakršne koli spremembe pravilnika negativno vplivajo na nekatere od njih. Aplikacije ali tokovi, ki kršijo pravilnik o osamitvi najemnika, se ne bodo uspešno izvajali. Na primer, zgodovina izvajanja znotraj Power Automate označuje, da izvajanje toka ni bilo uspešno. Poleg tega bodo, če izberete neuspešno izvedbo, prikazane podrobnosti o napaki.

Za obstoječe tokove, ki se ne izvajajo uspešno zaradi najnovejšega pravilnika o osamitvi najemnika, zgodovina izvajanja znotraj Power Automate označuje, da izvajanje toka ni bilo uspešno.

Če izberete neuspešno izvedbo, bodo prikazane podrobnosti o neuspešnem izvajanju toka.

opomba,

Traja približno eno uro, da se najnovejše spremembe pravilnika o osamitvi najemnikov ocenijo glede na aktivne aplikacije in tokove. Ta sprememba ni takojšnja.

Znane težave

Azure DevOps povezovalnik uporablja preverjanje pristnosti kot ponudnik identitet, vendar za avtorizacijo in izdajo žetona uporablja Microsoft Entra lasten tok OAuth in STS. Ker žeton, vrnjen iz toka ADO na podlagi konfiguracije povezovalnika, ni iz Microsoft Entra ID-ja, pravilnik o izolaciji najemnika ni uveljavljen. Kot ublažitev priporočamo uporabo drugih vrst pravilnikov o podatkih za omejitev uporabe priključka ali njegovih dejanj.