Upravljajte skrbniške vloge z Microsoft Entra Privileged Identity Management

Uporabite Microsoft Entra Upravljanje privilegiranih identitet (PIM) za upravljanje skrbniških vlog z visokimi privilegiji v Power Platform skrbniškem središču.

Zahteve

- Odstranite stare dodelitve vlog sistemskega skrbnika v svojih okoljih. Uporabite lahko skripte PowerShell za inventar in odstranitev neželenih uporabnikov iz vloge sistemskega skrbnika v eni ali več Power Platform okolja.

Spremembe podpore za funkcije

Microsoft ne dodeljuje več samodejno vloge sistemskega skrbnika uporabnikom z globalnimi skrbniškimi vlogami ali vlogami na ravni storitve, kot sta Power Platform skrbnik in skrbnik Dynamics 365.

Ti skrbniki se lahko še naprej prijavljajo v Power Platform skrbniško središče s temi privilegiji:

- Omogočite ali onemogočite nastavitve ravni najemnika

- Ogled analitičnih informacij za okolja

- Oglejte si porabo zmogljivosti

Ti skrbniki brez licence ne morejo opravljati dejavnosti, ki zahtevajo neposreden dostop do Dataverse podatkov. Primeri teh dejavnosti vključujejo:

- Posodabljanje varnostna vloga za uporabnika v okolju

- Namestitev aplikacij za okolje

Pomembno

Globalni skrbniki, Power Platform skrbniki in skrbniki storitev Dynamics 365 morajo opraviti še en korak, preden lahko izvajajo dejavnosti, ki zahtevajo dostop do Dataverse. Povzdigniti se morajo v vlogo sistemskega skrbnika v okolju, kjer potrebujejo dostop. Vsa dejanja dvigovanja se beležijo v Microsoft Purview.

Znane omejitve

Pri uporabi API-ja opazite, da če je klicatelj skrbnik sistema, klic samopovišanja vrne uspeh, namesto da bi klicatelja obvestil, da skrbnik sistema že obstaja.

Uporabnik, ki kliče, mora imeti dodeljeno vlogo skrbnika najemnika. Za celoten seznam uporabnikov, ki izpolnjujejo merila skrbnika najemnika, glejte Spremembe podpore za funkcije

Če ste skrbnik Dynamics 365 in je okolje zaščiteno z varnostno skupino, morate biti član varnostne skupine. To pravilo ne velja za uporabnike z vlogami globalnega skrbnika ali Power Platform skrbnika.

API za povišanje lahko prikliče le uporabnik, ki mora povišati svoj status. Ne podpira klicev API-ja v imenu drugega uporabnika za namene dviga.

Vloga skrbnika sistema, dodeljena prek samopovišanja, ni odstranjena, ko dodelitev vloge poteče v upravljanju privilegirane identitete. Uporabnika morate ročno odstraniti iz vloge sistemskega skrbnika. Glej dejavnost čiščenja

Za stranke, ki uporabljajo začetni komplet Microsoft Power Platform CoE, je na voljo rešitev. Za več informacij in podrobnosti glejte Težava PIM in rešitev #8119 .

Dodeljevanje vlog prek skupin ni podprto. Poskrbite, da boste vloge dodelili neposredno uporabniku.

Samopovzdignite se v vlogo sistemskega skrbnika

Podpiramo povišanje z lupino PowerShell ali z intuitivno izkušnjo v Power Platform skrbniškem središču.

opomba,

Uporabniki, ki se poskušajo samopovišati, morajo biti globalni skrbnik, Power Platform skrbnik ali skrbnik Dynamics 365. Uporabniški vmesnik v Power Platform skrbniškem središču ni na voljo za uporabnike z drugimi skrbniškimi vlogami Entra ID in poskus samopovišanja prek API-ja PowerShell vrne napako.

Samopovišajte se prek PowerShell

Nastavite PowerShell

Namestite modul MSAL PowerShell. Modul morate namestiti samo enkrat.

Install-Module -Name MSAL.PS

Za več informacij o nastavitvi PowerShell glejte Quick Start Web API with PowerShell and Visual Studio Code.

Korak 1: Zaženite skript za povišanje

V tem skriptu PowerShell:

- Preverjanje pristnosti z Power Platform API-jem.

- Ustvarite

httppoizvedbo z ID-jem svojega okolja. - Pokličite API končna točka, da zahtevate povišanje.

Dodajte svoj ID okolja

Pridobite svoj ID okolja na zavihku Okolja v Power Platform Skrbniškem središču.

Dodajte svoj edinstven

<environment id>skriptu.

Zaženite skript

Kopirajte in prilepite skript v konzolo PowerShell.

# Set your environment ID

$environmentId = "<your environment id>"

Import-Module MSAL.PS

# Authenticate

$AuthResult = Get-MsalToken -ClientId '49676daf-ff23-4aac-adcc-55472d4e2ce0' -Scope 'https://api.powerplatform.com/.default'

$Headers = @{

Authorization = "Bearer $($AuthResult.AccessToken)"

'Content-Type' = "application/json"

}

$uri = "https://api.powerplatform.com/usermanagement/environments/$environmentId/user/applyAdminRole?api-version=2022-03-01-preview";

try {

$postRequestResponse = Invoke-RestMethod -Method Post -Headers $Headers -Uri $uri

}

catch {

# Dig into the exception to get the Response details.

Write-Host "Response CorrelationId:" $_.Exception.Response.Headers["x-ms-correlation-id"]

Write-Host "StatusCode:" $_.Exception.Response.StatusCode.value__

Write-Host "StatusDescription:" $_.Exception.Response.StatusDescription

$result = $_.Exception.Response.GetResponseStream()

$reader = New-Object System.IO.StreamReader($result)

$reader.BaseStream.Position = 0

$reader.DiscardBufferedData()

$responseBody = $reader.ReadToEnd();

Write-Host $responseBody

}

$output = $postRequestResponse | ConvertTo-Json -Depth 2

Write-Host $output

Korak 2: Potrdite rezultat

Po uspehu vidite izhod, podoben naslednjemu. Iščite "Code": "UserExists" kot dokaz, da ste uspešno dvignili svojo vlogo.

{

"errors": [],

"information": [

{

"Subject": "Result",

"Description": "[\"SyncMode: Default\",\"Instance df12c345-7b56-ee10-8bc5-6045bd005555 exists\",\"Instance df85c664-7b78-ee11-8bc5-6045bd005555 in enabled state\",\"Instance Url found https://orgc1234567.crm.dynamics.com\",\"User found in AD tenant\",\"User in enabled state in AD tenant\",\"SystemUser with Id:11fa11ab-4f75-ee11-9999-6045bd12345a, objectId:d111c55c-aab2-8888-86d4-ece1234f11e6 exists in instance\"]",

"Code": "UserExists"

},

{ ... }

}

Errors

Morda boste videli sporočilo o napaki, če nimate ustreznih dovoljenj.

"Unable to assign System Administrator security role as the user is not either a Global admin, Power Platform admin, or Dynamics 365 admin. Please review your role assignments in Entra ID and try again later. For help, please reach out to your administrator."

Korak 3: Dejavnost čiščenja

Zaženite Remove-RoleAssignmentFromUsers , da odstranite uporabnike iz sistemskega skrbnika varnostna vloga po poteku dodelitve v PIM.

-roleName: "Sistemski skrbnik" ali druga vloga-usersFilePath: pot do datoteke CSV s seznamom glavnih imen uporabnikov (enega na vrstico)-environmentUrl: Najdeno na admin.powerplatform.microsoft.com-processAllEnvironments: (izbirno) obdelajte vsa vaša okolja-geo: veljaven GEO-outputLogsDirectory: Pot, kjer so zapisane datoteke dnevnika

Primer scenarija

Remove-RoleAssignmentFromUsers

-roleName "System Administrator"

-usersFilePath "C:\Users\<My-Name>\Desktop\<names.csv>"

-environmentUrl "<my-name>-environment.crm.dynamics.com"

# Or, include all your environments

-processAllEnvironments $true

-geo "NA"

-outputLogsDirectory "C:\Users\<My-Name>\Desktop\<log-files>"

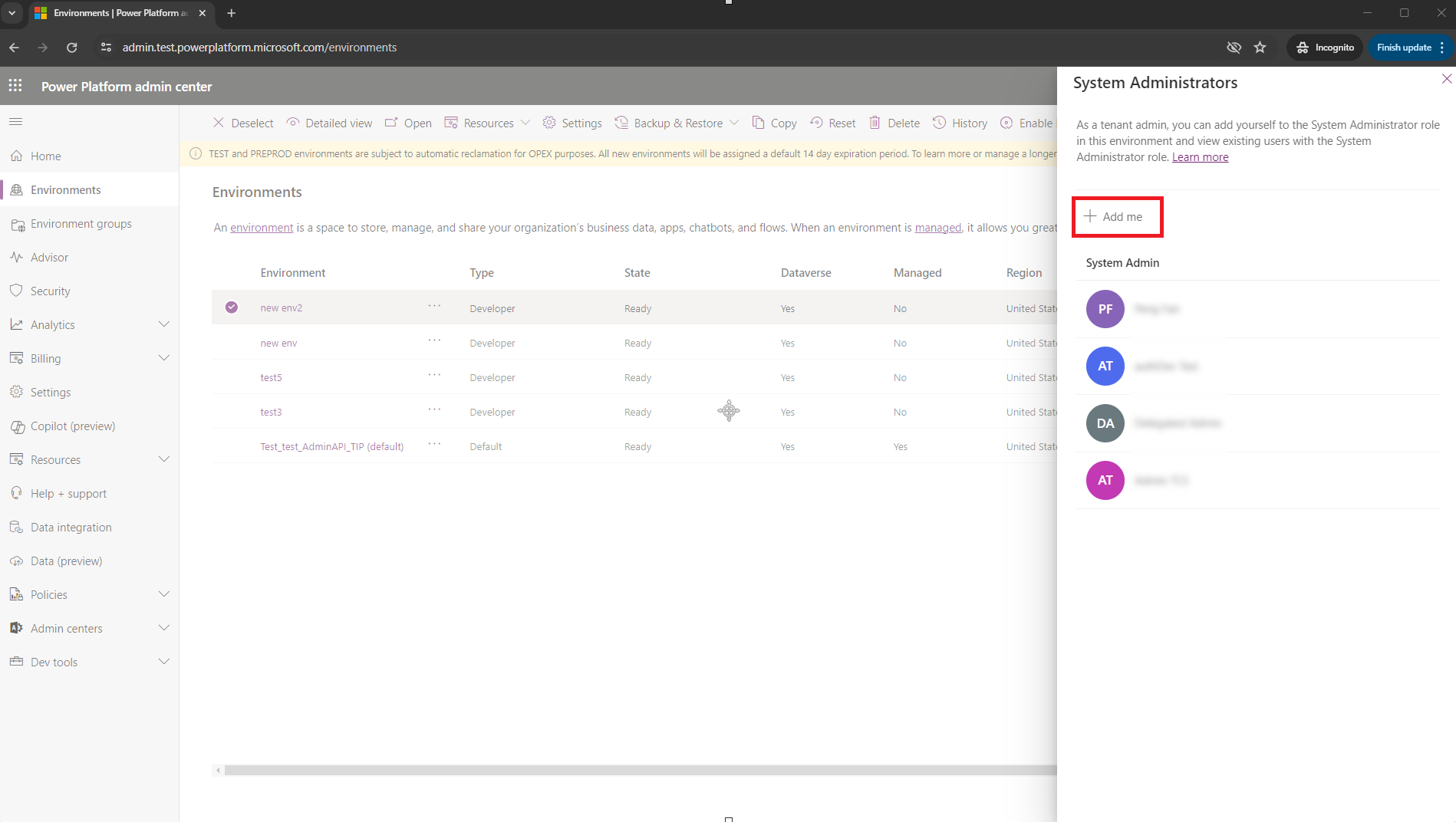

Samopovišajte se prek Power Platform skrbniškega središča

Vpišite se v skrbniško središče za Power Platform.

V levem stranskem podoknu izberite Okolja.

Izberite kljukico poleg svojega okolja.

Izberite Članstvo v ukazni vrstici, da zahtevate samopovišanje.

Prikaže se podokno Sistemski skrbniki . Dodajte se v vlogo sistemskega skrbnika tako, da izberete Dodaj me.