Självstudie: Utveckla en SCIM-exempelslutpunkt i Microsoft Entra-ID

I den här självstudien beskrivs hur du distribuerar SCIM-referenskoden med Azure App Service. Testa sedan koden med Postman eller genom att integrera med Microsoft Entra-etableringstjänsten. Självstudien är avsedd för utvecklare som vill komma igång med SCIM eller någon som är intresserad av att testa en SCIM-slutpunkt.

I den här självstudien lär du dig att:

- Distribuera SCIM-slutpunkten i Azure.

- Testa SCIM-slutpunkten.

Distribuera DIN SCIM-slutpunkt i Azure

Stegen här distribuerar SCIM-slutpunkten till en tjänst med hjälp av Visual Studio 2019 och Visual Studio Code med Azure App Service. SCIM-referenskoden kan köras lokalt, hanteras av en lokal server eller distribueras till en annan extern tjänst. Information om hur du etablerar en SCIM-slutpunkt finns i Självstudie: Utveckla och planera etablering för en SCIM-slutpunkt.

Hämta och distribuera exempelappen

Gå till referenskoden från GitHub och välj Klona eller ladda ned. Välj Öppna i Desktop eller kopiera länken, öppna Visual Studio och välj Klona eller checka ut kod för att ange den kopierade länken och göra en lokal kopia. Spara filerna i en mapp där sökvägens totala längd är 260 eller färre tecken.

I Visual Studio ska du logga in på det konto som har åtkomst till dina värdresurser.

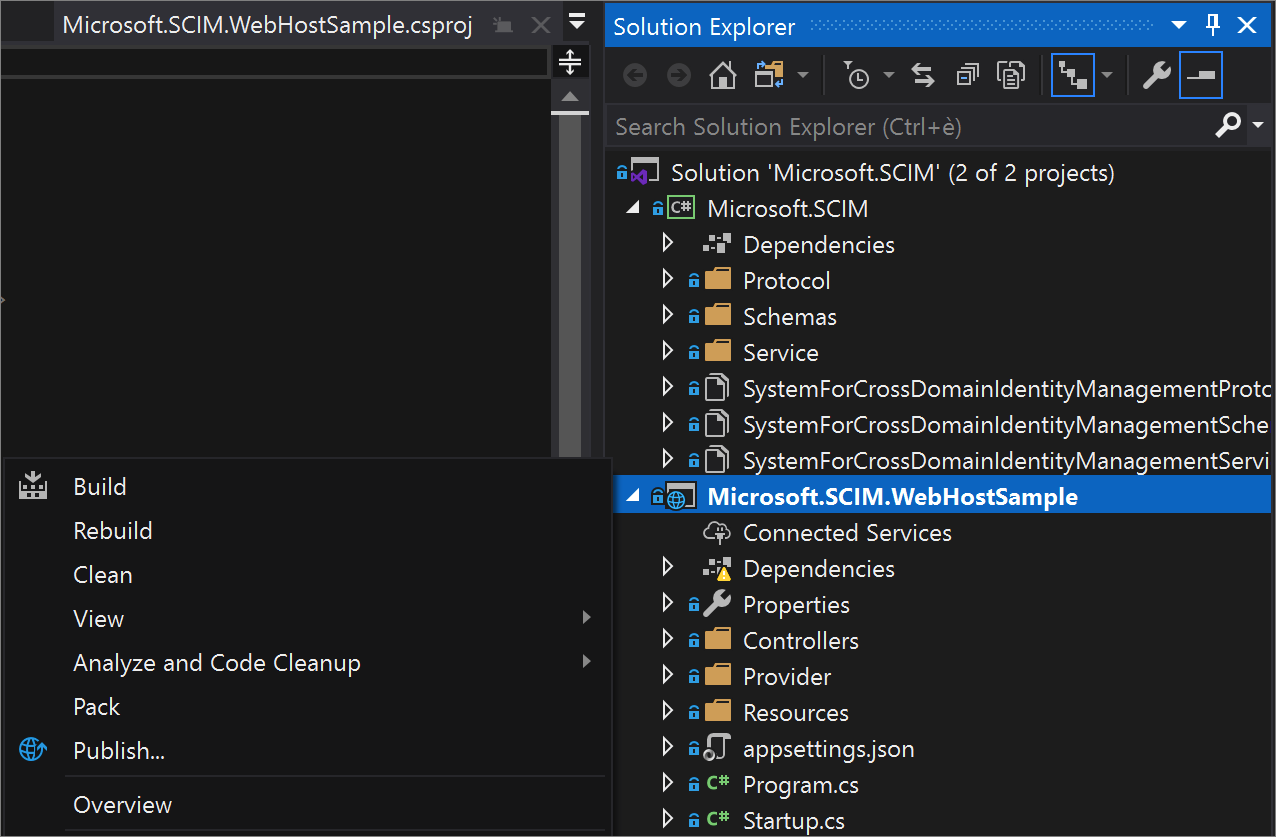

Öppna Microsoft.SCIM.sln i Solution Explorer och högerklicka på filen Microsoft.SCIM.WebHostSample. Markera Publicera.

Kommentar

Om du vill köra den här lösningen lokalt dubbelklickar du på projektet och väljer IIS Express för att starta projektet som en webbsida med en lokal värd-URL. Mer information finns i Översikt över IIS Express.

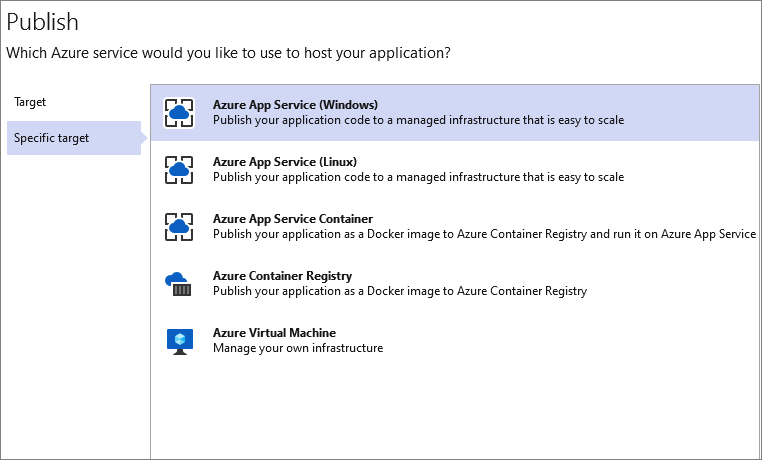

Välj Skapa profil och se till att App Service och Skapa ny är markerade.

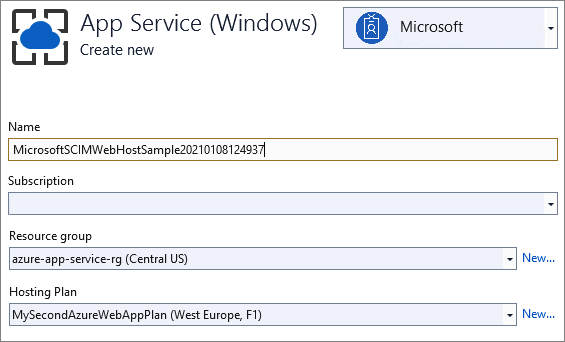

Gå igenom dialogalternativen och byt namn på appen till ett valfritt namn. Det här namnet används i både appen och SCIM-slutpunktens URL.

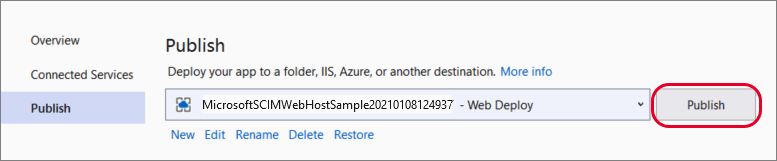

Välj den resursgrupp som ska användas och välj Publicera.

Konfigurera App Service

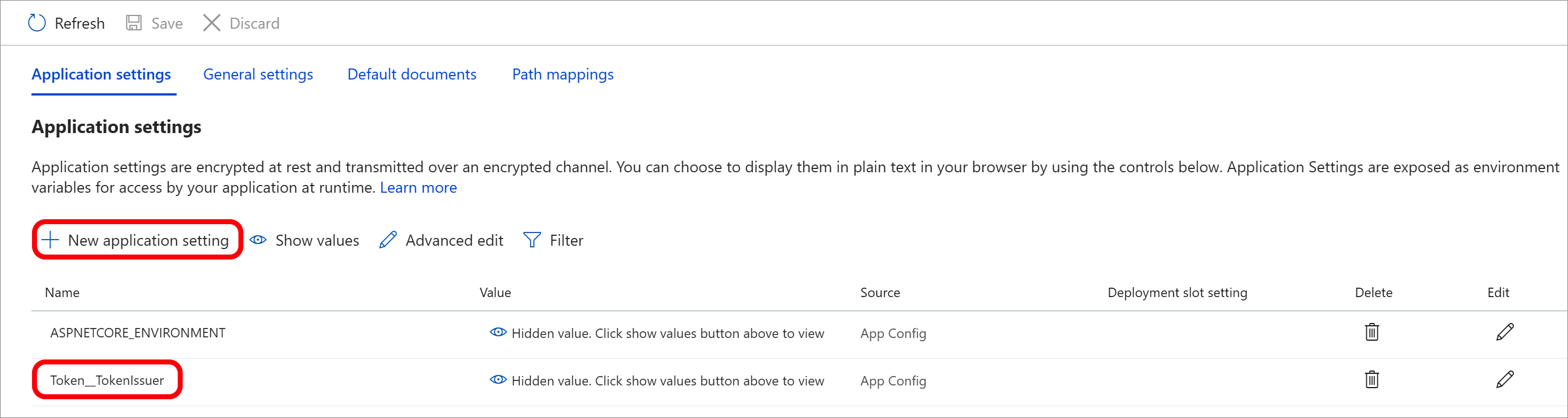

Gå till programmet i Azure App Service>Configuration och välj Ny programinställning för att lägga till inställningen Token__TokenIssuer med värdet .https://sts.windows.net/<tenant_id>/ Ersätt <tenant_id> med ditt Klient-ID för Microsoft Entra. Om du vill testa SCIM-slutpunkten med Postman lägger du till en ASPNETCORE_ENVIRONMENT-inställning med värdet Development.

När du testar slutpunkten med ett företagsprogram i administrationscentret för Microsoft Entra har du två alternativ. Du kan hålla miljön i Development och ange testtoken från /scim/token slutpunkten, eller så kan du ändra miljön till Production och lämna tokenfältet tomt.

Det var allt! Din SCIM-slutpunkt har nu publicerats och du kan använda Azure App Service-URL:en för att testa SCIM-slutpunkten.

Testa SCIM-slutpunkten

Begäranden till en SCIM-slutpunkt kräver auktorisering. SCIM-standarden har flera tillgängliga alternativ. Begäranden kan använda cookies, grundläggande autentisering, TLS-klientautentisering eller någon av de metoder som anges i RFC 7644.

Se till att undvika metoder som inte är säkra, till exempel användarnamn och lösenord, till förmån för en säkrare metod som OAuth. Microsoft Entra-ID stöder långlivade ägartoken (för galleriprogram och program som inte är galleriprogram) och OAuth-auktoriseringsbeviljande (för galleriprogram).

Kommentar

Auktoriseringsmetoderna som anges på lagringsplatsen är endast till för testning. När du integrerar med Microsoft Entra-ID kan du läsa auktoriseringsvägledningen. Se Planera etablering för en SCIM-slutpunkt.

Utvecklingsmiljön möjliggör funktioner som är osäkra för produktion, till exempel referenskod för att styra beteendet för verifiering av säkerhetstoken. Tokenverifieringskoden använder en självsignerad säkerhetstoken och signeringsnyckeln lagras i konfigurationsfilen. Se parametern Token:IssuerSigningKey i appettings. Development.json fil.

"Token": {

"TokenAudience": "Microsoft.Security.Bearer",

"TokenIssuer": "Microsoft.Security.Bearer",

"IssuerSigningKey": "A1B2C3D4E5F6A1B2C3D4E5F6",

"TokenLifetimeInMins": "120"

}

Kommentar

När du skickar en GET-begäran till /scim/token slutpunkten utfärdas en token med den konfigurerade nyckeln. Denna token kan användas som en ägartoken för efterföljande auktorisering.

Standardverifieringskoden för token är konfigurerad för att använda en Microsoft Entra-token och kräver att den utfärdande klienten konfigureras med hjälp av parametern Token:TokenIssuer i appsettings.json-filen.

"Token": {

"TokenAudience": "8adf8e6e-67b2-4cf2-a259-e3dc5476c621",

"TokenIssuer": "https://sts.windows.net/<tenant_id>/"

}