Aktivera fjärråtkomst till SharePoint med Microsoft Entra-programproxy

Den här stegvisa guiden förklarar hur du integrerar en lokal SharePoint-servergrupp med Microsoft Entra-programproxy.

Förutsättningar

För att utföra konfigurationen behöver du följande resurser:

- En SharePoint 2013-servergrupp eller senare. SharePoint-servergruppen måste vara integrerad med Microsoft Entra-ID.

- En Microsoft Entra-klientorganisation med en plan som innehåller programproxy. Läs mer om Microsoft Entra ID-planer och priser.

- En Microsoft Office Web Apps Server-servergrupp för korrekt start av Office-filer från den lokala SharePoint-servergruppen.

- En anpassad, verifierad domän i Microsoft Entra-klientorganisationen.

- Lokal Active Directory synkroniserad med Microsoft Entra Anslut, genom vilken användare kan logga in på Azure.

- en privat nätverksanslutning som installeras och körs på en dator i företagsdomänen.

För att konfigurera SharePoint med programproxy krävs två URL:er:

- En extern URL som är synlig för slutanvändare och som fastställs i Microsoft Entra-ID. Den här URL:en kan använda en anpassad domän. Läs mer om att arbeta med anpassade domäner i Microsoft Entra-programproxy.

- En intern URL som endast är känd inom företagsdomänen och som aldrig används direkt.

Viktigt!

Följ dessa rekommendationer för den interna URL:en för att se till att länkarna är korrekt mappade:

- Använd HTTPS.

- Använd inte anpassade portar.

- I företagets DNS (Domain Name System) skapar du en värd (A) som pekar på SharePoint WFE (eller lastbalanseraren) och inte ett alias (CName).

Den här artikeln använder följande värden:

- Intern URL:

https://sharepoint. - Extern URL:

https://spsites-demo1984.msappproxy.net/. - Programpoolskonto för SharePoint-webbprogrammet:

Contoso\spapppool.

Steg 1: Konfigurera ett program i Microsoft Entra-ID som använder programproxy

I det här steget skapar du ett program i din Microsoft Entra-klientorganisation som använder programproxy. Du anger den externa URL:en och anger den interna URL:en, som båda används senare i SharePoint.

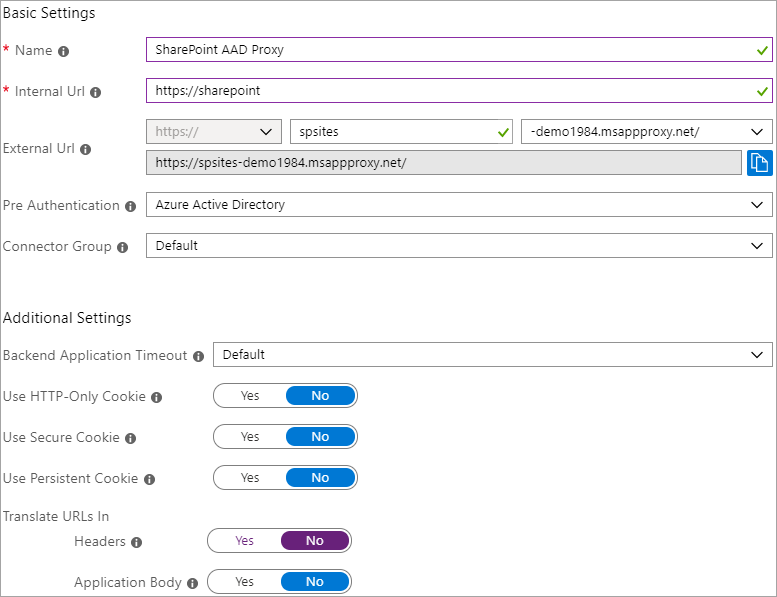

Skapa appen enligt beskrivningen med följande inställningar. Stegvisa instruktioner finns i Publicera program med hjälp av Microsoft Entra-programproxy.

- Intern URL: Den interna SharePoint-URL:en som anges senare i SharePoint, till exempel

https://sharepoint. - Förautentisering:

Microsoft Entra ID. - Översätt URL:er i rubriker:

No. - Översätt URL:er i programtext:

No.

- Intern URL: Den interna SharePoint-URL:en som anges senare i SharePoint, till exempel

När appen har publicerats följer du de här stegen för att konfigurera inställningarna för enkel inloggning.

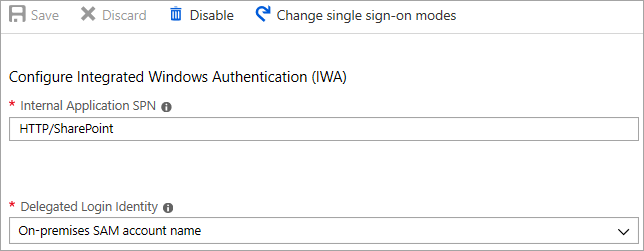

- På programsidan i portalen väljer du Enkel inloggning.

- För Läge för enkel inloggning väljer du Integrerad Windows-autentisering.

- Ange SPN (Internal Application Service Principal Name) till det värde som du angav tidigare. I det här exemplet är

HTTP/sharepointvärdet . - Under Delegerad inloggningsidentitet väljer du det lämpligaste alternativet för din Active Directory-skogskonfiguration. Om du till exempel har en enda Active Directory-domän i skogen väljer du Lokalt SAM-kontonamn (som visas i följande skärmbild). Men om användarna inte finns i samma domän som SharePoint och servrarna för privata nätverksanslutningar väljer du Lokalt användarens huvudnamn (visas inte på skärmbilden).

Slutför konfigurationen av programmet, gå till avsnittet Användare och grupper och tilldela användare åtkomst till det här programmet.

Steg 2: Konfigurera SharePoint-webbprogrammet

SharePoint-webbprogrammet måste konfigureras med Kerberos och lämpliga alternativa åtkomstmappningar för att fungera korrekt med Microsoft Entra-programproxy. Det finns två möjliga alternativ:

- Skapa ett nytt webbprogram och använd endast standardzonen . Att använda standardzonen är det föredragna alternativet, det ger den bästa upplevelsen med SharePoint. Till exempel länkarna i e-postaviseringar som SharePoint genererar pekar på standardzonen .

- Utöka ett befintligt webbprogram för att konfigurera Kerberos i en icke-standardzon.

Viktigt!

Oavsett vilken zon som används måste programpoolskontot för SharePoint-webbprogrammet vara ett domänkonto för att Kerberos ska fungera korrekt.

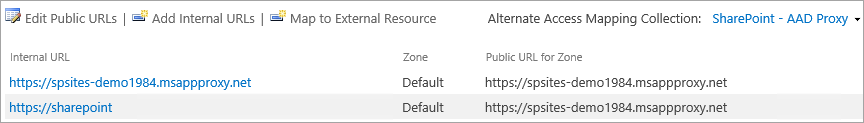

Skapa SharePoint-webbappen

Skriptet visar ett exempel på hur du skapar ett nytt webbprogram med hjälp av standardzonen . att använda standardzonen är det föredragna alternativet.

Starta SharePoint Management Shell och kör skriptet.

# This script creates a web application and configures the Default zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment. Note that the managed account must exist and it must be a domain account $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $applicationPoolManagedAccount = "Contoso\spapppool" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = New-SPWebApplication -Name "SharePoint - AAD Proxy" -Port 443 -SecureSocketsLayer -URL $externalUrl -ApplicationPool "SharePoint - AAD Proxy" -ApplicationPoolAccount (Get-SPManagedAccount $applicationPoolManagedAccount) -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Default -InternalÖppna webbplatsen central administration i SharePoint.

Under System Inställningar väljer du Konfigurera alternativa åtkomstmappningar. Rutan Alternativ åtkomstmappningssamling öppnas.

Filtrera visningen med det nya webbprogrammet.

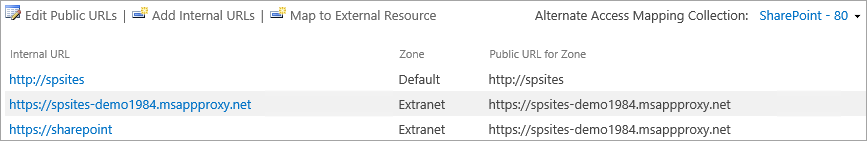

Om du utökar ett befintligt webbprogram till en ny zon.

Starta SharePoint Management Shell och kör följande skript.

# This script extends an existing web application to Internet zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment $webAppUrl = "http://spsites/" $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = Get-SPWebApplication $webAppUrl New-SPWebApplicationExtension -Name "SharePoint - AAD Proxy" -Identity $wa -SecureSocketsLayer -Zone Extranet -Url $externalUrl -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Extranet -Internal

'. Öppna webbplatsen central administration i SharePoint.

Under System Inställningar väljer du Konfigurera alternativa åtkomstmappningar. Rutan Alternativ åtkomstmappningssamling öppnas.

Filtrera visningen med det webbprogram som har utökats.

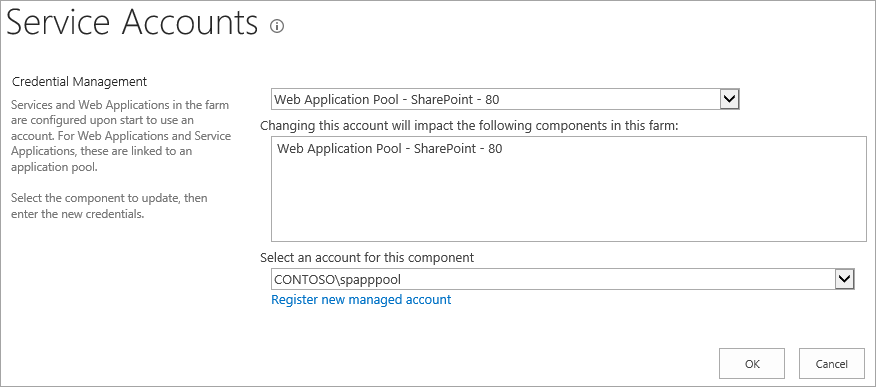

Kontrollera att SharePoint-webbprogrammet körs under ett domänkonto

Följ dessa steg för att identifiera det konto som kör programpoolen för SharePoint-webbprogrammet och kontrollera att det är ett domänkonto:

Öppna webbplatsen central administration i SharePoint.

Gå till Säkerhet och välj Konfigurera tjänstkonton.

Välj Webbprogrampool – YourWebApplicationName.

Bekräfta att Välj ett konto för den här komponenten returnerar ett domänkonto och kom ihåg det eftersom du använder det i nästa steg.

Kontrollera att ett HTTPS-certifikat har konfigurerats för IIS-platsen i extranätszonen

Eftersom den interna URL:en använder HTTPS-protokollet (https://SharePoint/) måste ett certifikat anges på IIS-webbplatsen (Internet Information Services).

Öppna Windows PowerShell-konsolen.

Kör följande skript för att generera ett självsignerat certifikat och lägg till det i datorns

MY store.# Replace "SharePoint" with the actual hostname of the Internal URL of your Azure AD proxy application New-SelfSignedCertificate -DnsName "SharePoint" -CertStoreLocation "cert:\LocalMachine\My"Viktigt!

Självsignerade certifikat är endast lämpliga för teständamål. I produktionsmiljöer rekommenderar vi starkt att du använder certifikat som utfärdats av en certifikatutfärdare i stället.

Öppna Internet Information Services Manager-konsolen.

Expandera servern i trädvyn, expandera Webbplatser, välj webbplatsen SharePoint – Microsoft Entra-ID-proxy och välj Bindningar.

Välj https-bindning och välj sedan Redigera.

I fältet TLS/SSL-certifikat väljer du SharePoint-certifikat och sedan OK.

Nu kan du komma åt SharePoint-webbplatsen externt via Microsoft Entra-programproxy.

Steg 3: Konfigurera Kerberos-begränsad delegering

Användarna autentiserar först i Microsoft Entra-ID och sedan till SharePoint med hjälp av Kerberos via den privata Nätverksanslutningen för Microsoft Entra. Om du vill tillåta att anslutningsappen hämtar en Kerberos-token för Microsoft Entra-användarens räkning måste du konfigurera Kerberos-begränsad delegering (KCD) med protokollövergång. Mer information om KCD finns i Översikt över Kerberos-begränsad delegering.

Ange tjänstens huvudnamn (SPN) för SharePoint-tjänstkontot

I den här artikeln är https://sharepointden interna URL:en , så tjänstens huvudnamn (SPN) är HTTP/sharepoint. Du måste ersätta dessa värden med de värden som motsvarar din miljö.

Om du vill registrera SPN HTTP/sharepoint för SharePoint-programpoolkontot Contoso\spapppoolkör du följande kommando från en kommandotolk som administratör för domänen:

setspn -S HTTP/sharepoint Contoso\spapppool

Kommandot Setspn söker efter SPN innan det läggs till. Om SPN redan finns visas ett duplicerat SPN-värdefel . Ta bort det befintliga SPN:t. Kontrollera att SPN har lagts till genom att köra Setspn kommandot med alternativet -L . Mer information om kommandot finns i Setspn.

Kontrollera att anslutningsappen är betrodd för delegering till det SPN som lades till i SharePoint-programpoolskontot

Konfigurera KCD så att Microsoft Entra-programproxytjänsten kan delegera användaridentiteter till SharePoint-programpoolskontot. Konfigurera KCD genom att aktivera anslutningsappen för privata nätverk för att hämta Kerberos-biljetter för dina användare som autentiseras i Microsoft Entra-ID. Sedan skickar servern kontexten till målprogrammet (SharePoint i det här fallet).

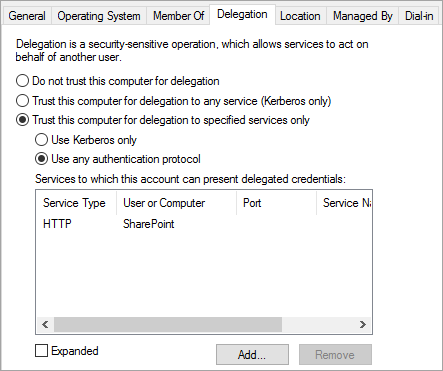

Följ dessa steg för varje anslutningsdator för att konfigurera KCD:

Logga in på en domänkontrollant som domänadministratör och öppna sedan Active Directory - användare och datorer.

Hitta den dator som kör den privata Nätverksanslutningen för Microsoft Entra. I det här exemplet är det datorn som kör SharePoint Server.

Dubbelklicka på datorn och välj sedan fliken Delegering .

Kontrollera att delegeringsalternativen är inställda på Lita på den här datorn för delegering endast till de angivna tjänsterna. Välj sedan Använd valfritt autentiseringsprotokoll.

Välj knappen Lägg till, välj Användare eller Datorer och leta upp kontot för SharePoint-programpoolen. Exempel:

Contoso\spapppool.I SPN-listan väljer du den som du skapade tidigare för tjänstkontot.

Välj OK och välj sedan OK igen för att spara ändringarna.

Nu är du redo att logga in på SharePoint med hjälp av den externa URL:en och autentisera med Azure.

Felsöka inloggningsfel

Om inloggningen till webbplatsen inte fungerar kan du få mer information om problemet i Anslut ellerloggarna: Från datorn som kör anslutningsappen öppnar du loggboken, går till Program- och tjänstloggar>Microsoft>Microsoft Entra privat nätverk> Anslut eller och inspekterar administratörsloggen.