Konfigurera policyer för anpassningsbar sessionslivslängd

Varning

Om du använder funktionen för konfigurerbar tokenlivslängd för närvarande i offentlig förhandsversion kan du tänka på att vi inte har stöd för att skapa två olika principer för samma kombination av användare eller appar: en med den här funktionen och en annan med konfigurerbar tokenlivsfunktion. Microsoft drog tillbaka funktionen för konfigurerbar tokenlivslängd för uppdaterings- och sessionstoken den 30 januari 2021 och ersatte den med funktionen för hantering av autentiseringssessioner med villkorsstyrd åtkomst.

Innan du aktiverar inloggningsfrekvens kontrollerar du att andra autentiseringsinställningar är inaktiverade i klientorganisationen. Om "Kom ihåg MFA på betrodda enheter" är aktiverat bör du inaktivera det innan du använder inloggningsfrekvensen, eftersom användning av dessa två inställningar tillsammans kan leda till oväntade frågor till användarna. Mer information om omautentiseringsprompter och sessionslivslängd finns i artikeln Optimera omautentiseringsprompter och förstå sessionslivslängden för Microsoft Entra multifaktorautentisering.

Principdistribution

För att säkerställa att principen fungerar som förväntat rekommenderar vi att du testar den innan den distribueras till produktion. Använd helst en testklient för att kontrollera om den nya principen fungerar som den ska. Mer information finns i artikeln Planera en distribution av villkorsstyrd åtkomst.

Princip 1: Kontroll av inloggningsfrekvens

Logga in på administrationscentret för Microsoft Entra som minst administratör för villkorsstyrd åtkomst.

Bläddra till Villkorlig åtkomst för skydd>.

Välj Skapa ny princip.

Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

Välj alla nödvändiga villkor för kundens miljö, inklusive målmolnapparna.

Kommentar

Vi rekommenderar att du anger samma autentiseringsfrekvens för viktiga Microsoft-Office-appen som Exchange Online och SharePoint Online för bästa användarupplevelse.

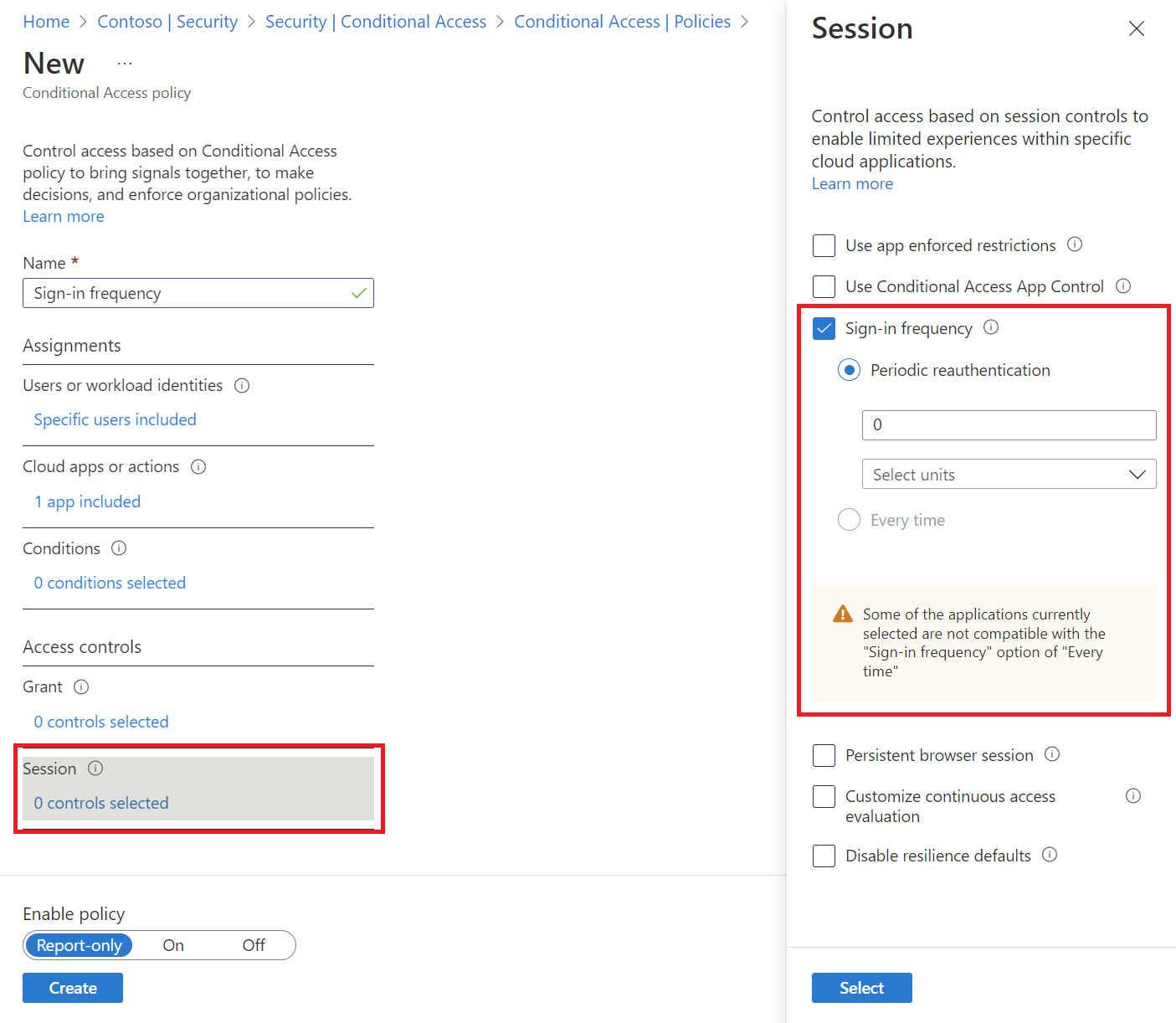

Under Åtkomstkontroller>Session.

- Välj Inloggningsfrekvens.

- Välj Periodisk omautentisering och ange ett värde på timmar eller dagar eller välj Varje gång.

- Välj Inloggningsfrekvens.

Spara din princip.

Princip 2: Beständiga webbläsarsessioner

Logga in på administrationscentret för Microsoft Entra som minst administratör för villkorsstyrd åtkomst.

Bläddra till Villkorlig åtkomst för skydd>.

Välj Skapa ny princip.

Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

Välj alla nödvändiga villkor.

Kommentar

Den här kontrollen kräver att du väljer "Alla molnappar" som ett villkor. Webbläsarsessionens beständighet styrs av autentiseringssessionstoken. Alla flikar i en webbläsarsession delar en enda sessionstoken och därför måste alla dela status för beständighet.

Under Åtkomstkontroller>Session.

Välj Beständiga webbläsarsessioner.

Kommentar

Konfiguration av beständiga webbläsarsessioner i Microsoft Entra villkorlig åtkomst åsidosätter "Håll dig inloggad?" inställning i företagsanpassningsfönstret för samma användare om du har konfigurerat båda principerna.

Välj ett värde i listrutan.

Spara din princip.

Princip 3: Kontroll av inloggningsfrekvens varje gång riskfylld användare

- Logga in på administrationscentret för Microsoft Entra som minst administratör för villkorsstyrd åtkomst.

- Bläddra till Villkorlig åtkomst för skydd>.

- Välj Skapa ny princip.

- Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

- Under Tilldelningar väljer du Användare eller arbetsbelastningsidentiteter.

- Under Inkludera väljer du Alla användare.

- Under Exkludera väljer du Användare och grupper och väljer organisationens konton för nödåtkomst eller break-glass.

- Välj Klar.

- Under Målresurser>Molnappar>Inkludera väljer du Alla molnappar.

- Under Villkor>Användarrisk anger du Konfigurera till Ja. Under Konfigurera användarrisknivåer som krävs för att principen ska tillämpas väljer du Hög och sedan Klar.

- Under Åtkomstkontroller>Bevilja väljer du Bevilja åtkomst, Kräv lösenordsändring och väljer Välj.

- Under Sessionskontroller>Inloggningsfrekvens väljer du Varje gång.

- Bekräfta inställningarna och ange Aktivera princip till Endast rapport.

- Välj Skapa för att skapa för att aktivera principen.

När administratörerna har bekräftat dina inställningar med rapportläge kan de flytta växlingsknappen Aktivera princip från Endast rapport till På.

Verifiering

Använd verktyget Vad händer om för att simulera en inloggning från användaren till målprogrammet och andra villkor baserat på hur du konfigurerade din princip. Autentiseringssessionens hanteringskontroller visas i resultatet av verktyget.

Prompttolerans

Vi tar hänsyn till fem minuters klocksnedvridning när varje gång väljs i principen, så att vi inte uppmanar användarna oftare än en gång var femte minut. Om användaren har slutfört MFA under de senaste 5 minuterna och de har nått en annan princip för villkorsstyrd åtkomst som kräver omautentisering, uppmanar vi inte användaren. Överfrågande användare för omautentisering kan påverka deras produktivitet och öka risken för att användare godkänner MFA-begäranden som de inte initierade. Använd "Inloggningsfrekvens – varje gång" endast för specifika affärsbehov.

Kända problem

- Om du konfigurerar inloggningsfrekvens för mobila enheter: Autentiseringen efter varje intervall för inloggningsfrekvens kan vara långsam kan det ta 30 sekunder i genomsnitt. Det kan också inträffa i olika appar på samma gång.

- På iOS-enheter: Om en app konfigurerar certifikat som den första autentiseringsfaktorn och appen har både inloggningsfrekvens och Intune-hanteringsprinciper för mobilprogram, blockeras slutanvändarna från att logga in på appen när principen utlöses.

Nästa steg

- Om du är redo att konfigurera principer för villkorsstyrd åtkomst för din miljö kan du läsa artikeln Planera en distribution av villkorsstyrd åtkomst.