Felsöka sömlös enkel inloggning med Microsoft Entra

Den här artikeln hjälper dig att hitta felsökningsinformation om vanliga problem med sömlös enkel inloggning med Microsoft Entra (sömlös enkel inloggning).

Kända problem

- I några fall kan det ta upp till 30 minuter att aktivera sömlös enkel inloggning.

- Om du inaktiverar och återaktiverar sömlös enkel inloggning i klientorganisationen får användarna inte enkel inloggning förrän deras cachelagrade Kerberos-biljetter, som vanligtvis är giltiga i 10 timmar, har upphört att gälla.

- Om sömlös enkel inloggning lyckas har användaren inte möjlighet att välja Håll mig inloggad.

- Microsoft 365 Win32-klienter (Outlook, Word, Excel och andra) med version 16.0.8730.xxxx och senare stöds med ett icke-interaktivt flöde. Andra versioner stöds inte. i dessa versioner anger användarna sina användarnamn, men inte lösenord, för att logga in. För OneDrive måste du aktivera funktionen för tyst konfiguration i OneDrive för en tyst inloggning.

- Sömlös enkel inloggning fungerar inte i privat surfläge i Firefox.

- Sömlös enkel inloggning fungerar inte i Internet Explorer när utökat kernelläge är aktiverat.

- Microsoft Edge (äldre) stöds inte längre

- Sömlös enkel inloggning fungerar inte i mobila webbläsare i iOS och Android.

- Om en användare är en del av för många grupper i Active Directory kommer användarens Kerberos-biljett sannolikt att vara för stor för att bearbetas, vilket gör att sömlös enkel inloggning misslyckas. Microsoft Entra HTTPS-begäranden kan ha rubriker med en maximal storlek på 50 kB. Kerberos-biljetter måste vara mindre än den gränsen för att hantera andra Microsoft Entra-artefakter (vanligtvis 2–5 kB) som cookies. Vår rekommendation är att minska användarens gruppmedlemskap och försöka igen.

- Om du synkroniserar 30 eller fler Active Directory-skogar kan du inte aktivera sömlös enkel inloggning via Microsoft Entra Anslut. Som en lösning kan du aktivera funktionen manuellt i din klientorganisation.

- Om du lägger till Microsoft Entra-tjänstens URL (

https://autologon.microsoftazuread-sso.com) i zonen Betrodda platser i stället för zonen Lokalt intranät blockeras användare från att logga in. - Sömlös enkel inloggning stöder krypteringstyperna AES256_HMAC_SHA1, AES128_HMAC_SHA1 och RC4_HMAC_MD5 för Kerberos. Vi rekommenderar att krypteringstypen för AzureADSSOAcc$-kontot anges till AES256_HMAC_SHA1, eller någon av AES-typerna jämfört med RC4 för ökad säkerhet. Krypteringstypen lagras på attributet msDS-SupportedEncryptionTypes för kontot i Active Directory. Om azureADSSOAcc$-kontokrypteringstypen är inställd på RC4_HMAC_MD5 och du vill ändra den till någon av AES-krypteringstyperna ska du först rulla över Kerberos-dekrypteringsnyckeln för AzureADSSOAcc$-kontot enligt beskrivningen i dokumentet med vanliga frågor och svar under den relevanta frågan, annars sker inte sömlös enkel inloggning.

- Om du har fler än en skog med skogsförtroende aktiverar du enkel inloggning i en av skogarna och aktiverar enkel inloggning i alla betrodda skogar. Om du aktiverar enkel inloggning i en skog där enkel inloggning redan är aktiverad får du ett felmeddelande om att enkel inloggning redan är aktiverad i skogen.

- Principen som aktiverar sömlös enkel inloggning har en 25600 teckengräns. Den här gränsen gäller för allt som ingår i principen, inklusive de skogsnamn som du vill att sömlös enkel inloggning ska aktiveras på. Du kan nå teckengränsen om du har ett stort antal skogar i din miljö. Om dina skogar har förtroende mellan dem räcker det att endast aktivera sömlös enkel inloggning i en skog. Om du till exempel har contoso.com och fabrikam.com och det finns förtroende mellan de två kan du endast aktivera sömlös enkel inloggning på contoso.com och det gäller även för fabrikam.com. På så sätt kan du minska antalet skogar som aktiveras i principen och undvika att nå principens teckengräns.

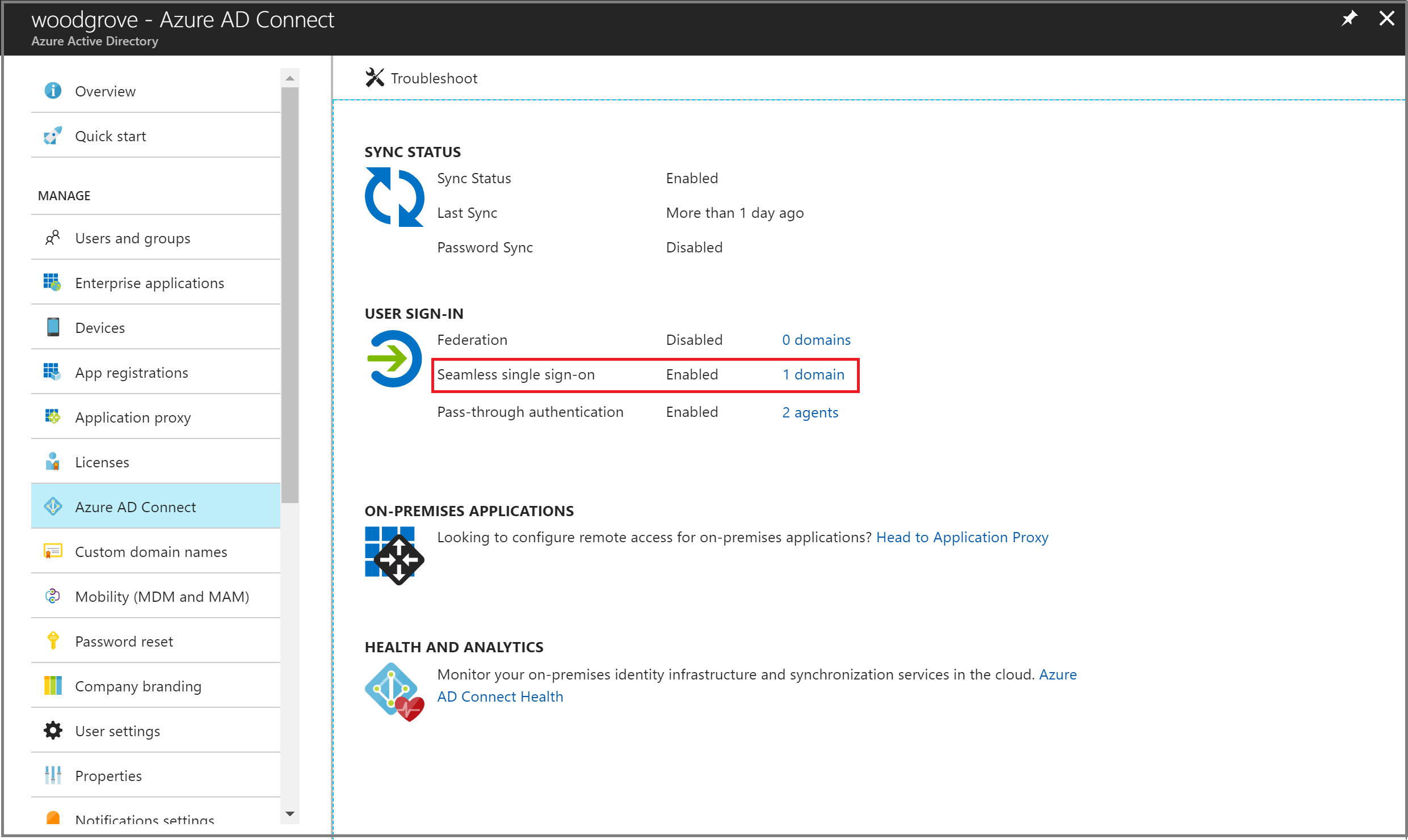

Kontrollera status för funktionen

Kontrollera att funktionen Seamless SSO fortfarande är aktiverad för din klientorganisation. Du kan kontrollera statusen genom att gå till fönstret Identity>Hybrid Management>Microsoft Entra Anslut> Anslut Sync i [Administrationscenter för Microsoft Entra]().https://portal.azure.com/

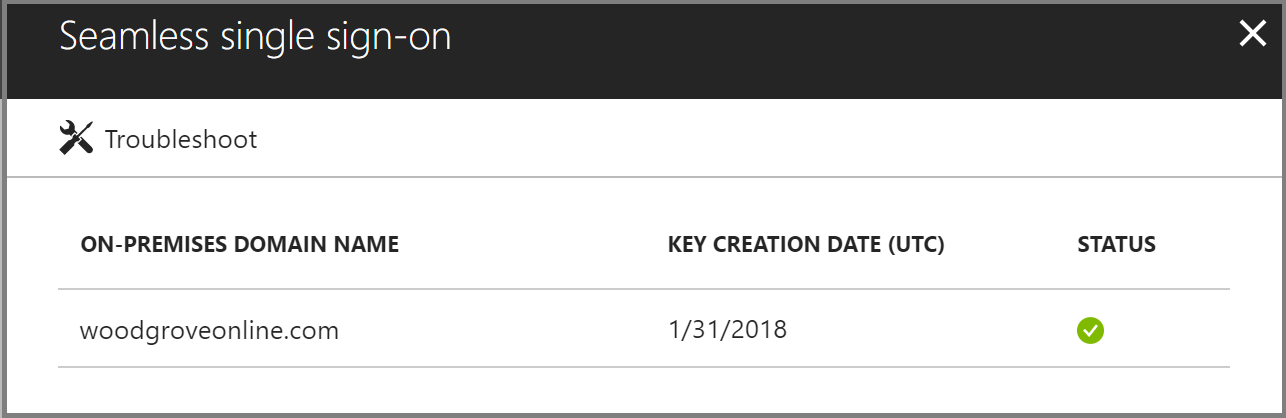

Klicka för att visa alla AD-skogar som har aktiverats för Seamless SSO.

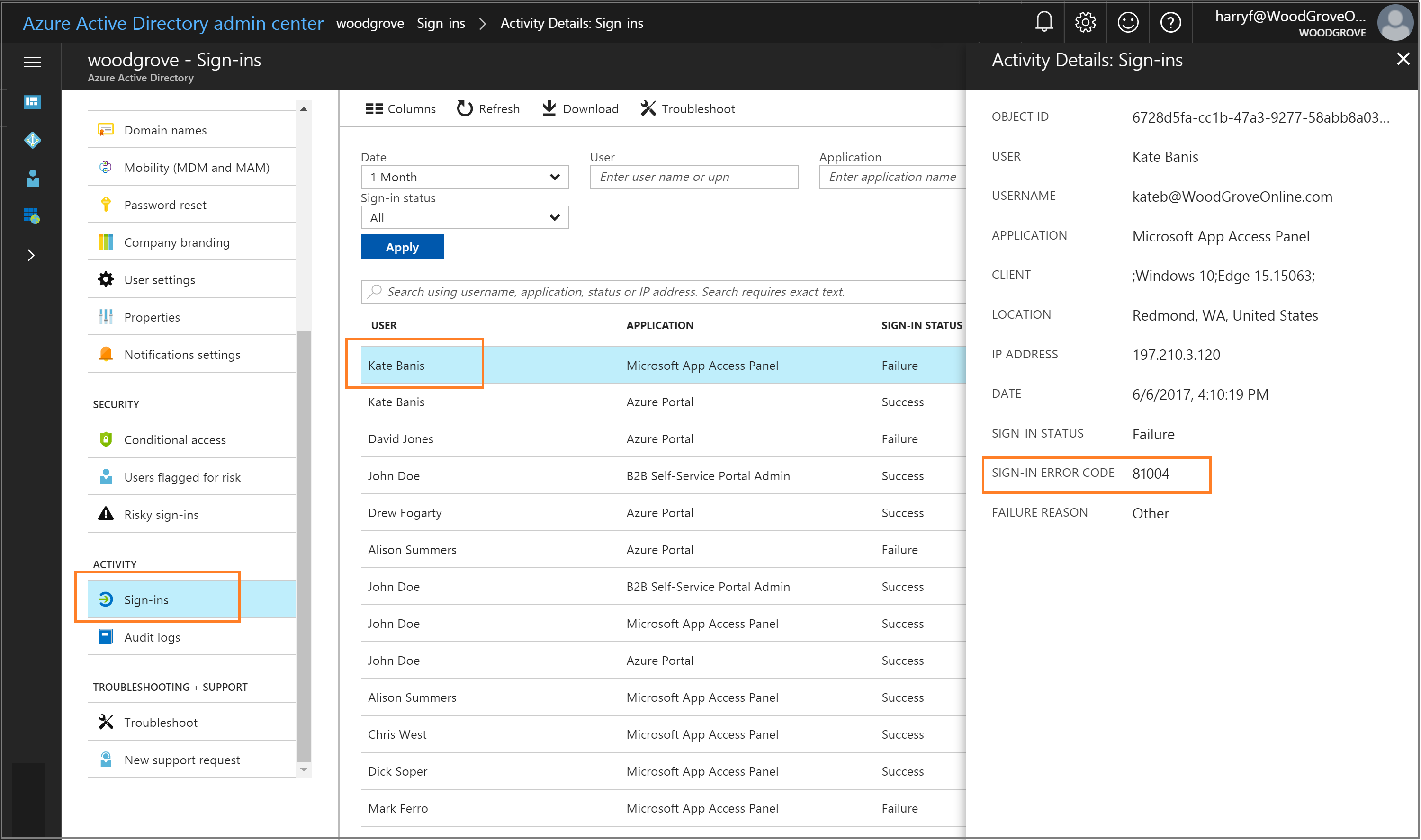

Orsaker till inloggningsfel i administrationscentret för Microsoft Entra (behöver en Premium-licens)

Om din klientorganisation har en Microsoft Entra ID P1- eller P2-licens associerad med den kan du också titta på inloggningsaktivitetsrapporten i Microsoft Entra ID i administrationscentret för Microsoft Entra.

Bläddra till Identitetsövervakning>och hälsoinloggningar> i [Administrationscenter för Microsoft Entra](https://portal.azure.com/) och välj sedan en specifik användares inloggningsaktivitet. Leta upp fältet FELKOD FÖR INLOGGNING. Koppla fältets värde till en felorsak och lösning med hjälp av följande tabell:

| Felkod för inloggning | Orsak till inloggningsfel | Åtgärd |

|---|---|---|

| 81001 | Användarens Kerberos-biljett är för stor. | Minska användarens gruppmedlemskap och försök igen. |

| 81002 | Det gick inte att verifiera användarens Kerberos-biljett. | Se checklistan för felsökning. |

| 81003 | Det gick inte att verifiera användarens Kerberos-biljett. | Se checklistan för felsökning. |

| 81004 | Kerberos-autentiseringsförsök misslyckades. | Se checklistan för felsökning. |

| 81008 | Det gick inte att verifiera användarens Kerberos-biljett. | Se checklistan för felsökning. |

| 81009 | Det gick inte att verifiera användarens Kerberos-biljett. | Se checklistan för felsökning. |

| 81010 | Sömlös SSO misslyckades eftersom användarens Kerberos-biljett har upphört att gälla eller är ogiltig. | Användaren måste logga in från en domänansluten enhet i företagsnätverket. |

| 81011 | Det gick inte att hitta användarobjektet baserat på informationen i användarens Kerberos-biljett. | Använd Microsoft Entra Anslut för att synkronisera användarens information med Microsoft Entra-ID. |

| 81012 | Användaren som försöker logga in på Microsoft Entra-ID skiljer sig från användaren som är inloggad på enheten. | Användaren måste logga in från en annan enhet. |

| 81013 | Det gick inte att hitta användarobjektet baserat på informationen i användarens Kerberos-biljett. | Använd Microsoft Entra Anslut för att synkronisera användarens information med Microsoft Entra-ID. |

Checklista för felsökning

Använd följande checklista för att felsöka problem med sömlös enkel inloggning:

- Kontrollera att funktionen sömlös enkel inloggning är aktiverad i Microsoft Entra Anslut. Om du inte kan aktivera funktionen (till exempel på grund av en blockerad port), måste du kontrollera att alla krav är uppfyllda.

- Om du har aktiverat både Microsoft Entra-anslutning och sömlös enkel inloggning i din klientorganisation kontrollerar du att problemet inte gäller Microsoft Entra-anslutning. Enkel inloggning från Microsoft Entra-anslutning har företräde framför Seamless SSO om enheten både är registrerad i Microsoft Entra ID och är domänansluten. Vid enkel inloggning från Microsoft Entra-anslutning ser användaren en inloggningspanel med texten ”Ansluten till Windows”.

- Kontrollera att Microsoft Entra-URL:en (

https://autologon.microsoftazuread-sso.com) är en del av användarens inställningar för intranätzonen. - Kontrollera att företagets enhet är ansluten till Active Directory-domänen. Enheten behöver inte vara Microsoft Entra-ansluten för att sömlös enkel inloggning ska fungera.

- Kontrollera att användaren är inloggad på enheten via ett Active Directory-domänkonto.

- Kontrollera att användarkontot kommer från en Active Directory-skog där sömlös enkel inloggning har konfigurerats.

- Kontrollera att enheten är ansluten till företagsnätverket.

- Kontrollera att enhetens tid är synkroniserad med tiden i både Active Directory och domänkontrollanterna, samt att tiden inte avviker med mer än fem minuter.

- Kontrollera att datorkontot

AZUREADSSOACCfinns och är aktiverat i varje AD-skog där du vill att sömlös enkel inloggning ska aktiveras. Om datorkontot har tagits bort eller saknas kan du använda PowerShell-cmdletar för att återskapa dem. - Visa en lista med befintliga Kerberos-biljetter på enheten med hjälp av kommandot

klistfrån en kommandotolk. Kontrollera att biljetterna som utfärdats för datorkontotAZUREADSSOACCfinns. Användarnas Kerberos-biljetter är vanligtvis giltiga i 10 timmar. Du kan ha olika inställningar i Active Directory. - Om du har inaktiverat och återaktiverat sömlös enkel inloggning i klientorganisationen får användarna inte enkel inloggning förrän deras cachelagrade Kerberos-biljetter har upphört att gälla.

- Rensa befintliga Kerberos-biljetter från enheten med hjälp av kommandot

klist purgeoch försök igen. - Kontrollera om det finns JavaScript-relaterade problem genom att granska webbläsarens konsolloggar (under Utvecklarverktyg).

- Granska domänkontrollantens loggar.

Domänkontrollantloggar

Om du aktiverar lyckad granskning på domänkontrollanten registreras en säkerhetspost i händelseloggen varje gång en användare loggar in via sömlös enkel inloggning. Du hittar dessa säkerhetshändelser med hjälp av följande fråga. (Leta efter händelse 4769 som är associerad med datorkontot AzureADSSOAcc$.)

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='ServiceName'] and (Data='AZUREADSSOACC$')]]</Select>

</Query>

</QueryList>

Manuell återställning av funktionen

Om felsökningen inte hjälpte kan du återställa funktionen för din klientorganisation manuellt. Följ de här stegen på den lokala servern där du kör Microsoft Entra Anslut.

Steg 1: Importera PowerShell-modulen sömlös enkel inloggning

- Ladda först ner och installera Azure AD PowerShell.

- Bläddra till mappen

%programfiles%\Microsoft Azure Active Directory Connect. - Importera PowerShell-modulen sömlös enkel inloggning med hjälp av det här kommandot:

Import-Module .\AzureADSSO.psd1.

Steg 2: Hämta listan över Active Directory-skogar där sömlös enkel inloggning har aktiverats

- Kör PowerShell som administratör. Anropa

New-AzureADSSOAuthenticationContexti PowerShell. När du uppmanas till det anger du autentiseringsuppgifterna för din klientorganisations hybrididentitetsadministratör eller hybrididentitetsadministratör. - Anropa

Get-AzureADSSOStatus. Kommandot visar en lista med Active Directory-skogar (se listan Domäner) där funktionen är aktiverad.

Steg 3: Inaktivera sömlös enkel inloggning för varje Active Directory-skog där du har konfigurerat funktionen

Anropa

$creds = Get-Credential. När du uppmanas till det anger du autentiseringsuppgifterna för domänadministratören för den aktuella Active Directory-skogen.Kommentar

Användarnamnet för domänadministratörens autentiseringsuppgifter måste anges i formatet SAM-kontonamn (contoso\johndoe eller contoso.com\johndoe). Vi använder domändelen av användarnamnet till att hitta domänadministratörens domänkontrollant via DNS.

Kommentar

Det domänadministratörskonto som används får inte vara medlem i gruppen Skyddade användare. Då misslyckas åtgärden.

Anropa

Disable-AzureADSSOForest -OnPremCredentials $creds. Det här kommandot tarAZUREADSSOACCbort datorkontot från den lokala domänkontrollanten för den här specifika Active Directory-skogen.Kommentar

Om du av någon anledning inte kan komma åt din LOKALA AD kan du hoppa över steg 3.1 och 3.2 och i stället anropa

Disable-AzureADSSOForest -DomainFqdn <Domain name from the output list in step 2>.Upprepa föregående steg för varje Active Directory-skog där du har konfigurerat funktionen.

Steg 4: Aktivera sömlös enkel inloggning för varje Active Directory-skog

Anropa

Enable-AzureADSSOForest. När du uppmanas till det anger du autentiseringsuppgifterna för domänadministratören för den aktuella Active Directory-skogen.Kommentar

Användarnamnet för domänadministratörens autentiseringsuppgifter måste anges i formatet SAM-kontonamn (contoso\johndoe eller contoso.com\johndoe). Vi använder domändelen av användarnamnet till att hitta domänadministratörens domänkontrollant via DNS.

Kommentar

Det domänadministratörskonto som används får inte vara medlem i gruppen Skyddade användare. Då misslyckas åtgärden.

Upprepa föregående steg för varje Active Directory-skog där du vill konfigurera funktionen.

Steg 5: Aktivera funktionen i din klientorganisation

Om du vill aktivera funktionen i klientorganisationen anropar du Enable-AzureADSSO -Enable $true.