Anvisningar: Undersöka risk

Identity Protection ger organisationer rapportering som de kan använda för att undersöka identitetsrisker i sin miljö. Dessa rapporter omfattar riskfyllda användare, riskfyllda inloggningar, riskfyllda arbetsbelastningsidentiteter och riskidentifieringar. Undersökning av händelser är nyckeln till bättre förståelse och identifiering av eventuella svaga punkter i din säkerhetsstrategi. Alla dessa rapporter tillåter nedladdning av händelser i . CSV-format eller integrering med andra säkerhetslösningar som ett dedikerat SIEM-verktyg för ytterligare analys.

Organisationer kan dra nytta av Microsoft Graph API-integreringar för att aggregera data med andra källor som de kan ha åtkomst till som en organisation.

De tre rapporterna finns i administrationscentret>för Microsoft Entra Protection>Identity Protection.

Navigera i rapporterna

Varje rapport startas med en lista över alla identifieringar för perioden som visas överst i rapporten. Varje rapport tillåter tillägg eller borttagning av kolumner baserat på administratörsinställningar. Administratörer kan välja att ladda ned data i . CSV eller . JSON-format. Rapporter kan filtreras med hjälp av filtren överst i rapporten.

Om du väljer enskilda poster kan fler poster överst i rapporten aktiveras, till exempel möjligheten att bekräfta en inloggning som komprometterad eller säker, bekräfta en användare som komprometterad eller avvisa användarrisk.

Om du väljer enskilda poster expanderas ett informationsfönster under identifieringarna. Med informationsvyn kan administratörer undersöka och vidta åtgärder för varje identifiering.

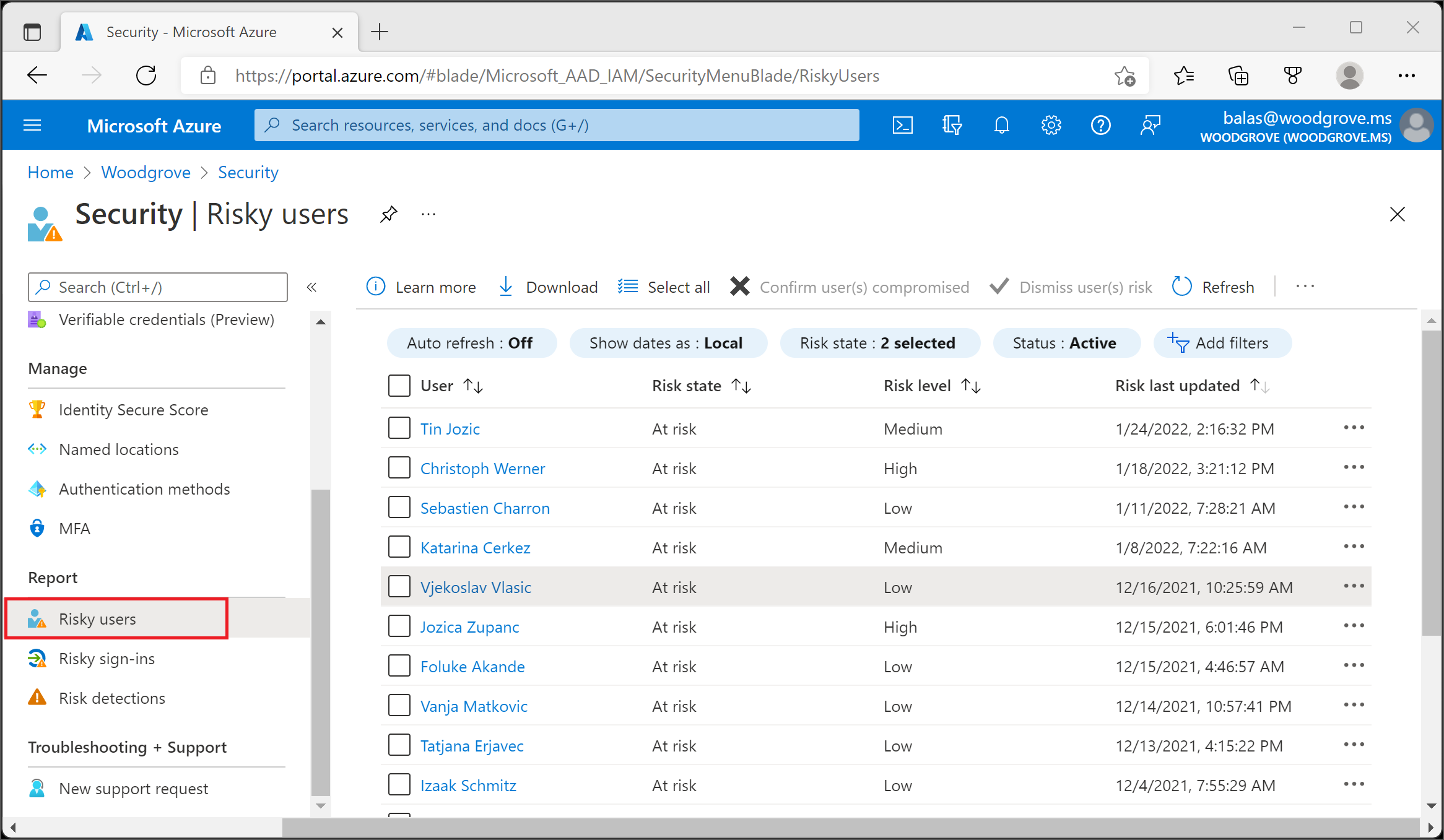

Riskfyllda användare

Rapporten riskfyllda användare visar en lista över alla användare vars konton för närvarande eller ansågs vara utsatta för risk för intrång. Riskfyllda användare bör undersökas och åtgärdas för att förhindra obehörig åtkomst till resurser.

Vad gör en användare riskfylld?

En användare blir en riskfylld användare när:

- De har en eller flera riskfyllda inloggningar.

- Det finns en eller flera risker som identifieras på användarens konto, till exempel läckta autentiseringsuppgifter.

Hur undersöker man riskfyllda användare?

Om du vill visa och undersöka en användares riskfyllda inloggningar väljer du fliken "Senaste riskfyllda inloggningar" eller länken "Användare riskfyllda inloggningar".

Om du vill visa och undersöka risker för en användares konto väljer du fliken Identifieringar som inte är länkade till en inloggning eller länken "Användarens riskidentifieringar".

Fliken Riskhistorik visar också alla händelser som har lett till en ändring av användarrisken under de senaste 90 dagarna. Den här listan innehåller riskidentifieringar som ökade användarens risk- och administratörsreparationsåtgärder som sänkte användarens risk. Visa den för att förstå hur användarens risk har ändrats.

Med den information som tillhandahålls av rapporten över riskfyllda användare kan administratörer hitta:

- Vilka användare är i riskzonen, har fått risk reparerad eller har fått risken avvisad?

- Information om identifieringar

- Historik över alla riskfyllda inloggningar

- Riskhistorik

Administratörer kan sedan välja att vidta åtgärder för dessa händelser. Administratörer kan välja att:

- Återställa användarlösenordet

- Bekräfta att användaren har komprometterats

- Ignorera användarrisken

- Blockera användare från att logga in

- Undersöka ytterligare med hjälp av Microsoft Defender för identitet

Förstå omfånget

- Överväg att skapa en känd resedatabas för uppdaterad organisations reserapportering och använda den för att korsreferens reseaktivitet.

- Lägg till företagets VPN- och IP-adressintervall till namngivna platser för att minska falska positiva identifieringar.

- Granska loggarna för att identifiera liknande aktiviteter med samma egenskaper. Detta kan vara en indikation på mer komprometterade konton.

- Om det finns vanliga egenskaper, till exempel IP-adress, geografi, lyckade/misslyckade osv., kan du överväga att blockera dessa med en princip för villkorsstyrd åtkomst.

- Granska vilken resurs som kan ha komprometterats, till exempel potentiella datanedladdningar eller administrativa ändringar.

- Aktivera självreparationsprinciper via villkorsstyrd åtkomst

- Om du ser att användaren utförde andra riskfyllda aktiviteter, till exempel att ladda ned en stor mängd filer från en ny plats, är detta en stark indikation på en möjlig kompromiss.

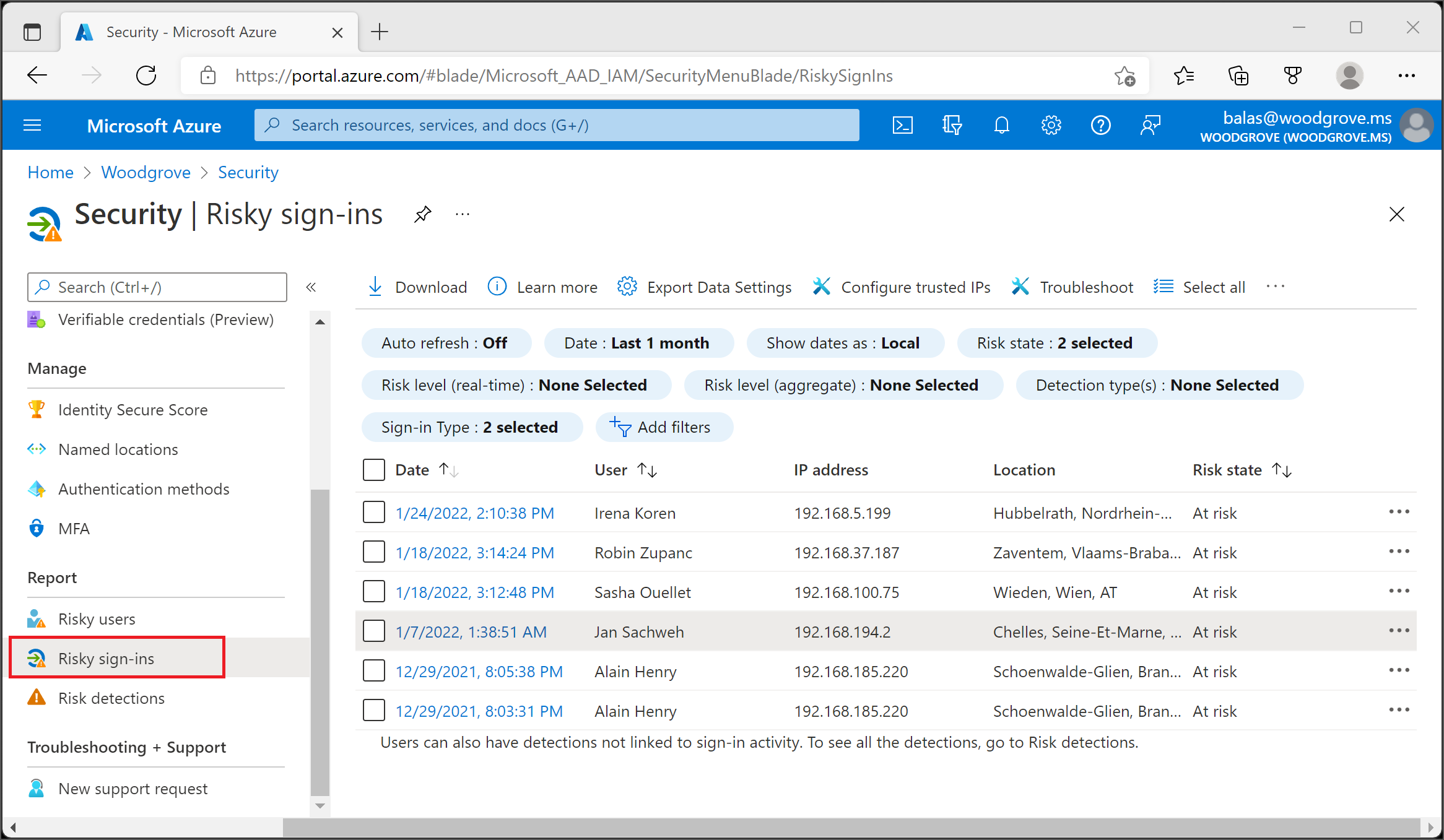

Riskfyllda inloggningar

Rapporten riskfyllda inloggningar innehåller filterbara data i upp till de senaste 30 dagarna (en månad).

Med den information som tillhandahålls av rapporten över riskfyllda inloggningar kan administratörer hitta:

- Vilka inloggningar klassificeras som riskfyllda, bekräftade komprometterade, bekräftade säkra, avvisade eller reparerade.

- Realtids- och aggregerade risknivåer som är associerade med inloggningsförsök.

- Identifieringstyper som utlöses

- Principer för villkorsstyrd åtkomst som tillämpas

- MFA-information

- Enhetsinformation

- Programinformation

- Platsinformation

Administratörer kan sedan välja att vidta åtgärder för dessa händelser. Administratörer kan välja att:

- Bekräfta inloggningskompromiss

- Inloggningsbekräftelse säker

Kommentar

Identity Protection utvärderar risken för alla autentiseringsflöden, oavsett om det är interaktivt eller icke-interaktivt. Den riskfyllda inloggningsrapporten visar nu både interaktiva och icke-interaktiva inloggningar. Använd filtret "inloggningstyp" för att ändra den här vyn.

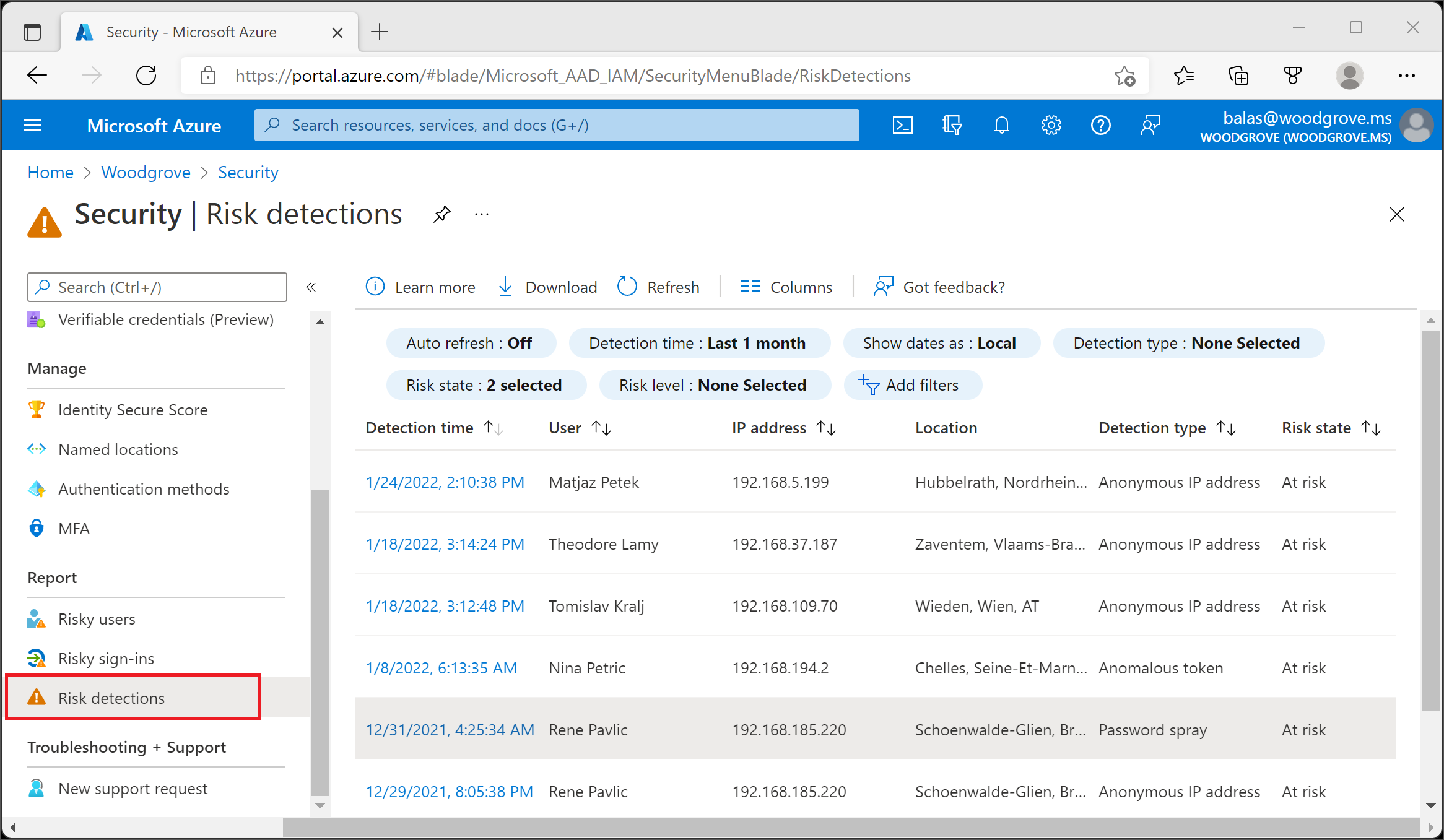

Riskidentifieringar

Rapporten för riskidentifiering innehåller filterbara data i upp till de senaste 90 dagarna (tre månader).

Med den information som tillhandahålls av riskidentifieringsrapporten kan administratörer hitta:

- Information om varje riskidentifiering, inklusive typ.

- Andra risker som utlöses samtidigt

- Plats för inloggningsförsök

- Länka ut till mer information från Microsoft Defender för molnet Apps.

Administratörer kan sedan välja att återgå till användarens risk- eller inloggningsrapport för att vidta åtgärder baserat på insamlad information.

Kommentar

Vårt system kan upptäcka att den riskhändelse som bidrog till riskanvändarriskpoängen var falska positiva identifieringar eller att användarrisken åtgärdades med principtillämpning, till exempel slutföra en MFA-prompt eller säker lösenordsändring. Därför kommer vårt system att avfärda risktillståndet och en riskinformation om "AI-bekräftad inloggningssäker" kommer att dyka upp och den kommer inte längre att bidra till användarens risk.

Undersökningsramverk

Organisationer kan använda följande ramverk för att påbörja undersökningen av misstänkt aktivitet. Undersökningar kan kräva en konversation med användaren i fråga, granskning av inloggningsloggarna eller granskning av granskningsloggarna för att nämna några.

- Kontrollera loggarna och kontrollera om den misstänkta aktiviteten är normal för den angivna användaren.

- Titta på användarens tidigare aktiviteter, inklusive minst följande egenskaper för att se om de är normala för den angivna användaren.

- Program

- Enhet – Är enheten registrerad eller kompatibel?

- Plats – reser användaren till en annan plats eller får åtkomst till enheter från flera platser?

- IP-adress

- Användaragentsträng

- Om du har åtkomst till andra säkerhetsverktyg som Microsoft Sentinel kontrollerar du om det finns motsvarande aviseringar som kan tyda på ett större problem.

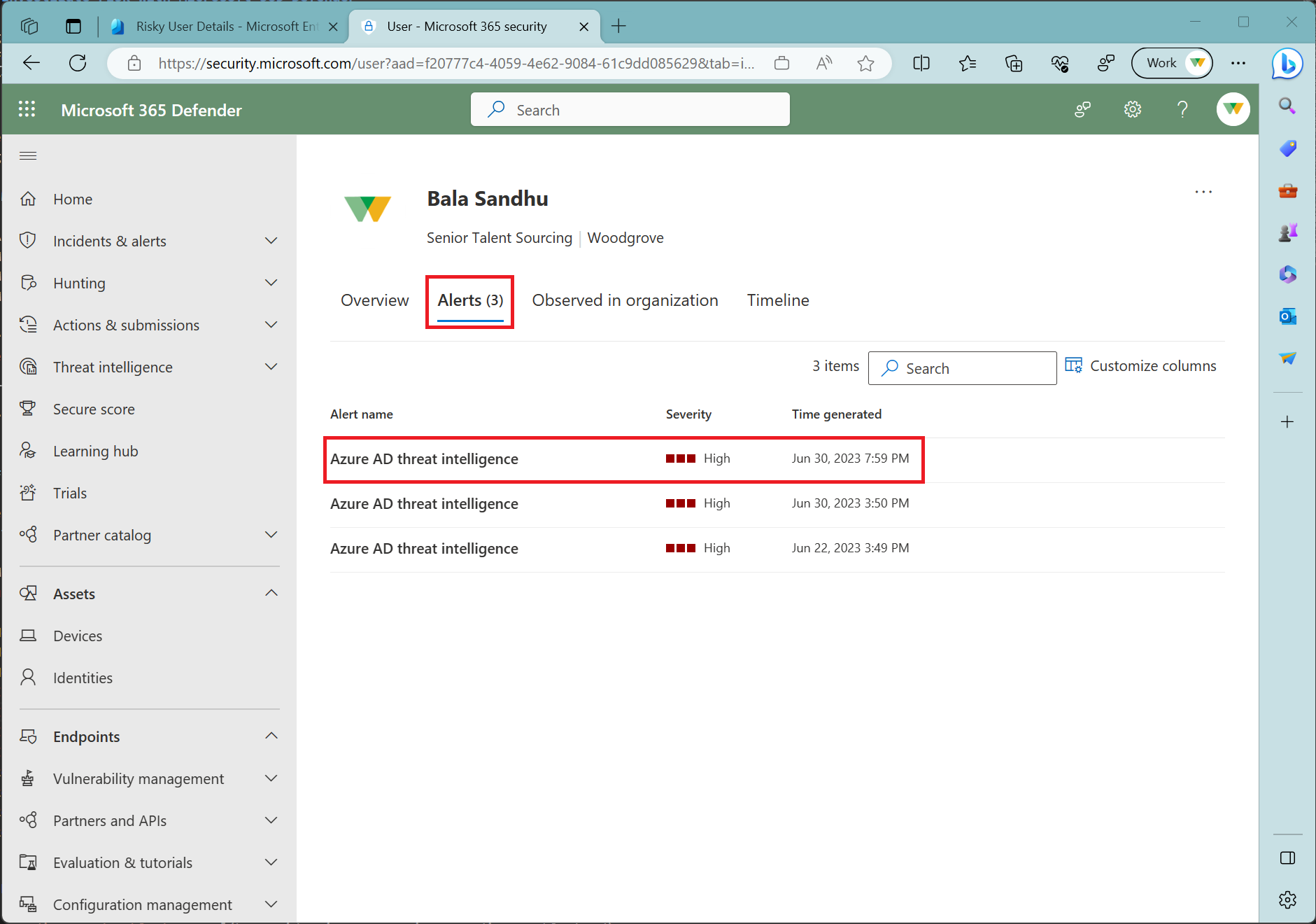

- Organisationer med åtkomst till Microsoft 365 Defender kan följa en användarriskhändelse genom andra relaterade aviseringar och incidenter och MITRE ATT&CK-kedjan.

- Välj användaren i rapporten Riskfyllda användare.

- Välj ellipsen (...) i verktygsfältet och välj sedan Undersök med Microsoft 365 Defender.

- Titta på användarens tidigare aktiviteter, inklusive minst följande egenskaper för att se om de är normala för den angivna användaren.

- Kontakta användaren för att bekräfta om de känner igen inloggningen. Metoder som e-post eller Teams kan komprometteras.

- Bekräfta den information som du har, till exempel:

- Program

- Enhet

- Plats

- IP-adress

- Bekräfta den information som du har, till exempel:

Viktigt!

Om du misstänker att en angripare kan personifiera användaren återställer du lösenordet och utför MFA. du bör blockera användaren och återkalla alla uppdaterings- och åtkomsttoken.

Undersöka identifieringar av Hotinformation i Microsoft Entra

Följ dessa steg för att undersöka en Microsoft Entra Threat Intelligence-riskidentifiering:

Om mer information visas för identifieringen:

- Inloggningen kom från en misstänkt IP-adress:

- Kontrollera om IP-adressen visar misstänkt beteende i din miljö.

- Genererar IP-adressen ett stort antal fel för en användare eller uppsättning användare i din katalog?

- Kommer ip-trafiken från ett oväntat protokoll eller program, till exempel äldre Exchange-protokoll?

- Om IP-adressen motsvarar en molntjänstleverantör utesluter du att det inte finns några legitima företagsprogram som körs från samma IP-adress.

- Det här kontot utsattes för en lösenordssprayattack:

- Kontrollera att inga andra användare i katalogen är mål för samma attack.

- Har andra användare inloggningar med liknande atypiska mönster som visas i den identifierade inloggningen inom samma tidsram? Lösenordssprayattacker kan visa ovanliga mönster i:

- Användaragentsträng

- Program

- Protokoll

- Intervall med IP-adresser/ASN:er

- Tid och frekvens för inloggningar

- Den här identifieringen utlöstes av en realtidsregel:

- Kontrollera att inga andra användare i katalogen är mål för samma attack. Detta kan hittas av det TI_RI_#####-nummer som tilldelats regeln.

- Realtidsregler skyddar mot nya attacker som identifieras av Microsofts hotinformation. Om flera användare i katalogen var mål för samma attack undersöker du ovanliga mönster i andra attribut för inloggningen.

Undersöka risker med Microsoft 365 Defender

Organisationer som har distribuerat Microsoft 365 Defender och Microsoft Defender for Identity får extra värde från Identity Protection-signaler. Det här värdet kommer i form av förbättrad korrelation med andra data från andra delar av organisationen och extra automatiserad undersökning och svar.

I Microsoft 365 Defender kan säkerhetspersonal och administratörer ansluta till misstänkt aktivitet från områden som:

- Aviseringar i Defender för identitet

- Microsoft Defender för slutpunkter

- Microsoft Defender for Cloud

- Microsoft Defender för Cloud Apps

Mer information om hur du undersöker misstänkt aktivitet med Microsoft 365 Defender finns i artiklarna Undersöka tillgångar i Microsoft Defender för identitet och Undersöka incidenter i Microsoft 365 Defender.

Mer information om dessa aviseringar och deras struktur finns i artikeln Förstå säkerhetsaviseringar.

Undersökningsstatus

När säkerhetspersonal undersöker risker i Microsoft 365 Defender och Defender för identitet returneras följande tillstånd och orsaker till Identity Protection i portalen och API:erna.

| Microsoft 365 Defender-status | Microsoft 365 Defender-klassificering | Risktillstånd för Microsoft Entra ID Protection | Riskinformation i Microsoft Entra ID Protection |

|---|---|---|---|

| Nytt | Falsk positiv identifiering | Bekräftat kassaskåp | M365DAdminDismissedDetection |

| Nytt | Godartad sann positiv | Bekräftat kassaskåp | M365DAdminDismissedDetection |

| Nytt | Sann positiv | Bekräftad komprometterad | M365DAdminDismissedDetection |

| Pågående | Anges inte | I farozonen | |

| Pågående | Falsk positiv identifiering | Bekräftat kassaskåp | M365DAdminDismissedDetection |

| Pågående | Godartad sann positiv | Bekräftat kassaskåp | M365DAdminDismissedDetection |

| Pågående | Sann positiv | Bekräftad komprometterad | M365DAdminDismissedDetection |

| Matchat | Anges inte | Ignorerat | M365DAdminDismissedDetection |

| Matchat | Falsk positiv identifiering | Bekräftat kassaskåp | M365DAdminDismissedDetection |

| Matchat | Godartad sann positiv | Bekräftat kassaskåp | M365DAdminDismissedDetection |

| Matchat | Sann positiv | Åtgärdad | M365DAdminDismissedDetection |