Vanligt aviseringsschema

Det gemensamma aviseringsschemat standardiserar förbrukningen av Azure Monitor-aviseringsmeddelanden. Tidigare hade aktivitetsloggar, mått- och loggsökningsaviseringar sina egna e-postmallar och webhook-scheman. Det gemensamma aviseringsschemat innehåller ett standardiserat schema för alla aviseringsmeddelanden.

Genom att använda ett standardiserat schema kan du minimera antalet integreringar, vilket förenklar processen för att hantera och underhålla dina integreringar. Det gemensamma schemat möjliggör en mer omfattande aviseringsförbrukning i både Azure-portalen och Azure-mobilappen.

Det gemensamma aviseringsschemat ger en konsekvent struktur för:

- E-postmallar: Använd den detaljerade e-postmallen för att snabbt diagnostisera problem. Inbäddade länkar till aviseringsinstansen i portalen och till den berörda resursen säkerställer att du snabbt kan hoppa in i reparationsprocessen.

- JSON-struktur: Använd den konsekventa JSON-strukturen för att skapa integreringar för alla aviseringstyper med hjälp av:

- Azure Logic Program-program

- Azure Functions

- Azure Automation-runbook

Kommentar

- Aviseringar som genereras av VM-insikter stöder inte det gemensamma schemat.

- Aviseringar för smart identifiering använder det gemensamma schemat som standard. Du behöver inte aktivera det gemensamma schemat för aviseringar om smart identifiering.

Struktur för det gemensamma schemat

Det vanliga schemat innehåller information om den berörda resursen och orsaken till aviseringen i följande avsnitt:

Essentials: Standardiserade fält som används av alla aviseringstyper som beskriver resursen som påverkas av aviseringen och vanliga aviseringsmetadata, till exempel allvarlighetsgrad eller beskrivning.

Om du vill dirigera aviseringsinstanser till specifika team baserat på kriterier, till exempel en resursgrupp, kan du använda fälten i avsnittet Essentials för att tillhandahålla routningslogik för alla aviseringstyper . De team som tar emot aviseringsmeddelandet kan sedan använda kontextfälten för sin undersökning.

Aviseringskontext: Fält som varierar beroende på typen av avisering. Fälten för aviseringskontexten beskriver orsaken till aviseringen. En måttavisering skulle till exempel ha fält som måttnamnet och måttvärdet i aviseringskontexten. En aktivitetsloggavisering skulle ha information om händelsen som genererade aviseringen.

Anpassade egenskaper: Ytterligare information som inte ingår i aviseringsnyttolasten som standard kan inkluderas i aviseringsnyttolasten med hjälp av anpassade egenskaper. Anpassade egenskaper är ett Nyckel:Värde-par som kan innehålla all information som konfigurerats i aviseringsregeln.

Exempel på aviseringsnyttolast

{

"schemaId": "azureMonitorCommonAlertSchema",

"data": {

"essentials": {

"alertId": "/subscriptions/<subscription ID>/providers/Microsoft.AlertsManagement/alerts/b9569717-bc32-442f-add5-83a997729330",

"alertRule": "WCUS-R2-Gen2",

"severity": "Sev3",

"signalType": "Metric",

"monitorCondition": "Resolved",

"monitoringService": "Platform",

"alertTargetIDs": [

"/subscriptions/<subscription ID>/resourcegroups/pipelinealertrg/providers/microsoft.compute/virtualmachines/wcus-r2-gen2"

],

"configurationItems": [

"wcus-r2-gen2"

],

"originAlertId": "3f2d4487-b0fc-4125-8bd5-7ad17384221e_PipeLineAlertRG_microsoft.insights_metricAlerts_WCUS-R2-Gen2_-117781227",

"firedDateTime": "2019-03-22T13:58:24.3713213Z",

"resolvedDateTime": "2019-03-22T14:03:16.2246313Z",

"description": "",

"essentialsVersion": "1.0",

"alertContextVersion": "1.0"

},

"alertContext": {

"properties": null,

"conditionType": "SingleResourceMultipleMetricCriteria",

"condition": {

"windowSize": "PT5M",

"allOf": [

{

"metricName": "Percentage CPU",

"metricNamespace": "Microsoft.Compute/virtualMachines",

"operator": "GreaterThan",

"threshold": "25",

"timeAggregation": "Average",

"dimensions": [

{

"name": "ResourceId",

"value": "3efad9dc-3d50-4eac-9c87-8b3fd6f97e4e"

}

],

"metricValue": 7.727

}

]

}

},

"customProperties": {

"Key1": "Value1",

"Key2": "Value2"

}

}

}

Exempelaviseringar som använder det gemensamma schemat finns i Exempel på aviseringsnyttolaster.

Essentials-fält

| Fält | beskrivning |

|---|---|

| alertId | Det unika resurs-ID som identifierar aviseringsinstansen. |

| alertRule | Namnet på aviseringsregeln som genererade aviseringsinstansen. |

| Allvarlighet | Allvarlighetsgraden för aviseringen. Möjliga värden är Sev0, Sev1, Sev2, Sev3 eller Sev4. |

| signalType | Identifierar den signal som aviseringsregeln definierades på. Möjliga värden är mått, logg eller aktivitetslogg. |

| monitorCondition | När en avisering utlöses är aviseringens övervakningsvillkor inställt på Utlöst. När det underliggande villkoret som gjorde att aviseringen utlöstes rensas, är övervakningsvillkoret inställt på Löst. |

| monitoringService | Övervakningstjänsten eller lösningen som genererade aviseringen. Övervakningstjänsten avgör vilka fält som finns i aviseringskontexten. |

| alertTargetIDs | Listan över Azure Resource Manager-ID:t som påverkas av målen för en avisering. För en loggsökningsavisering som definierats på en Log Analytics-arbetsyta eller Application Insights-instans är det respektive arbetsyta eller program. |

| configurationItems | Listan över berörda resurser i en avisering. I vissa fall kan konfigurationsobjekten skilja sig från aviseringsmålen. I mått-för-logg- eller loggsökningsaviseringar som definierats på en Log Analytics-arbetsyta är konfigurationsobjekten de faktiska resurser som skickar data och inte arbetsytan.

configurationItems för att korrelera aviseringar till resurser i en konfigurationshanteringsdatabas. |

| originAlertId | ID:t för aviseringsinstansen, som genereras av övervakningstjänsten som genererar den. |

| firedDateTime | Datum och tid då aviseringsinstansen utlöstes i Coordinated Universal Time (UTC). |

| resolvedDateTime | Datum och tid då övervakningsvillkoret för aviseringsinstansen är inställt på Löst i UTC. Gäller för närvarande endast för måttaviseringar. |

| description | Beskrivningen enligt definitionen i aviseringsregeln. |

| essentialsVersion | Versionsnumret för avsnittet essentials. |

| alertContextVersion | Versionsnumret för alertContext avsnittet. |

Aviseringskontextfält för måttaviseringar

| Fält | beskrivning |

|---|---|

| egenskaper | (Valfritt.) En samling kunddefinierade egenskaper. |

| conditionType | Den typ av villkor som valts för aviseringsregeln: – statiskt tröskelvärde – dynamiskt tröskelvärde -Webtest |

| villkor | |

| windowSize | Tidsperioden som analyseras av aviseringsregeln. |

| allOf | Anger att alla villkor som definierats i aviseringsregeln måste uppfyllas för att utlösa en avisering. |

| alertSensitivity | I en aviseringsregel med ett dynamiskt tröskelvärde anger du hur känslig regeln är eller hur mycket värdet kan avvika från det övre eller nedre tröskelvärdet. |

| failingPeriods | I en aviseringsregel med ett dynamiskt tröskelvärde är antalet utvärderingsperioder som inte uppfyller aviseringströskelvärdet som utlöser en avisering. Du kan till exempel ange att en avisering utlöses när 3 av de senaste fem utvärderingsperioderna inte ligger inom tröskelvärdena för aviseringar. |

| numberOfEvaluationPeriods | Det totala antalet utvärderingar. |

| minFailingPeriodsToAlert | Det minsta antalet utvärderingar som inte uppfyller aviseringsregelvillkoren. |

| ignoreDataBefore | (Valfritt.) I en aviseringsregel med ett dynamiskt tröskelvärde beräknas det datum från vilket tröskelvärdet beräknas. Använd det här värdet för att ange att regeln inte ska beräkna det dynamiska tröskelvärdet med data från före det angivna datumet. |

| metricName | Namnet på måttet som övervakas av aviseringsregeln. |

| metricNamespace | Namnområdet för måttet som övervakas av aviseringsregeln. |

| operator | Den logiska operatorn för aviseringsregeln. |

| tröskelvärde | Tröskelvärdet som definieras i aviseringsregeln. För en aviseringsregel med ett dynamiskt tröskelvärde är det här värdet det beräknade tröskelvärdet. |

| timeAggregation | Aviseringsregelns sammansättningstyp. |

| dimensioner | Måttdimensionen som utlöste aviseringen. |

| name | Dimensionsnamnet. |

| värde | Dimensionsvärdet. |

| metricValue | Måttvärdet vid den tidpunkt då tröskelvärdet överträddes. |

| webTestName | Om villkorstypen är webtest, namnet på webbtestet. |

| windowStartTime | Starttiden för utvärderingsfönstret där aviseringen utlöstes. |

| windowEndTime | Sluttiden för utvärderingsfönstret där aviseringen utlöstes. |

Exempel på måttavisering med ett statiskt tröskelvärde när monitoringService = Platform

{

"alertContext": {

"properties": null,

"conditionType": "SingleResourceMultipleMetricCriteria",

"condition": {

"windowSize": "PT5M",

"allOf": [

{

"metricName": "Percentage CPU",

"metricNamespace": "Microsoft.Compute/virtualMachines",

"operator": "GreaterThan",

"threshold": "25",

"timeAggregation": "Average",

"dimensions": [

{

"name": "ResourceId",

"value": "3efad9dc-3d50-4eac-9c87-8b3fd6f97e4e"

}

],

"metricValue": 31.1105

}

],

"windowStartTime": "2019-03-22T13:40:03.064Z",

"windowEndTime": "2019-03-22T13:45:03.064Z"

}

}

}

Exempel på måttavisering med ett dynamiskt tröskelvärde när monitoringService = Platform

{

"alertContext": {

"properties": null,

"conditionType": "DynamicThresholdCriteria",

"condition": {

"windowSize": "PT5M",

"allOf": [

{

"alertSensitivity": "High",

"failingPeriods": {

"numberOfEvaluationPeriods": 1,

"minFailingPeriodsToAlert": 1

},

"ignoreDataBefore": null,

"metricName": "Egress",

"metricNamespace": "microsoft.storage/storageaccounts",

"operator": "GreaterThan",

"threshold": "47658",

"timeAggregation": "Total",

"dimensions": [],

"metricValue": 50101

}

],

"windowStartTime": "2021-07-20T05:07:26.363Z",

"windowEndTime": "2021-07-20T05:12:26.363Z"

}

}

}

Exempel på måttavisering för tillgänglighetstester när monitoringService = Platform

{

"alertContext": {

"properties": null,

"conditionType": "WebtestLocationAvailabilityCriteria",

"condition": {

"windowSize": "PT5M",

"allOf": [

{

"metricName": "Failed Location",

"metricNamespace": null,

"operator": "GreaterThan",

"threshold": "2",

"timeAggregation": "Sum",

"dimensions": [],

"metricValue": 5,

"webTestName": "myAvailabilityTest-myApplication"

}

],

"windowStartTime": "2019-03-22T13:40:03.064Z",

"windowEndTime": "2019-03-22T13:45:03.064Z"

}

}

}

Aviseringskontextfält för loggsökningsaviseringar

Kommentar

När du aktiverar det gemensamma schemat återställs fälten i nyttolasten till de vanliga schemafälten. Därför har loggsökningsaviseringar dessa begränsningar för det gemensamma schemat:

- Det gemensamma schemat stöds inte för loggsökningsaviseringar med webhooks med ett anpassat e-postämne och/eller JSON-nyttolast, eftersom det gemensamma schemat skriver över de anpassade konfigurationerna.

- Aviseringar som använder det gemensamma schemat har en övre storleksgräns på 256 KB per avisering. Om nyttolasten för loggsökningsaviseringar innehåller sökresultat som gör att aviseringen överskrider den maximala storleken bäddas sökresultaten inte in i nyttolasten för loggsökningsaviseringar. Du kan kontrollera om nyttolasten innehåller sökresultaten

IncludedSearchResultsmed flaggan. AnvändLinkToFilteredSearchResultsAPIellerLinkToSearchResultsAPIför att komma åt frågeresultat med Log Analytics-API:et om sökresultaten inte ingår.

| Fält | beskrivning |

|---|---|

| SearchQuery | Frågan som definierats i aviseringsregeln. |

| SearchIntervalStartTimeUtc | Starttiden för utvärderingsfönstret där aviseringen utlöstes i UTC. |

| SearchIntervalEndTimeUtc | Sluttiden för utvärderingsfönstret där aviseringen utlöstes i UTC. |

| ResultCount | Antalet poster som returneras av frågan. För måttmätningsregler, talet eller posterna som matchar den specifika dimensionskombinationen. |

| LinkToSearchResults | En länk till sökresultaten. |

| LinkToFilteredSearchResultsUI | För måttmätningsregler är länken till sökresultaten efter att de har filtrerats av dimensionskombinationerna. |

| LinkToSearchResultsAPI | En länk till frågeresultatet med hjälp av Log Analytics-API:et. |

| LinkToFilteredSearchResultsAPI | För måttmätningsregler länkar du till sökresultaten med log analytics-API:et efter att de har filtrerats av dimensionskombinationerna. |

| SearchIntervalDurationMin | Det totala antalet minuter i sökintervallet. |

| SearchIntervalInMin | Det totala antalet minuter i sökintervallet. |

| Threshold | Tröskelvärdet som definieras i aviseringsregeln. |

| Operatör | Operatorn som definierats i aviseringsregeln. |

| ApplicationID | Application Insights-ID:t som aviseringen utlöstes på. |

| Dimensioner | För måttmätningsregler utlöses måttdimensionerna som aviseringen utlöstes på. |

| name | Dimensionsnamnet. |

| värde | Dimensionsvärdet. |

| SearchResults | De fullständiga sökresultaten. |

| table | Resultattabellen i sökresultaten. |

| name | Namnet på tabellen i sökresultatet. |

| kolumner | Kolumnerna i tabellen. |

| name | Kolumnens namn. |

| type | Typen av kolumn. |

| rader | Raderna i tabellen. |

| Datasources | De datakällor som aviseringen utlöstes på. |

| resourceID | Resurs-ID:t som påverkas av aviseringen. |

| tabeller | Utkastsvarstabellerna som ingår i frågan. |

| IncludedSearchResults | Flagga som anger om nyttolasten ska innehålla resultatet. |

| AlertType | Aviseringstypen: – Måttmätning - Antal resultat |

Exempelloggsökningsavisering när monitoringService = Log Analytics

{

"alertContext": {

"SearchQuery": "Perf | where ObjectName == \"Processor\" and CounterName == \"% Processor Time\" | summarize AggregatedValue = avg(CounterValue) by bin(TimeGenerated, 5m), Computer",

"SearchIntervalStartTimeUtc": "3/22/2019 1:36:31 PM",

"SearchIntervalEndtimeUtc": "3/22/2019 1:51:31 PM",

"ResultCount": 2,

"LinkToSearchResults": "https://portal.azure.com/#Analyticsblade/search/index?_timeInterval.intervalEnd=2018-03-26T09%3a10%3a40.0000000Z&_timeInterval.intervalDuration=3600&q=Usage",

"LinkToFilteredSearchResultsUI": "https://portal.azure.com/#Analyticsblade/search/index?_timeInterval.intervalEnd=2018-03-26T09%3a10%3a40.0000000Z&_timeInterval.intervalDuration=3600&q=Usage",

"LinkToSearchResultsAPI": "https://api.loganalytics.io/v1/workspaces/workspaceID/query?query=Heartbeat×pan=2020-05-07T18%3a11%3a51.0000000Z%2f2020-05-07T18%3a16%3a51.0000000Z",

"LinkToFilteredSearchResultsAPI": "https://api.loganalytics.io/v1/workspaces/workspaceID/query?query=Heartbeat×pan=2020-05-07T18%3a11%3a51.0000000Z%2f2020-05-07T18%3a16%3a51.0000000Z",

"SeverityDescription": "Warning",

"WorkspaceId": "12345a-1234b-123c-123d-12345678e",

"SearchIntervalDurationMin": "15",

"AffectedConfigurationItems": [

"INC-Gen2Alert"

],

"SearchIntervalInMinutes": "15",

"Threshold": 10000,

"Operator": "Less Than",

"Dimensions": [

{

"name": "Computer",

"value": "INC-Gen2Alert"

}

],

"SearchResults": {

"tables": [

{

"name": "PrimaryResult",

"columns": [

{

"name": "$table",

"type": "string"

},

{

"name": "Computer",

"type": "string"

},

{

"name": "TimeGenerated",

"type": "datetime"

}

],

"rows": [

[

"Fabrikam",

"33446677a",

"2018-02-02T15:03:12.18Z"

],

[

"Contoso",

"33445566b",

"2018-02-02T15:16:53.932Z"

]

]

}

],

"dataSources": [

{

"resourceId": "/subscriptions/a5ea55e2-7482-49ba-90b3-60e7496dd873/resourcegroups/test/providers/microsoft.operationalinsights/workspaces/test",

"tables": [

"Heartbeat"

]

}

]

},

"IncludedSearchResults": "True",

"AlertType": "Metric measurement"

}

}

Exempelloggsökningsavisering när monitoringService = Application Insights

{

"alertContext": {

"SearchQuery": "requests | where resultCode == \"500\" | summarize AggregatedValue = Count by bin(Timestamp, 5m), IP",

"SearchIntervalStartTimeUtc": "3/22/2019 1:36:33 PM",

"SearchIntervalEndtimeUtc": "3/22/2019 1:51:33 PM",

"ResultCount": 2,

"LinkToSearchResults": "https://portal.azure.com/AnalyticsBlade/subscriptions/12345a-1234b-123c-123d-12345678e/?query=search+*+&timeInterval.intervalEnd=2018-03-26T09%3a10%3a40.0000000Z&_timeInterval.intervalDuration=3600&q=Usage",

"LinkToFilteredSearchResultsUI": "https://portal.azure.com/AnalyticsBlade/subscriptions/12345a-1234b-123c-123d-12345678e/?query=search+*+&timeInterval.intervalEnd=2018-03-26T09%3a10%3a40.0000000Z&_timeInterval.intervalDuration=3600&q=Usage",

"LinkToSearchResultsAPI": "https://api.applicationinsights.io/v1/apps/0MyAppId0/metrics/requests/count",

"LinkToFilteredSearchResultsAPI": "https://api.applicationinsights.io/v1/apps/0MyAppId0/metrics/requests/count",

"SearchIntervalDurationMin": "15",

"SearchIntervalInMinutes": "15",

"Threshold": 10000.0,

"Operator": "Less Than",

"ApplicationId": "8e20151d-75b2-4d66-b965-153fb69d65a6",

"Dimensions": [

{

"name": "IP",

"value": "1.1.1.1"

}

],

"SearchResults": {

"tables": [

{

"name": "PrimaryResult",

"columns": [

{

"name": "$table",

"type": "string"

},

{

"name": "Id",

"type": "string"

},

{

"name": "Timestamp",

"type": "datetime"

}

],

"rows": [

[

"Fabrikam",

"33446677a",

"2018-02-02T15:03:12.18Z"

],

[

"Contoso",

"33445566b",

"2018-02-02T15:16:53.932Z"

]

]

}

],

"dataSources": [

{

"resourceId": "/subscriptions/a5ea27e2-7482-49ba-90b3-52e7496dd873/resourcegroups/test/providers/microsoft.operationalinsights/workspaces/test",

"tables": [

"Heartbeat"

]

}

]

},

"IncludedSearchResults": "True",

"AlertType": "Metric measurement"

}

}

Exempelloggsökningsavisering när monitoringService = Log Alerts V2

Kommentar

Aviseringsregler för loggsökning från API version 2020-05-01 använder den här nyttolasttypen, som endast stöder vanligt schema. Sökresultaten är inte inbäddade i nyttolasten för loggsökningsaviseringar när du använder den här versionen. Använd dimensioner för att ge kontext till utlösta aviseringar. Du kan också använda LinkToFilteredSearchResultsAPI eller LinkToSearchResultsAPI för att komma åt frågeresultat med Log Analytics-API:et. Om du måste bädda in resultatet använder du en logikapp med de angivna länkarna för att generera en anpassad nyttolast.

{

"alertContext": {

"properties": {

"name1": "value1",

"name2": "value2"

},

"conditionType": "LogQueryCriteria",

"condition": {

"windowSize": "PT10M",

"allOf": [

{

"searchQuery": "Heartbeat",

"metricMeasureColumn": "CounterValue",

"targetResourceTypes": "['Microsoft.Compute/virtualMachines']",

"operator": "LowerThan",

"threshold": "1",

"timeAggregation": "Count",

"dimensions": [

{

"name": "Computer",

"value": "TestComputer"

}

],

"metricValue": 0.0,

"failingPeriods": {

"numberOfEvaluationPeriods": 1,

"minFailingPeriodsToAlert": 1

},

"linkToSearchResultsUI": "https://portal.azure.com#@12345a-1234b-123c-123d-12345678e/blade/Microsoft_Azure_Monitoring_Logs/LogsBlade/source/Alerts.EmailLinks/scope/%7B%22resources%22%3A%5B%7B%22resourceId%22%3A%22%2Fsubscriptions%212345a-1234b-123c-123d-12345678e%2FresourceGroups%2FContoso%2Fproviders%2FMicrosoft.Compute%2FvirtualMachines%2FContoso%22%7D%5D%7D/q/eJzzSE0sKklKTSypUSjPSC1KVQjJzE11T81LLUosSU1RSEotKU9NzdNIAfJKgDIaRgZGBroG5roGliGGxlYmJlbGJnoGEKCpp4dDmSmKMk0A/prettify/1/timespan/2020-07-07T13%3a54%3a34.0000000Z%2f2020-07-09T13%3a54%3a34.0000000Z",

"linkToFilteredSearchResultsUI": "https://portal.azure.com#@12345a-1234b-123c-123d-12345678e/blade/Microsoft_Azure_Monitoring_Logs/LogsBlade/source/Alerts.EmailLinks/scope/%7B%22resources%22%3A%5B%7B%22resourceId%22%3A%22%2Fsubscriptions%212345a-1234b-123c-123d-12345678e%2FresourceGroups%2FContoso%2Fproviders%2FMicrosoft.Compute%2FvirtualMachines%2FContoso%22%7D%5D%7D/q/eJzzSE0sKklKTSypUSjPSC1KVQjJzE11T81LLUosSU1RSEotKU9NzdNIAfJKgDIaRgZGBroG5roGliGGxlYmJlbGJnoGEKCpp4dDmSmKMk0A/prettify/1/timespan/2020-07-07T13%3a54%3a34.0000000Z%2f2020-07-09T13%3a54%3a34.0000000Z",

"linkToSearchResultsAPI": "https://api.loganalytics.io/v1/subscriptions/12345a-1234b-123c-123d-12345678e/resourceGroups/Contoso/providers/Microsoft.Compute/virtualMachines/Contoso/query?query=Heartbeat%7C%20where%20TimeGenerated%20between%28datetime%282020-07-09T13%3A44%3A34.0000000%29..datetime%282020-07-09T13%3A54%3A34.0000000%29%29×pan=2020-07-07T13%3a54%3a34.0000000Z%2f2020-07-09T13%3a54%3a34.0000000Z",

"linkToFilteredSearchResultsAPI": "https://api.loganalytics.io/v1/subscriptions/12345a-1234b-123c-123d-12345678e/resourceGroups/Contoso/providers/Microsoft.Compute/virtualMachines/Contoso/query?query=Heartbeat%7C%20where%20TimeGenerated%20between%28datetime%282020-07-09T13%3A44%3A34.0000000%29..datetime%282020-07-09T13%3A54%3A34.0000000%29%29×pan=2020-07-07T13%3a54%3a34.0000000Z%2f2020-07-09T13%3a54%3a34.0000000Z"

}

],

"windowStartTime": "2020-07-07T13:54:34Z",

"windowEndTime": "2020-07-09T13:54:34Z"

}

}

}

Aviseringskontextfält för aktivitetsloggaviseringar

Mer information om fälten i aktivitetsloggaviseringar finns i händelseschemat för Azure-aktivitetsloggar.

Exempel på aktivitetsloggavisering när monitoringService = Aktivitetslogg – Administrativ

{

"alertContext": {

"authorization": {

"action": "Microsoft.Compute/virtualMachines/restart/action",

"scope": "/subscriptions/<subscription ID>/resourceGroups/PipeLineAlertRG/providers/Microsoft.Compute/virtualMachines/WCUS-R2-ActLog"

},

"channels": "Operation",

"claims": "{\"aud\":\"https://management.core.windows.net/\",\"iss\":\"https://sts.windows.net/12345a-1234b-123c-123d-12345678e/\",\"iat\":\"1553260826\",\"nbf\":\"1553260826\",\"exp\":\"1553264726\",\"aio\":\"42JgYNjdt+rr+3j/dx68v018XhuFAwA=\",\"appid\":\"e9a02282-074f-45cf-93b0-50568e0e7e50\",\"appidacr\":\"2\",\"http://schemas.microsoft.com/identity/claims/identityprovider\":\"https://sts.windows.net/12345a-1234b-123c-123d-12345678e/\",\"http://schemas.microsoft.com/identity/claims/objectidentifier\":\"9778283b-b94c-4ac6-8a41-d5b493d03aa3\",\"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier\":\"9778283b-b94c-4ac6-8a41-d5b493d03aa3\",\"http://schemas.microsoft.com/identity/claims/tenantid\":\"12345a-1234b-123c-123d-12345678e\",\"uti\":\"v5wYC9t9ekuA2rkZSVZbAA\",\"ver\":\"1.0\"}",

"caller": "9778283b-b94c-4ac6-8a41-d5b493d03aa3",

"correlationId": "8ee9c32a-92a1-4a8f-989c-b0ba09292a91",

"eventSource": "Administrative",

"eventTimestamp": "2019-03-22T13:56:31.2917159+00:00",

"eventDataId": "161fda7e-1cb4-4bc5-9c90-857c55a8f57b",

"level": "Informational",

"operationName": "Microsoft.Compute/virtualMachines/restart/action",

"operationId": "310db69b-690f-436b-b740-6103ab6b0cba",

"status": "Succeeded",

"subStatus": "",

"submissionTimestamp": "2019-03-22T13:56:54.067593+00:00"

}

}

Exempel på aktivitetsloggavisering när monitoringService = Aktivitetslogg – Princip

{

"alertContext": {

"authorization": {

"action": "Microsoft.Resources/checkPolicyCompliance/read",

"scope": "/subscriptions/<GUID>"

},

"channels": "Operation",

"claims": "{\"aud\":\"https://management.azure.com/\",\"iss\":\"https://sts.windows.net/<GUID>/\",\"iat\":\"1566711059\",\"nbf\":\"1566711059\",\"exp\":\"1566740159\",\"aio\":\"42FgYOhynHNw0scy3T/bL71+xLyqEwA=\",\"appid\":\"<GUID>\",\"appidacr\":\"2\",\"http://schemas.microsoft.com/identity/claims/identityprovider\":\"https://sts.windows.net/<GUID>/\",\"http://schemas.microsoft.com/identity/claims/objectidentifier\":\"<GUID>\",\"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier\":\"<GUID>\",\"http://schemas.microsoft.com/identity/claims/tenantid\":\"<GUID>\",\"uti\":\"Miy1GzoAG0Scu_l3m1aIAA\",\"ver\":\"1.0\"}",

"caller": "<GUID>",

"correlationId": "<GUID>",

"eventSource": "Policy",

"eventTimestamp": "2019-08-25T11:11:34.2269098+00:00",

"eventDataId": "<GUID>",

"level": "Warning",

"operationName": "Microsoft.Authorization/policies/audit/action",

"operationId": "<GUID>",

"properties": {

"isComplianceCheck": "True",

"resourceLocation": "eastus2",

"ancestors": "<GUID>",

"policies": "[{\"policyDefinitionId\":\"/providers/Microsoft.Authorization/policyDefinitions/<GUID>/\",\"policySetDefinitionId\":\"/providers/Microsoft.Authorization/policySetDefinitions/<GUID>/\",\"policyDefinitionReferenceId\":\"vulnerabilityAssessmentMonitoring\",\"policySetDefinitionName\":\"<GUID>\",\"policyDefinitionName\":\"<GUID>\",\"policyDefinitionEffect\":\"AuditIfNotExists\",\"policyAssignmentId\":\"/subscriptions/<GUID>/providers/Microsoft.Authorization/policyAssignments/SecurityCenterBuiltIn/\",\"policyAssignmentName\":\"SecurityCenterBuiltIn\",\"policyAssignmentScope\":\"/subscriptions/<GUID>\",\"policyAssignmentSku\":{\"name\":\"A1\",\"tier\":\"Standard\"},\"policyAssignmentParameters\":{}}]"

},

"status": "Succeeded",

"subStatus": "",

"submissionTimestamp": "2019-08-25T11:12:46.1557298+00:00"

}

}

Exempel på aktivitetsloggavisering när monitoringService = Aktivitetslogg – Autoskalning

{

"alertContext": {

"channels": "Admin, Operation",

"claims": "{\"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/spn\":\"Microsoft.Insights/autoscaleSettings\"}",

"caller": "Microsoft.Insights/autoscaleSettings",

"correlationId": "<GUID>",

"eventSource": "Autoscale",

"eventTimestamp": "2019-08-21T16:17:47.1551167+00:00",

"eventDataId": "<GUID>",

"level": "Informational",

"operationName": "Microsoft.Insights/AutoscaleSettings/Scaleup/Action",

"operationId": "<GUID>",

"properties": {

"description": "The autoscale engine attempting to scale resource '/subscriptions/d<GUID>/resourceGroups/testRG/providers/Microsoft.Compute/virtualMachineScaleSets/testVMSS' from 9 instances count to 10 instances count.",

"resourceName": "/subscriptions/<GUID>/resourceGroups/voiceassistancedemo/providers/Microsoft.Compute/virtualMachineScaleSets/alexademo",

"oldInstancesCount": "9",

"newInstancesCount": "10",

"activeAutoscaleProfile": "{\r\n \"Name\": \"Auto created scale condition\",\r\n \"Capacity\": {\r\n \"Minimum\": \"1\",\r\n \"Maximum\": \"10\",\r\n \"Default\": \"1\"\r\n },\r\n \"Rules\": [\r\n {\r\n \"MetricTrigger\": {\r\n \"Name\": \"Percentage CPU\",\r\n \"Namespace\": \"microsoft.compute/virtualmachinescalesets\",\r\n \"Resource\": \"/subscriptions/<GUID>/resourceGroups/testRG/providers/Microsoft.Compute/virtualMachineScaleSets/testVMSS\",\r\n \"ResourceLocation\": \"eastus\",\r\n \"TimeGrain\": \"PT1M\",\r\n \"Statistic\": \"Average\",\r\n \"TimeWindow\": \"PT5M\",\r\n \"TimeAggregation\": \"Average\",\r\n \"Operator\": \"GreaterThan\",\r\n \"Threshold\": 0.0,\r\n \"Source\": \"/subscriptions/<GUID>/resourceGroups/testRG/providers/Microsoft.Compute/virtualMachineScaleSets/testVMSS\",\r\n \"MetricType\": \"MDM\",\r\n \"Dimensions\": [],\r\n \"DividePerInstance\": false\r\n },\r\n \"ScaleAction\": {\r\n \"Direction\": \"Increase\",\r\n \"Type\": \"ChangeCount\",\r\n \"Value\": \"1\",\r\n \"Cooldown\": \"PT1M\"\r\n }\r\n }\r\n ]\r\n}",

"lastScaleActionTime": "Wed, 21 Aug 2019 16:17:47 GMT"

},

"status": "Succeeded",

"submissionTimestamp": "2019-08-21T16:17:47.2410185+00:00"

}

}

Exempel på aktivitetsloggavisering när monitoringService = Aktivitetslogg – Säkerhet

{

"alertContext": {

"channels": "Operation",

"correlationId": "<GUID>",

"eventSource": "Security",

"eventTimestamp": "2019-08-26T08:34:14+00:00",

"eventDataId": "<GUID>",

"level": "Informational",

"operationName": "Microsoft.Security/locations/alerts/activate/action",

"operationId": "<GUID>",

"properties": {

"threatStatus": "Quarantined",

"category": "Virus",

"threatID": "2147519003",

"filePath": "C:\\AlertGeneration\\test.eicar",

"protectionType": "Windows Defender",

"actionTaken": "Blocked",

"resourceType": "Virtual Machine",

"severity": "Low",

"compromisedEntity": "testVM",

"remediationSteps": "[\"No user action is necessary\"]",

"attackedResourceType": "Virtual Machine"

},

"status": "Active",

"submissionTimestamp": "2019-08-26T09:28:58.3019107+00:00"

}

}

Exempel på aktivitetsloggavisering när monitoringService = ServiceHealth

{

"alertContext": {

"authorization": null,

"channels": 1,

"claims": null,

"caller": null,

"correlationId": "f3cf2430-1ee3-4158-8e35-7a1d615acfc7",

"eventSource": 2,

"eventTimestamp": "2019-06-24T11:31:19.0312699+00:00",

"httpRequest": null,

"eventDataId": "<GUID>",

"level": 3,

"operationName": "Microsoft.ServiceHealth/maintenance/action",

"operationId": "<GUID>",

"properties": {

"title": "Azure Synapse Analytics Scheduled Maintenance Pending",

"service": "Azure Synapse Analytics",

"region": "East US",

"communication": "<MESSAGE>",

"incidentType": "Maintenance",

"trackingId": "<GUID>",

"impactStartTime": "2019-06-26T04:00:00Z",

"impactMitigationTime": "2019-06-26T12:00:00Z",

"impactedServices": "[{\"ImpactedRegions\":[{\"RegionName\":\"East US\"}],\"ServiceName\":\"Azure Synapse Analytics\"}]",

"impactedServicesTableRows": "<tr>\r\n<td align='center' style='padding: 5px 10px; border-right:1px solid black; border-bottom:1px solid black'>Azure Synapse Analytics</td>\r\n<td align='center' style='padding: 5px 10px; border-bottom:1px solid black'>East US<br></td>\r\n</tr>\r\n",

"defaultLanguageTitle": "Azure Synapse Analytics Scheduled Maintenance Pending",

"defaultLanguageContent": "<MESSAGE>",

"stage": "Planned",

"communicationId": "<GUID>",

"maintenanceId": "<GUID>",

"isHIR": "false",

"version": "0.1.1"

},

"status": "Active",

"subStatus": null,

"submissionTimestamp": "2019-06-24T11:31:31.7147357+00:00",

"ResourceType": null

}

}

Exempel på aktivitetsloggavisering när monitoringService = ResourceHealth

{

"alertContext": {

"channels": "Admin, Operation",

"correlationId": "<GUID>",

"eventSource": "ResourceHealth",

"eventTimestamp": "2019-06-24T15:42:54.074+00:00",

"eventDataId": "<GUID>",

"level": "Informational",

"operationName": "Microsoft.Resourcehealth/healthevent/Activated/action",

"operationId": "<GUID>",

"properties": {

"title": "This virtual machine is stopping and deallocating as requested by an authorized user or process",

"details": null,

"currentHealthStatus": "Unavailable",

"previousHealthStatus": "Available",

"type": "Downtime",

"cause": "UserInitiated"

},

"status": "Active",

"submissionTimestamp": "2019-06-24T15:45:20.4488186+00:00"

}

}

Aviseringskontextfält för Prometheus-aviseringar

Prometheus-exempelavisering

{

"alertContext": {

"interval": "PT1M",

"expression": "sql_up > 0",

"expressionValue": "0",

"for": "PT2M",

"labels": {

"Environment": "Prod",

"cluster": "myCluster1"

},

"annotations": {

"summary": "alert on SQL availability"

},

"ruleGroup": "/subscriptions/<subscription ID>/resourceGroups/myResourceGroup/providers/Microsoft.AlertsManagement/prometheusRuleGroups/myRuleGroup"

}

}

Fält för anpassade egenskaper

Om aviseringsregeln som genererade aviseringen innehåller åtgärdsgrupper kan anpassade egenskaper innehålla ytterligare information om aviseringen. Avsnittet anpassade egenskaper innehåller "key: value"-objekt som läggs till i webhook-meddelanden.

Om anpassade egenskaper inte anges i aviseringsregeln är fältet null.

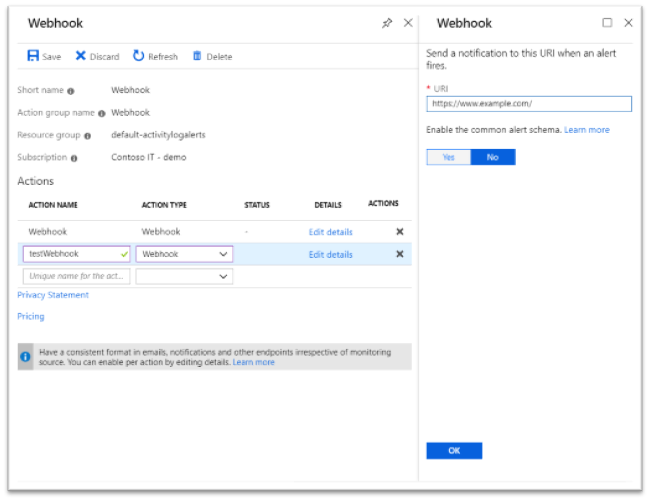

Aktivera det gemensamma aviseringsschemat

Använd åtgärdsgrupper i Azure-portalen eller använd REST-API:et för att aktivera det gemensamma aviseringsschemat. Scheman definieras på åtgärdsnivå. Du måste till exempel separat aktivera schemat för en e-poståtgärd och en webhook-åtgärd.

Aktivera det vanliga schemat i Azure-portalen

- Öppna en befintlig åtgärd eller en ny åtgärd i en åtgärdsgrupp.

- Välj Ja för att aktivera det gemensamma aviseringsschemat.

Aktivera det vanliga schemat med hjälp av REST-API:et

Du kan också använda API:et för åtgärdsgrupper för att välja det gemensamma aviseringsschemat. I anropet för att skapa eller uppdatera REST API

- Ange flaggan "useCommonAlertSchema" till

trueför att aktivera det gemensamma schemat - Ange flaggan "useCommonAlertSchema" till för

falseatt använda det icke-vanliga schemat för e-post,webhook-, Logic Apps-, Azure Functions- eller Automation-runbook-åtgärder.

Exempel på REST API-anrop för att använda det gemensamma schemat

Följande begäran om att skapa eller uppdatera REST API:

- Aktiverar det gemensamma aviseringsschemat för e-poståtgärden "John Doe's email".

- Inaktiverar det vanliga aviseringsschemat för e-poståtgärden "Jane Smiths e-post".

- Aktiverar det vanliga aviseringsschemat för webhook-åtgärden "Sample webhook".

{

"properties": {

"groupShortName": "sample",

"enabled": true,

"emailReceivers": [

{

"name": "John Doe's email",

"emailAddress": "johndoe@email.com",

"useCommonAlertSchema": true

},

{

"name": "Jane Smith's email",

"emailAddress": "janesmith@email.com",

"useCommonAlertSchema": false

}

],

"smsReceivers": [

{

"name": "John Doe's mobile",

"countryCode": "1",

"phoneNumber": "1234567890"

},

{

"name": "Jane Smith's mobile",

"countryCode": "1",

"phoneNumber": "0987654321"

}

],

"webhookReceivers": [

{

"name": "Sample webhook",

"serviceUri": "http://www.example.com/webhook",

"useCommonAlertSchema": true

}

]

},

"location": "Global",

"tags": {}

}