Självstudie – Distribuera HSM:er till ett befintligt virtuellt nätverk med hjälp av PowerShell

Tjänsten Dedikerad HSM i Azure tillhandahåller en fysisk enhet enbart för kundanvändning, med fullständig administrativ kontroll och fullständigt hanteringsansvar. Eftersom Microsoft tillhandahåller fysisk maskinvara måste Microsoft styra hur dessa enheter allokeras för att säkerställa att kapaciteten hanteras på ett effektivt sätt. I en Azure-prenumeration visas därför vanligtvis inte den dedikerade HSM-tjänsten för resursetablering. Azure-kunder som behöver åtkomst till tjänsten Dedikerad HSM måste först kontakta sin Microsoft-kontoansvarige och begära registrering för tjänsten Dedikerad HSM. Det är först när den här processen är klar som etablering blir möjlig. Den här självstudien visar en typisk etableringsprocess där:

- En kund redan har ett virtuellt nätverk

- Kunden har en virtuell dator

- Kunde måste lägga till HSM-resurser i den befintliga miljön.

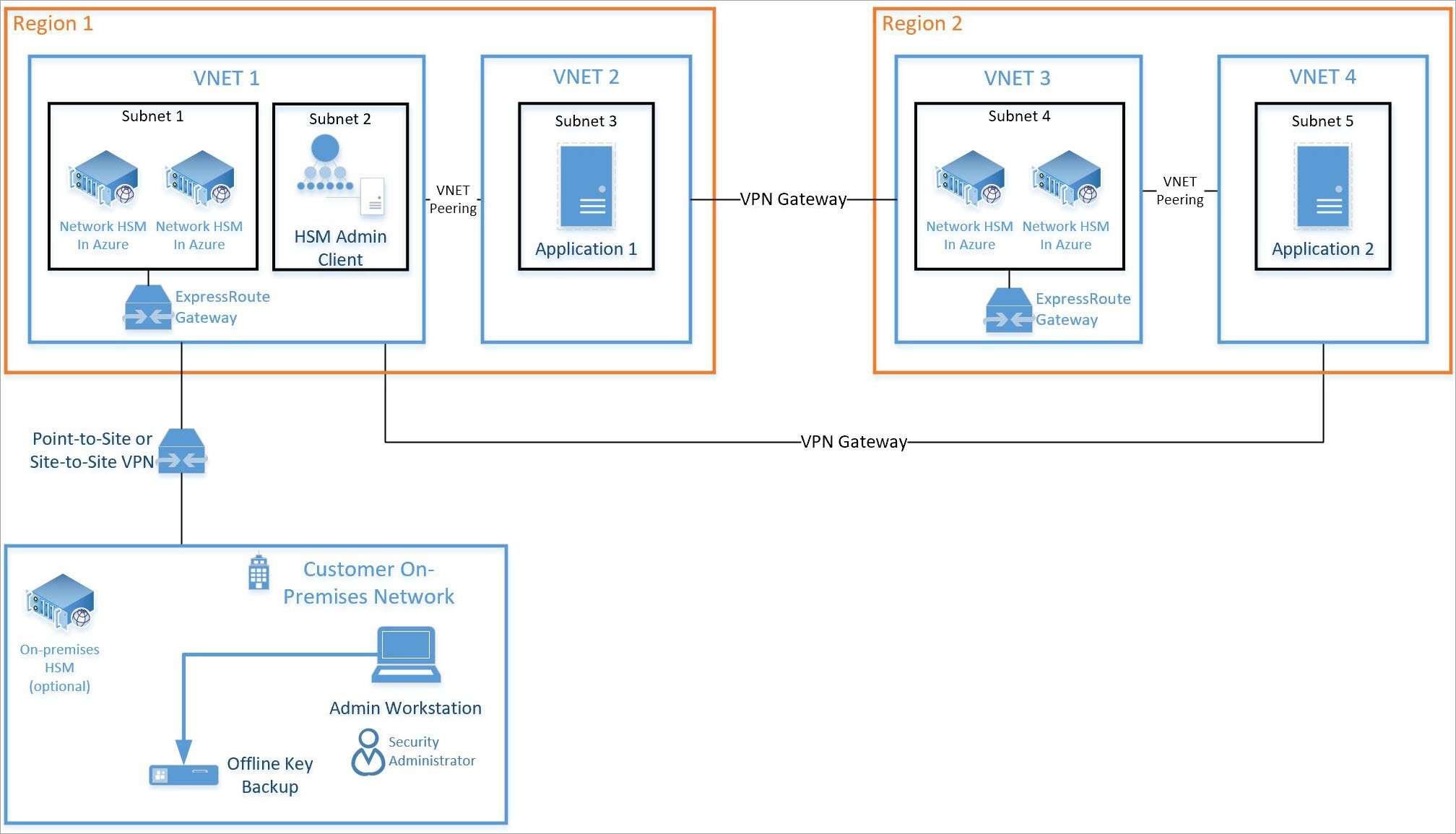

En typisk arkitektur med hög tillgänglighet för distribution i flera regioner kan se ut så här:

Den här självstudien fokuserar på ett par HSM:er och den ExpressRoute-gateway som krävs (se Undernät 1 ovan) som integreras i ett befintligt virtuellt nätverk (se VNET 1 ovan). Alla andra resurser är Azure-standardresurser. Samma integreringsprocess kan användas för HSM:er i undernät 4 på VNET 3 ovan.

Anteckning

Vi rekommenderar att du använder Azure Az PowerShell-modulen för att interagera med Azure. Se Installera Azure PowerShell för att komma igång. Information om hur du migrerar till Az PowerShell-modulen finns i artikeln om att migrera Azure PowerShell från AzureRM till Az.

Förutsättningar

Dedikerad HSM i Azure är inte tillgängligt i Azure-portalen. Därför sker all interaktion med tjänsten via kommandoraden eller PowerShell. Den här självstudien använder PowerShell i Azure Cloud Shell. Om du inte har använt PowerShell tidigare följer du instruktionerna för att komma igång här: Azure PowerShell Kom igång.

Antaganden:

- Du har en tilldelad Microsoft Account Manager och uppfyller det ekonomiska kravet på fem miljoner USD (5 miljoner USD) eller högre i totala incheckade Azure-intäkter årligen för att kvalificera dig för registrering och användning av Azure Dedicated HSM.

- Du har gått igenom registreringsprocessen för Dedikerad HSM i Azure och godkänts för användning av tjänsten. Annars kontaktar du din Microsoft-kontorepresentant för att få information.

- Du har skapat en resursgrupp för dessa resurser, och de nya som distribueras i den här självstudien ansluts till den gruppen.

- Du redan har skapat nödvändiga virtuella nätverk, undernät och virtuella datorer enligt diagrammet ovan och vill nu integrera två HSM:er i den distributionen.

Alla instruktioner nedan förutsätter att du redan har navigerat till Azure Portal och du har öppnat Cloud Shell (välj ">_" längst upp till höger i portalen).

Etablera en Dedikerad HSM

Etablering av HSM:er och integrering i ett befintligt virtuellt nätverk via ExpressRoute-gatewayen verifieras med hjälp av kommandoradsverktyget ssh för att säkerställa tillgänglighet och grundläggande tillgänglighet för HSM-enheten för ytterligare konfigurationsaktiviteter. Följande kommandon använder en Resource Manager-mall för att skapa HSM-resurserna och tillhörande nätverksresurser.

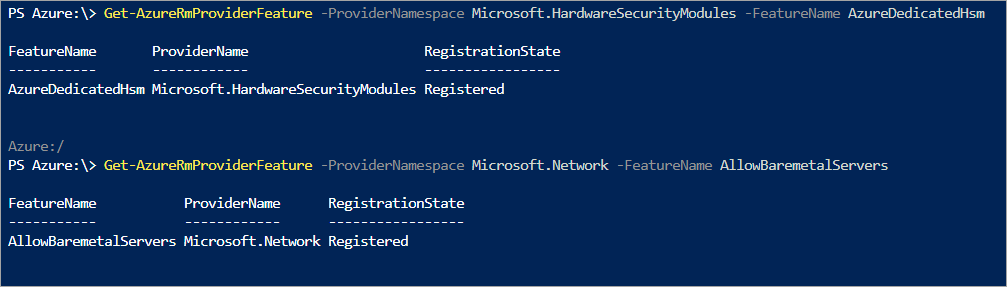

Verifiera funktionsregistrering

Som nämnts ovan kräver alla etableringsaktiviteter att tjänsten Dedikerad HSM har registrerats för din prenumeration. Kontrollera detta genom att köra följande PowerShell-kommando i Azure Portal Cloud Shell.

Get-AzProviderFeature -ProviderNamespace Microsoft.HardwareSecurityModules -FeatureName AzureDedicatedHsm

Kommandot bör returnera statusen "Registrerad" (enligt nedan) innan du fortsätter. Om du inte är registrerad för den här tjänsten kontaktar du din Microsoft-kontorepresentant.

Skapa HSM-resurser

En HSM-enhet etableras till en kunds virtuella nätverk. Detta förutsätter kravet för ett undernät. Ett beroende för HSM för att möjliggöra kommunikation mellan det virtuella nätverket och den fysiska enheten är en ExpressRoute-gateway, och slutligen krävs en virtuell dator för att få åtkomst till HSM-enheten med thales-klientprogramvaran. Dessa resurser har samlats i en mallfil med motsvarande parameterfil för enkel användning. Du kan hämta filerna genom att kontakta Microsoft direkt på HSMrequest@Microsoft.com.

När du har filerna behöver du redigera parameterfilen om du vill infoga dina önskade namn för resurser. Det innebär att redigera rader med ”value”: ””.

namingInfixPrefix för namn på HSM-resurserExistingVirtualNetworkNameNamn på det virtuella nätverk som används för HSM:ernaDedicatedHsmResourceName1Namnet på HSM-resursen i datacenterstämpel 1DedicatedHsmResourceName2Namnet på HSM-resursen i datacenterstämpel 2hsmSubnetRangeUndernätets IP-adressintervall för HSM:erERSubnetRangeUndernätets IP-adressintervall för VNET-gateway

Ett exempel på dessa ändringar är följande:

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json",

"contentVersion": "1.0.0.0",

"parameters": {

"namingInfix": {

"value": "MyHSM"

},

"ExistingVirtualNetworkName": {

"value": "MyHSM-vnet"

},

"DedicatedHsmResourceName1": {

"value": "HSM1"

},

"DedicatedHsmResourceName2": {

"value": "HSM2"

},

"hsmSubnetRange": {

"value": "10.0.2.0/24"

},

"ERSubnetRange": {

"value": "10.0.255.0/26"

},

}

}

Den associerade Resource Manager mallfilen skapar sex resurser med den här informationen:

- Ett undernät för HSM:erna i det angivna virtuella nätverket

- Ett undernät för den virtuella nätverksgatewayen

- En virtuell nätverksgateway som ansluter det virtuella nätverket till HSM-enheterna

- En offentlig IP-adress för gatewayen

- En HSM i stämpel 1

- En HSM i stämpel 2

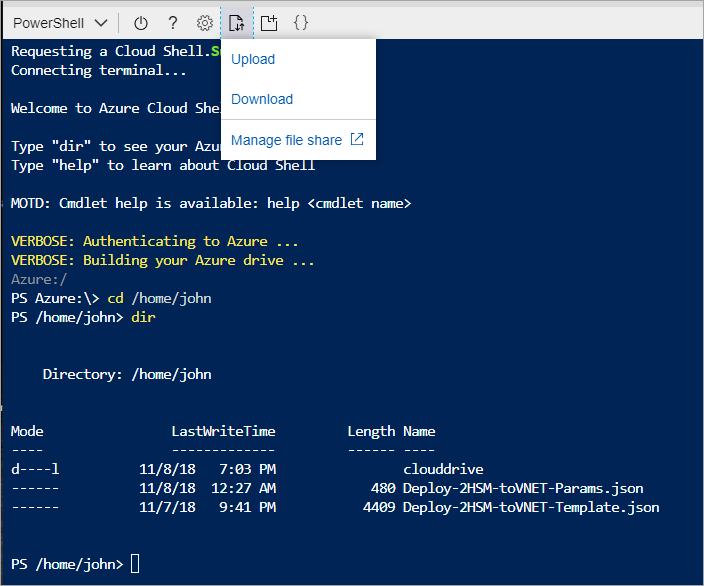

När parametervärden har angetts måste filerna laddas upp till Azure Portal Cloud Shell filresurs för användning. I Azure Portal klickar du på Cloud Shell symbolen ">_" längst upp till höger, vilket gör den nedre delen av skärmen till en kommandomiljö. Alternativen för detta är BASH och PowerShell, och du bör välja BASH om det inte redan har angetts.

Kommandogränssnittet innehåller ett alternativ för uppladdning/nedladdning i verktygsfältet, och du bör ange det här till att ladda upp milen och parameterfilerna till din filresurs:

När filerna har laddats upp är du redo att skapa resurser. Innan du skapar nya HSM-resurser finns det vissa nödvändiga resurser som du bör kontrollera så att de finns plats. Du måste ha ett virtuellt nätverk med undernätsintervall för beräkning, HSM:er och gateway. Följande kommandon utgör ett exempel på vad som skulle skapa ett sådant virtuellt nätverk.

$compute = New-AzVirtualNetworkSubnetConfig `

-Name compute `

-AddressPrefix 10.2.0.0/24

$delegation = New-AzDelegation `

-Name "myDelegation" `

-ServiceName "Microsoft.HardwareSecurityModules/dedicatedHSMs"

$hsmsubnet = New-AzVirtualNetworkSubnetConfig `

-Name hsmsubnet `

-AddressPrefix 10.2.1.0/24 `

-Delegation $delegation

$gwsubnet= New-AzVirtualNetworkSubnetConfig `

-Name GatewaySubnet `

-AddressPrefix 10.2.255.0/26

New-AzVirtualNetwork `

-Name myHSM-vnet `

-ResourceGroupName myRG `

-Location westus `

-AddressPrefix 10.2.0.0/16 `

-Subnet $compute, $hsmsubnet, $gwsubnet

Anteckning

Den viktigaste konfigurationen att observera för det virtuella nätverket är att undernätet för HSM-enheten måste ha delegeringar inställda på ”Microsoft.HardwareSecurityModules/dedicatedHSMs”. HSM-etableringen fungerar inte utan detta.

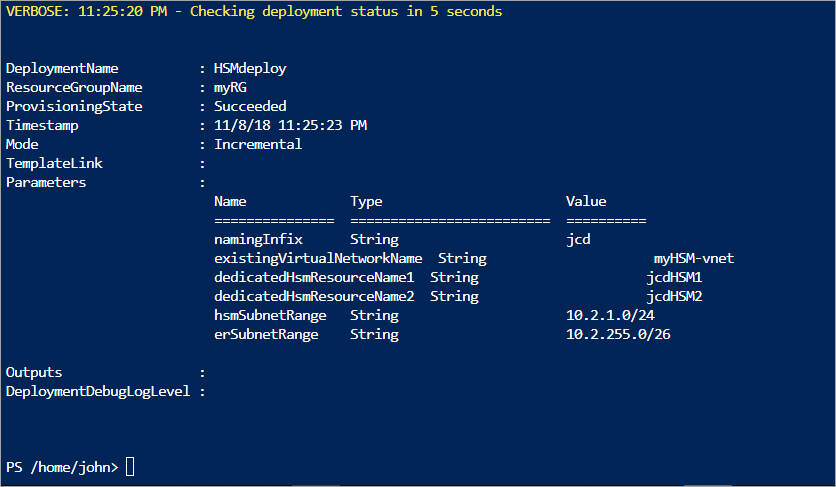

När alla förutsättningar är uppfyllda kör du följande kommando för att använda Resource Manager-mallen. Se till att du har uppdaterat värdena med dina unika namn (åtminstone resursgruppens namn):

New-AzResourceGroupDeployment -ResourceGroupName myRG `

-TemplateFile .\Deploy-2HSM-toVNET-Template.json `

-TemplateParameterFile .\Deploy-2HSM-toVNET-Params.json `

-Name HSMdeploy -Verbose

Det här kommandot tar cirka 20 minuter att slutföra. Alternativet ”-verbose” säkerställer att status visas kontinuerligt.

När det klart, vilket visas med ”provisioningState”: ”Succeeded” (Lyckades) kan du logga in på den befintliga virtuella datorn och använd SSH för att säkerställa tillgängligheten för HSM-enheten.

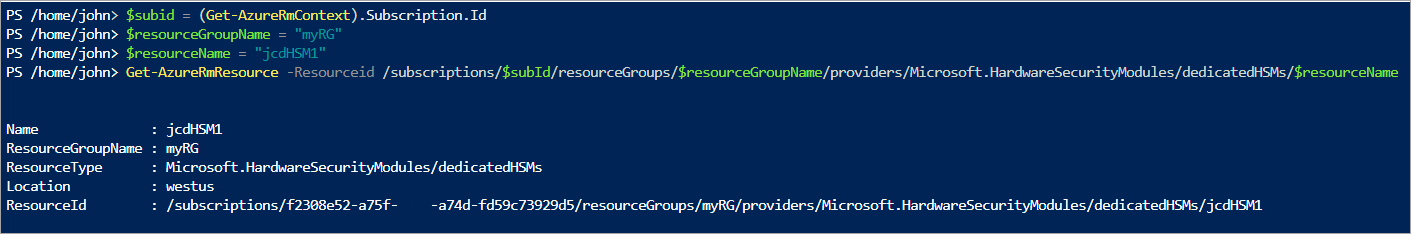

Kontrollera distributionen

Kontrollera att enheterna har etablerats och visa enhetsattribut genom att köra följande kommandouppsättning. Kontrollera att resursgruppen har angetts på rätt sätt och att resursnamnet är exakt samma som det du har i parameterfilen.

$subid = (Get-AzContext).Subscription.Id

$resourceGroupName = "myRG"

$resourceName = "HSM1"

Get-AzResource -Resourceid /subscriptions/$subId/resourceGroups/$resourceGroupName/providers/Microsoft.HardwareSecurityModules/dedicatedHSMs/$resourceName

Nu kan du också se resurserna med hjälp av Azure-resursutforskaren. När du är i utforskaren expanderar du ”prenumerationer” till vänster, din specifika prenumeration för Dedikerad HSM, ”resursgrupper” samt den resursgrupp som du använde och väljer slutligen objektet ”resurser”.

Testa distributionen

Att testa distributionen innebär att ansluta till en virtuell dator som kan komma åt HSM:er och sedan ansluta direkt till HSM-enheten. De här åtgärderna bekräftar att HSM kan nås. SSH-verktyget används för att ansluta till den virtuella datorn. Kommandot liknar följande men med det administratörsnamn och DNS-namn som du angav i parametern.

ssh adminuser@hsmlinuxvm.westus.cloudapp.azure.com

Lösenordet är det som kommer från parameterfilen. När du har loggat in på den virtuella Linux-datorn kan du logga in på HSM med hjälp av den privata IP-adressen som finns i portalen för resursprefixet <>hsm_vnic.

(Get-AzResource -ResourceGroupName myRG -Name HSMdeploy -ExpandProperties).Properties.networkProfile.networkInterfaces.privateIpAddress

När du har IP-adressen kör du följande kommando:

ssh tenantadmin@<ip address of HSM>

Om det lyckas uppmanas du att ange ett lösenord. Standardlösenordet är PASSWORD. HSM ber dig att ändra ditt lösenord, så ange ett starkt lösenord och använd den mekanism som din organisation föredrar för att lagra lösenordet och förhindra förlust.

Viktigt

om du tappar bort det här lösenordet måste HSM återställas, vilket innebär att dina nycklar går förlorade.

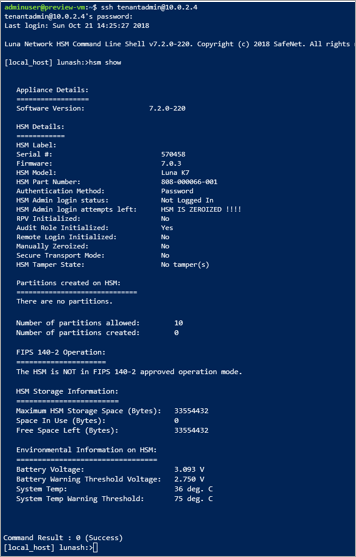

När du är ansluten till HSM-enheten med ssh kör du följande kommando för att säkerställa att HSM är i drift.

hsm show

Utdata bör se ut som på bilden nedan:

Nu har du allokerat alla resurser för en HSM-distribution med hög tillgänglighet och verifierad åtkomst och drifttillstånd. Ytterligare konfiguration eller testning medför mer arbete med själva HSM-enheten. För detta bör du följa anvisningarna i Thales Luna 7 HSM Administrationsguide kapitel 7 för att initiera HSM och skapa partitioner. All dokumentation och programvara är tillgängliga direkt från Thales för nedladdning när du är registrerad i Thales kundsupportportal och har ett kund-ID. Ladda ned klientprogramvara version 7.2 för att få alla nödvändiga komponenter.

Ta bort eller rensa resurser

Om du har slutfört med bara HSM-enheten kan den tas bort som en resurs och returneras till den kostnadsfria poolen. Det uppenbara problemet när du gör detta är eventuella känsliga kunddata som finns på enheten. Det bästa sättet att "nollställa" en enhet är att få HSM-administratörslösenordet fel tre gånger (obs! det här är inte installationsadministratören, det är den faktiska HSM-administratören). Som en säkerhetsåtgärd för att skydda nyckelmaterial kan enheten inte tas bort som en Azure-resurs förrän den är i nollställt tillstånd.

Anteckning

Om du har problem med någon Thales-enhetskonfiguration bör du kontakta Thales kundsupport.

Om du vill ta bort HSM-resursen i Azure kan du använda följande kommando för att ersätta variablerna "$" med dina unika parametrar:

$subid = (Get-AzContext).Subscription.Id

$resourceGroupName = "myRG"

$resourceName = "HSMdeploy"

Remove-AzResource -Resourceid /subscriptions/$subId/resourceGroups/$resourceGroupName/providers/Microsoft.HardwareSecurityModules/dedicatedHSMs/$resourceName

Nästa steg

När du har slutfört stegen i självstudien etableras resurser för Dedikerad HSM och blir tillgängliga i ditt virtuella nätverk. Nu kan du komplettera den här distributionen med fler resurser enligt din önskade distributionsarkitektur. Mer information som hjälper dig att planera distributionen finns i begreppsdokumenten. En design med två HSM:er i en primär region som behandlar tillgänglighet på racknivån och två HSM:er i en sekundär region som behandlar regional tillgänglighet rekommenderas. Den mallfil som används i den här självstudien kan enkelt användas som utgångspunkt för en distribution med två HSM:er, men dess parametrar måste ändras så att de uppfyller dina krav.