Skapa anpassade säkerhetsstandarder och rekommendationer i Microsoft Defender för molnet

Säkerhetsrekommendationer i Microsoft Defender för molnet hjälper dig att förbättra och förstärka din säkerhetsstatus. Rekommendationer baseras på utvärderingar mot säkerhetsstandarder som definierats för Azure-prenumerationer, AWS-konton och GCP-projekt som har Defender för molnet aktiverat.

I den här artikeln beskrivs hur du:

- Skapa anpassade rekommendationer för alla moln (Azure, AWS och GCP) med en KQL-fråga.

- Tilldela anpassade rekommendationer till en anpassad säkerhetsstandard.

Innan du börjar

- Du behöver ägarbehörigheter för prenumerationen för att skapa en ny säkerhetsstandard.

- Du behöver behörigheter som säkerhetsadministratör för att skapa anpassade rekommendationer.

- Om du vill skapa anpassade rekommendationer baserat på KQL måste du ha Defender CSPM-planen aktiverad. Alla kunder kan skapa anpassade rekommendationer baserat på Azure Policy.

- Granska stödet i Azure-moln för anpassade rekommendationer.

Vi rekommenderar att du tittar på det här avsnittet av Defender för molnet i fältet för att lära dig mer om funktionen och gå igenom hur du skapar KQL-frågor.

Skapa en anpassad rekommendation

Skapa anpassade rekommendationer, inklusive steg för reparation, allvarlighetsgrad och de standarder som rekommendationen ska tilldelas till. Du lägger till rekommendationslogik med KQL. Du kan använda en enkel frågeredigerare med inbyggd frågemall som du kan justera efter behov, eller så kan du skriva din KQL-fråga från grunden.

I miljöinställningarna för Defender för molnet portalen >väljer du relevant omfång.

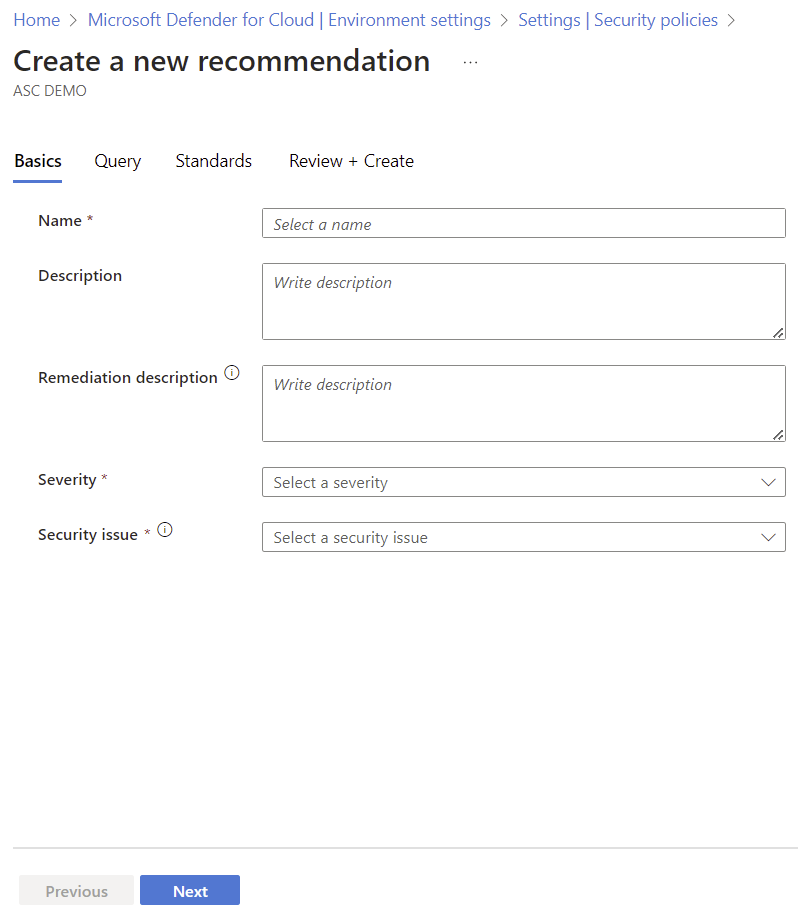

Välj Säkerhetsprinciper>+ Skapa>anpassad rekommendation.

I Rekommendationsinformation fyller du i rekommendationsinformationen (till exempel namn, allvarlighetsgrad) och väljer de standarder som du vill tillämpa rekommendationen på.

Välj Nästa.

I Rekommendationsfråga skriver du en KQL-fråga eller väljer Öppna frågeredigeraren för att strukturera frågan. Om du vill använda frågeredigeraren följer du anvisningarna nedan.

När frågan är klar väljer du Nästa.

I Standarder väljer du de anpassade standarder som du vill lägga till den anpassade rekommendationen till.

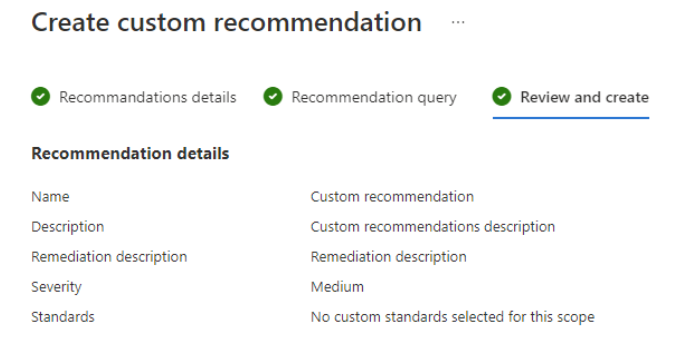

och granska rekommendationsinformationen i Granska och skapa.

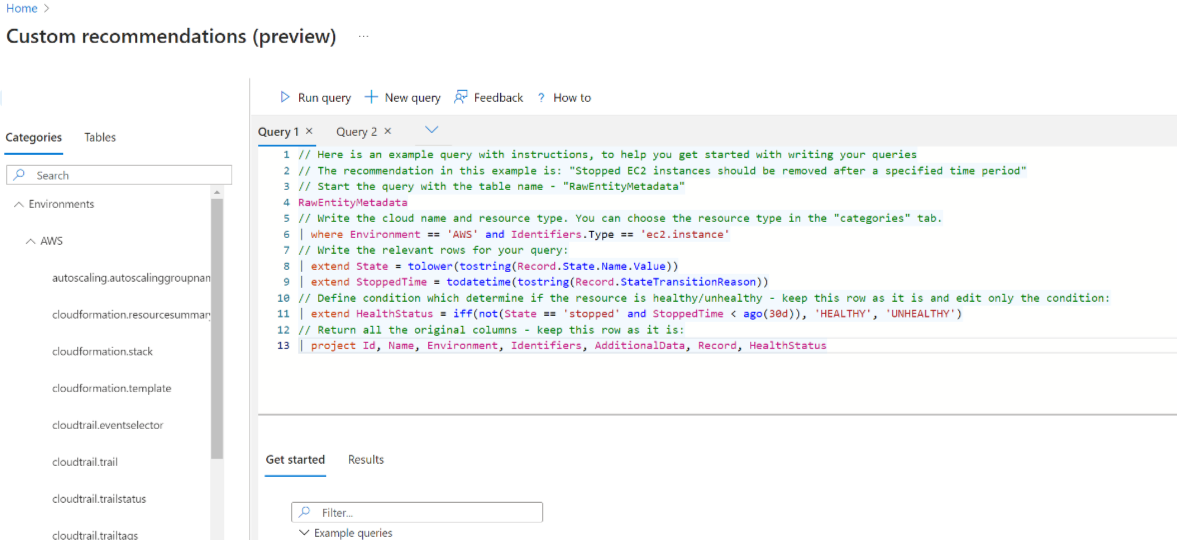

Använda frågeredigeraren

Vi rekommenderar att du använder frågeredigeraren för att skapa en rekommendationsfråga.

- Med redigeraren kan du skapa och testa din fråga innan du börjar använda den.

- Välj Så här får du hjälp med att strukturera frågan och ytterligare instruktioner och länkar.

- Redigeraren innehåller exempel på inbyggda rekommendationer som du kan använda för att skapa en egen fråga. Data visas i samma struktur som i API:et.

i frågeredigeraren väljer du Ny fråga för att skapa en fråga

Använd exempelfrågemallen med dess instruktioner eller välj ett exempel på en inbyggd rekommendationsfråga för att komma igång.

Välj Kör fråga för att testa frågan du skapade.

När frågan är klar klipper du ut och klistrar in den från redigeraren i frågefönstret Rekommendationer.

Skapa en anpassad standard

Anpassade rekommendationer kan tilldelas till en eller flera anpassade standarder.

Logga in på Azure-portalen.

Gå till Microsoft Defender för molnet> Miljöinställningar.

Välj relevant omfång.

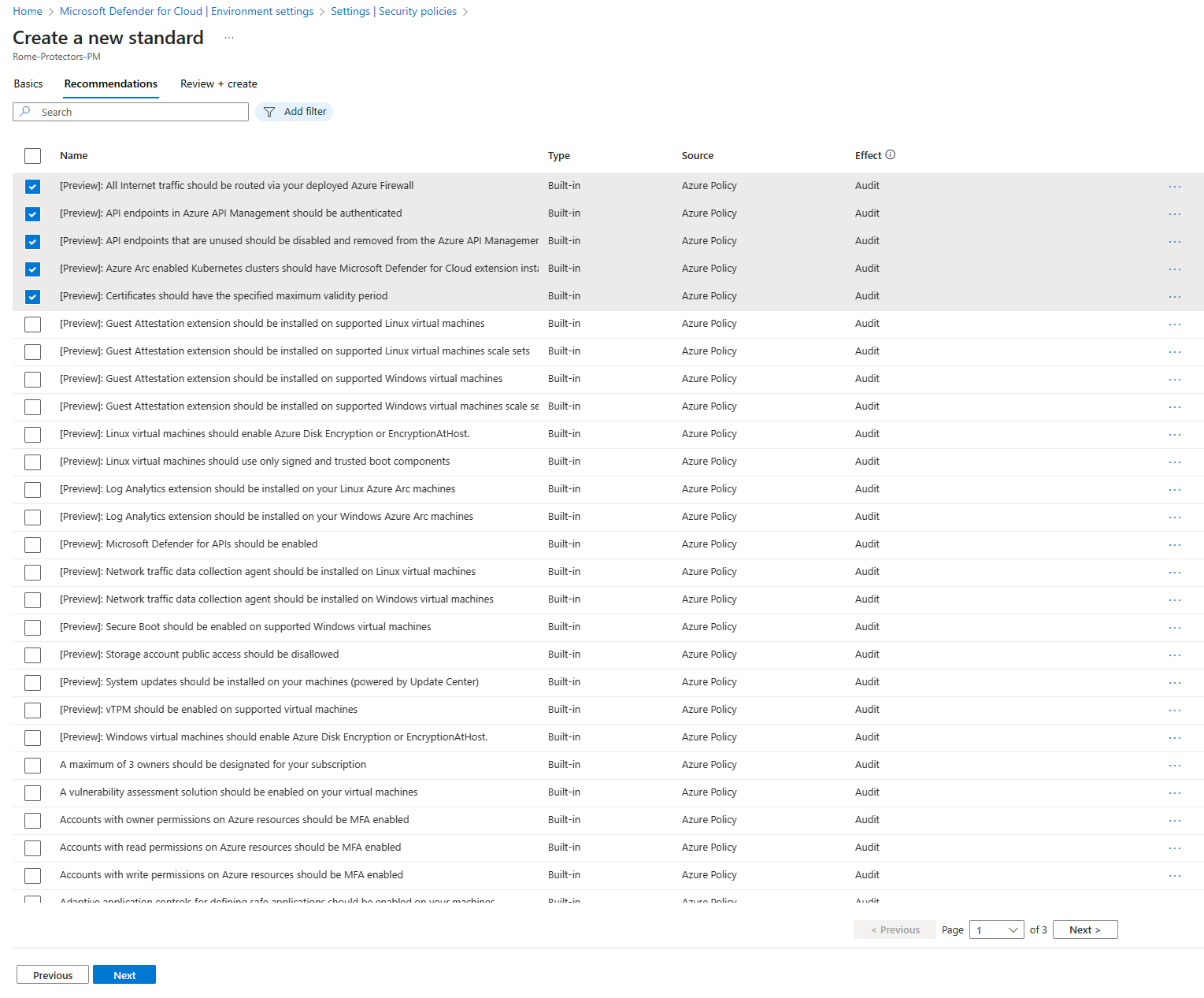

Välj Säkerhetsprinciper>+ Skapa>standard.

I Rekommendationer väljer du de rekommendationer som du vill lägga till i den anpassade standarden. För Azure-prenumerationer kan du även se källan.

Välj Skapa.

Skapa och förbättra anpassade rekommendationer med Azure Policy (äldre)

För Azure-prenumerationer kan du skapa anpassade rekommendationer och standarder och förbättra dem med hjälp av Azure Policy. Det här är en äldre funktion och vi rekommenderar att du använder den nya funktionen för anpassade rekommendationer.

Skapa en anpassad rekommendation/standard (äldre)

Du kan skapa anpassade rekommendationer och standarder i Defender för molnet genom att skapa principdefinitioner och initiativ i Azure Policy och registrera dem i Defender för molnet.

Så här gör du så här:

- Skapa en eller flera principdefinitioner i Azure Policy-portalen eller programmatiskt.

- Skapa ett principinitiativ som innehåller anpassade principdefinitioner.

Registrera initiativet som en anpassad standard (äldre)

Principtilldelningar används av Azure Policy för att tilldela Azure-resurser till en princip eller ett initiativ.

Om du vill registrera ett initiativ till en anpassad säkerhetsstandard i Defender för dig måste du inkludera "ASC":"true" i begärandetexten som du ser här. Fältet ASC registrerar initiativet för att Microsoft Defender för molnet.

Här är ett exempel på hur du gör det.

Exempel för att publicera ett anpassat initiativ

PUT

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/policySetDefinitions/{policySetDefinitionName}?api-version=2021-06-01

Request Body (JSON)

{

"properties": {

"displayName": "Cost Management",

"description": "Policies to enforce low cost storage SKUs",

"metadata": {

"category": "Cost Management"

"ASC":"true"

},

"parameters": {

"namePrefix": {

"type": "String",

"defaultValue": "myPrefix",

"metadata": {

"displayName": "Prefix to enforce on resource names"

}

}

},

"policyDefinitions": [

{

"policyDefinitionId": "/subscriptions/ae640e6b-ba3e-4256-9d62-2993eecfa6f2/providers/Microsoft.Authorization/policyDefinitions/7433c107-6db4-4ad1-b57a-a76dce0154a1",

"policyDefinitionReferenceId": "Limit_Skus",

"parameters": {

"listOfAllowedSKUs": {

"value": [

"Standard_GRS",

"Standard_LRS"

]

}

}

},

{

"policyDefinitionId": "/subscriptions/ae640e6b-ba3e-4256-9d62-2993eecfa6f2/providers/Microsoft.Authorization/policyDefinitions/ResourceNaming",

"policyDefinitionReferenceId": "Resource_Naming",

"parameters": {

"prefix": {

"value": "[parameters('namePrefix')]"

},

"suffix": {

"value": "-LC"

}

}

}

]

}

}

Exempel för att ta bort en tilldelning

Det här exemplet visar hur du tar bort en tilldelning:

DELETE

https://management.azure.com/{scope}/providers/Microsoft.Authorization/policyAssignments/{policyAssignmentName}?api-version=2018-05-01

::: zone-end

Förbättra anpassade rekommendationer (äldre)

De inbyggda rekommendationerna som medföljer Microsoft Defender för molnet innehåller information som allvarlighetsnivåer och reparationsinstruktioner. Om du vill lägga till den här typen av information i anpassade rekommendationer för Azure använder du REST-API:et.

De två typerna av information som du kan lägga till är:

- RemediationDescription – sträng

- Allvarlighetsgrad – Uppräkning [låg, medel, hög]

Metadata ska läggas till i principdefinitionen för en princip som ingår i det anpassade initiativet. Den bör finnas i egenskapen "securityCenter", som du ser:

"metadata": {

"securityCenter": {

"RemediationDescription": "Custom description goes here",

"Severity": "High"

},

Här är ett annat exempel på en anpassad princip, inklusive egenskapen metadata/securityCenter:

{

"properties": {

"displayName": "Security - ERvNet - AuditRGLock",

"policyType": "Custom",

"mode": "All",

"description": "Audit required resource groups lock",

"metadata": {

"securityCenter": {

"RemediationDescription": "Resource Group locks can be set via Azure Portal -> Resource Group -> Locks",

"Severity": "High"

}

},

"parameters": {

"expressRouteLockLevel": {

"type": "String",

"metadata": {

"displayName": "Lock level",

"description": "Required lock level for ExpressRoute resource groups."

},

"allowedValues": [

"CanNotDelete",

"ReadOnly"

]

}

},

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.Resources/subscriptions/resourceGroups"

},

"then": {

"effect": "auditIfNotExists",

"details": {

"type": "Microsoft.Authorization/locks",

"existenceCondition": {

"field": "Microsoft.Authorization/locks/level",

"equals": "[parameters('expressRouteLockLevel')]"

}

}

}

}

}

}

Ett annat exempel för att använda egenskapen securityCenter finns i det här avsnittet i REST API-dokumentationen.

Relaterat innehåll

Du kan använda följande länkar för att lära dig mer om Kusto-frågor: