Identifiera hot mot känsliga data

Med identifiering av känsligt datahot kan du effektivt prioritera och undersöka säkerhetsaviseringar genom att överväga känsligheten för de data som kan vara i riskzonen, vilket leder till bättre identifiering och förhindra dataintrång. Genom att snabbt identifiera och åtgärda de viktigaste riskerna hjälper den här funktionen säkerhetsteamen att minska risken för dataintrång och förbättra känsligt dataskydd genom att identifiera exponeringshändelser och misstänkta aktiviteter på resurser som innehåller känsliga data.

Det här är en konfigurerbar funktion i den nya Defender for Storage-planen. Du kan välja att aktivera eller inaktivera det utan extra kostnad.

Läs mer om omfång och begränsningar för genomsökning av känsliga data.

Hur fungerar identifiering av känsliga data?

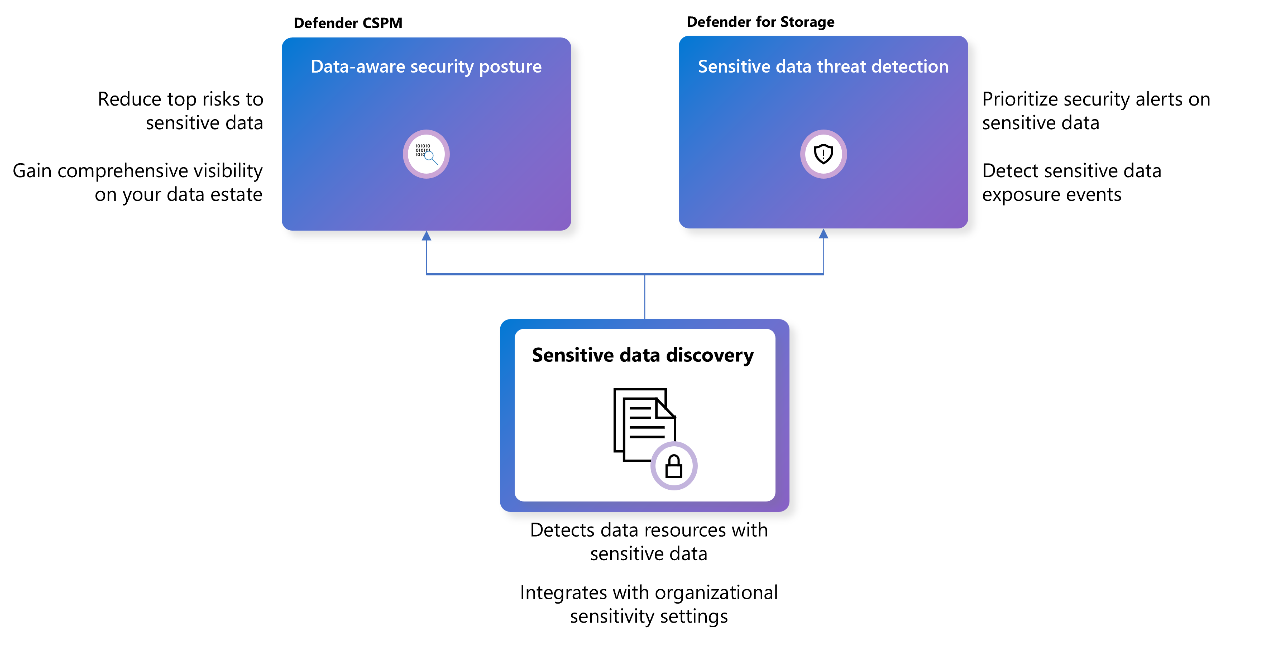

Identifiering av känsligt datahot drivs av den känsliga dataidentifieringsmotorn, en agentlös motor som använder en smart samplingsmetod för att hitta resurser med känsliga data.

Tjänsten är integrerad med Microsoft Purviews typer av känslig information (SIT) och klassificeringsetiketter, vilket möjliggör sömlöst arv av organisationens känslighetsinställningar. Detta säkerställer att identifiering och skydd av känsliga data överensstämmer med dina etablerade principer och procedurer.

Vid aktivering initierar motorn en automatisk genomsökningsprocess för alla lagringskonton som stöds. Resultaten genereras vanligtvis inom 24 timmar. Dessutom genomsöks nyligen skapade lagringskonton under skyddade prenumerationer inom sex timmar efter att de har skapats. Återkommande genomsökningar schemaläggs varje vecka efter aktiveringsdatumet. Det här är samma motor som Defender CSPM använder för att identifiera känsliga data.

Förutsättningar

Hotidentifiering av känsliga data är tillgängligt för Blob Storage-konton, inklusive: Standard generell användning V1, Standard generell användning V2, Azure Data Lake Storage Gen2 och Premium-blockblobar. Läs mer om tillgängligheten för Funktionerna i Defender för lagring.

För att aktivera identifiering av känsligt datahot på prenumerations- och lagringskontonivåer måste du ha relevanta datarelaterade behörigheter från rollen Prenumerationsägare eller Lagringskontoägare . Läs mer om de roller och behörigheter som krävs för identifiering av känsliga datahot.

Aktivera identifiering av känsligt datahot

Hotidentifiering av känsliga data är aktiverat som standard när du aktiverar Defender för lagring. Du kan aktivera den eller inaktivera den i Azure-portalen eller med andra metoder i stor skala. Den här funktionen ingår i priset för Defender for Storage.

Använda känslighetskontexten i säkerhetsaviseringar

Funktionen för identifiering av känsligt datahot hjälper säkerhetsteam att identifiera och prioritera datasäkerhetsincidenter för snabbare svarstider. Defender for Storage-aviseringar omfattar resultat av känslighetsgenomsökning och indikationer på åtgärder som har utförts på resurser som innehåller känsliga data.

I aviseringens utökade egenskaper kan du hitta känslighetsgenomsökningsresultat för en blobcontainer:

- Utc-tid för känslighetsgenomsökning – när den senaste genomsökningen utfördes

- Högsta känslighetsetikett – den känsligaste etiketten som finns i blobcontainern

- Typer av känslig information – informationstyper som hittades och om de baseras på anpassade regler

- Känsliga filtyper – filtyperna för känsliga data

Integrera med organisationens känslighetsinställningar i Microsoft Purview (valfritt)

När du aktiverar identifiering av känsligt datahot innehåller kategorierna för känsliga data inbyggda typer av känslig information (SIT) i standardlistan för Microsoft Purview. Detta påverkar de aviseringar som du får från Defender för lagring: lagring eller containrar som hittas med dessa SIT:er markeras som innehåller känsliga data.

Av dessa inbyggda typer av känslig information i standardlistan för Microsoft Purview finns det en delmängd som stöds av identifiering av känsliga data. Du kan visa en referenslista över den här delmängden, som också anger vilka informationstyper som stöds som standard. Du kan ändra dessa standardvärden.

Om du vill anpassa identifiering av datakänslighet för din organisation kan du skapa anpassade typer av känslig information (SIT) och ansluta till organisationens inställningar med en enda stegintegrering. Läs mer här.

Du kan också skapa och publicera känslighetsetiketter för din klientorganisation i Microsoft Purview med ett omfång som innehåller objekt och schematiserade datatillgångar och regler för automatisk etikettering (rekommenderas). Läs mer om känslighetsetiketter i Microsoft Purview.

Nästa steg

I den här artikeln har du lärt dig om Microsoft Defender for Storages genomsökning av känsliga data.