Förbereda Azure-resurser för export till Splunk och QRadar

För att kunna strömma Microsoft Defender för molnet säkerhetsaviseringar till IBM QRadar och Splunk måste du konfigurera resurser i Azure, till exempel Event Hubs och Microsoft Entra ID. Här följer anvisningarna för att konfigurera dessa resurser i Azure-portalen, men du kan också konfigurera dem med hjälp av ett PowerShell-skript. Kontrollera att du granskar Stream-aviseringar till QRadar och Splunk innan du konfigurerar Azure-resurserna för export av aviseringar till QRadar och Splunk.

Så här konfigurerar du Azure-resurserna för QRadar och Splunk i Azure-portalen:

Steg 1: Skapa ett Event Hubs-namnområde och en händelsehubb med sändningsbehörigheter

I Event Hubs-tjänsten skapar du ett Event Hubs-namnområde:

- Välj Skapa.

- Ange information om namnområdet, välj Granska + skapa och välj Skapa.

Skapa en händelsehubb:

- I namnområdet som du skapar väljer du + Händelsehubb.

- Ange information om händelsehubben och välj Granska + skapa och välj Skapa.

Skapa en princip för delad åtkomst.

- I menyn Händelsehubb väljer du det Event Hubs-namnområde som du skapade.

- I menyn Event Hub-namnområde väljer du Event Hubs.

- Välj den händelsehubb som du nyss skapade.

- I menyn för händelsehubben väljer du Principer för delad åtkomst.

- Välj Lägg till, ange ett unikt principnamn och välj Skicka.

- Välj Skapa för att skapa principen.

Steg 2: För strömning till QRadar SIEM – Skapa en lyssningsprincip

Välj Lägg till, ange ett unikt principnamn och välj Lyssna.

Välj Skapa för att skapa principen.

När lyssningsprincipen har skapats kopierar du primärnyckeln för Anslut ionssträngen och sparar den för senare användning.

Steg 3: Skapa en konsumentgrupp och kopiera och spara sedan namnet som ska användas i SIEM-plattformen

I avsnittet Entiteter på Event Hubs-menyn för händelsehubben väljer du Händelsehubbar och väljer den händelsehubb som du skapade.

Välj Konsumentgrupp.

Steg 4: Aktivera kontinuerlig export för aviseringarnas omfång

I Azure-sökrutan söker du efter "princip" och går till Principen.

I menyn Princip väljer du Definitioner.

Sök efter "distribuera export" och välj den inbyggda principen Distribuera export till Händelsehubb för Microsoft Defender för molnet data.

Välj Tilldela.

Definiera de grundläggande principalternativen:

- I Omfång väljer du ... för att välja det omfång som principen ska tillämpas på.

- Leta upp rothanteringsgruppen (för klientomfång), hanteringsgrupp, prenumeration eller resursgrupp i omfånget och välj Välj.

- Om du vill välja en rothanteringsgruppsnivå för klientorganisation måste du ha behörigheter på klientnivå.

- (Valfritt) I Undantag kan du definiera specifika prenumerationer som ska undantas från exporten.

- Ange ett tilldelningsnamn.

- Kontrollera att principtillämpningen är aktiverad.

I principparametrarna:

- Ange den resursgrupp där automationsresursen sparas.

- Välj resursgruppsplats.

- Välj ... bredvid händelsehubbens information och ange information för händelsehubben, inklusive:

- Prenumeration.

- Event Hubs-namnområdet som du skapade.

- Händelsehubben som du skapade.

- I auktoriseringsreglerna väljer du den princip för delad åtkomst som du skapade för att skicka aviseringar.

Välj Granska och skapa och slutför processen med att definiera den kontinuerliga exporten till Event Hubs.

- Observera att när du aktiverar principen för kontinuerlig export på klientorganisationen (rothanteringsgruppnivå) strömmar den automatiskt dina aviseringar på alla nya prenumerationer som skapas under den här klientorganisationen.

Steg 5: För strömningsaviseringar till QRadar SIEM – Skapa ett lagringskonto

Gå till Azure-portalen, välj Skapa en resurs och välj Lagringskonto. Om det alternativet inte visas söker du efter "lagringskonto".

Välj Skapa.

Ange information för lagringskontot, välj Granska och Skapa och sedan Skapa.

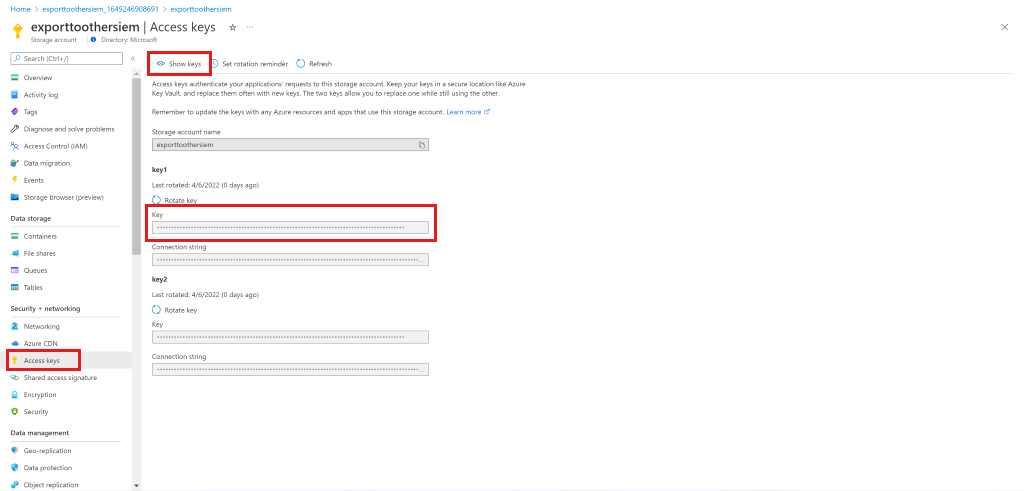

När du har skapat ditt lagringskonto och går till resursen väljer du Åtkomstnycklar på menyn.

Välj Visa nycklar för att se nycklarna och kopiera anslutningssträng för Nyckel 1.

Steg 6: För strömmande aviseringar till Splunk SIEM – Skapa ett Microsoft Entra-program

I sökrutan på menyn söker du efter "Microsoft Entra-ID" och går till Microsoft Entra-ID.

Gå till Azure-portalen, välj Skapa en resurs och välj Microsoft Entra-ID. Om det alternativet inte visas söker du efter "active directory".

Välj Appregistreringar på menyn.

Välj Ny registrering.

Ange ett unikt namn för programmet och välj Registrera.

Kopiera till Urklipp och spara program-ID:t (klient- och katalog-ID:t).

Skapa klienthemligheten för programmet:

- Gå till Certifikat och hemligheter på menyn.

- Skapa ett lösenord för programmet för att bevisa dess identitet när du begär en token:

- Välj Ny klienthemlighet.

- Ange en kort beskrivning, välj förfallotiden för hemligheten och välj Lägg till.

När hemligheten har skapats kopierar du det hemliga ID:t och sparar det för senare användning tillsammans med program-ID:t och katalog-ID:t (klientorganisation).

Steg 7: För strömningsaviseringar till Splunk SIEM – Tillåt att Microsoft Entra-ID läser från händelsehubben

Gå till event hubs-namnområdet som du skapade.

Gå till Åtkomstkontroll på menyn.

Välj Lägg till och välj Lägg till rolltilldelning.

Välj Lägg till rolltilldelning.

På fliken Roller söker du efter Azure Event Hubs Data Receiver.

Välj Nästa.

Välj Välj medlemmar.

Sök efter Microsoft Entra-programmet som du skapade tidigare och välj det.

Välj Stäng.

Om du vill fortsätta att konfigurera export av aviseringar installerar du de inbyggda anslutningsprogrammen för det SIEM som du använder.