Identifiera och åtgärda attackvägar

Defender för molnet kontextuella säkerhetsfunktioner hjälper säkerhetsteamen att minska risken för intrång som påverkar påverkan. Defender för molnet använder miljökontext för att utföra en riskbedömning av dina säkerhetsproblem. Defender för molnet identifierar de största säkerhetsproblemen, samtidigt som de skiljer dem från mindre riskfyllda problem.

Analys av attackvägar hjälper dig att hantera de säkerhetsproblem som utgör omedelbara hot med störst potential att utnyttjas i din miljö. Defender för molnet analyserar vilka säkerhetsproblem som ingår i potentiella angreppsvägar som angripare kan använda för att bryta mot din miljö. Det belyser också de säkerhetsrekommendationer som måste lösas för att minimera det.

Som standard organiseras attacksökvägar efter risknivå. Risknivån bestäms av en kontextmedveten riskprioriteringsmotor som tar hänsyn till riskfaktorerna för varje resurs. Läs mer om hur Defender för molnet prioriterar säkerhetsrekommendationer.

Förutsättningar

Du måste aktivera Defender Cloud Security Posture Management (CSPM) och ha agentlös genomsökning aktiverad.

- Du måste aktivera Defender för Server P1 (som inkluderar MDVM) eller Defender för Server P2 (som inkluderar MDVM och Qualys).

Så här visar du attacksökvägar som är relaterade till containrar:

Du måste aktivera agentlöst tillägg för containerstatus i Defender CSPM eller

Du kan aktivera Defender för containrar och installera relevanta agenter för att visa attacksökvägar som är relaterade till containrar. Detta ger dig också möjlighet att fråga containrars dataplansarbetsbelastningar i Säkerhetsutforskaren.

Nödvändiga roller och behörigheter: Säkerhetsläsare, säkerhetsadministratör, läsare, deltagare eller ägare.

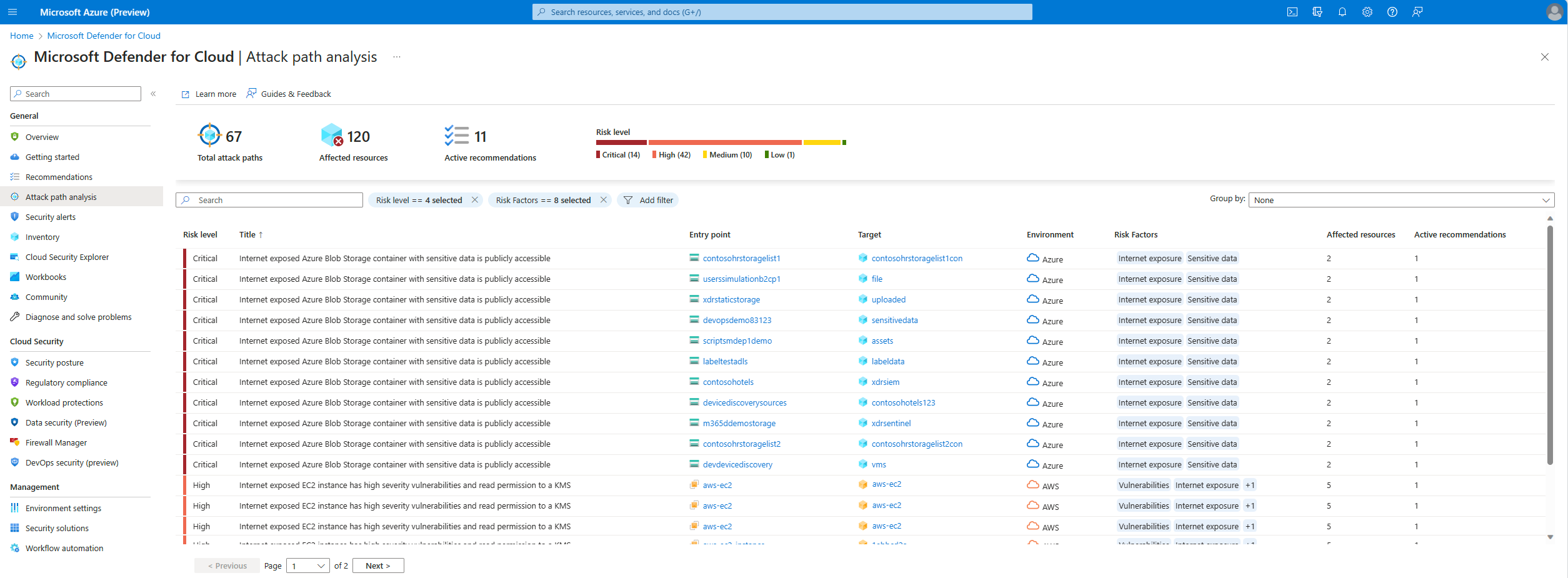

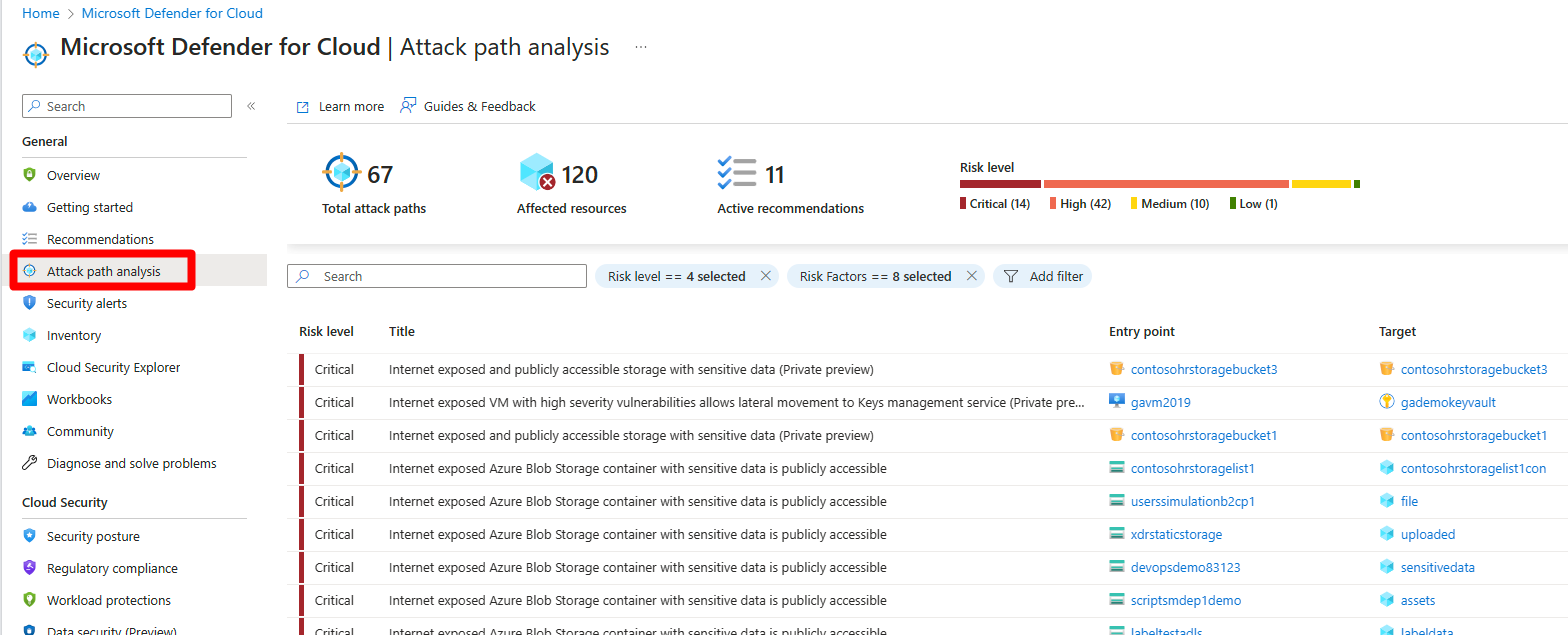

Identifiera attackvägar

Sidan attacksökväg visar en översikt över alla dina attackvägar. Du kan också se dina berörda resurser och en lista över aktiva attackvägar.

Du kan använda analys av attacksökväg för att hitta de största riskerna för din miljö och åtgärda dem.

Så här identifierar du attackvägar:

Logga in på Azure-portalen.

Gå till Microsoft Defender för molnet> Attacksökvägsanalys.

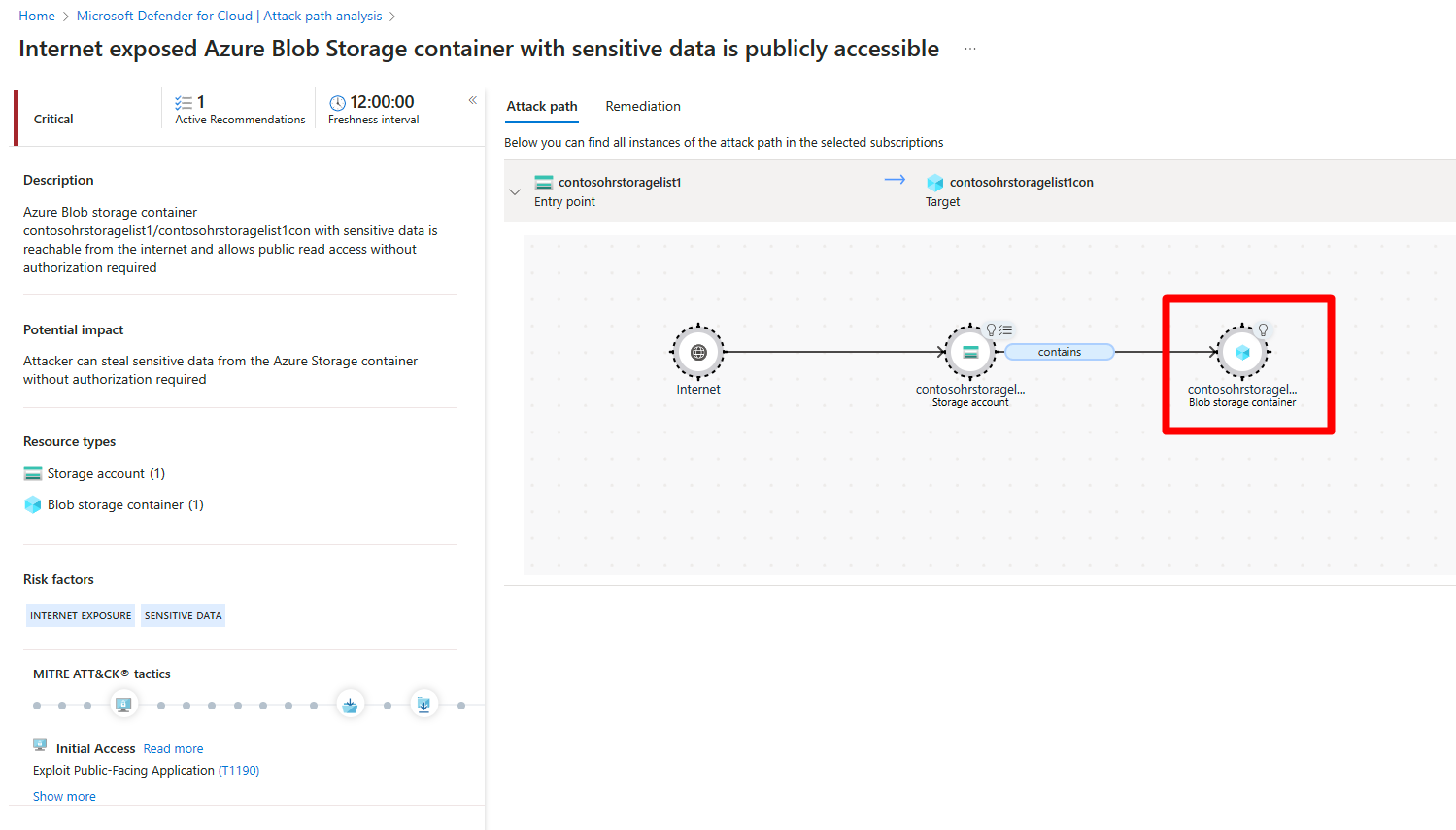

Välj en attackväg.

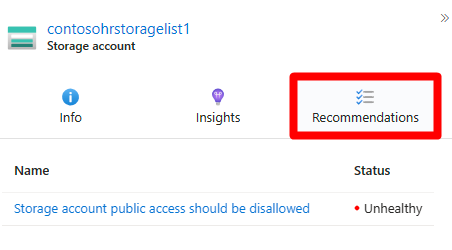

Välj en nod.

Välj Insight för att visa de associerade insikterna för den noden.

Välj Rekommendationer.

Välj en rekommendation.

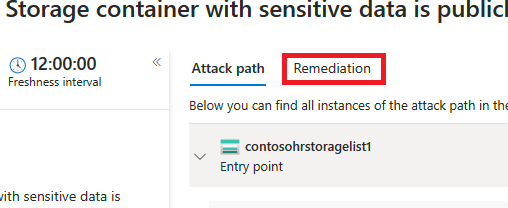

Åtgärda attacksökvägar

När du har undersökt en attackväg och granskat alla associerade resultat och rekommendationer kan du börja åtgärda attackvägen.

Så här åtgärdar du en attackväg:

Gå till Microsoft Defender för molnet> Attacksökvägsanalys.

Välj en attackväg.

Välj Reparation.

Välj en rekommendation.

När en attackväg har lösts kan det ta upp till 24 timmar innan en attackväg tas bort från listan.

Åtgärda alla rekommendationer i en attacksökväg

Analys av attackvägar ger dig möjlighet att se alla rekommendationer per attackväg utan att behöva kontrollera varje nod individuellt. Du kan lösa alla rekommendationer utan att behöva visa varje nod individuellt.

Reparationssökvägen innehåller två typer av rekommendationer:

- Rekommendationer – Rekommendationer som minimerar attackvägen.

- Ytterligare rekommendationer – Rekommendationer som minskar exploateringsriskerna, men inte åtgärdar attackvägen.

Så här löser du alla rekommendationer:

Logga in på Azure-portalen.

Gå till Microsoft Defender för molnet> Attacksökvägsanalys.

Välj en attackväg.

Välj Reparation.

Expandera Ytterligare rekommendationer.

Välj en rekommendation.

När en attackväg har lösts kan det ta upp till 24 timmar innan en attackväg tas bort från listan.